導入Exchange Server 2016,從初期建置到正式上線的過程,並不像傳統的Mail Server那樣容易。因此許多維護與管理上的技巧,最好能夠在系統正式導入之前,就做好實際操作上的演練,如此一來,往後面臨各種突發狀況時,才不至於亂了手腳。

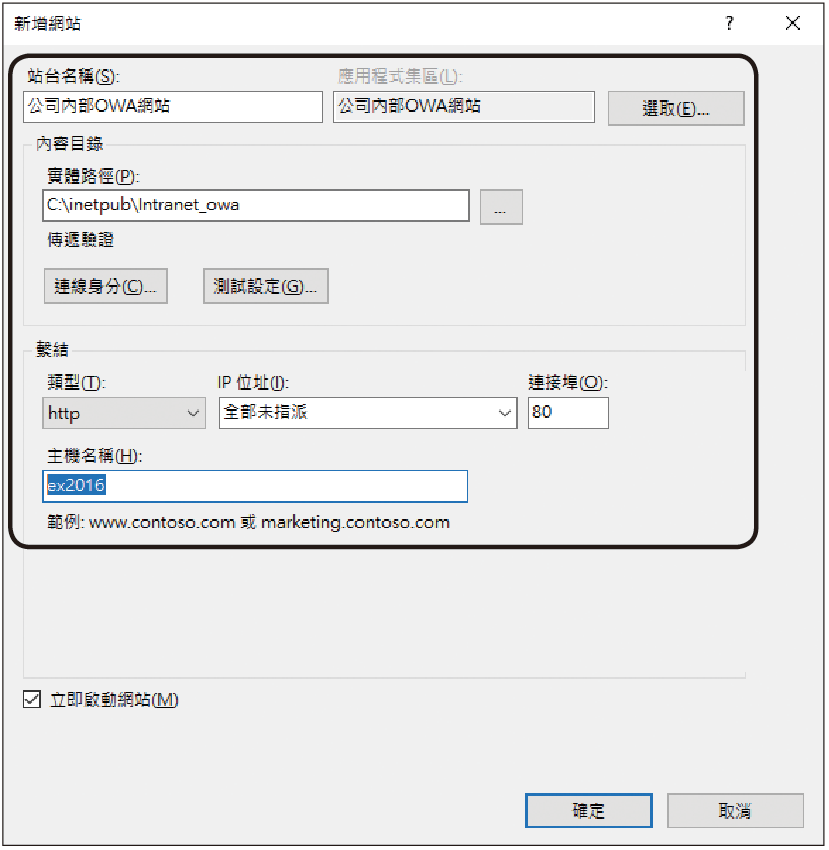

如圖22所示,在「新增網站」頁面中,除了設定新站台的名稱外,還須對應一個預先建立好的實體路徑,例如建立在「C:\Inetpub\Intranet_owa」,並且在完成建立後,賦予本機系統的IIS_IUSRS群組擁有讀取與執行權限。

|

| ▲圖22 新增IIS網站。 |

然後,在繫結類型設定上,可以自行決定採用HTTP或HTTPS,若是採用後者,必須對應一個適用的伺服器憑證。最後完成一個新固定IP位址與主機名稱的設定,而此名稱也必須預先在DNS伺服器內完成紀錄新增,可以是Host Name或FQDN。

建立好IIS的OWA內部網站後,接下來必須手動將預設網站內,OWA與ECP實體路徑下的所有檔案與子資料夾,全部複製一份到相對的新OWA與ECP的實體路徑下。

然後,就可以為此網站建立OWA與ECP的虛擬目錄。執行以下命令,指定將新的OWA虛擬目錄建立在所指定的新網站內,而其中的新網站名稱與OWA實體的路徑必須正確輸入:

緊接著執行以下命令,在相同網站上建立好ECP虛擬目錄:

上述兩個虛擬目錄的建立完成之後,開啟「Exchange系統管理中心」網站,然後如圖23所示在「伺服器」→「虛擬目錄」頁面中,陸續編輯好新OWA與新ECP虛擬目錄的內容。

|

| ▲圖23 管理虛擬目錄。 |

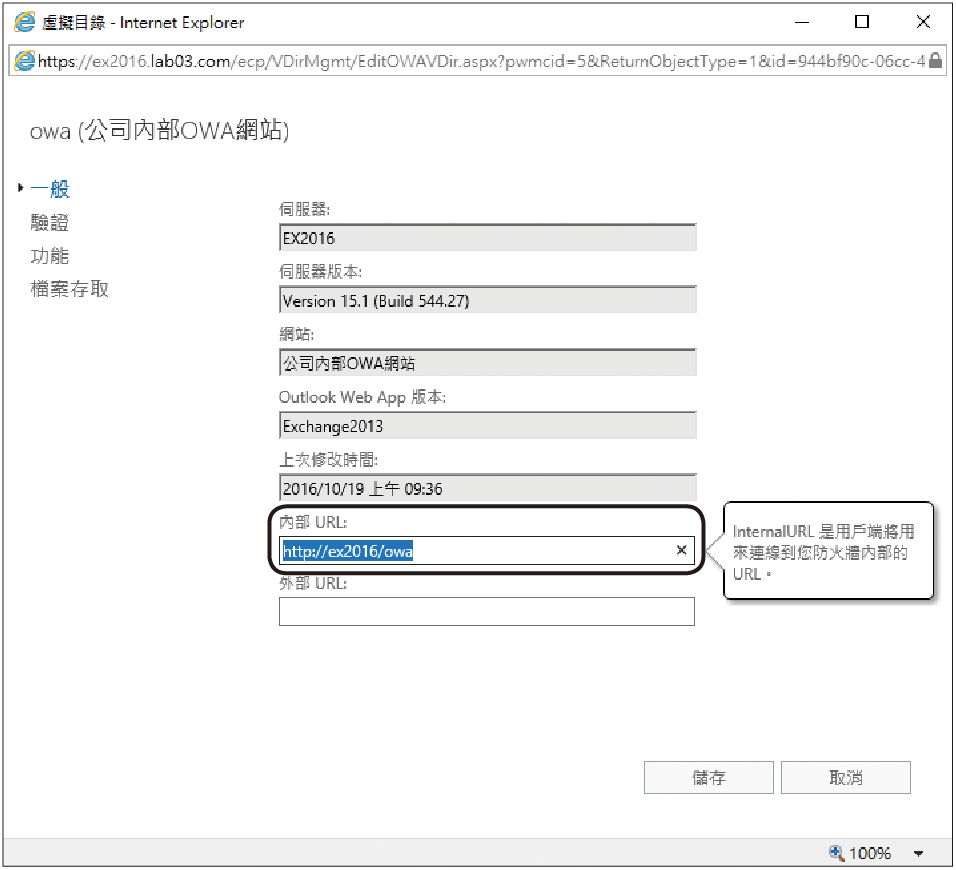

圖24所示是筆者新OWA虛擬目錄的「一般」頁面,唯一設定其中的「內部URL」連線位址即可,例如「http://ex2016/owa」。至於如果是新ECP的虛擬目錄設定,當然就是輸入「http://ex2016/ecp」。

|

| ▲圖24 設定OWA虛擬目錄內容。 |

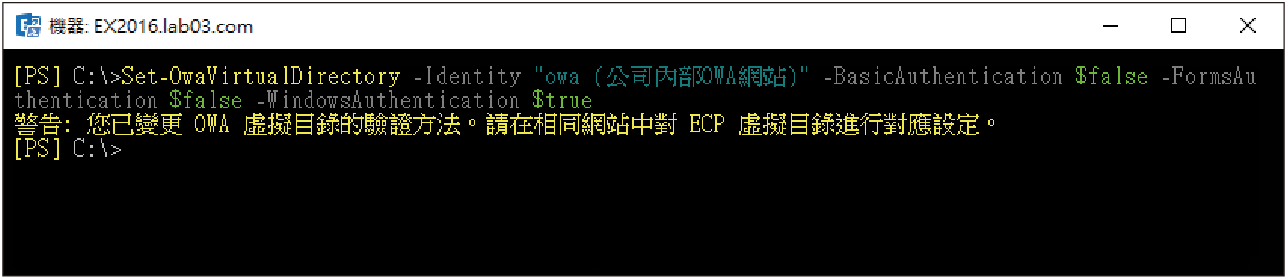

最後必須完成兩個虛擬目錄的驗證方法設定,可執行以下兩道命令參數命令來完成:

圖25所示的範例便是新OWA虛擬目錄的驗證設定修改,在此僅啟用整合式Windows驗證,其餘驗證方法全部關閉。

|

| ▲圖25 設定OWA虛擬目錄驗證方法。 |

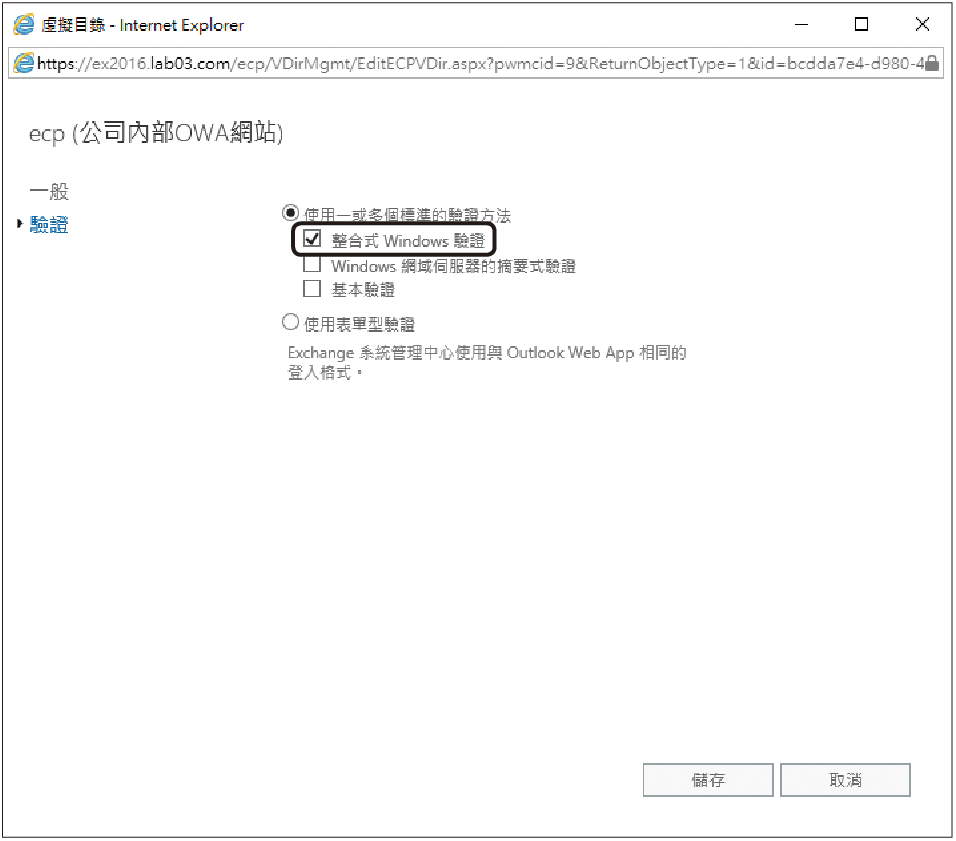

值得注意的是,無論修改的是OWA還是ECP虛擬目錄的驗證設定,除透過PowerShell命令方式來完成外,也可直接從「Exchange系統管理中心」網站來開啟相對應的虛擬目錄內容,並在「驗證」頁面完成設定,也就是僅勾選「整合式Windows驗證」,如圖26所示。

|

| ▲圖26 設定ECP虛擬目錄驗證方法。 |

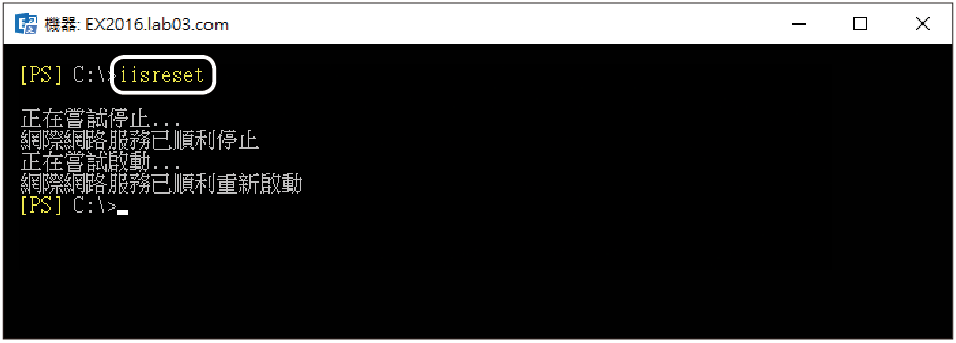

一切設定工作都完成了之後,如圖27所示下達「iisreset」命令來重新啟動整個IIS網站服務,即可立即生效。

|

| ▲圖27 重新啟動IIS服務。 |

TOP 6:如何結合Windows Server 2016內建的防毒軟體

之前曾經討論過在Exchange Server 2016伺服器中如何做好防毒工作,這包括信箱資料庫資料與檔案層級的防毒措施等兩項重點,而且也介紹過對於這兩種防毒需求的解決方案。其中在檔案層級的防毒方案部分,若是暫時沒有適用的商業用防毒軟體,可以試試筆者介紹過的開源防毒軟體。

儘管採用開源的防毒方案,已確認可以使用在Windows Server 2012/R2作業系統上,但是它終究沒有像商業付費版本在整體介面設計上來得友善。

那麼到底有沒有非開源但卻又是真正免費的防毒軟體,可以用來保護伺服器作業系統不受惡意程式侵害呢?那就是使用最新的Windows Server 2016。