延續網管人過去三期,已經探討入侵偵測暨防禦系統的原則、元件、網路型入侵偵測暨防禦系統,本文將分成上下兩集介紹無線型入侵偵測暨防禦系統,上集先講述無線網路的標準、元件,以及可能遭受的威脅,然後介紹該系統的主要元件及架構。

無線型入侵偵測暨防禦系統可監控無線網路流量,並且分析其無線網路通訊協定,以識別可疑活動。以下將做細部的討論,首先包含了對於無線網路的簡介,這是基礎的背景知識。接著,涵蓋了無線型入侵偵測暨防禦系統的主要元件,並且解釋通常被用來部署元件的架構。

無線網路概觀

無線網路讓設備能夠透過無線去使用運算資源,而不必實體連接到網路,設備只需要在特定的距離內即可。WLAN是一群在某個地理範圍區域內的無線網路節點,能夠透過無線電波來交換資料。通常設備使用WLAN時會有其受限的範圍,例如一棟辦公大樓,或者校園內,並且在實作時會當作LAN的延伸,提供更多使用者的可移動性。

認識WLAN標準

大部分WLAN都採用IEEE 802.11家族的WLAN標準。最常被使用的WLAN無線電波傳輸標準是IEEE 802.11b和IEEE 802.11g,採用了2.4GHz,而IEEE 802.11a使用5GHz,IEEE802.11n則同時採用2.4GHz和5GHz。此外,IEEE 802.11a、b、g和n採用WEP,但WEP有很多安全問題。為了克服這些問題,因此有了IEEE 802.11i修正案,其內指定了與IEEE 802.11a、b、g、n共同運作的安全元件。

另一組已經被非營利產業團體建立的WLAN標準,這個團體叫做Wi-Fi Alliance。雖然IEEE從事802.11i修正案的最終修正案,但是Wi-Fi Alliance打造了過渡期間的解決方案,叫做WPA。在2002年10月份公布,WPA本質上就是那個時候802.11i規格的其中一部分,WPA提供了比WEP更強的安全WLAN通訊。

結合IEEE 802.11i修正案的複雜性後,Wi-Fi Alliance引進了WPA2,它的相容性能夠支援IEEE 802.11i規格,並且提供了比WPA或WEP更強的安全控制措施。

WLAN元件組成

IEEE 802.11 WLANs有站台(Station,STA)、無線存取點(Access Point,AP)兩個基礎元件。站台是個無線終端端點設備,例如筆電、智慧手機、平板電腦,以及其他具備IEEE 802.11能力的電子設備。而AP在邏輯上會透過分散式系統連接各個站台,分散式系統通常是組織的有實體線路之基礎設施。分散式系統是工具,站台可以透過分散式系統與組織的有線網路和外部網路通訊。技術上來說,AP其實也就是站台。某些文獻會把AP STA和non-AP STA區分開來。本文章站台所指即為non-AP STA。

某些WLAN也使用無線交換器。無線交換器是個設備,扮演著AP和分散式系統之間的中間者。無線交換器的目的是協助管理者管理WLAN基礎建設,若WLAN當中沒有無線交換器的話,那麼AP就會直接與分散式系統連接。

IEEE 802.11標準內也定義了Ad Hoc Mode、Infrastructure Mode兩種WLAN架構。Ad hoc模式不使用AP,也叫做Peer-to-peer模式,會涉及兩個或更多個站台直接與另外一個直接通訊。在Infrastructure模式下,AP把無線的站台和分散式系統連接起來,通常是一個有線的網路。

要想識別各個AP和站台,可以透視其MAC Address來識別,這是一個48位元(bit)長的數值,指定給無線網路介面,包含廠商的代號以及該廠商的序列號。理想上,MAC位址可以被用來唯一識別出每個無線網路設備。

絕大部分組織WLAN使用Infra模式。WLAN內的各個AP都有個SSID,SSID允許站台去區別不同的WLAN。因為AP用明文廣播SSID,所以任何有在聆聽的無線設備很簡單地就可以知道各個WLAN範圍內的SSID。組織可能沒有WLAN、有一個,或者多個WLAN。而且,許多組織在WLAN範圍內有其他設施。

WLAN所遭遇的威脅

雖然無線網路和有線網路所面對的威脅有部分相同,但某些威脅其實相差甚遠。舉例來說,無線攻擊通常需要駭客或是一台設備被駭客放在實體上靠近無線網路的附近;許多有線網路的攻擊可以較容易被遠端來執行。然而,許多WLAN被設定成不需要任何身分驗證,或者只需要弱驗證就可以過關,這就使其變得讓駭客更容易地執行多種攻擊,例如MitM攻擊。

大部分WLAN的威脅都是有關於駭客存取站台和AP之間(或者在Ad hoc模式的兩個站台之間)的連線。許多攻擊依賴駭客的能力去攔截網路通訊,或者注入額外訊息。這強調了在保護無線LAN和有線LAN的最重大差異:存取並變更網路通訊是相對簡單的。在有線LAN,駭客可能必須取得實體存取LAN,或者遠端滲透LAN裡面的通訊,而在無線LAN當中,駭客只需要在WLAN範圍內。

無線型入侵偵測暨防禦系統元件及架構介紹

下面來談談無線型入侵偵測暨防禦系統解決方案的主要元件、最常見的網路架構,以及放置的建議。

認識常見元件

無線型入侵偵測暨防禦系統的基本元件,其實與網路型入侵偵測暨防禦系統相同,包括控制台介面、資料庫伺服器(選擇性)、管理網路以及傳感器,但是因為監控無線通訊的複雜性,導致它們運作起來很不相同。

不像網路型入侵偵測暨防禦系統,可以看到所監控網路上的所有封包,無線型入侵偵測暨防禦系統是透過抽樣流量來運作。有2.4GHz和5GHz兩個波段去監控,各個波段被分開成多個通道(Channel)。目前不可能讓一個傳感器在一個波段上同時監控所有流量;傳感器在單一時間內必須監控單一通道。當傳感器準備好監控不同的通道時,傳感器必須將其無線電波關閉,變更通道,然後再將其無線電波打開。監控單一通道愈長久,傳感器就愈可能遺失那些在其他通道的惡意活動。為了避免這種情況,傳感器一般會時常變更通道,這就是所謂的通道掃描(Channel Scanning),如此一來,它們可以在每秒鐘監控各個通道兩三次。

為了減少或甚至捨棄通道掃描,就有那種專門的傳感器採用許多無線電波和高功率的天線,各個無線電波∕天線對監控不同的通道。由於它們的高敏感性,比起一般天線來說,高功率天線也有較大的監控範圍。某些實作會協調傳感器之間的掃描模式,這樣在重疊的範圍內各個傳感器需要監控的通道就可以比較少。

組織有需要決定監控哪一個通道。如先前所述,駭客通常會使用比較少見的通道,例如那些在美國境內未被授權使用的IEEE 802.11a、b、g或n通道。雖然監控這些通道可以偵測到某些活動,也同時減少了監控組織使用的WLAN和比較常見的假AP的活動。組織應該考量潛在威脅的可能性,並且選擇適當的通道掃描計畫來掌握威脅。

無線傳感器可以有多種形式存在,以下分別加以說明:

專屬傳感器是一種設備,用以執行無線型入侵偵測暨防禦系統功能,但並不把網路流量從來源傳送到目的端。專門的傳感器通常都是完全被動的、在無線射頻(Radio Frequency,RF)監控模式中運作以竊聽無線網路流量。雖然某些感器傳送網路流量給管理伺服器分析,但也有某些專門的傳感器對它們監控的這些網路流量執行分析。傳感器通常被連接到有線網路。

專屬的傳感器通常被設計給固定式或移動式其中一種的部署方式。固定式傳感器被部署到特定的地點,這樣的傳感器通常依賴組織的基礎建設,例如電力、有線網路。固定式傳感器通常都是設備的型態,而移動式傳感器被設計成在移動中使用。舉例來說,當安全管理人員在辦公建築物和校園走路移動時採用移動式傳感器,藉以發現假AP。移動式傳感器若不是設備的話,就是軟體,例如軟體安裝在筆電上而且有無線網卡可以做無線射頻監控。

許多廠商已經把入侵偵測暨防禦系統能力加到AP內。比起專門的傳感器,綁定的AP本身通常會有一些基礎的偵測性能,因為AP需要切割在提供網路存取和監控多個通道或波段之間的時間。如果入侵偵測暨防禦系統只需要監控單一通道或波段,那麼這種綁定的解決方案可能就提供某個程度的安全和網路即可。如果入侵偵測暨防禦系統必須監控多個通道或波段,傳感器就必須執行通道掃描,但這會干擾傳感器的AP功能,因為必須暫時將主要波段暫停。

無線交換器本來是打算用來幫助管理者管理和監控無線設備,某些這些交換器也提供一些無線型入侵偵測暨防禦系統的能力當作次要功能。比起前面提到的專屬傳感器可能與AO綁定在一起,無線交換器提供的偵測能力通常比較弱。

比起那些綁定在AP或綁定在無線交換器上的無線傳感器而言,因為專屬的傳感器可以聚焦在偵測上,而且不須要攜帶無線網路流量,所以它們的偵測能力通常較強。然而,專門的傳感器通常在取得、安裝和維護方面都比較昂貴,因為被綁定的傳感器可以被安裝在既有的硬體,但專門的傳感器涉及了額外的硬體和軟體。因此,在挑選無線型入侵偵測暨防禦系統傳感器時,應該同時考量安全面和成本面。

某些廠商也有主機型無線型入侵偵測暨防禦系統傳感器軟體,這可以安裝在站台上,例如筆電。傳感器軟體在站台的範圍內偵測到攻擊,以及站台的錯誤組態設定,並且把這個資訊回報給管理伺服器。傳感器軟體也能夠在站台上執行安全政策,例如限制存取無線介面。之後,對於主機型入侵偵測暨防禦系統產品會有更細部的討論。

剖析網路架構

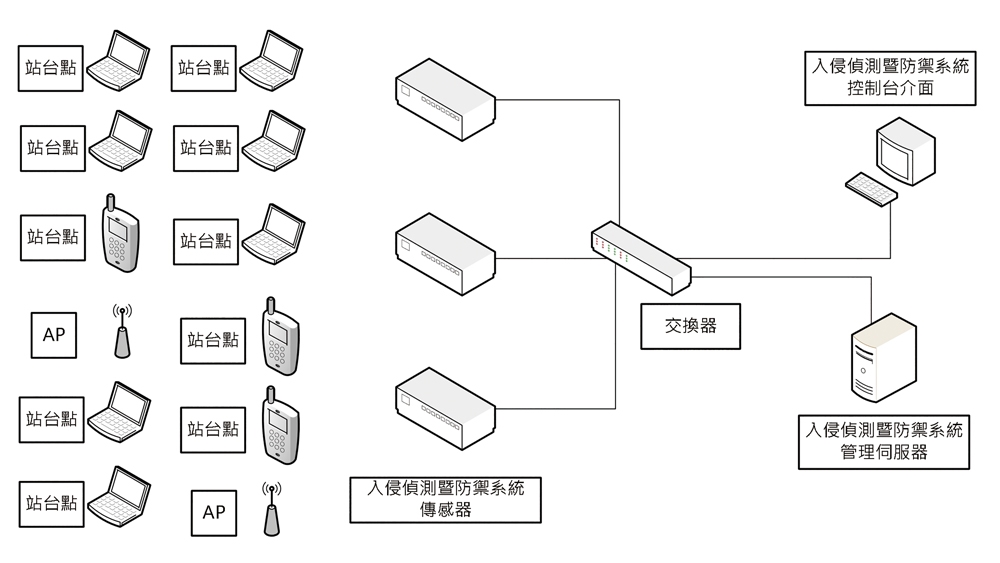

無線型入侵偵測暨防禦系統元件通常都經由有線網路彼此連接,如圖1所示。此類元件通訊可以採用分開的管理網路或是組織的標準內部網路,就如同網路型入侵偵測暨防禦系統。因為,照理說,有線網路和無線網路之間應該已經有嚴謹的控制措施,所以不論採用管理網路或者一個標準網路都應該是要可行的。而且某些無線型入侵偵測暨防禦系統傳感器(尤其是那些移動式的)是採用單機版,因此不需要有線網路連接。

圖1 無線型入侵偵測暨防禦系統架構範例。

圖1 無線型入侵偵測暨防禦系統架構範例。

選定傳感器位置

為了無線型入侵偵測暨防禦系統的部署而挑選傳感器的位置,相較於要為其他種入侵偵測暨防禦系統挑選傳感器的擺放位置,基本上是完全不同的問題。如果組織採用WLAN的話,就應該部署無線傳感器,這樣才能夠監控組織的WLAN(包含AP和站台)的無線射頻範圍,這通常會包含筆電和智慧型手機這類型的移動裝置。許多組織也想要部署傳感器監控本身那些沒有WLAN的實體區域,以及監控組織的WLAN不應該使用的通道和波段,就當作一種方式去偵測假AP和Ad hoc WLAN。以下是在挑選無線傳感器地點時的其他考量因素:

傳感器時常被部署到一個開放的地點(例如玄關天花板、會議室),因為它們在那邊的範圍比在密閉地點(例如配線間)來得大。傳感器有時候也會被部署在戶外。一般而言,傳感器在開放式的地點和外部地點,是比較容易遭受實體的威脅。如果實體威脅很顯著的話,組織可能需要挑選有防破壞特色的傳感器,或者把傳感器以比較不會遭受實體破壞(例如在監視器可以看到的地方)的方式來部署。

真正的範圍會因為環境設施(例如牆面、門)而有所不同。某些廠商提供建模的軟體,可以分析建物地板和牆面門面的衰減特徵,以判斷傳感器的有效地點。傳感器範圍也會因為人們所在的地點和其他持續變動的特徵而有所不同,而傳感器被部署的時候,應該也要讓彼此的範圍有一些重疊,至少重疊10%至20%。

傳感器通常需要被連接到有線網路。如果有需要把傳感器部署在一個沒有有線網路的地方,那可能還是有必要擴充當地的有線網路,會這麼做的話,通常只發生在那些想要監控已經超出WLAN範圍的組織。

理想上,組織可能在整個建築物部署傳感器來執行完整的無線監控。但是,這麼一來所需的傳感器數量當然就比較多,特別是在開放式的校園環境中。組織應該要比較WLAN威脅、採購成本、部署和維護成本,並且發展出一個屬於自己的解決方案,以利於打造一個接受等級的風險。舉例來說,組織可能決定要在整個WLAN部署固定式傳感器,並且對那些移動式傳感器的其他區域定期檢查。

如果綁定式的解決方案(例如在AP上無線型入侵偵測暨防禦系統的軟體)有符合組織的其他規格需求,那麼AP和無線交換器的位置就特別重要,因為無線型入侵偵測暨防禦系統軟體可能會部署到那些設備上。

介紹過無線網路的運作原理,以及無線型入侵偵測暨防禦系統的元件及架構之後,下集文章將接續深度檢視其安全性能,包含它們如何識別、停止可疑活動所採用之方法論,並討論該類型系統的管理能力,且包含實作與操作上的建議。