透過Windows Server 2025的DFS與FSRM,可以在Active Directory網域中部署出最佳檔案伺服器的管理架構。若要繼續強化這個架構的安全性,善用ADRMS伺服器角色來制定資訊版權管理(IRM)政策,就能夠防止未經授權的人員對加密文件做修改、轉發、複製以及列印。

早在二十年以前從政府機關到民間企業,便已經掀起知識管理(Knowledge Management,KM)的風潮,許多軟體公司開始發展所謂的知識管理系統(Knowledge Management System,KMS),其中最典型的就是Microsoft在2000年所推出的SharePoint Portal Server。不論是一般商用的付費產品,還是開源的解決方案,只要是提到KMS的功能議題,便會優先想到文件管理系統(Document Management System,DMS),可見在大多數IT專業人士的認知中,DMS即是整個KMS架構中最重要的一個模組。不過,即便DMS是知識管理系統的核心成員,但在當時大家所想到的皆是文件基礎管理與流程設計方面的需求,而缺乏深度資訊內容保護方面的探討。

直到Microsoft的Rights Management Services解決方案推出後,才讓許多IT部門意識到文件內容保護的重要性,至此才讓更多國內外的軟體大廠紛紛投入相關解決方案的發展。直至今日,內建於最新Windows Server 2025的ADRMS(Active Directory Rights Management Services),仍被廣泛應用在檔案伺服器、Exchange Server、SharePoint Server的文件與訊息內容的保護。

接下來,將說明如何在Windows Server 2025的DFS和FSRM架構基礎下,透過建置ADRMS角色,進一步加密保護檔案伺服器中每一份Office文件內容的安全,以避免各類敏感資訊的外洩。

ADRMS前置作業

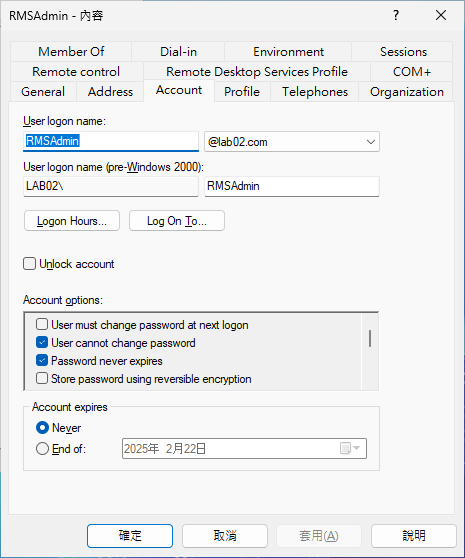

首先,由於後續在ADRMS角色的基本配置中,需要使用到一個專用的服務帳號,因此在這裡必須預先到「Active Directory使用者和電腦」介面中完成這個網域帳號的新增。如圖1所示,在此將此帳號命名為「RMSAdmin」,並勾選其中「User cannot change password」與「Password never expires」兩項設定。

圖1 設定ADRMS服務專用帳號。

圖1 設定ADRMS服務專用帳號。

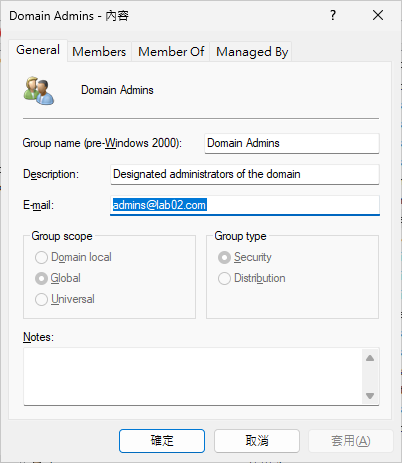

緊接著,新增或指定一個現行的網域群組,作為ADRMS的進階使用者群組。此群組的成員將可以授予他們解密全部ADRMS所保護的內容,以避免發生某些被加密的文件,因為被授權的人員帳號已經被刪除等因素,而造成這類的文件無法被任何人員開啟的窘境。如圖2所示,此網域群組必須設定「E-mail」欄位,如此才能夠被後續的ADRMS進階使用者群組設定所指派。

圖2 準備進階使用者群組。

圖2 準備進階使用者群組。

最後,在所有將使用ADRMS加密功能的FSRM檔案伺服器上安裝Microsoft Filter Pack 2.0,這樣後續便可以在FSRM的配置內,讓系統自動在眾多文件內容中篩選有特定關鍵字的文件,作為進行ADRMS加密的條件。

‧Microsoft Filter Pack 2.0下載網址: �https://www.microsoft.com/en-us/download/details.aspx?id=17062

安裝ADRMS伺服器

在最新的Windows Server 2025版本中一樣有提供Active Directory Rights Management Services伺服器角色,不過在系統預設的狀態下並未安裝。接下來,就來看看相關的安裝說明。

首先,在「伺服器管理員」介面中,點選開啟「新增角色及功能」精靈設定頁面。在「安裝類型」頁面中選取「角色型或功能型安裝」,再按下〔下一步〕按鈕。

在「伺服器選取項目」頁面中,選取準備要安裝ADRMS角色的Windows Server 2025伺服器,並按下〔下一步〕按鈕。

接著,在「伺服器角色」頁面內勾選「Active Directory Right Management Services」項目,隨後會出現需要安裝相關功能的訊息視窗,按下〔新增功能〕按鈕。

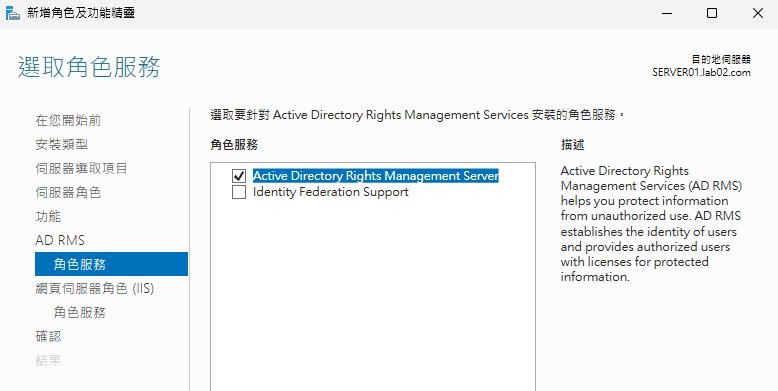

如圖3所示,在「選取角色服務」頁面中,唯一勾選「Active Directory Right Management Server」即可,至於「Identity Federation Support」項目,則是應用在跨組織ADRMS同盟應用的支援,如果企業目前沒有多個獨立Active Directory整合ADRMS的需求,就無須安裝此服務,按下〔下一步〕按鈕繼續。

圖3 選取角色服務。

圖3 選取角色服務。

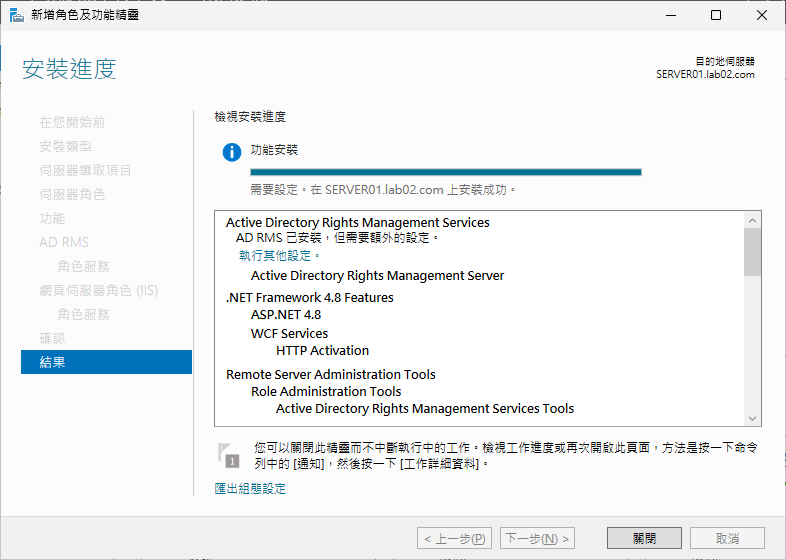

出現「確認安裝選項」頁面後,按下〔安裝〕按鈕。成功完成安裝後,將出現如圖4所示的「安裝進度」頁面,可以點選「執行其他設定」超連結,繼續完成ADRMS伺服器角色的基本配置,或者暫時先按下〔關閉〕按鈕,稍後再透過「伺服器管理員」介面來開啟設定介面。

圖4 檢視安裝進度。

圖4 檢視安裝進度。

ADRMS基本配置

接下來,必須進一步完成ADRMS伺服器角色的初始配置,才能夠讓ADRMS的服務在網域內開始運行。先開啟「伺服器管理員」介面,在「ADRMS」頁面中,可以發現目前出現「SERVER01上的Active Directory Right Management Server所需的設定」訊息提示,點選「其他」連結。

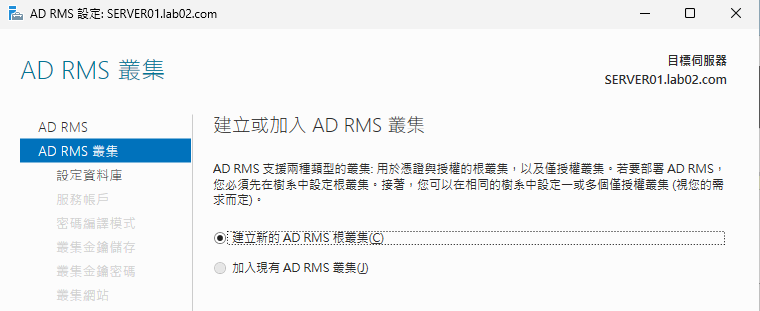

接著,在「所有伺服器工作詳細資料與通知」頁面中,選定「部署設定」項目後,點選「執行其他設定」連結。在「AD RMS叢集」頁面中,如圖5所示,目前應該唯一只能選取「建立新的AD RMS根叢集」,如果發現「加入現有AD RMS叢集」設定也可以選取,就表示在這個網域中已有現存的AD RMS主機,這同時也代表未來若需要建立AD RMS主機的容錯機制,只要再添加新的AD RMS主機於相同的叢集架構中即可。按下〔下一步〕按鈕繼續。

圖5 AD RMS叢集。

圖5 AD RMS叢集。

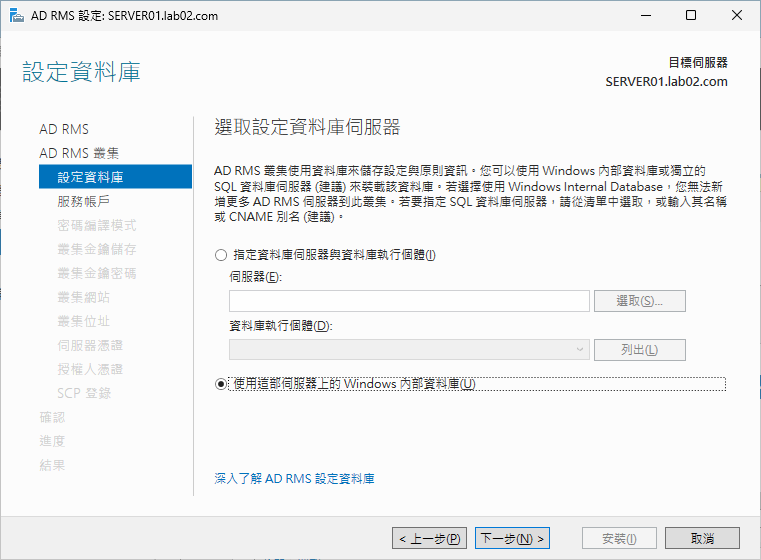

如圖6所示,在「設定資料庫」頁面中,必須設定AD RMS服務所要連接的後端SQL Server,以便建立專屬的資料庫。如果目前網域中沒有任何SQL Server可以連接,則選取「使用這部伺服器上的Windows內部資料庫」設定,如此一來,系統就會在此主機上安裝SQL Server Express並建立專屬的資料庫。設定完畢,按下〔下一步〕按鈕。

圖6 設定資料庫。

圖6 設定資料庫。

然後來到「服務帳戶」頁面,指定一個網域帳戶來作為AD RMS服務使用,且不能夠指定目前已登入的這個網域管理員帳戶,否則會出現錯誤訊息。接著,按下〔指定〕按鈕,選擇剛剛在前置作業中特別額外建立的RMSAdmin帳戶,然後按下〔下一步〕按鈕。

在「密碼編譯模式」頁面中,可以設定以密碼加密保護叢集金鑰的強度,建議採用預設值即可,也就是選擇「密碼編譯模式2」設定,然後按下〔下一步〕按鈕。在「叢集金鑰儲存」頁面中,為了便利管理,建議採用預設的「使用AD RMS集中管理的金鑰儲存」設定,優點是未來若需要在相同的叢集中加入其他AD RMS伺服器時,作法將會容易許多。按下〔下一步〕按鈕,繼續設定。

來到「叢集金鑰密碼」頁面,此密碼的設定將用來保護AD RMS叢集金鑰。未來無論要加入新的AD RMS伺服器至叢集中,或是需要從備份中還原此AD RMS伺服器,都必須提供此密碼,因此務必牢記此密碼。按下〔下一步〕按鈕繼續。

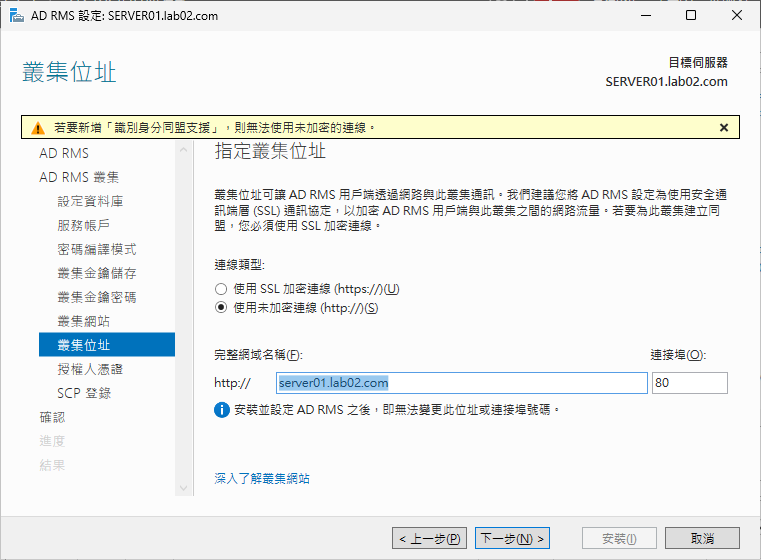

在「叢集網站」頁面中,指定將建立ADRMS叢集網站虛擬目錄的IIS站台。建議不要有其他網站應用程式共用此站台。再按下〔下一步〕按鈕,如圖7所示,在「叢集位址」頁面中決定是否要採用安全的SSL加密連線,並且輸入完整網域名稱位址。此範例中選擇未加密的連線,若想採用SSL(HTTPS)連線方式,則後續還必須為這個網站申請安裝網站憑證,如此一來,再搭配這部分的設定,才能夠正常地被連線使用。按下〔下一步〕按鈕繼續。

圖7 叢集位址。

圖7 叢集位址。

在「授權人憑證」頁面中,可以指定一個名稱來產生伺服器的識別憑證,在預設狀態下將以電腦名稱命名,而此憑證後續最好能夠連同AD RMS的資料庫一同備份。

按下〔下一步〕按鈕繼續,在「SCP登錄」頁面中,選擇「立即登錄SCP」,如此一來,用戶端電腦需要使用Office文件的IRM加密功能時,或是需要與Exchange Server、SharePoint網站進行整合時,才能夠在相同的Active Directory網域內找到AD RMS服務連接點。若選擇「稍後登錄SCP」設定,那麼這項設定後續也可以在AD RMS管理主控台中來完成。設定完成後,按下〔下一步〕按鈕。

最後,在「確認」頁面中檢查一下前面步驟中的所有設定,其中最重要的是「叢集內部位址」與「登錄SCP」設定,確認無誤後按下〔安裝〕按鈕。在「結果」頁面中,就會出現成功完成Active Directory Rights Management Services組態設定的訊息,按下〔關閉〕按鈕即可。

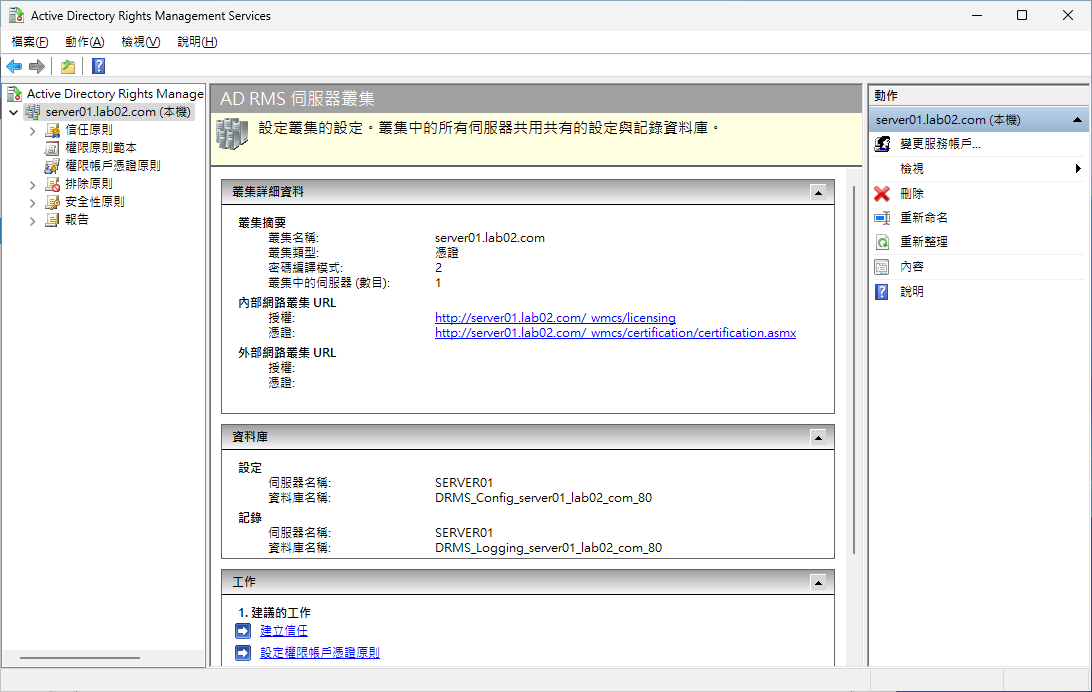

先登出再重新登入Windows Server,緊接著從「伺服器管理員」介面的「AD RMS」節點中,針對目前的AD RMS伺服器按下滑鼠右鍵,然後點選快速選單中的【Active Directory Rights Management Services】,來開啟AD RMS的管理主控台介面。如果目前操作的主機就是ADRMS伺服器,那麼也可以直接從「工具」選單中來開啟。

在上一個步驟中,若沒有先完成Windows Server重新登出與登入的操作,而直接開啟AD RMS的管理主控台介面,將會出現「HTTP狀態401:Unauthorized」相關錯誤訊息。

圖8所示便是AD RMS管理主控台介面。在這個介面中,除了可以讓管理員建立各種不同管理需求的「權限原則範本」,以便讓用戶端使用者未來可以針對不同文件的屬性,在Office應用程式中挑選所要套用的IRM加密範本外,還能夠分別針對主機內容配置、信任原則、權限帳戶憑證原則、排除原則、安全性原則以及報告進行管理。

圖8 ADRMS管理介面。

圖8 ADRMS管理介面。

建立權限原則範本

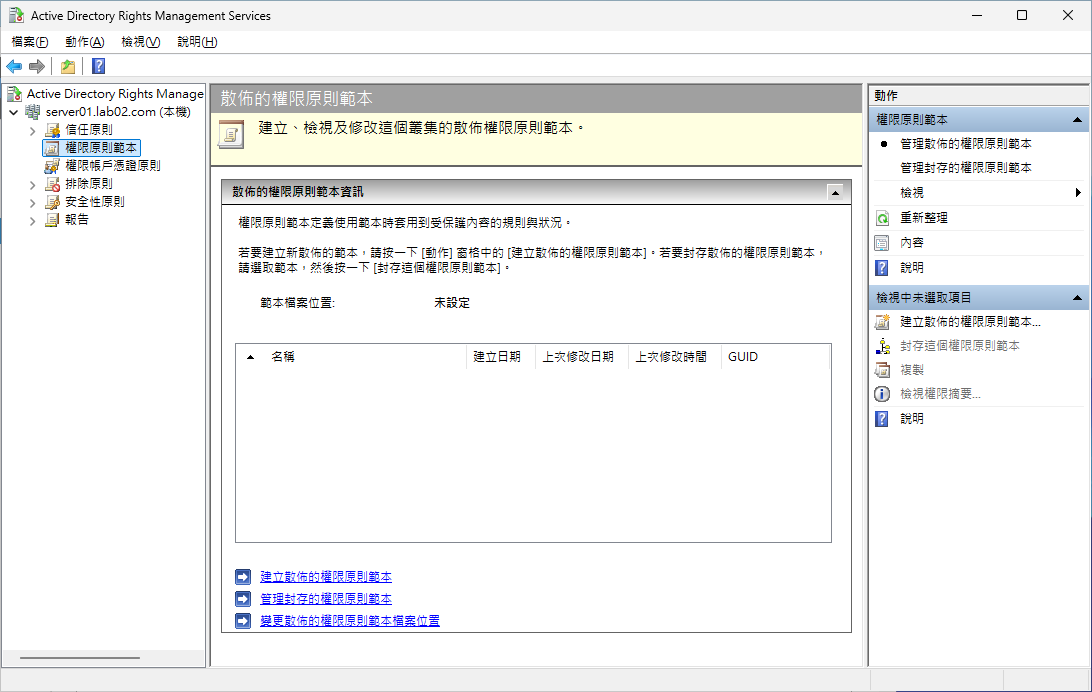

接下來,就來學習製作一個IRM的權限原則範本,以提供網域內的Office用戶可以使用。開啟AD RMS管理主控台,然後點選至「權限原則範本」節點頁面,如圖9所示,在預設狀態下是沒有任何範本可用的,因此從「動作」窗格中點選「建立散佈的權限原則範本」。

圖9 權限原則範本。

圖9 權限原則範本。

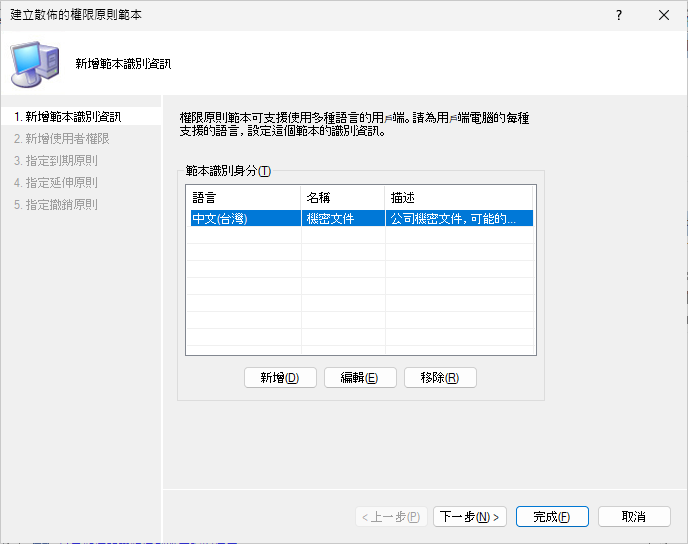

如圖10所示,在「新增範本識別資訊」頁面中,已經預先建立一個命名為「機密文件」的設定,不過在預設狀態下是沒有任何「範本識別身分」項目可用,所以按下〔新增〕按鈕。

圖10 新增範本識別資訊。

圖10 新增範本識別資訊。

在「新增範本識別身分」頁面中,必須先指定新範本所要採用的語言(例如「中文 (繁體,台灣)),然後再輸入新的範本名稱與描述,並按下〔新增〕按鈕。回到上一個頁面,按下〔下一步〕按鈕。

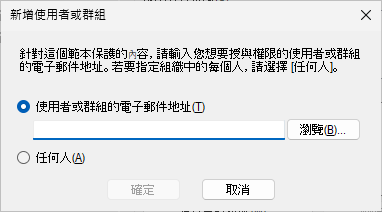

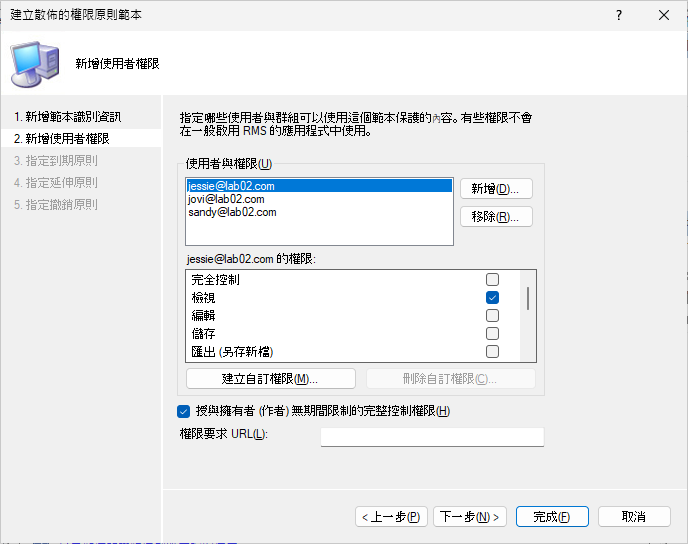

在「新增使用者權限」頁面中,先按下〔新增〕按鈕,將準備授予權限的人員一一加入,然後再個別設定不同人員的存取權限,這些權限包括完全控制、檢視、編輯、儲存、匯出(另存新檔)以及列印等等。此外,務必勾選「授與擁有者(作者)無期間限制的完整控制權限」項目。至於「權限要求URL」,則可以選擇性設定,因為它主要的用途在於提供申請者查看權限申請的相關規範。

圖11所示則是當按下〔新增〕按鈕時所會出現的「新增使用者或群組」設定頁面,在此直接按下〔瀏覽〕按鈕,挑選準備授予權限的Active Directory帳號或群組,然後按下〔確定〕按鈕。

圖11 新增使用者或群組。

圖11 新增使用者或群組。

如果所挑選的網域帳號或群組沒有預先設定好Email地址,將會出現「找不到所選使用者或群組的電子郵件地址」的錯誤訊息。

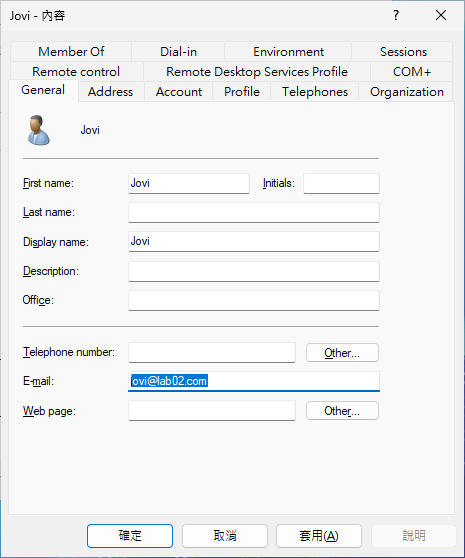

針對上述的問題,一般來說若企業使用的是Exchange Server,當AD帳號的信箱功能被啟用後,系統便會自動設定帳號的Email地址,至於其他廠牌的郵件系統則必須自行手動配置。圖12所示是修改一個網域帳戶的範例,其中的Email地址必須完成設定後,才能夠被添加至ADRMS的「使用者與權限」清單中。

圖12 AD使用者內容設定。

圖12 AD使用者內容設定。

再次回到「新增使用者的權限」頁面中,如圖13所示,便可以查看到剛剛新增的使用者或群組的清單,以及他們各自對應的權限清單,例如僅授予jessie@lab02.com帳號擁有「檢視」權限。再按下〔下一步〕按鈕繼續。

圖13 設定使用者權限。

圖13 設定使用者權限。

在「指定到期原則」頁面中,分別設定「內容到期」和「使用權到期」兩種類型的到期日。前者到期日將使得過期的加密文件無法再一次被開啟,必須重新發佈一個新的。至於後者則必須重新連線AD RMS主機來取得最新的使用者權限清單,這樣系統才能夠決定用戶是否可以繼續開啟此文件。一般而言,為了確保機密的文件不會外洩,通常會選擇在「內容到期」配置中設定「在下列期間後到期(天)」欄位。設定完畢,按下〔下一步〕按鈕。

接著,在「指定延伸原則」頁面中,決定是否啟用「允許使用者使用瀏覽器附加元件檢視受保護內容」,預設值為啟用。如果希望對於用戶每一次存取文件內容時都要檢查權限,則勾選「每次使用內容時,要求新的使用權」設定。

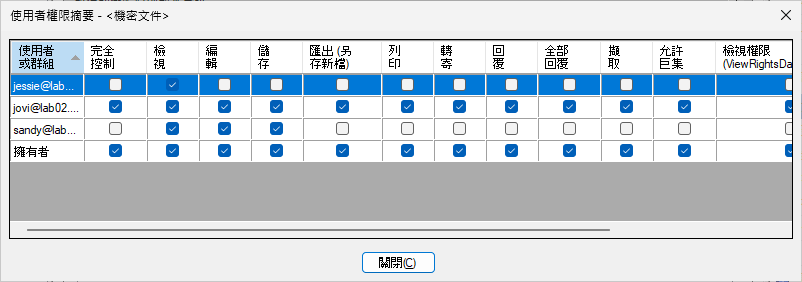

最後是「指定撤銷原則」頁面,一般情況下不需要進行任何設定,按下〔完成〕按鈕即可。在「權限原則範本」頁面中,已經可以查看到剛剛建立的範本項目,未來仍然可以繼續新增更多的權限原則範本,並隨時針對任一選定的範本,從「動作」窗格中點選檢視「權限摘要」、「複製」、「刪除」以及「內容」等操作。

圖14所示便是「檢視權限摘要」頁面,在此可以查看到此範本中針對每一位人員的權限設定,後續只要是套用此IRM範本的Office文件,其內容權限的配置便會根據此清單來決定,例如其中的jessie@lab02.com帳號,便唯一只被賦予「檢視」權限,因此他將無法在檢視此文件的過程中,進一步點選Office介面中的儲存、另存新檔、列印等功能。

圖14 檢視權限摘要。

圖14 檢視權限摘要。

由於在ADRMS前置作業中,已經事先完成一個進階使用者群組的準備,因此接下來便可以在「安全性原則」→「進階使用者」頁面中完成「啟用進階使用者」設定,如此一來,當未來有進階使用者群組的成員向ADRMS叢集要求使用權時,系統便會自動授予他們擁有者的權限,以便解密所有被ADRMS保護的內容。

此外,一旦完成進階使用者的啟用設定,未來若需要變更所設定的群組,只要點選「變更進階使用者群組」即可。

如果不想繼續使用此項功能,則點選「動作」窗格內的「停用進階使用者」。

使用Office設定IRM保護

在完成所有關於ADRMS伺服器的配置後,接下來找一台位於相同網域中的Windows用戶端,試試如何透過Office IRM功能與ADRMS伺服器的連線,來加密保護Office Word、Excel以及PowerPoint文件。

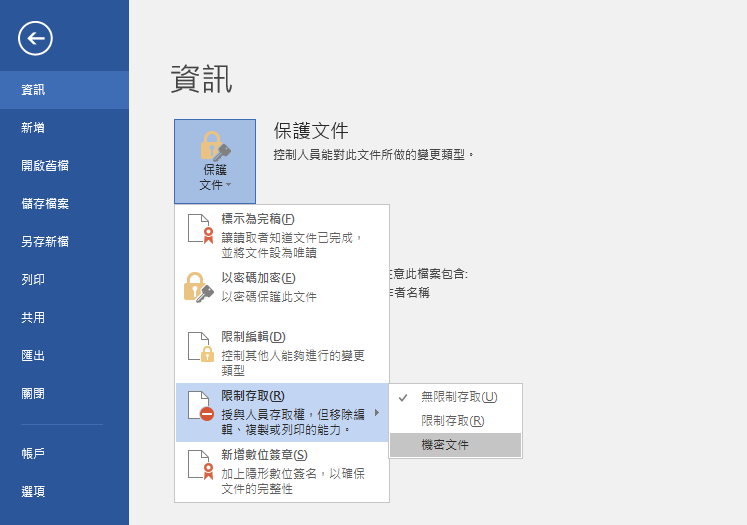

首先,在「檔案」→「資訊」→「保護文件」下拉選單中,點選【限制存取】→【連線至數位版權管理伺服器並取得範本】。緊接著,如圖15所示便會看到在前面步驟中所預先建立好的【機密文件】權限原則範本,可以直接選擇它來快速完成IRM權限配置。當然,也可以選擇系統預設的【限制存取】,來自訂權限原則的設定。

圖15 Office Word保護文件設定。

圖15 Office Word保護文件設定。

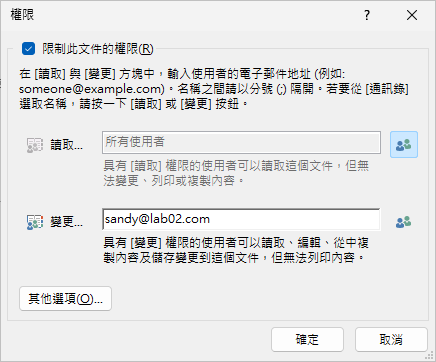

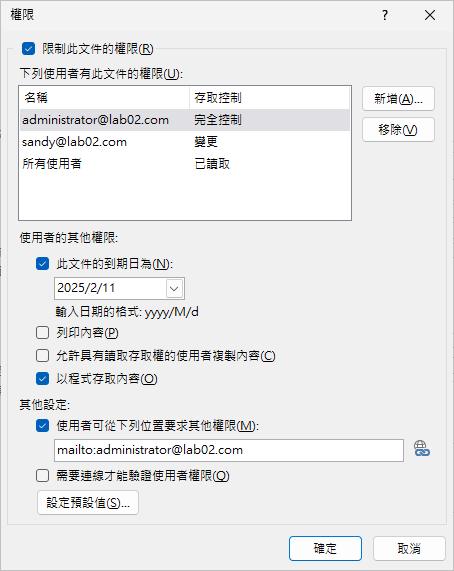

圖16所示便是點選【限制存取】後所開啟的「權限」設定頁面。在預設狀態下,僅會有「讀取」與「變更」權限的人員清單設定,若想要配置進階的權限設定,可按下〔其他選項〕按鈕。

圖16 限制存取設定。

圖16 限制存取設定。

如圖17所示,當展開「其他選項」設定後,除了可以新增不同的使用者或群組來設定不同的權限對應外,還可進一步設定文件的到期日、列印權限、複製內容權限,以程式存取內容的權限。此外,若想要讓未被授權的使用者能夠透過Email的方式來申請存取的權限,則可以在「其他設定」欄位內設定管理員的Email地址。

圖17 其他選項設定。

圖17 其他選項設定。

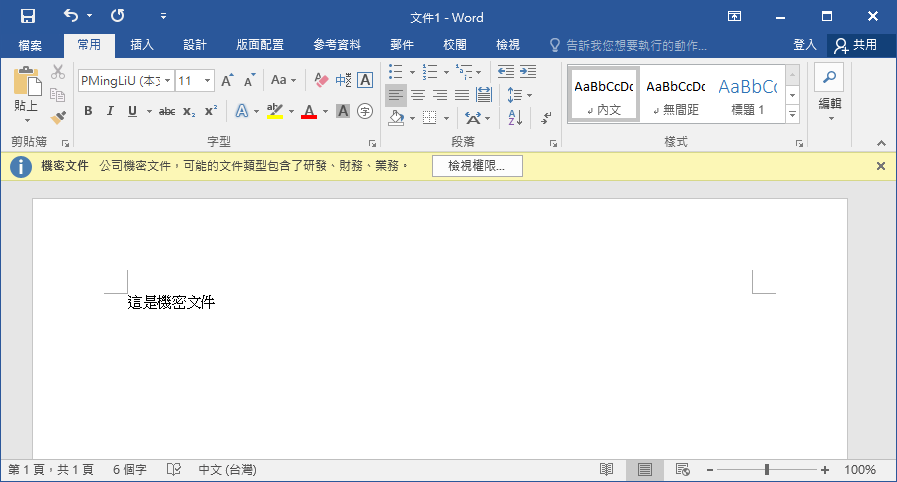

圖18所示是一份已經由Office IRM加密功能所保護的Word文件,也就是說使用者必須至少擁有內容的「檢視」權限,才能查看到這份文件的內容,至於開啟後具體被授予哪一些權限,則需要按下〔檢視權限〕按鈕才能夠得知。

圖18 檢視Word文件。

圖18 檢視Word文件。

ADRMS整合FSRM保護配置

在前面的實戰講解中,已經學會用戶端如何透過Office的IRM功能,來連接並取得ADRMS的權限原則範本,並且進行文件的加密保護。上述這種作法是交由使用者自行手動對於每一份文件進行加密設定。若想要結合檔案伺服器來達到自動加密文件的需求,可進一步搭配檔案伺服器資源管理員(FSRM)工具來完成。

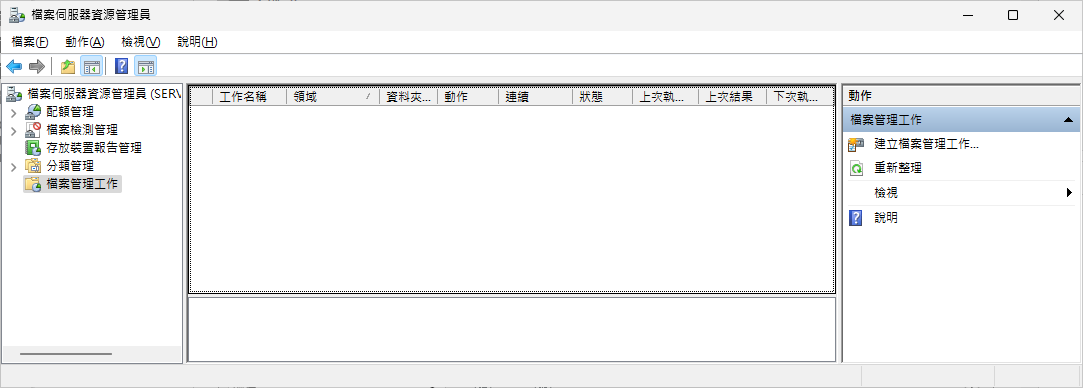

從「伺服器管理員」的「工具」選單中點選開啟「檔案伺服器資源管理員」。如圖19所示,在此介面中可能已經依照先前的實戰講解,實際使用過配額管理、檔案檢測管理等功能在現行的共用資料夾配置中。接下來要整合ADRMS的相關功能,則是位於「檔案管理工作」節點。點選「動作」窗格內的「建立檔案管理工作」。

圖19 FSRM檔案管理工作。

圖19 FSRM檔案管理工作。

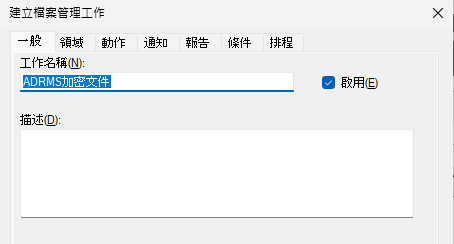

接著,在「一般」頁面中,如圖20所示分別輸入「工作名稱」與「描述」,至於「啟用」設定,可以等確定要開始排程執行此工作時再勾選。

圖20 建立檔案管理工作。

圖20 建立檔案管理工作。

在「領域」頁面中,可以選擇要根據不同檔案類型的資料夾,或直接選定的資料夾來套用後續的ADRMS加密功能。須注意的是,若選擇採用檔案類型的資料夾方式來執行ADRMS加密功能,必須預先完成相關資料夾的管理屬性設定,在此可以直接點選頁面右下方的「設定資料夾管理屬性」連結來完成。

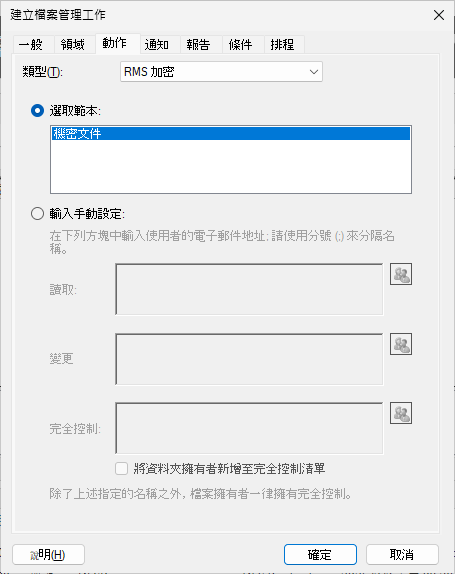

如圖21所示,在「動作」頁面中從「類型」下拉式選單中點選【RMS加密】。關於加密的權限設定方式,可以直接選取現行已從ADRMS發佈的範本,或是點選「輸入手動設定」後再依照實際權限配置需求,來分別設定讀取、變更以及完全控制的使用者或群組的清單。另外,若希望所有被套用ADRMS加密設定的資料夾,其擁有者皆自動擁有完全控制權限,務必勾選頁面中的「將資料夾擁有者新增至完全控制清單」設定,最後按下〔確定〕按鈕。

圖21 動作設定。

圖21 動作設定。

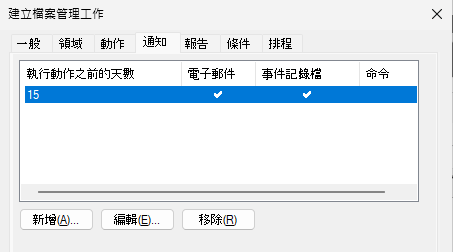

如圖22所示,在「通知」頁面中則設定與此檔案管理工作的相關訊息,要以什麼樣的方式進行通知,分別有電子郵件、事件記錄檔案以及命令,按下〔新增〕按鈕來了解一下細部的設定說明。

圖22 通知設定。

圖22 通知設定。

在「新增通知」頁面中,以「電子郵件訊息」配置為例做說明。在此可以設定將接收此檔案工作訊息通知的管理員Email地址,並決定是否要一併發送Email通知給擁有受影響檔案的使用者。一旦勾選「傳送電子郵件給擁有受影響檔案的使用者」設定,則可以進一步設定主旨與郵件本文的訊息內容。另外,在此頁面的下方位置,還可以決定是否要勾選「將要執行動作的檔案清單附加至電子郵件」設定,並且輸入清單中的檔案數目上限。

接著,在「報告」頁面中,選擇是否要產生相關的記錄檔和報告,其中報告還可以設定自動傳遞給指定的系統管理員Email。當收件者有多位人員時,僅須在Email位址之間加入分號即可。至於本地報告的儲存位置,預設會自動儲存在「C:\StorageReports\Scheduled」路徑中。

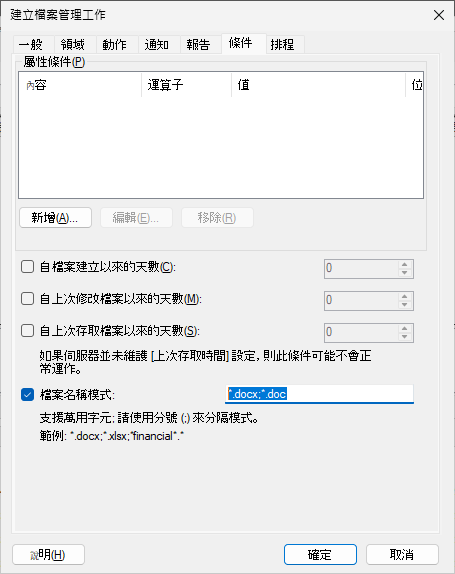

如圖23所示,在「條件」頁面中,開始設定哪一些屬性的檔案將自動套用RMS加密設定。首先,決定是否要勾選與設定此頁面中的四個固定選項,例如只針對特定的檔案名稱模式進行加密,像是輸入*.doc;*.docx,如此一來,只有屬於這兩種類型的檔案會進行自動加密。接著,按下〔新增〕按鈕來加入自訂的屬性條件。

圖23 條件設定。

圖23 條件設定。

如果在「Active Directory管理中心」介面中已經有預先配置好的檔案屬性設定,那麼在「屬性條件」頁面中便可以設定針對特定檔案屬性的文件自動進行RMS加密,例如針對「專案文件」共用資料夾,便可以讓裡面的文件,凡是設定「檔案部門」等於「研發部」以及「檔案機密等級」等於「高」的檔案,才自動進行加密。

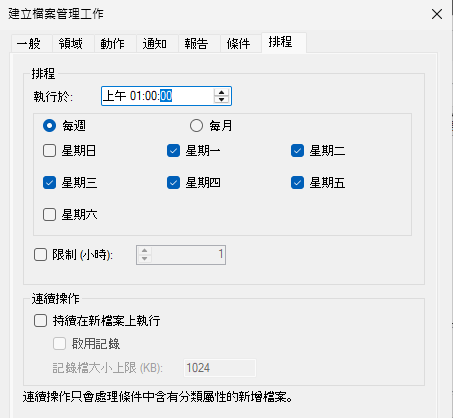

最後,在「排程」頁面中設定此檔案管理工作執行的排程時間,如圖24所示,例如指定每週或每月的特定某幾天執行此工作,進一步還可設定「限制(小時)」以及「持續在新檔案上執行」兩項功能。然後,按下〔確定〕按鈕完成設定。

圖24 排程設定。

圖24 排程設定。

再次回到「檔案管理工作」頁面中,便可查看到剛剛新增的檔案管理工作,此時在選定檔案管理工作後,點選右鍵選單中的【立即執行檔案管理工作】。緊接著,選擇要「在背景執行工作」或「等候工作執行完成」。未來,可以在此繼續新增更多的檔案管理工作,以及編輯或停用現有的任一檔案管理工作。

進階加密保護特定文件

針對ADRMS檔案管理工作的加密條件設定中,除了可依據檔案建立以來的天數、檔案修改以來的天數、檔案存取以來的天數以及檔案名稱模式外,實際上還可以針對「屬性條件」來配置更精細的條件判斷。

關於上述這項進階功能需求,只要搭配分類管理中的「分類屬性」與「分類規則」即可輕鬆做到。首先,點選至「分類屬性」節點,在此已經預先建立好一個名為「部門」的屬性設定,先來查看它的設定說明。

在「建立本機分類屬性」頁面中,除了需要設定「名稱」外,還必須從「屬性類型」中挑選欄位類型,在此以「字串」為例。

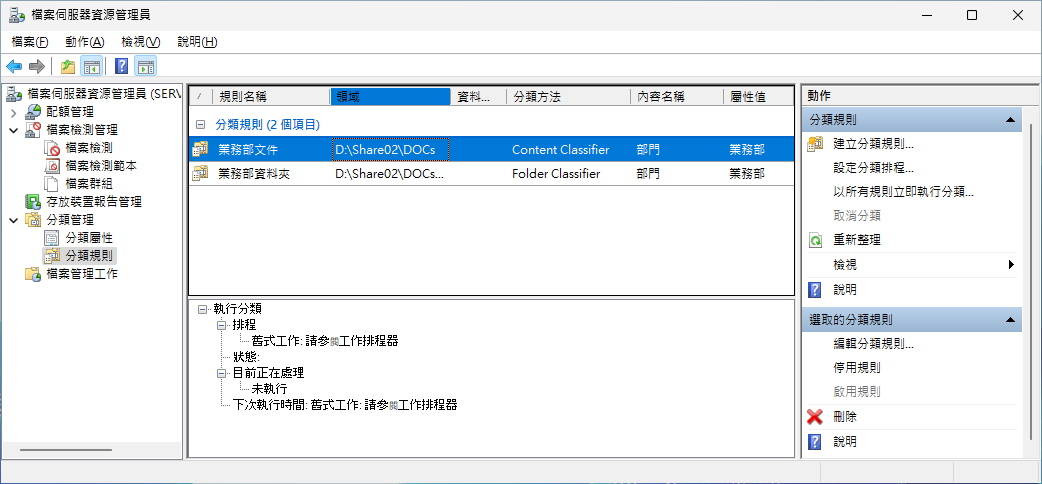

接著,點選至「分類規則」節點。如圖25所示,在此可以看到已經建立好兩個分類規則。其中,「業務部文件」選擇採用「Content Classifier」分類方法,而「業務部資料夾」則是採用「Folder Classifier」。

圖25 分類規則管理。

圖25 分類規則管理。

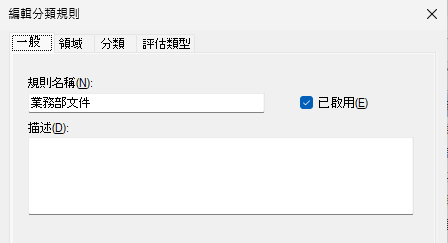

如圖26所示,在「編輯分類規則」→「一般」頁面中,可以看到目前這個「業務部文件」規則設定已在啟用狀態。若是在正式環境的使用中,建議最好能夠完整描述此規則的用途。

圖26 一般設定。

圖26 一般設定。

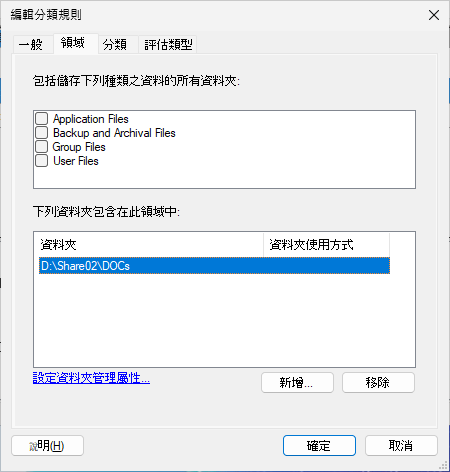

如圖27所示,在「領域」頁面中,已經透過按下〔新增〕按鈕,完成一個資料夾路徑的設定,這表示後續對於文件相符性的檢查,只會針對此資料夾中的所有檔案進行篩選。當然也可以選擇透過結合上方的資料夾種類設定,針對資料進行篩選,不過前提是必須在此先點選「設定資料夾管理屬性」連結,完成相關資料夾的種類設定才可使用。

圖27 領域設定。

圖27 領域設定。

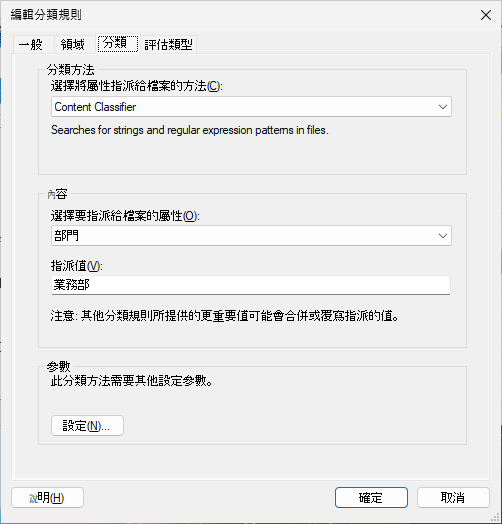

如圖28所示,在「分類」頁面中已選擇【Content Classifier】,這表示後續將針對全部被選定的資料夾,進行所有Office文件的全文檢索與篩選,並且針對所有符合條件的文件,自動標示「業務部」於「部門」屬性欄位中。接著,按下「參數」區域中的〔設定〕按鈕。

圖28 依文件內容分類設定。

圖28 依文件內容分類設定。

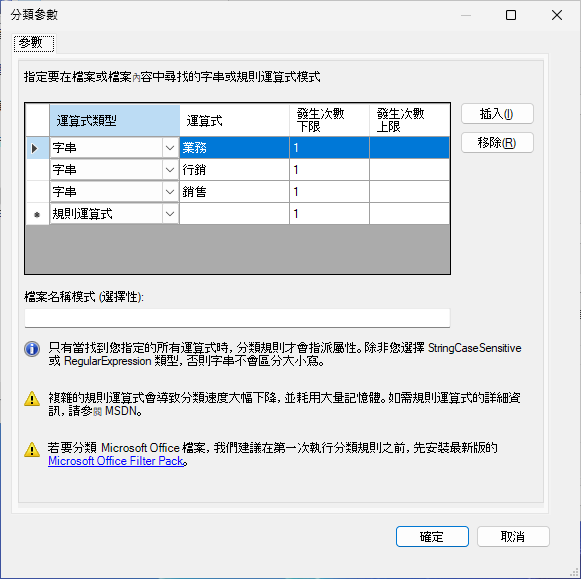

緊接著,會開啟「分類參數」頁面,如圖29所示,在此可以針對所要進行全文檢索的關鍵字,輸入在「運算式類型」為「字串」的「運算式」欄位中,並且可以新增多筆關鍵字,以及發生次數下限與上限的次數設定。

圖29 分類參數設定。

圖29 分類參數設定。

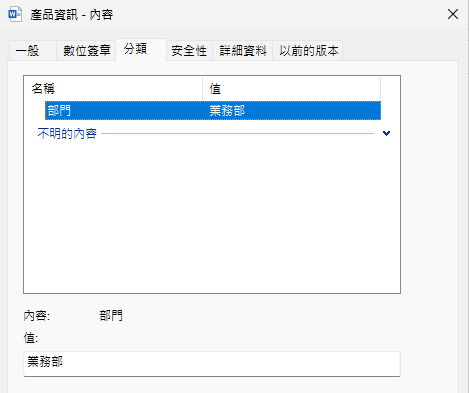

當完成分類規則的建立,並且完成在「檔案管理工作」的屬性條件設定後,一旦成功執行檔案管理工作,所有符合條件的Office文件不僅會被ADRMS完成加密,如圖30所示,也可以從檔案「內容」的「分類」頁面中,查看到該檔案的「部門」欄位屬性值,已被自動填入「業務部」。值得注意的是,任何欄位的屬性值除了可以經由FSRM工具中的「分類規則」來自動填入外,也能透過手動方式完成輸入。

圖30 檢視檔案分類資訊。

圖30 檢視檔案分類資訊。

看完有關於分類規則中「Content Classifier」分類設定方法後,如果不想使用這種以全文檢索關鍵字的方式來設定條件,則可以考慮採用「Folder Classifier」設定方法,也就是只要在「分類規則」的「領域」頁面中,先完成所有相關資料夾的新增,接著即可在「分類」頁面中依序完成「Folder Classifier」選定以及屬性名稱與屬性值的設定。

最後,同樣只要再搭配「檔案管理工作」的屬性條件設定,便可以讓檔案管理工作執行後,自動完成這些選定資料夾中所有文件的分類屬性設定。

<本文作者:顧武雄,Microsoft MVP 2004-2016、MCITP與MCTS認證專家、台灣微軟Technet、TechDays、Webcast、MVA特約資深顧問講師、VMware vExpert 2016-217、IBM Unified Communications/Notes/Domino/Connections Certified。>