之前筆者已介紹過SSL VPN的建置,但是Cisco的SSL VPN(Web VPN)只能用於Windows XP與Internet Explore共同使用的環境,因此本期文章將緊接著介紹PPTP及L2TP VPN。

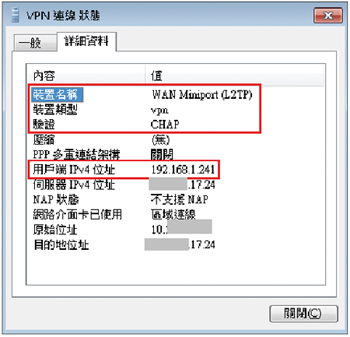

接著,就可以建立L2TP連線了。建立連線後,先查看其連線狀態,如圖16所示。可以看出它使用的是L2TP,其身分驗證使用CHAP,並且取得IP為192.168.1.241。另外,可以看到原始位址為Private IP,代表成功地透通NAT設備(筆者並未在防火牆上做任何放行的設定)。要注意的是,這裡沒有做加密的相關設定,因此傳輸過程中並未加密。

|

| ▲圖16 L2TP連線資訊。 |

最後,簡單介紹一下在電腦驗證時使用「預先共用金鑰」的相關設定方法,順便作為之後介紹IPSec時的暖身,而其中雙斜線「//」後為該行設定的說明。

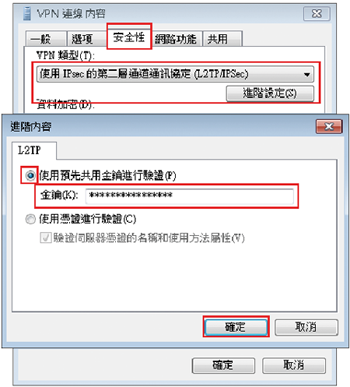

最後調整L2TP的相關設定,在〔安全性〕活頁標籤內按下〔進階設定〕按鈕,並點選「使用預先共用金鑰進行驗證(P)」選項,然後輸入金鑰值為l2tp-key,如圖17所示。

|

| ▲圖17 設定L2TP採取pre-share key進行電腦驗證。 |

結語

PPTP與L2TP都是常見而便利的VPN協定,本文簡單介紹其建立方式及電腦端設定方法。另外,L2TP可以透通NAT,相信在許多艱困環境下都可以很便利地使用。但在本文中並未對L2TP的加密多作著墨。因此在下一個章節,將會介紹如何使用IPSec Client軟體來建立更安全的VPN環境。

<本文作者:丁光立,在ISP工作多年。對於Cisco設備較熟悉,除此之外也研究Linux,這幾年慢慢把觸角伸到資安的領域,並會在自己的blog(http://tiserle.blogspot.com/)分享一些實務上的經驗和測試心得。>