本文將示範如何在pfSense上進行VPN協定的相關設定,讓IPSec啟用IKEv2功能,並且能夠同時支援行動裝置以及Windows作業系統的使用。

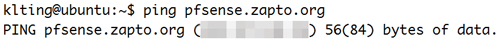

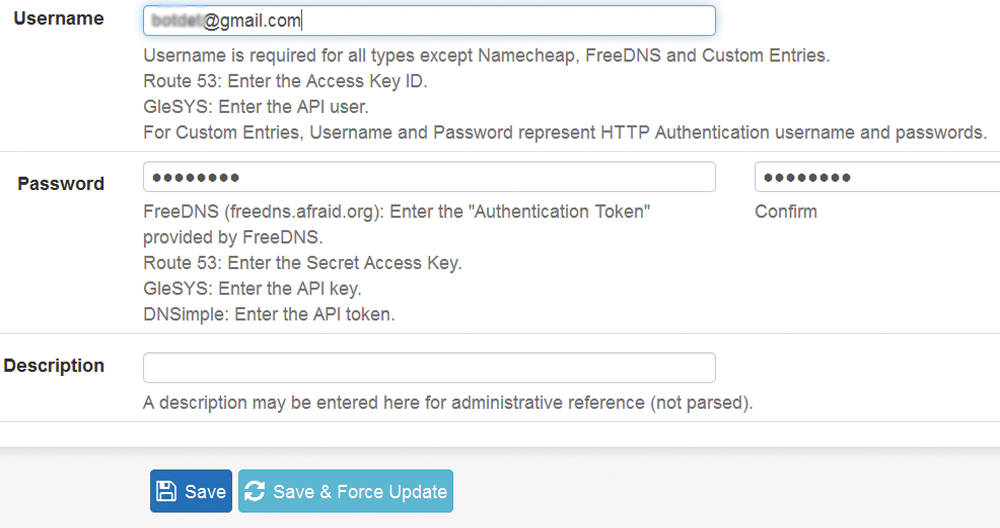

最後,使用ping的方式確認pfsense.zapto.org在查詢時是否已轉換為目前對外的IP,如圖6所示。此時應為目前電腦的IP,之後在pfSense進行設定後會轉換為pfSense的WAN IP。

|

| ▲圖6 使用ping的方式進行確認。 |

在pfSense設定動態名稱

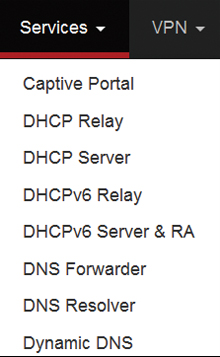

緊接著,在pfSense上設定動態網域名稱。先登入pfSense,並開啟Services中的【Dynamic DNS】,如圖7所示。

|

| ▲圖7 開啟Services內的Dynamic DNS。 |

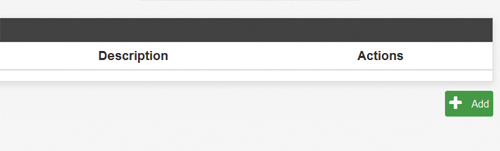

如圖8所示,按一下右下角的〔Add〕按鈕,新增一筆紀錄。

|

| ▲圖8 新增一筆紀錄。 |

|

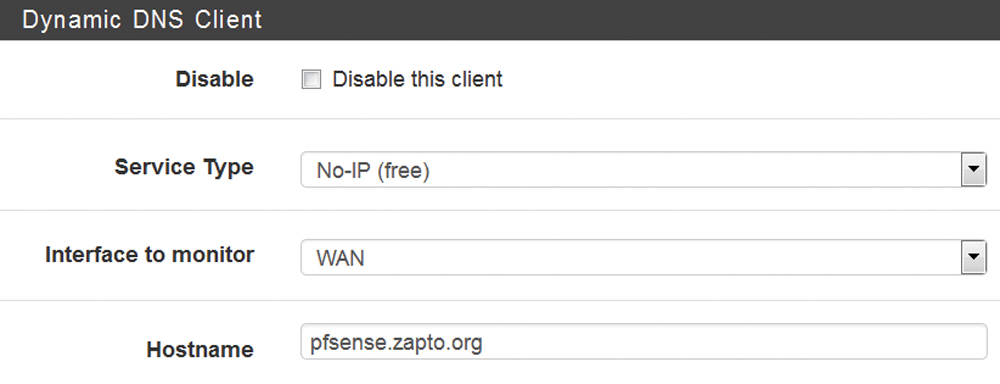

| ▲圖9 設定Dynamic DNS Client內容。 |

接著在Service Type選單中選擇【NO-IP (free)】,在Hostname欄位內則輸入「pfsense.zapto.org」,如圖9所示。

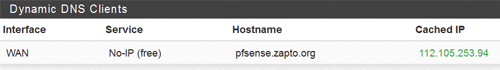

接著,在Username欄位內輸入之前申請noip時的帳號,這個帳號指的是E-mail,密碼須輸入兩次,並按下〔Save〕按鈕進行儲存,如圖10所示。

|

| ▲圖10 輸入先前申請noip時的帳號。 |

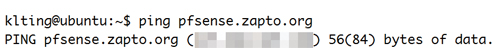

最後再點選Services中的【Dynamic DNS】,檢查其更新情形,可以看到目前已更新為新的IP(圖11)。若未更新,可回上一步驟點選【Save & Force Update】。

|

| ▲圖11 檢查更新情形,確認是否已經更新成新IP。 |

Dynamic DNS的設定至此就算完成了。可將pfSense重開機,並觀察pfsense.zapto.org對應的IP是否也隨之變更,如圖12所示。

|

| ▲圖12 觀察pfsense.zapto.org對應的IP是否也隨之變更。 |

新增憑證授權中心(CA)

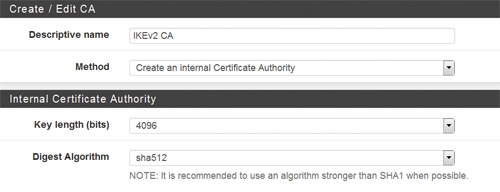

選擇System裡面的Cert. Manager,接著在CAs中選擇Add,新增一筆。

接著,在Descriptive name欄位內輸入「IKEv2 CA」, Method則選擇【Create an internal Certificate Authority】。

然後,在Key length (bits)選單中選擇【4096】,在Digest Algorithm選單中選擇【sha512】,如圖13所示,盡可能地增加其安全性。

|

| ▲圖13 新增授權憑證。 |

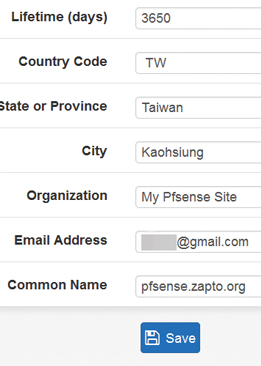

然後,如圖14所示在Lifetime (days)內維持原先的「3650」(10年後到期),Country Code選擇「TW」,State of Province輸入「Taiwan」,City輸入「Kaohsiung」,Organization設定成「My Pfsense Site」,而Email Address則隨意輸入。

以上這些功能都請依自己的需求輸入。最後的Common Name才是重點,請輸入之前的Dynamic Name「pfsense.zapto.org」,並按下〔Save〕按鈕進行儲存。

|

| ▲圖14 設定新授權憑證內容。 |

簽署Server端憑證

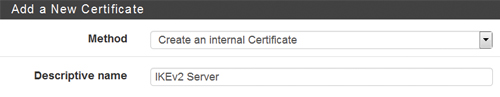

接下來,設定Server端憑證。先選擇System裡面的Cert. Manager,接著在Certificate中選擇Add,新增一筆。Method欄位請選擇【Create an internal Certificate】,在Descriptive name部分則輸入「IKEv2 Server」以茲識別,如圖15所示。

|

| ▲圖15 新增Server端憑證。 |

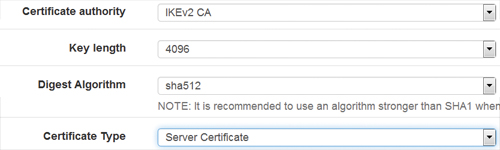

如圖16所示,在Certificate authority選單中選擇【IKEv2 CA】(若只有這個Authority則會自動選擇),Key length選擇【4096】,而Digest Algorithm請選擇【sha512】。Certificate Type部分是重點,請選擇【Server Certificate】。

|

| ▲圖16 設定憑證內容。 |

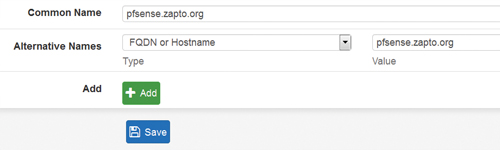

其餘的欄位在讀入IKEv2的CA時都會自動讀入,因此如圖17所示只需在Common Name欄位內輸入「pfsense.zapto.org」,另外在Alternative Names部分,Type維持【FQDN or Hostname】,而Value輸入「pfsense.zapto.org」,最後按下〔Save〕按鈕產生憑證。

|

| ▲圖17 設定完畢,產生憑證。 |