本文將示範如何在pfSense上進行VPN協定的相關設定,讓IPSec啟用IKEv2功能,並且能夠同時支援行動裝置以及Windows作業系統的使用。

設定IPSec Mobile Clients

接著設定IPSec裡用戶取得的IP網段,在pfSense中,此設定是在Mobile Clients中進行。先點選VPN裡面的IPSec,再點選Mobile Clients。

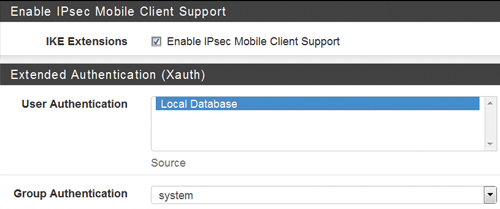

接著,勾選「Enable IPSec Mobile Client Support」,並在User Authentication區域內選擇「Local Database」。而在Group Authentication選單中則選擇【system】,如圖18所示。

|

| ▲圖18 設定IPSec Mobile Clients。 |

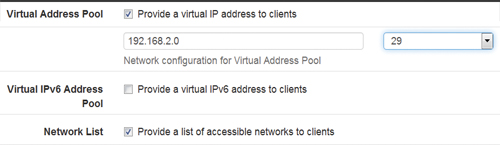

然後勾選「Provide a virtual IP address to clients」,接著就能輸入「192.168.2.0/29」網段,之後用戶透過IPSec進行連線時就能取得此網段IP。

接著勾選「Provide a list of accessible networks to clients」,來限制用戶取得IP後能存取的網段,如圖19所示。

|

| ▲圖19 設定Virtual Address Pool。 |

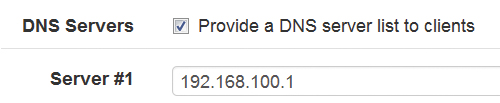

若有內部DNS伺服器,則如圖20所示勾選「Provide a DNS server list to clients」,並輸入其IP,最後別忘了按下〔Save〕按鈕儲存相關設定。

|

| ▲圖20 指定內部DNS伺服器。 |

在儲存後會告知修改必須套用才會生效,所以要記得按下〔Apply Changes〕按鈕,如圖21所示。

|

| ▲圖21 按下〔Apply Changes〕按鈕讓剛剛的設定生效。 |

至此已完成用戶端IP網段設定,接著要完成IPSec的認證及加密的相關設定。

設定IPSec Phase1

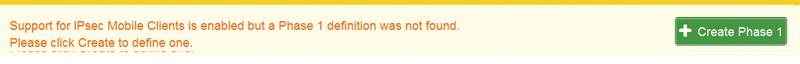

點選VPN裡面的IPSec,再點選Mobile Clients。可以看到系統提示要建立Phase 1,點選〔Create Phase 1〕按鈕,如圖22所示。

|

| ▲圖22 建立Phase 1。 |

在此提醒,請勿直接點選VPN、IPSec、Tunnel進行設定,若從Tunnel處進行設定,將無法進行浮動IP用戶的設定。

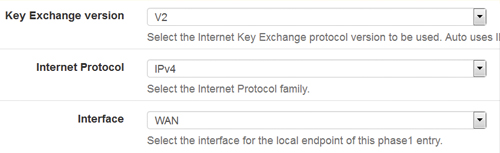

然後,在Key Exchange version務必記得選擇【V2】,才會是IKEv2。其餘選項保留預設值即可,如圖23所示。

|

| ▲圖23 Key Exchange version設定務必選擇V2。 |

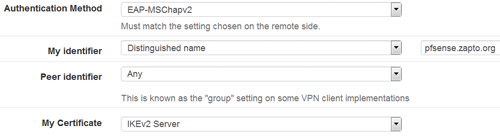

緊接著要設定認證的方式,如圖24所示,在Authentication Method選單之中選擇【EAP-MSChapv2】,My identifier則選擇【Distinguished name】,後面的空格則填入「pfsense.zapto.org」。

隨後,在Peer Identifier選單中選擇【Any】,最後的My Certificate請選擇之前建立的伺服器憑證的【IKEv2 Server】。

|

| ▲圖24 指定認證方式。 |

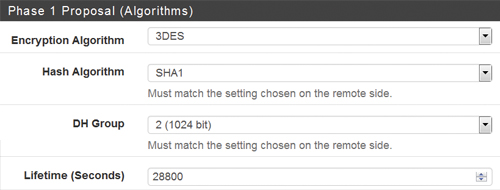

接下來是IPSec phase 1演算法相關設定。為了提高相容性,讓iOS裝置和Windows 7電腦可同時連線。加密演算法設定選用【3DES】,雜湊函數則使用【SHA1】,剩下的DH Group和Lifetime均使用預設值,如圖25所示。

|

| ▲圖25 設定IPSec phase 1演算法內容。 |

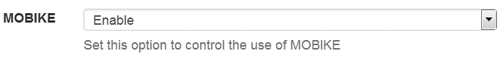

如圖26所示,MOBIKE的部分記得選擇【Enable】。MOBIKE是IKEv2 Mobility and Multihoming Protocol的縮寫,它使用Mobility and Multihoming技術來達到加密通訊不中斷的功能。

|

| ▲圖26 讓MOBIKE變成啟用狀態。 |

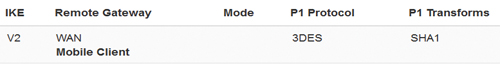

其餘的相關設定,均使用預設值即可,最後按下〔Save〕按鈕進行儲存。此時可以看到目前的設定情形如圖27所示,必須確認Remote Gateway欄位中有「Mobile Client」,代表設定完成。

|

| ▲圖27 確認Remote Gateway欄位出現Mobile Client。 |

設定IPSec Phase2

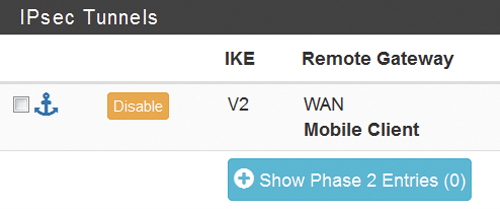

繼續完成IPSec phase 2的相關設定。在同一個頁面中,按下〔Show Phase 2 Entries〕按鈕,如圖28所示。

|

| ▲圖28 設定IPSec phase 2。 |

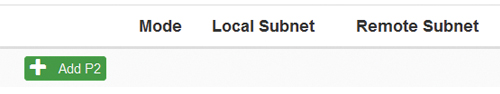

如圖29所示,接著按下〔Add P2〕按鈕。

|

| ▲圖29 新增Phase2。 |

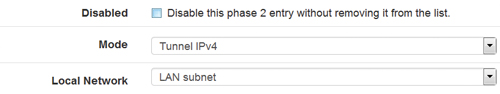

然後,選擇要被連線的網路,如圖30所示在Local Network選單中選擇【LAN subnet】,讓遠端的電腦連上後可以與pfSense同網段的設備,以此例而言,就是連上IPSec的用戶可存取192.168.100.0/24的網段。

|

| ▲圖30 將Local Network指定成LAN subnet。 |