企業開始正視資安的概念,最早可說是以防毒軟體為基礎逐漸演進。不論是伺服器主機、桌上型電腦、筆記型電腦,防毒軟體可說是必備的元件之一。隨著駭客技術、攻擊手法不斷創新,防毒機制也早已隨之進階成為端點安全防護,組成元件開始加入端點防火牆、IPS(入侵防禦系統)等機制。

早在八年前就開始投入端點安全的McAfee技術經理許力仁觀察,當時企業對資安的觀念尚在教育期,也曾遇到客戶為了驗證端點安全的可行性,只在部分的使用者電腦上建置端點安全防護,其他仍維持既有的防毒架構。正巧轉換期間遇到企業內網爆發疾風病毒,短時間內繁殖交叉感染下,雖有安裝防毒軟體電腦仍呈現不斷重新開機,惟獨採取端點安全防護的使用者卻不受影響,才讓該客戶建立信心。

然而以往具破壞性的病毒程式,為企業內網帶來嚴重災害,如今已不多見,反倒是盛行植入惡意程式碼,且不以破壞為其主要目的,而是藉此來進行非法行為。但不論是病毒還是惡意程式碼,都是企業應該正視,不可或缺的資安基礎防護對象,因為這些威脅皆有可能為企業營運帶來難以估計的損失。

|

| ▲McAfee與Intel共同研發推出的DeepSAFE安全防護,比作業系統先一步載入,從驅動層就開始偵測是否有惡意程式。(資料來源:McAfee) |

對抗零時差攻擊

Gartner於2012年一月所發佈的市場調查報告中指出,如今企業端點安全產品已具備惡意軟體偵測、個人防火牆、主機入侵防禦(Host-based Intrusion Prevention)、資料外洩防禦(Data Loss Prevention,DLP)、實體安全控管、應用程式弱點管控、加密等功能。以防毒軟體為核心所發展的端點安全,可說是因應企業遭受攻擊手法而不斷增添新的防護機制,逐漸形成以多功能(或稱多層次)方式來進行防護,像是趨勢科技、卡巴斯基實驗室(Kaspersky Lab)、ESET、McAfee、Symantec等傳統防毒軟體廠商皆朝此方向發展。

根據趨勢科技台灣區技術總監戴燊近年觀察,雖然業者仍舊持續在端點安全上發展更新功能,但企業應用環境注重的是效能、穩定、可管理性,功能不斷增添未必討喜,反而會擔心帶來執行效率、維護成本等方面負擔。例如近來企業用戶有一個較以往不同的現象,那就是資訊設備延後淘汰,以往多數是三年,現在則是五年,相對地作業系統版本更新速度也會變得較過去慢,可發現Windows 2000、XP這些原廠已停止支援的舊系統仍繼續在提供服務,因此企業會轉向仰賴端點安全軟體,來防範駭客利用舊系統漏洞進行零時差攻擊(Zero-day Attack)。

|

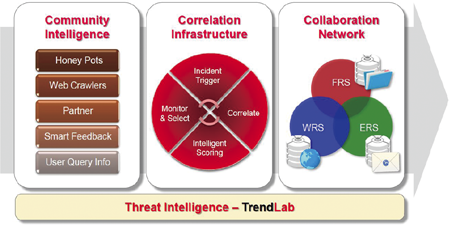

| ▲趨勢科技在2008年就已勾勒出Smart Protection Network的雲端防護架構。(資料來源:趨勢科技) |

零時差攻擊這幾年相當受到關注,許力仁解釋,其特點是透過作業系統或應用程式的Bug、漏洞來進行,因為用戶端完全無防禦力,接收到該惡意程式時就已被植入,所以稱零時差。但事實上,最嚴重的並非在更新修補程式之前,而是作業系統或應用程式核心本身就有漏洞,只有駭客或撰寫惡意程式的人有能力知道,因此在還沒被認定為是漏洞之前,以此為基礎所撰寫的攻擊程式,完全不會被偵測為異常,一旦用戶端透過網路或郵件等管道執行後,駭客即可透過這個未知的漏洞合法進入。

至於要防範零時差這類漏洞攻擊行為,就得仰賴端點安全提供的主機入侵防禦。許力仁說明,幾年前開始發展主機入侵防禦機制時,多數是以網路行為模式來實作,但由於是透過Sniffer方式監看封包中是否符合攻擊行為的條件,封包都要經過比對重組,會耗用過多運算資源,因此應該要把主機入侵防禦的行為模式偵測區分為網路與主機,兩者結合才有能力因應零時差的漏洞攻擊。

他舉例,只要微軟公佈漏洞,主機入侵防禦的網路行為模式偵測模組必定會相對更新,所以一旦出現針對該漏洞的攻擊,網路層就已可辨識加以阻擋;但萬一該零時差攻擊的漏洞微軟尚未公佈,惡意程式入侵後會開始調用實體資源或提昇權限,如製造緩衝區溢位(Buffer Overflow)先侵占記憶體區塊,此時就會被主機入侵防禦模組發現受監控主機行為模式異常,觸發控管政策進行及時攔阻。

2013持續慎防APT

談到駭客攻擊行為,在2012年備受討論的莫過於進階持續性攻擊(Advanced Persistent Threat,APT),各家端點安全方案廠商也一致認為在2013年仍舊會持續延續,其主要因素來自於駭客已是組織化的進行經濟犯罪。台灣賽門鐵克資深技術顧問張士龍觀察2013年的資安趨勢,更預期網路經濟犯罪的事件會越來越多,其主要管道會來自於眾多的社交網路,應用勒索軟體來進行,而且這類勒索所運用的手法會越來越精細,例如一開始可能偽裝成免費檢測軟體,執行後就等於是讓惡意程式合法地進入。

想要預防高度客製化的APT攻擊手法,湛揚科技卡巴斯基技術支援中心產品支援主任呂政穎認為,不能單靠病毒特徵碼,端點安全必須具備主動式防禦技術,所謂的主動,也稱為啟發式技術或主機型入侵防禦,會自動模擬Sandbox環境,觀察應用程式執行的行為,再搭配惡意行為特徵碼來比對判斷是否為未知型病毒,如此才有能力達到提高偵測率、降低誤判率。

而更方便的工具亦是助長APT攻擊不減反增的關鍵。對此許力仁發現,利用Rootkit技術來進行端點攻擊的情況越來越多。原本Rootkit可說是一組工具,早期是駭客為了便於入侵、提高權限、清除紀錄等,所撰寫的輔助軟體,只要執行一次就可完成這些動作。如今Rootkit亦被APT運用為其隱藏,通常隱藏技術是自行加密,讓防毒軟體無從比對,成了這幾年駭客較常採用的作法。