OpenVPN是著名的虛擬私有網路軟體,pfSense則可當作防火牆及路由器之用,結合兩者的長處,這裡將示範了如何使用預享密鑰模式(PSK)的身分驗證方式,在pfSense上以OpenVPN套件來建立Site-to-Site VPN。

以Wireshark確認資料是否進行加密

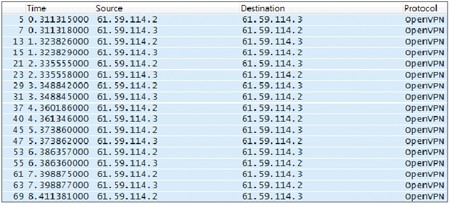

然後,在Server端的電腦ping Client以便進行觀察。在測試的過程中,複製其封包,並使用Wireshark查看其封包內容,以驗證在傳輸過程中是否有進行加密,驗證結果如圖13所示。

|

| ▲圖13 以Wireshark驗證資料在傳輸過程中是否有加密。 |

可以觀察得知,在ping的過程當中,ICMP的封包被視為OpenVPN的封包,並無法直接看出它的內容。

接著解讀其內容,並未發現ICMP的封包,而是由OpenVPN所取代,這證明了資料在傳輸過程中已被進行加密,無法輕易解讀,如圖14所示。

|

| ▲圖14 OpenVPN封包內容。 |

結語

在本文中,示範了如何在pfSense上以OpenVPN套件來建立Site-to-Site VPN,所使用的身分驗證方式則是PSK。在下次的文章中,將同樣示範如何在pfSense上以OpenVPN套件來建立Site-to-Site VPN,但是會改用CA(Certificate Authority)的方式來進行身分驗證。

<本文作者:丁光立,在ISP工作多年。對於Cisco設備較熟悉,除此之外也研究Linux,這幾年慢慢把觸角伸到資安的領域,並會在自己的blog(http://tiserle.blogspot.com/)分享一些實務上的經驗和測試心得。>