在上次的篇幅中,已示範了如何成功地將OpenVAS安裝至伺服器,而本文將繼續介紹如何設定、使用及操作OpenVAS的Web GUI介面「Greenbone Security Assistant」。

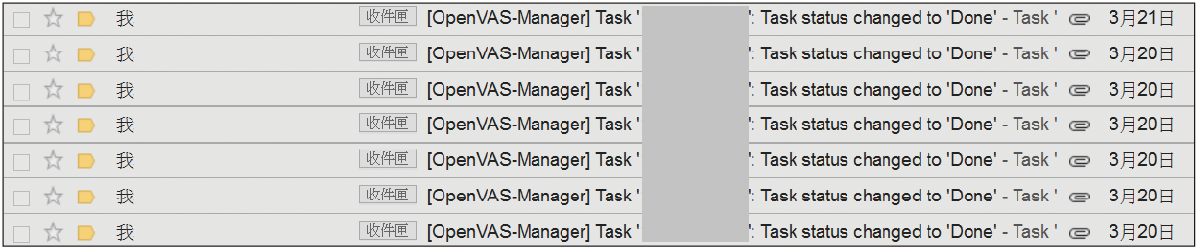

只要新增這幾行設定,就能夠透過Gmail進行電子郵件的寄送。最後,驗證一下Report是否已成功寄送(筆者以另一個每小時執行一次的Schedule做驗證),如圖30所示。在Task執行完成後,均有收到Report。

|

| ▲圖30 進行Report功能驗證。 |

Add Note與Add Override功能說明

Add Note與Add Override這兩個功能是在Report中的註記功能,但由於比較特殊,因此在此單獨說明。Add Note是用來對某項漏洞做註記的,這個註記在出報表時會呈現在報表上。

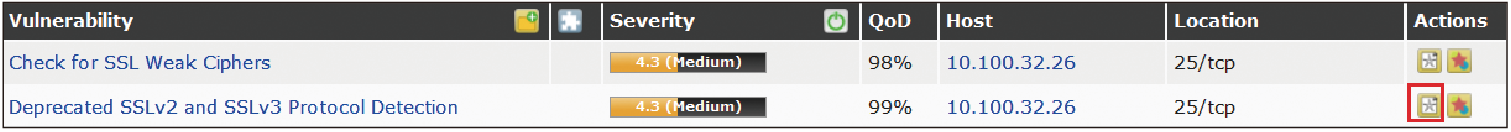

以實例來說明,先挑選一個Report,選擇的Vulnerability是「Deprecated SSLv2 and SSLv3 Protocol Detection」,並選擇Action中的Add Note(如圖31中的框選)。

|

| ▲圖31 挑選Report並點選Add Note。 |

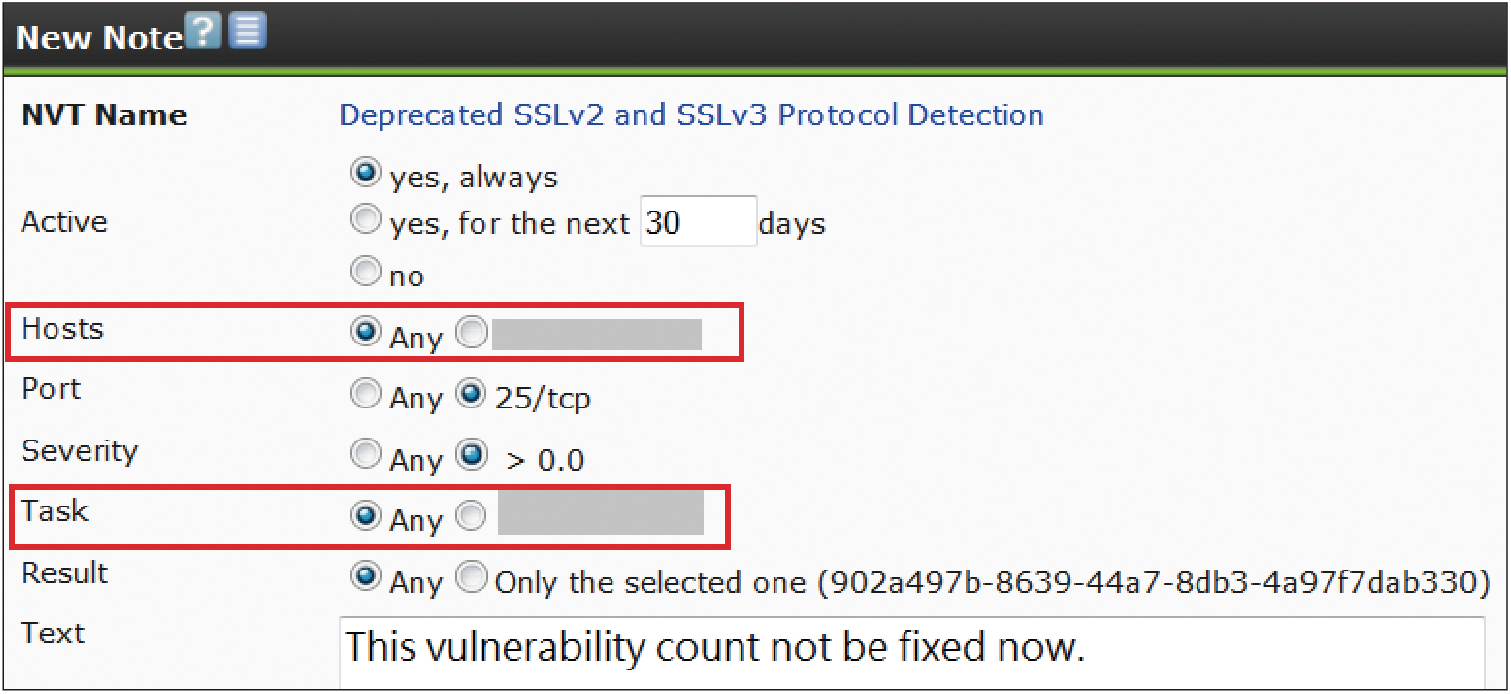

在Hosts和Task方面,如果選擇Any的話,所有Report中的此項Vulnerability都會被加上此註解,而Text的部分,由於PDF檔無法輸出中文,因此輸入「This vulnerability count not be fixed now.」以進行測試,如圖32所示。

|

| ▲圖32 Add Note Example。 |

最後,再選擇Create Note,就大功告成了。

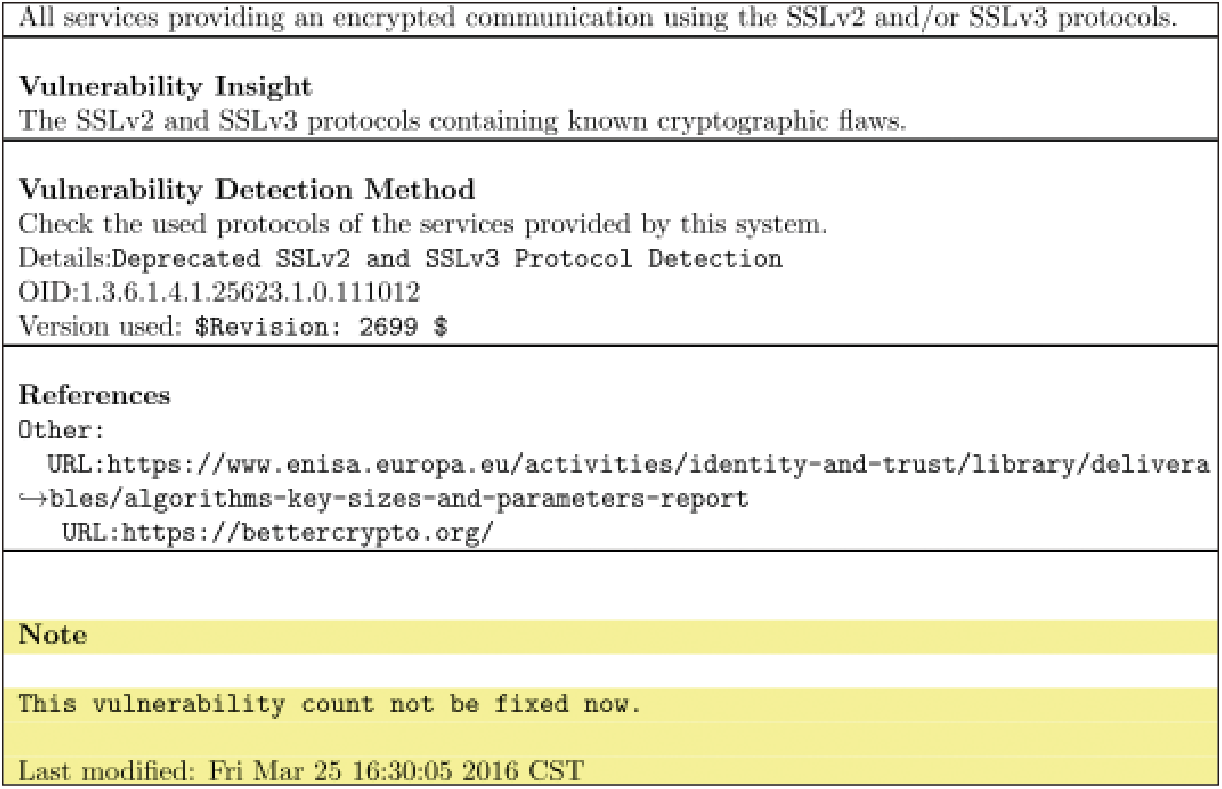

圖33是報表的一部分,在Note欄位中可以看到已出現先前加上的Text,並且以黃色標示。

|

| ▲圖33 Report中已加上Note的註解。 |

最後,示範Add Override功能。Override功能是讓不想出現的Vulnerability消失在網頁及報表檔中。

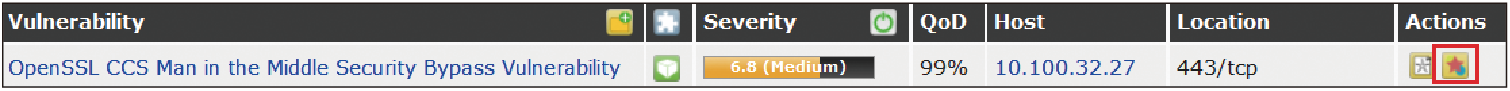

例如,當OpenSSL CCS Man in the Middle Security Bypass Vulnerability這個漏洞暫時無法修補,但又不想出現在報告中時,可以利用Add Override功能將之遮蔽,如圖34所示。

|

| ▲圖34 選擇Add Override。 |

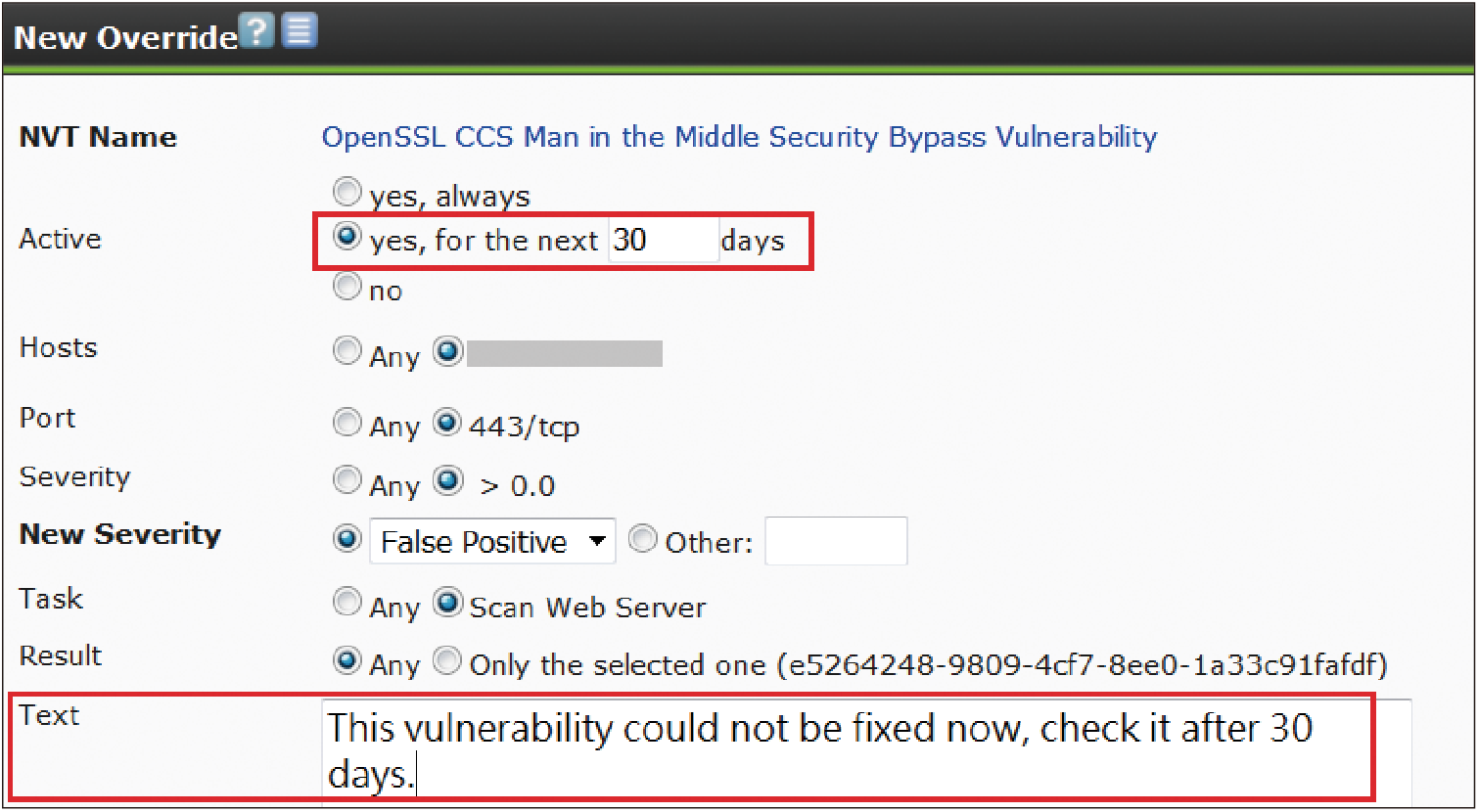

在Active部分,可以設定幾天後再出現在報表中,如圖35所示,設定30天後再出現在報表內,如果這段時間內解決了此項問題,30天後也不會出現在報表裡。當然,若點選Hosts及Task的Any,也可以在所有的Report中將此問題遮蔽。

|

| ▲圖35 設定Override及Active功能講解。 |

<本文作者:丁光立,在ISP工作多年。對於Cisco設備較熟悉,除此之外也研究Linux,這幾年慢慢把觸角伸到資安的領域,並會在自己的blog(http://tiserle.blogspot.com/)分享一些實務上的經驗和測試心得。>