Active Directory在現今的企業網路環境中可說無所不在,對於想踏入網管工作領域的人來說,除了必須要有基礎的Intranet與Internet網路運作架構概念外,Windows網路環境基礎建設Active Directory的管理更是一項必要的學習,而其中使用者帳戶與群組的管理是平常管理者最基本的工作之一。

跳出「新群組」視窗後,除了可以設定群組名稱、描述外,還能夠直接設定這個群組中的成員清單,只要按下〔新增〕按鈕加入即可。

完成設定之後,接著按下〔建立〕按鈕。關於群組的修改,後續仍然可以透過開啟其「內容」設定視窗來進行變更。

網域使用者與群組的管理

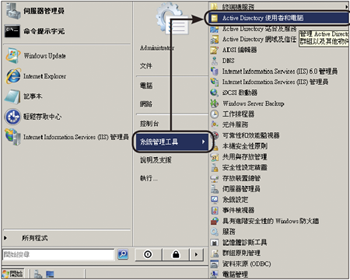

接著,介紹網域使用者與群組的管理。如圖5所示透過開啟系統內建的管理工具「Active Directory使用者和電腦」介面來維護管理下列的工作內容:

|

| ▲圖5 開啟AD使用者和電腦的管理介面。 |

‧ 新增、刪除及修改使用者帳戶屬性。

‧ 設定使用者電子郵件信箱組態。

‧ 管理群組與使用者間的成員關係。

‧ 管理網域及組織中的群組原則設定。

‧ 查詢特定條件的網域物件。

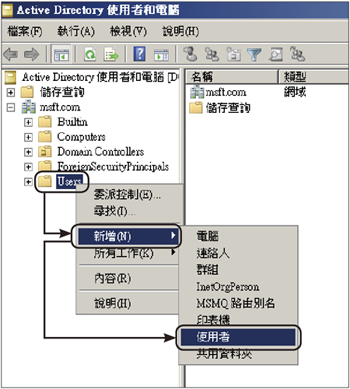

圖6所示便是「Active Directory使用者和電腦」主視窗。想要新增使用者,則在「Users」容器節點上按一下滑鼠右鍵,然後點選快速選單中的【新增】→【使用者】。

|

| ▲圖6 新增使用者。 |

接下來將開啟「新增物件 - 使用者」視窗,在此必須先設定使用者名稱相關的欄位資訊,建議將姓氏、名字設定為中文,而使用者登入名稱輸入英文即可,然後按下〔下一步〕按鈕繼續。

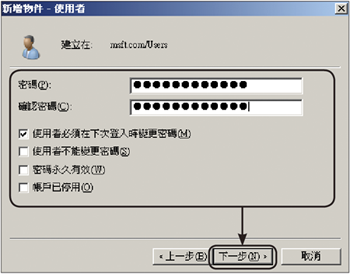

緊接著設定密碼的相關資訊,如圖7所示其中包括兩次密碼確認的輸入,以及使用者是否須要在第一次登入時強制變更密碼、是否讓使用者不能變更密碼、密碼是否永久有效(不會過期)等等。

而帳戶已停用的功能,可以運用在後續員工的留職停薪時。設定好了之後,按下〔下一步〕按鈕繼續。

|

| ▲圖7 設定密碼資訊。 |

最後,確認使用者的設定,確認無誤之後按一下〔完成〕按鈕。

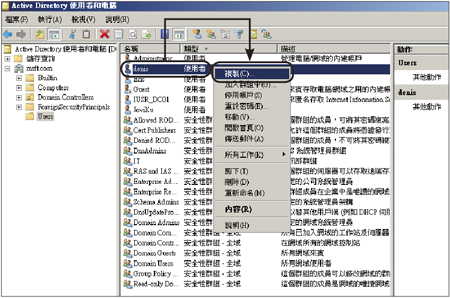

如果想要連續新增多位擁有相同設定的網域使用者,例如相同的密碼選項設定,則如圖8所示在所要參考的現有帳戶項目上按一下滑鼠右鍵,然後點選快速選單中的【複製】,來快速完成使用者的基本資訊新增設定即可。

|

| ▲圖8 以複製方式新增使用者。 |

對於現有的使用者帳戶設定,後續若想要進行屬性的變更,只要在該帳戶項目上按一下滑鼠右鍵,並點選快速選單中的【內容】即可。

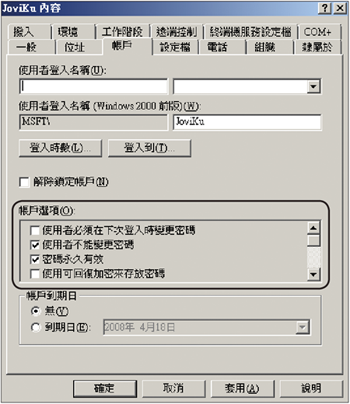

跳出「內容」設定視窗後,如圖9所示切換至〔帳戶〕活頁標籤內,除了可以設定該使用者的登入名稱、登入時數以及設定可登入的電腦之外,還可以在下方的「帳戶選項」方框內設定以下幾種會經常使用到的管理項目:

|

| ▲圖9 變更使用者設定。 |

‧ 使用者必須在下次登入時變更密碼:可以強迫使用者在下一次登入時必須重新設定密碼。

‧ 使用者不能變更密碼:設定使用者不能變更密碼。

‧ 密碼永久有效:勾選此選項,則該使用者便可以不受密碼到期原則的套用,密碼永久無須變更。

‧ 使用者可回復加密來存放密碼:可讓使用者從Apple電腦登入Windows網路,所以若不是從Apple電腦來登入,則此選項可以不必勾選。

‧ 帳戶已停用:將指定的使用者帳戶暫停使用,直到取消勾選後才能夠繼續用來連線登入。

‧ 互動式登入必須使用智慧卡:設定用戶端的電腦在進行使用者帳戶登入網域時,必須透過所配給的智慧卡(Smart Card)進行登入,一旦勾選此選項,則該使用者將無法採用一般帳號密碼的方式登入網域。

‧ 帳戶受信任可以委派:只有在該帳戶需要以其他使用者的身分來取得資源的存取權限時,才須要勾選此選項。

‧ 這是機密帳戶,無法委派:設定此帳戶無法被其他帳戶進行權限的委派,通常是應用在暫時性的帳戶,例如Guest。

‧ 這個帳戶需要使用DES加密類型:勾選此選項,即可支援資料加密標準(Data Encryption Standard,DES)。DES支援多層加密技術,包含MPPE標準(40位元)、MPPE標準(56位元)、MPPE增強型(128位元)、IPSec DES(40位元)、IPSec DES(56位元)以及IPSec 3DES。

‧ 不需要Kerberos預先驗證:設定此帳戶是否使用其他Kerberos協定。

‧ 帳戶到期日設定:設定使用者帳戶的有效日期,預設值為永久有效。