在數位轉型高度成熟的今日,電子郵件依舊是企業內外溝通最核心的基礎設施。然而,這個看似成熟穩定的工具,卻成為網路罪犯最佳的攻擊起點。

從產業實務觀察可發現,無論企業規模大小、產業別為何,只要存在電子郵件系統,就無可避免地暴露在各式威脅之下。本篇文章以產業角度出發,結合第三方測試報告與實際攻擊案例,系統性說明電子郵件威脅的演進脈絡,並探討企業在防禦面應如何重新思考對策。

產業現況:電子郵件威脅為何持續升溫

電子郵件之所以長期成為主要攻擊管道,關鍵在於它同時具備「高信任度」與「高影響力」兩項特性。員工每天大量處理郵件,早已養成快速判斷與回應的習慣,而攻擊者正是利用這種工作節奏與心理盲點,設計出極具欺騙性的攻擊內容。從產業趨勢來看,近年的電子郵件攻擊逐漸呈現三個明顯方向。

第一,攻擊高度客製化,內容不再是大量發送的制式垃圾信,而是貼近企業情境的精準釣魚。第二,攻擊形式多元化,從傳統PE(Portable Executable)執行檔延伸至釣魚連結、QR Code、HTML 檔案。第三,技術門檻降低,AI 與自動化工具讓駭客也能快速發動高品質攻擊。這些變化,使得電子郵件威脅不再只是資安部門的技術議題,而是整體營運風險的一環。

VBSpam 測試報告:附檔嵌入惡意腳本規避防毒引擎掃描

VBSpam測試報告[1]是由 Virus Bulletin 執行的國際性電子郵件安全評測計畫,定期以真實惡意信件樣本驗證各家資安廠商的防護能力。2025 年的測試結果,為產業提供了重要警訊,報告中特別指出兩類難以偵測的攻擊手法。

第一類是 .htm 附件,這種惡意信件會附加一個 HTM 檔,檔案內嵌 JavaScript 程式碼,當使用者在瀏覽器開啟時,會透過 Telegram API 將使用者的憑證(例如:帳號密碼)自動外洩至駭客的伺服器。

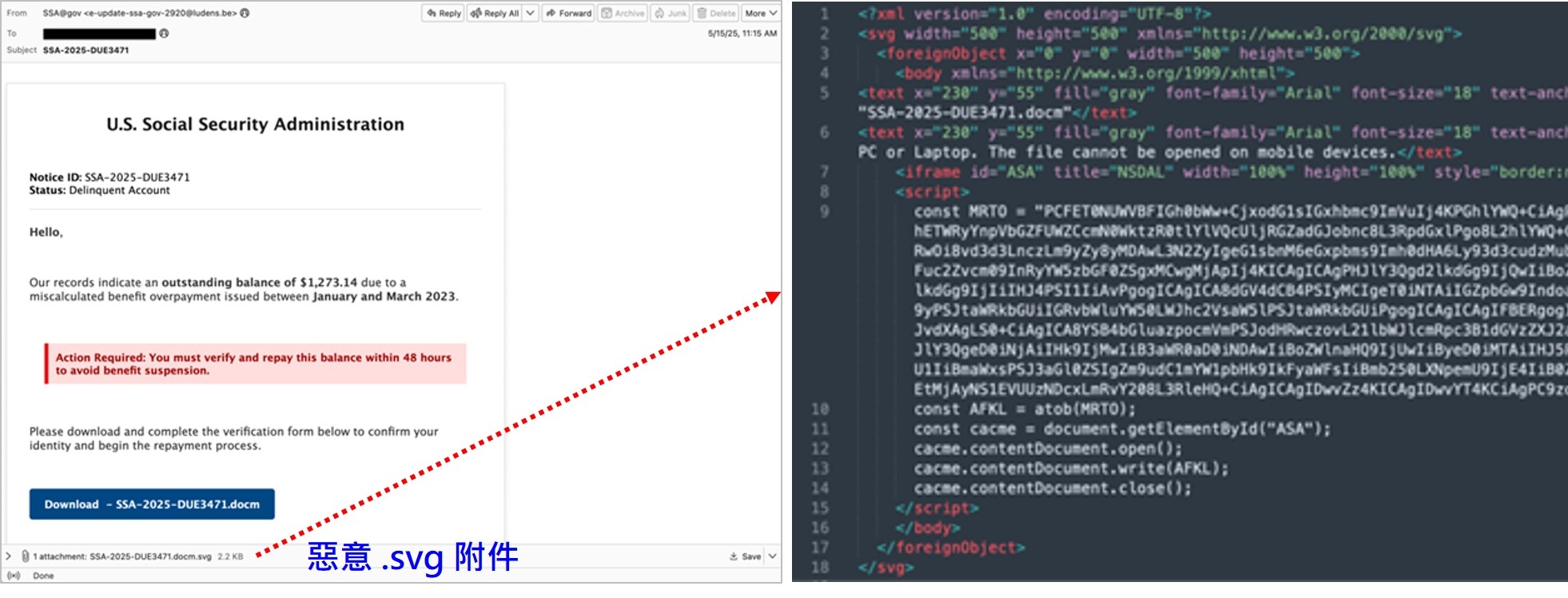

第二類是惡意 .svg 附件,可縮放向量圖形(SVG)本質上是 XML 格式,攻擊者可在其中寫入惡意 JavaScript。當使用者在瀏覽器或特定郵件軟體中開啟時,它能動態載入惡意內容,規避靜態防毒掃描。由於 SVG 圖檔在許多應用程式中被視為安全檔案類型,駭客利用此特性將其作為偷渡惡意程式的載體。對此,微軟已在2025年10月中旬宣布,Outlook 郵件軟體將不再顯示郵件內文中的 SVG 圖片,以降低相關風險。

.svg 附件內嵌 JavaScript 程式碼,可動態載入惡意內容

.svg 附件內嵌 JavaScript 程式碼,可動態載入惡意內容

OSecure釣魚郵件案例剖析:攻擊者如何步步設局

以下將依據 OSecure 郵件資安防護中心觀察的實際案例,深入解析攻擊者常見的操作手法。這些案例皆源自真實的釣魚郵件樣本,顯示攻擊行為已高度在地化,攻擊者善於營造收件者熟悉的情境,以提高誘騙成功的機率。

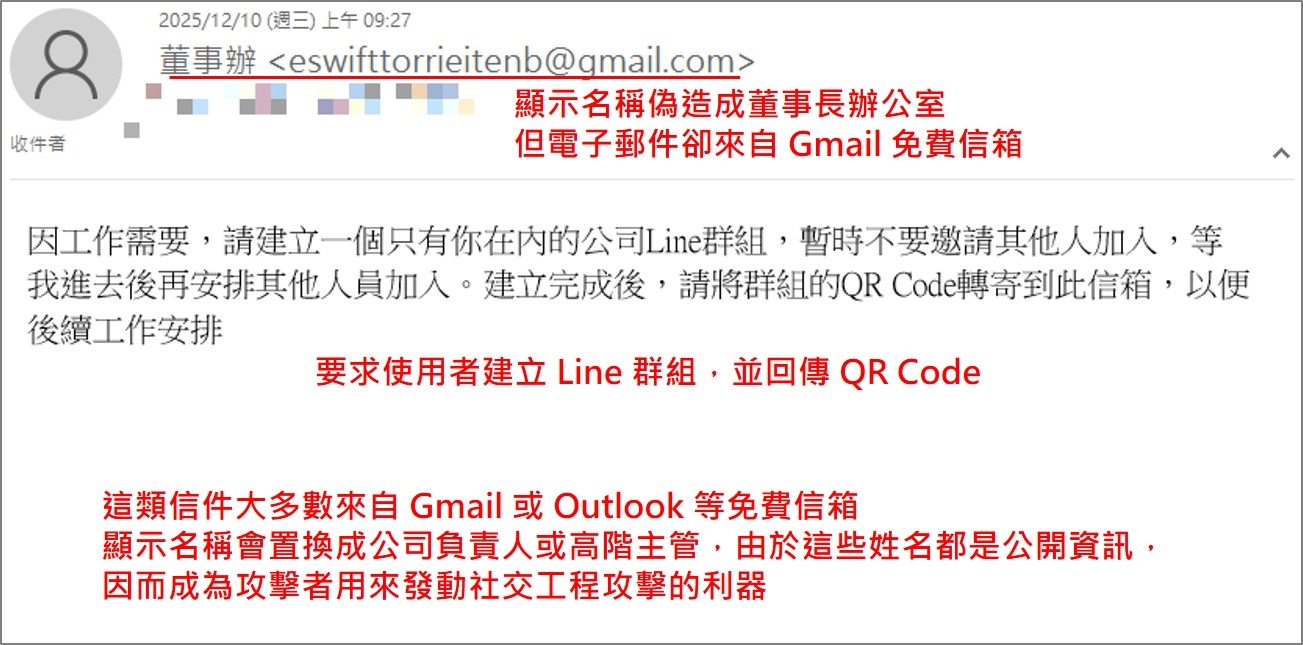

攻擊者的終極目標並非竊取單一帳號,而是滲透組織的業務流程。駭客偽冒董事長辦公室發送郵件,誘導員工建立 Line 群組並回傳 QR Code;這個舉動表面上是行政作業,實則是為了建立不受監管的非正式溝通管道。這類攻擊會利用 Gmail 或 Outlook 等免費信箱,將顯示名稱換成公司負責人或高階主管,利用其姓名對員工進行社交工程誘騙。由於這些姓名都是公開資訊,因而成為攻擊者用來發動社交工程攻擊的利器。

來自免費信箱的Line 群組社交工程攻擊

來自免費信箱的Line 群組社交工程攻擊

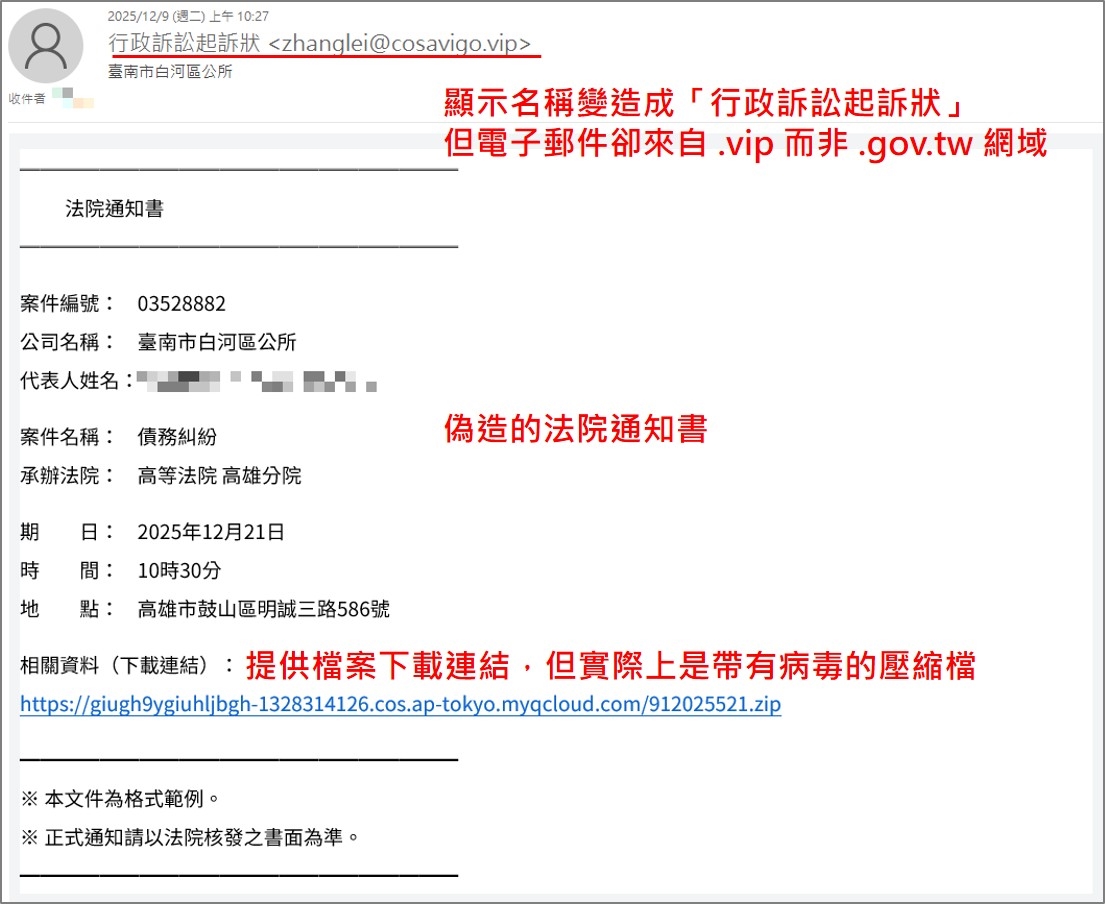

攻擊者利用民眾對公權力的畏懼心理發動攻擊。下圖為偽造的法院通知書,顯示名稱變造為「行政訴訟起訴狀」,但是寄件網域為可疑的 .vip 而非 .gov.tw域名。內文提供檔案下載連結,宣稱是法院傳票或判決書,實際連結是帶有病毒的壓縮檔。受害者如果出於恐慌點擊下載,就會感染惡意軟體。

偽造的法院通知書

偽造的法院通知書

這封偽造的「銀行簽帳金融卡對帳單通知」展現了極高水準的擬真度。攻擊者採用顯示名稱偽冒(Display Name Spoofing)手法,將寄件人改名為銀行官方,意圖混淆收件人;然而,若檢視其寄件人網域,會發現該網域與官方 firstbank.com.tw 完全不符。附檔部分,攻擊者將惡意執行檔偽裝成「電子對帳單.pdf.zip」,試圖降低使用者戒心並繞過基礎防毒掃描。雖然內文語氣與格式幾乎與官方的版本無異,但仔細觀察仍可從措辭察覺出細微的差異。

偽造銀行對帳單通知

偽造銀行對帳單通知

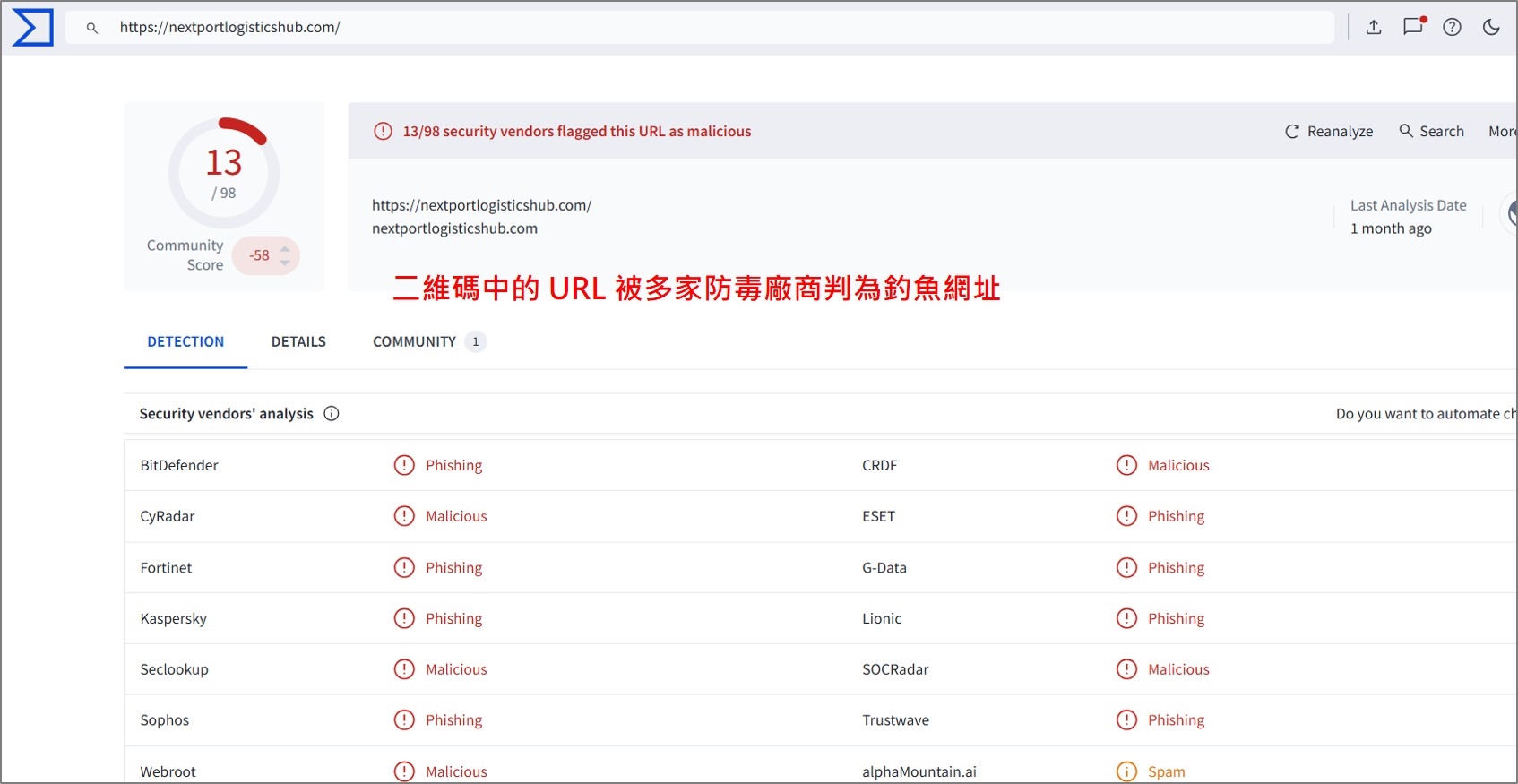

這封郵件屬於典型的物流主題釣魚攻擊,攻擊者偽裝成國際物流業者 DHL,以「包裹遭海關留置」為誘因,引導收件者進一步操作。經分析可發現,該郵件的寄件網域為第三方託管服務所發送,與 DHL 官方域名 dhl.com 並不相符。與傳統釣魚郵件不同的是,此郵件內容未包含任何可點擊的連結,而是嵌入一張 QR Code 圖片,並刻意引導收件者「使用手機掃描」。實際掃描後,會被重新導向至釣魚網站,進而要求使用者輸入機敏資訊。進一步將該 QR Code 所包含的 URL 提交至 VirusTotal 進行檢測,結果顯示該連結被多家防毒引擎判定為釣魚網址。

物流包裹二維碼釣魚攻擊

物流包裹二維碼釣魚攻擊

將 URL 提交到VirusTotal 檢測,被判定為釣魚網址

將 URL 提交到VirusTotal 檢測,被判定為釣魚網址

攻擊者假借採購經理名義,寄送看似正規的採購訂單。分析郵件特徵,可發現寄件網域為馬拉西亞機構(.org.my),與簽名檔標註的台灣公司「Formosa New Material Technology」完全不符,顯示其帳號可能遭盜用。其次,郵件夾帶一個名為「採購訂單.html」的高風險附檔;這類檔案常被封裝成偽造的登入頁面,一旦開啟便會引導至釣魚網站以竊取帳密。此類攻擊利用商務採購的時間急迫性,誘導用戶開啟附檔。企業應以此為戒,要求員工嚴格審核附件格式與寄件者來源,以防範潛在的資安威脅。

帶有高風險附檔的採購訂單

帶有高風險附檔的採購訂單

郵件防護新趨勢:AI 驅動的多層次防禦

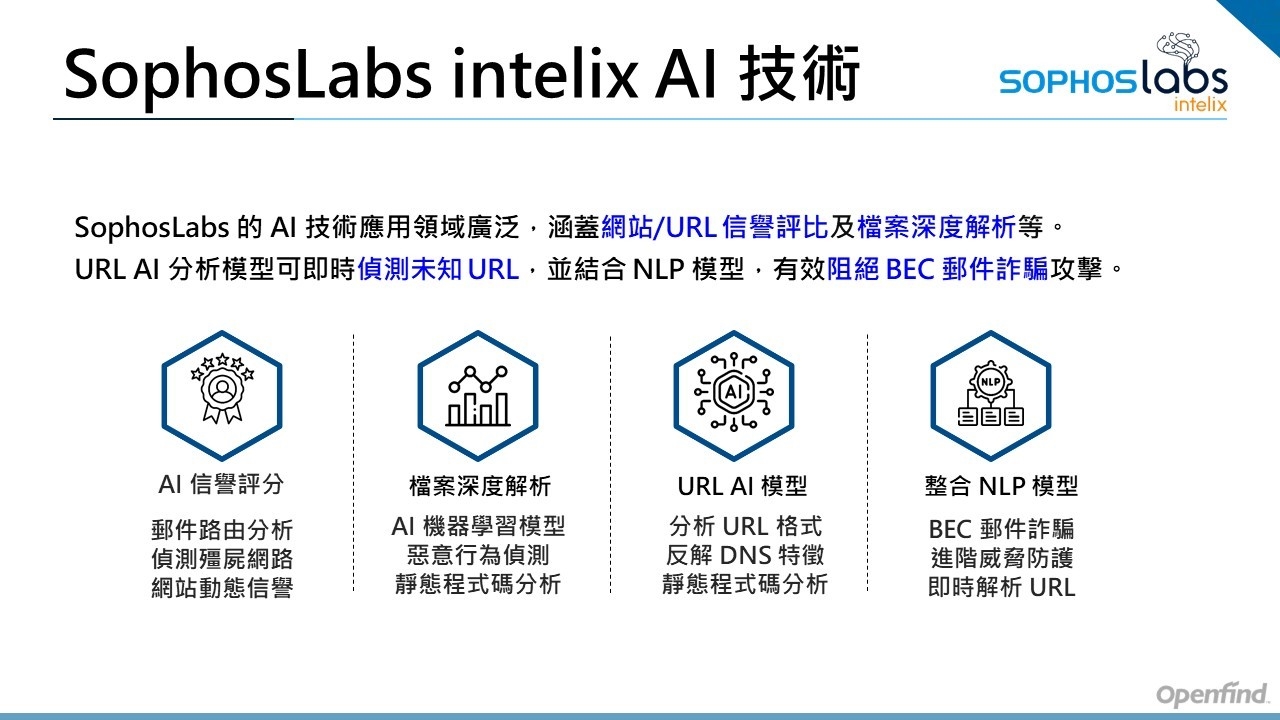

隨著網路攻擊日益精密,傳統防禦方式已不足以應對。現代郵件安全策略已轉向「多層次」與「AI 驅動」為核心,MailGates 整合 SophosLabs intelix AI 技術,建立全方位防護機制:

•AI 信譽評分與路由分析:即時追蹤網站信譽,並針對郵件路由進行深度掃描,精準偵測僵屍網路,阻止惡意來源 IP 滲透。

•檔案深度解析(Static Analysis): 利用 AI 機器學習模型進行靜態程式碼分析,無需執行檔案即可偵測惡意行為,有效攔阻新型態惡意程式。

•URL AI 分析模型:針對未知連結進行即時格式分析與反解 DNS 特徵,在使用者點擊前即阻斷潛在風險。

•整合 NLP 語意模型:透過自然語言處理技術,深度剖析郵件語意,強化商業郵件詐騙防護。

MailGates 整合 Sophos intelix AI 技術

MailGates 整合 Sophos intelix AI 技術

結語:以郵件安全為基礎,打造企業數位韌性

電子郵件威脅的持續演進,顯示網路犯罪已高度組織化,攻擊目標不僅在技術層面,更直指企業流程與決策核心。對企業而言,郵件安全不只是 IT 成本,而是攸關營運穩定、法規遵循與品牌信譽的長期投資。唯有掌握資安趨勢,並落實縱深防禦策略,企業才能在不斷變化的攻防環境中,維持穩定的數位營運能力。

參考資料:

1.https://www.virusbulletin.com/virusbulletin/2025/06/vbspam-comparative-review/

<本文作者:張峰銘現為網擎資訊(Openfind)資深產品經理>