每年F5均會發布應用策略現狀報告,並且針對各產業的API安全現狀的執行與保護等相關議題進行深入分析。

報告發現企業在 API 保護的重大差距,使它們面臨可能危及企業安全和營運的潛在威脅。面對數位環境中 API 的快速增加與分散,企業更面臨安全的諸多挑戰。

規模的企業以及各界AI決策者進行研究,調查產業包含了技術、製造、金融和零售到醫療保健和教育組織。

報告發現企業在API保護的重大差距,使它們面臨可能危及企業安全和營運的潛在威脅。面對數位環境中API的快速增加與分散,企業更面臨安全的諸多挑戰。只有不到70%受訪企業使用的API透過HTTPS協定進行保護,其中近三分之一的API完全不受保護,這個比例似乎不高,但它意味著成千上萬的API面臨風險,如果不預先防範,API可能會成為網路上唯一最具針對性的威脅面。

這與過去十年推動安全網路通訊之後,現在90%的網頁透過HTTPS存取形成強烈的對比,這是令人擔憂的,因為大多數企業預計他們的API資產,在未來兩到三年內將至少成長10%。

以下是受訪者在API使用、如何保護這些API的安全性,哪些是他們關心的API重要安全功能,以及AI攻擊的威脅等面向的研究發現。期望透過本報告的研究結果能幫助使用者防止潛在的威脅並確保API的安全。

API蔓延,新興威脅不斷增加

隨著API的數量和端點複雜度增加,平均而言,企業通常需要管理多達421個不同的API,分布於基礎設施環境、應用和架構中。API端點暴露企業的業務邏輯,允許外部系統無縫地與企業交換資料,以擴展服務範疇並推動創新。這些API被廣泛用於各種企業用途,例如CRM資料存取、支付處理以及社群媒體互動的追蹤。因此,單一API可能包含數千個端點,這無疑增加了管理的複雜性。

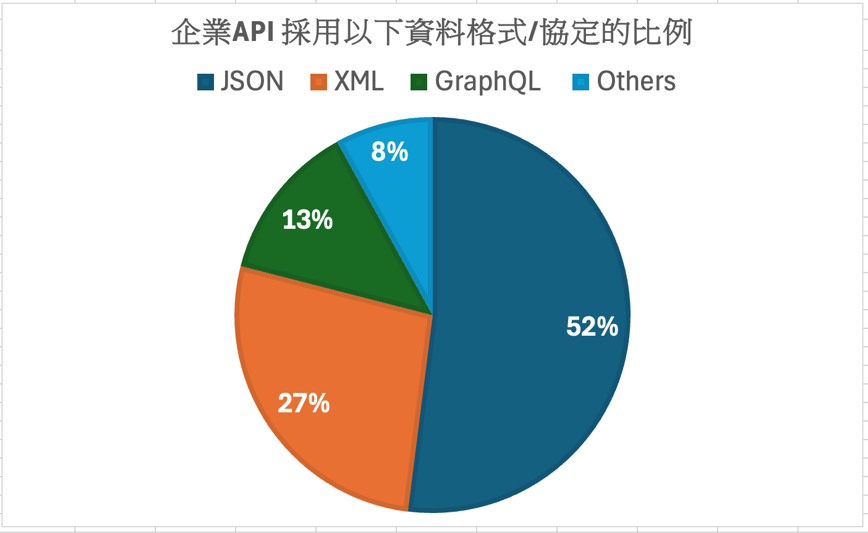

企業API採用資料格式∕協定的比例。

企業API採用資料格式∕協定的比例。

目前大多數API都託管在公有雲中。其中,超過一半(52%)使用JSON格式進行資料交換,而具有長期被採用的XML格式仍然占有一席位置,有27%的API仍依賴它。此外,GraphQL語言正快速崛起,目前已有13%的API採用。當我們談到API時,通常指的是用於網頁或行動應用的面向客戶或公共API。

這些公共的API最容易成為攻擊的首要目標,從DDoS(分散式阻斷服務)攻擊和帳戶劫持,到提示注入(Prompt Injection)和代碼填充(Token Stuffing)等新興威脅,都會造成安全風險。實際上,這些公共API僅占總數的一小部分。

API的功能與挑戰

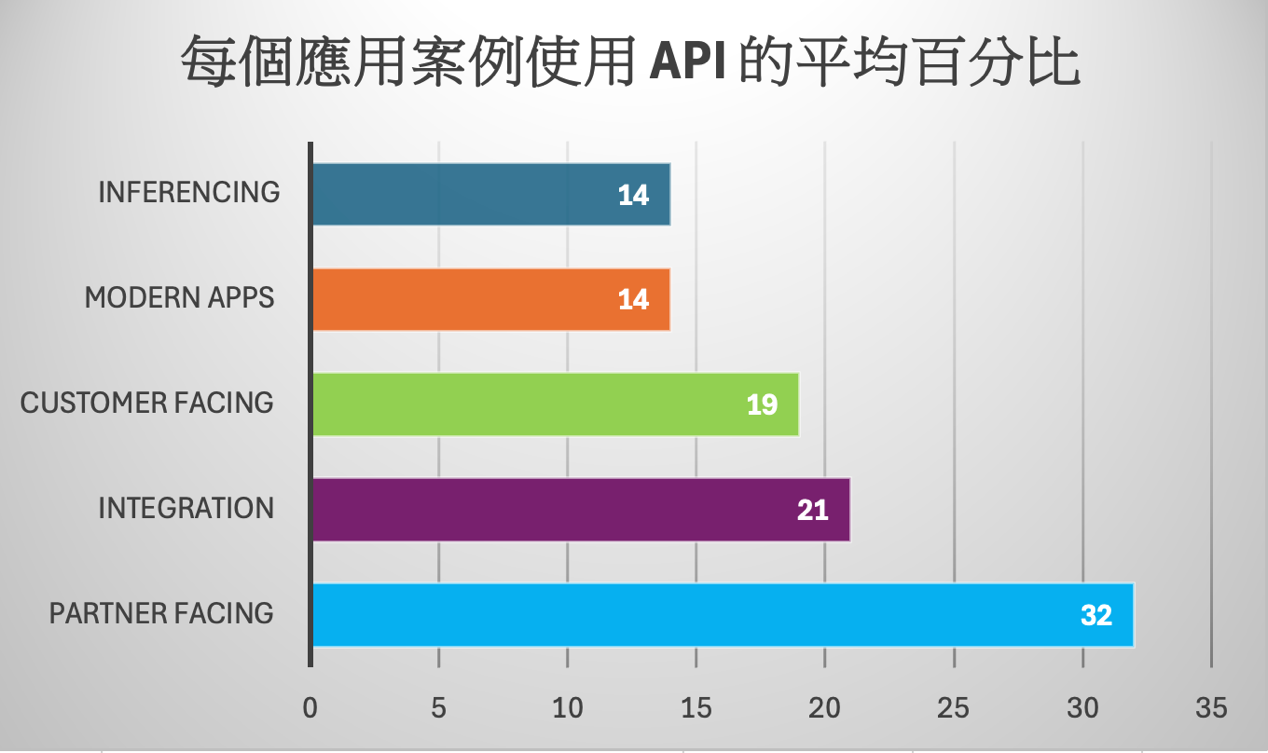

從應用的執行面來看,API支援整合與調度企業員工、客戶和合作夥伴所依賴的各種多樣化服務,它們驅動操作工作流程並連接現代應用架構中的微服務。

隨著技術發展,API越來越多地連接到OpenAI、Google Gemini和IBM Watson等AI推理服務。這些連接屬於向外發出API使用,帶來了獨特的安全挑戰。到目前為止,企業主要為進入的API呼叫和相關應用場景設計安全架構。然而,現有的安全模型需要擴展,將向外發出的API流量所帶來的風險納入考量。現代應用呼叫的API可能深埋在程式碼內部,安全團隊若未全面聚焦於進入與向外的API安全性,就難以全面掌控其風險。

每個應用案例所使用的API平均百分比。

每個應用案例所使用的API平均百分比。

根據F5的觀察,對許多企業來說,同時適應並考量向外與向內發送API流量的安全模型會是一項挑戰。隨著大多數企業的API資產在未來兩到三年內預計將成長10%或更多,困難只會逐步增加。當企業執行並採用更多AI應用,企業須設計一套涵蓋向內與向外API呼叫的全域安全模型,確保流量雙向的風險均能被監控與防禦。

誰該保護API的安全?

當談到API安全的責任歸屬時,調查顯示,近三分之一的受訪者認為,API安全的責任應跨多個職能部門共享。最大的受訪群體(33%)將API安全責任交給專門的安全團隊,而28%的企業則明確表達,該由資訊安全長(CISO)負責。另有27%的企業處於過渡階段,認為API安全是跨部門∕組織的責任。

這種劃分反映了目前API安全市場在兩個領域之間的分工現況。以往API協定(例如SOAP協議)的沿革發展來看,這種分工模式不會無限期地持續發展。預測API管理任務將逐漸分離,與業務相關的目錄管理、計費等API管理工作,仍會保留在管理平台,而安全性和流量處理職能則會與API閘道整合,形成一個專注於API傳遞與安全的領域。

面對不斷增加的攻擊面和當前AI驅動的威脅,F5建議透過具體的職權劃分將有助於確保解決安全問題,將API安全職能集中到專業安全團隊或CISO,可避免責任落空。而最有效的解決方案是讓API管理平台與API閘道之間的功能整合,建立一個統一的API傳遞與安全框架,確保在業務快速發展的同時滿足安全需求。

在API生命週期的每個階段融入安全性

「設計確保安全」是一個很好的概念,很高興看到有59%的受訪者表示他們在API生命週期的每個階段就融入了安全性,通常在生命週期的早期使用安全即服務(SECaaS)平台來實現營運安全。

超過一半(57%)使用的平台服務還提供相鄰的安全服務,例如Web應用程式防火牆(WAF)和DDoS保護。少數人(53%)也利用應用程式交付控制器(ADC)來提供所需的安全、存取和交付服務。三分之二的組織認為操作工作流程API不安全。

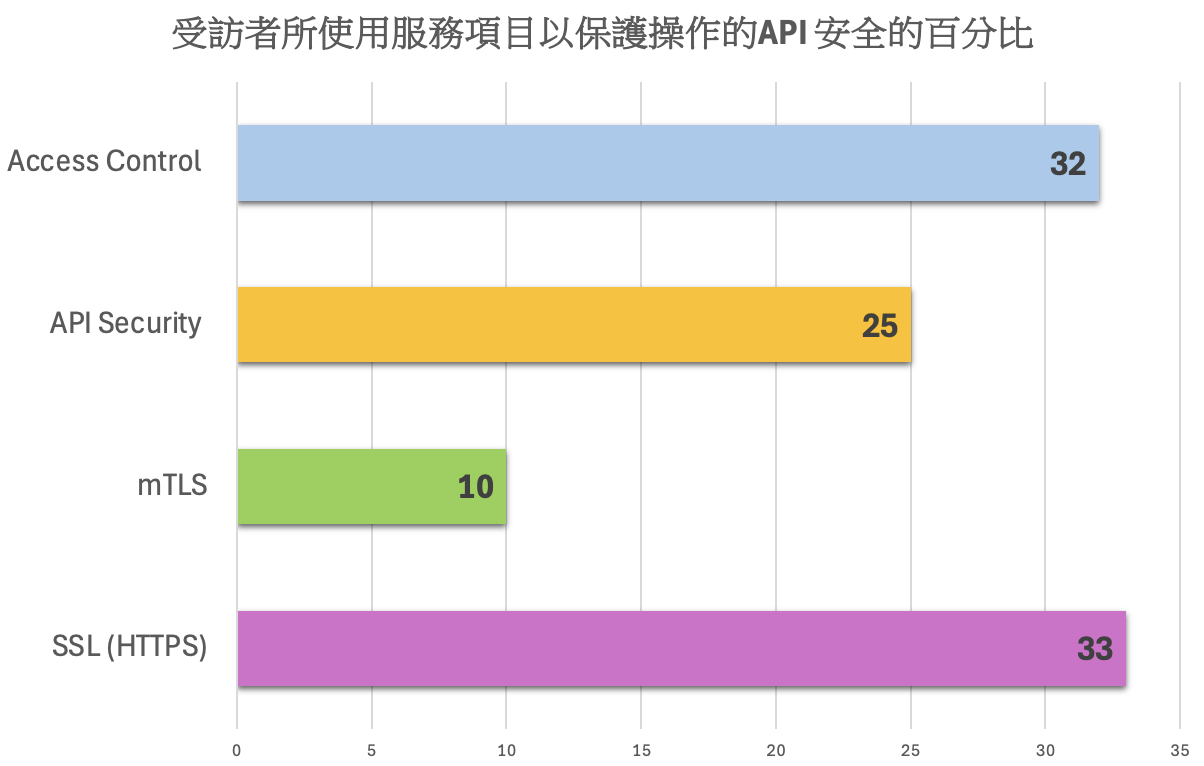

受訪者所使用服務項目以保護操作的API安全的百分比。

受訪者所使用服務項目以保護操作的API安全的百分比。

當詢問企業是用哪些服務保護API的安全時,答案卻是令人憂心的。研究發現,對操作工作流程,例如部署新的安全性策略、更改現有配置、策略或憑證輪替等的API安全性關注不夠。只有三分之一的企業使用任何服務來保護這些API,其中使用最多的是HTTPS(SSL),SSL的整體安全保護率卻是相對低的。

建議無論是公眾和合作夥伴存取的應用,還是在營運整合中的應用,讓任何API不受保護都是不明智的。採用零信任安全模型的組織需要將思維擴展到應用之外,以確保無論任何來源的API請求都經過身分認證、授權和驗證。他們還需要強制實施相同類型的存取權限,以降低洩漏風險。

可程式化是API安全功能的關鍵

API安全需要以適合相關應用部署的基礎設施環境的形式提供。對於內部環境應用和託管環境中的應用,企業更偏好使用硬體設備或軟體來提供API安全服務。在公有雲中,企業則將API安全服務選擇平均分配於安全即服務(SECaaS)和雲端服務供應商提供的API安全服務。

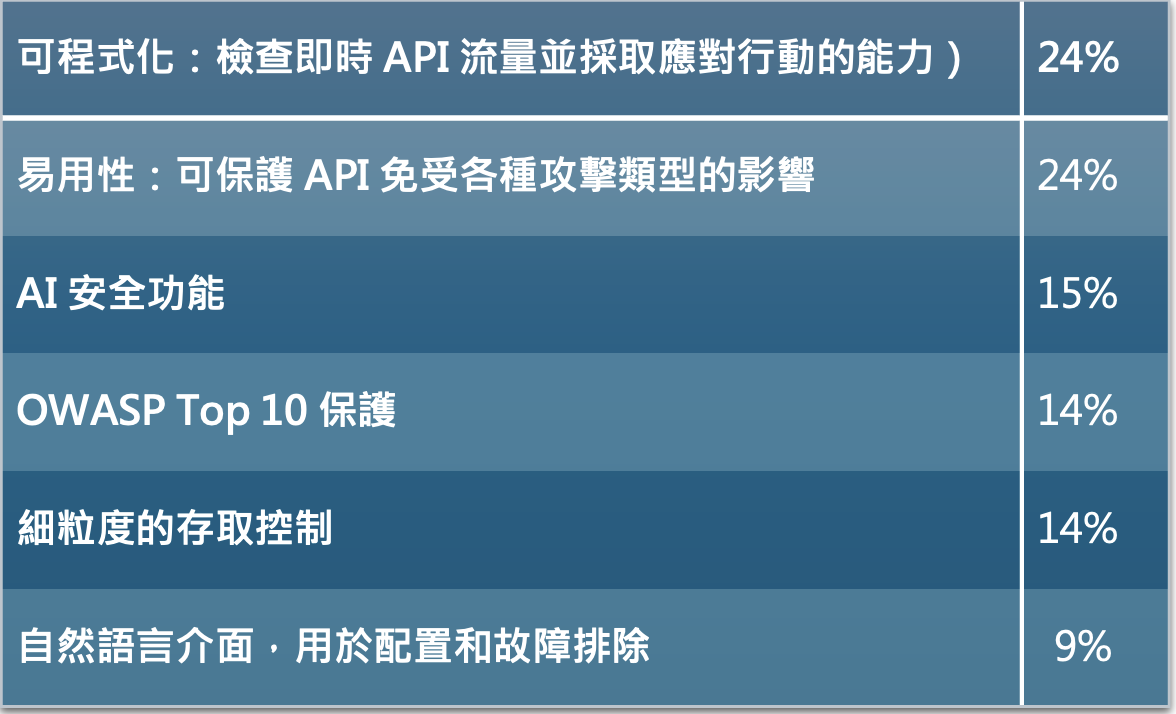

企業評估每個功能或特性對API安全產品的重要性。

企業評估每個功能或特性對API安全產品的重要性。

跨多個環境部署應用及API的情況將長期存在,因為這種部署靈活性帶來了諸多優勢。然而,多樣性也加劇API安全的複雜性,因為只有少數供應商能夠在三種不同環境下提供API安全服務,並全面應用於各種環境。企業可透過整合至單一服務供應商或採用包含實時即時API安全與管理能力的綜合解決方案套件,簡化管理流程並獲得競爭優勢。

對企業評估每個功能或特性對API安全產品的重要性時,「可程式化」是企業最重視的特性,選擇能支持靈活整合與自訂的安全工具,可提升解決方案的適應性與長期效益。

這份研究是希望大家對鮮為人知的API世界有更多的了解,同時也看到因安全措施不足,API將面臨危險威脅的現況。儘管調查結果顯示,大多數企業對各類API給予高度重視,但仍有相當比例的API缺乏全面的安全防護措施。當今的人工智慧時代由API驅動,然而,若API安全性無法得到充分保障,AI也永遠不可能達到安全的保障。作為AI應用的核心驅動力,API的安全性須與AI發展應該同步加強,為未來創新奠定穩固基礎。

<本文作者:F5 SOAS研究調查團隊 長期針對應用保護、資安機器人自動攻擊、AI、API安全等議題與趨勢,做相關的研究與調查,協助提供企業在應用程式部署、安全性和數位轉型等方面的最新趨勢,並提供制定相應的策略以應對未來挑戰。>