本文將示範如何在pfSense上進行VPN協定的相關設定,讓IPSec啟用IKEv2功能,並且能夠同時支援行動裝置以及Windows作業系統的使用。

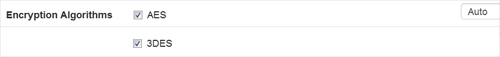

在加密演算法的部分,Protocol使用預設的ESP,加密演算法為了提高相容性,將勾選「AES」、「Auto」及「3DES」,如圖31所示。

|

| ▲圖31 設定Encryption Algorithms。 |

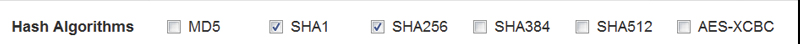

至於雜湊演算法的設定,如圖32所示分別勾選「SHA1」和「SHA256」,最後記得按下〔Save〕按鈕存檔。

|

| ▲圖32 設定雜湊演算法內容。 |

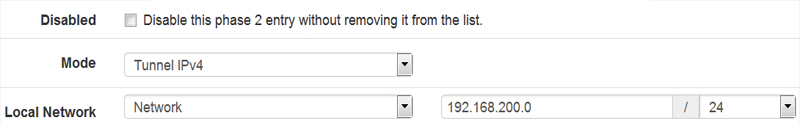

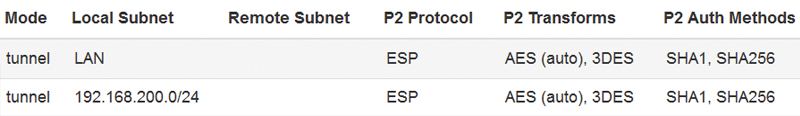

若有其他網段(例如DMZ下有其他網段,或有其他網段透過其他設備連線,例如192.168.200.0/24透過192.168.100.1連線),在此可另外新增一個P2,在Local Network選單中選擇【Network】,並輸入「192.168.200.0/24」,然後儲存新增,如圖33所示。

|

| ▲圖33 新增另一個Phase。 |

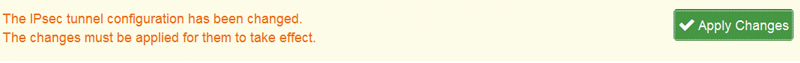

完成後,pfSense會提示尚未套用變更,所以要記得點選〔Apply Changes〕按鈕,如圖34所示。

|

| ▲圖34 套用變更讓設定生效。 |

完成之後,如圖35所示,同樣可以查看IPSec phase 2的設定情形。

|

| ▲圖35 查看IPSec phase 2的設定內容。 |

新增Firewall Rules

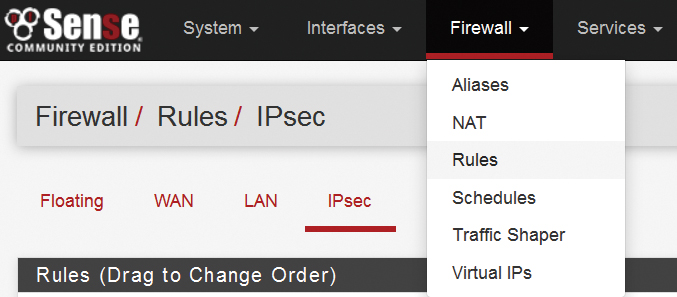

接著要新增防火牆的規則,好讓外點連入的IPSec封包在進入設備之後能夠連線至其他設備。

先點選Firewall,再點選Rules。接著選擇IPSec,並點選Add新增一筆規則,如圖36所示。

|

| ▲圖36 新增防火牆規則。 |

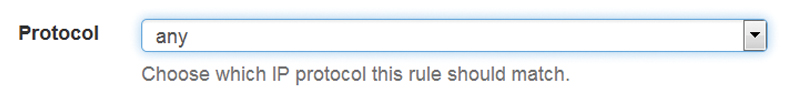

如圖37所示,將Protocol設定修改為【any】,並按下〔Save〕進行儲存。

|

| ▲圖37 Protocol設定修改為any。 |

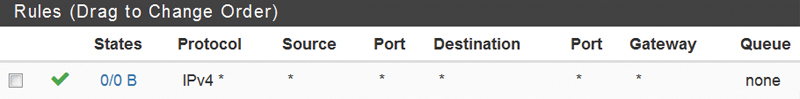

最後,別忘了按下〔Apply Changes〕按鈕,讓Firewall套用新的規則,設定後規則如圖38所示。

|

| ▲圖38 檢視設定規則。 |

新增使用者帳號

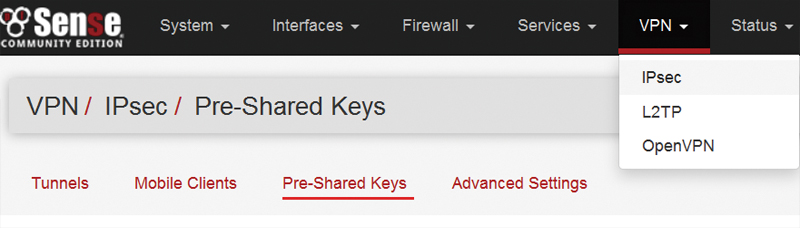

緊接著要新增使用者帳號,pfSense在增加IPSec使用者時是在Pre-Shared Key裡新增的,因此依序點選VPN、IPSec、Pre-Shared Keys,並點選Add以新增一位使用者,如圖39所示。

|

| ▲圖39 新增IPSec的使用者。 |

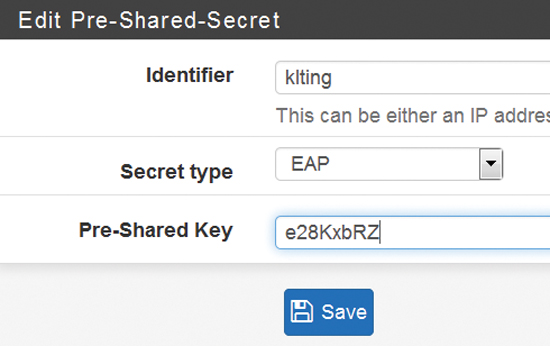

如圖40所示,Identifier代表使用者的帳號,在此輸入「klting」,在Secret type請選擇【EAP】,最後是Pre-Shared Key欄位,此欄位代表密碼,筆者在此使用了隨機密碼,讀者請自行決定要設定的密碼,最後按下〔Save〕按鈕進行儲存。

|

| ▲圖40 設定Pre-Shared-Secret。 |

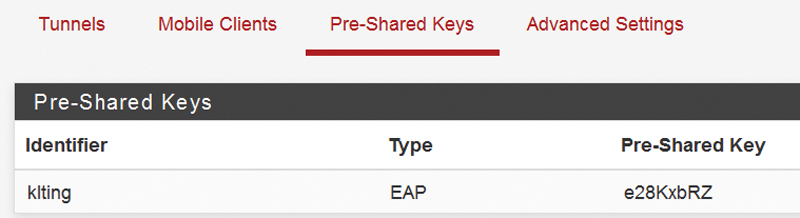

完成之後別忘了點選〔Apply Changes〕按鈕,點選後結果如圖41所示。

|

| ▲圖41 查看Pre-Shared-Secret設定內容。 |

結語

至此已完成了在pfSense上於IPSec開啟IKEv2,以及支援行動裝置的相關設定。下期將介紹如何在iOS裝置和Windows 7電腦上匯入憑證及建立連線,並確認連線過程中的加密情形。

<本文作者:丁光立,在ISP工作多年。對於Cisco設備較熟悉,除此之外也研究Linux,這幾年慢慢把觸角伸到資安的領域,並會在自己的blog(http://tiserle.blogspot.com/)分享一些實務上的經驗和測試心得。>