本文將討論因應行動裝置而興起的無線技術,探討其對數位鑑識人員的幫助。若犯罪者使用了智慧型裝置的無線功能,數位鑑識人員可以據此找出犯罪者的活動紀錄。這裡將使用Android SDK提供的ADB工具針對智慧型手機進行萃取,並分析使用者從事之任何活動以釐清事實。

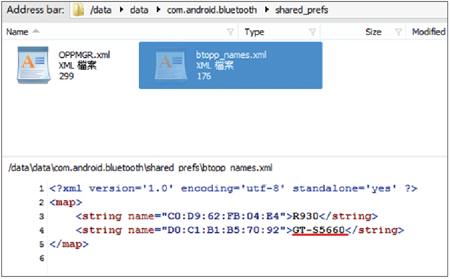

btopp_names.xml之中有記錄到曾經與這支手機配對分享過檔案的裝置之藍牙位址以及裝置名稱,如圖20所示。

|

| ▲圖20 分享目的地裝置。 |

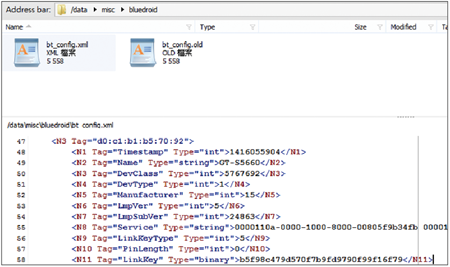

在「/data\misc\bluedroid\bt_config.xml」之中亦可找到相關資料,包括時戳、名稱等相關資料,如圖21所示。

|

| ▲圖21 「/data\misc\bluedroid\bt_config.xml」可找到相關資料。 |

Wi-Fi傳輸

由情境三、四及五的日誌檔案中可發現,在main.txt與events.txt內皆有留下Wi-Fi的活動紀錄,但無法證明與情境三、四與五有關聯。

掛載複製的Userdata.img後,從「/misc/wifi/wpa supplicant.conf」檔案中,可找到手機曾經連線過的Wi-Fi相關資料,尤其是Wi-Fi的密碼是以明碼的方式儲存,如圖22所示。

|

| ▲圖22 找到Wi-Fi的名稱及密碼。 |

情境三為連上Wi-Fi並在Instagram上發布貼文,分析實驗後掛載的Userdata.img,可在「/data\data\com.instagram.android\files\pending_media_1416117783020.jpg」路徑下找到發布的圖檔,如圖23所示。

|

| ▲圖23 找到「/data\data\com.instagram.android\files\pending_media_1416117783020.jpg」發布圖檔。 |

從「/data\data\com.instagram.android\databases\webviewCookiesChromium」可以找到登入Instagram的名稱,同時ID名稱也會以另一個識別碼儲存,如圖24所示。

|

| ▲圖24 在「/data\data\com.instagram.android\databases\webviewCookiesChromium」可找到登入Instagram的名稱。 |

此外,由「/data\data\com.instagram.android\shared_prefs\」資料夾中可發現許多使用者使用Instagram的相關紀錄,如登入時戳、登入名稱等等,如圖25所示。

|

| ▲圖25 「/data\data\com.instagram.android\shared_prefs\」內有用戶使用Instagram的相關紀錄。 |

情境四為上傳檔案至Dropbox,實驗中傳了一張圖片檔,在「/data\data\com.drop -box.android\databases\68767505-db.db」中可以找到上傳的紀錄,並利用SQLite Database Browser來檢視資料庫檔案,如圖26所示。

|

| ▲圖26 利用SQLite Database Browser檢視68767505-db.db。 |

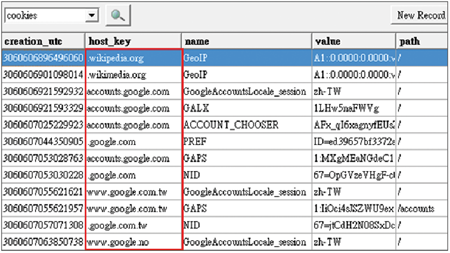

情境五為利用Orweb無痕瀏覽器瀏覽網頁,從「/data1\data\info.guardianproject.browser\databases\webviewCookiesChromium.db」可找到瀏覽紀錄(Cookies),如圖27所示。

|

| ▲圖27 在「/data1\data\info.guardianproject.browser\databases\webviewCookiesChromium.db」內可以找到瀏覽紀錄。 |

這個紀錄證明即使瀏覽器聲稱其有「無痕」的效果能保護使用者的隱私,但是其瀏覽活動紀錄均有被保存下來。

結果比較

由上述實驗可發現,智慧型手機的藍牙與Wi-Fi兩種無線功能,都有造成使用者的隱私外洩的風險,可找出使用藍牙的傳輸紀錄、分享目的裝置及其他相關資料。

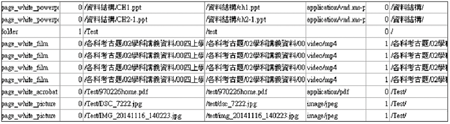

表2 存放使用者資料的檔案路徑及名稱與對應的情境