近兩年受到新冠肺炎影響,產業加快數位轉型腳步,但許多年度展會、研討活動紛紛暫停,直至今年(2022)才在疫情可管可控的前提下逐漸復甦。Palo Alto Networks日前盛大舉辦「立足當下,成就未來」製造業論壇,可說是疫情後Palo Alto Networks首場正式的實體活動,除了分享最新資安攻擊態勢,更以製造業關注的零信任(Zero Trust)控管議題為主軸,說明Palo Alto Networks最新提出的Zero Trust Network Access 2.0(ZTNA 2.0)理念,以及Prisma Access、Prisma Cloud,以及Cortex XSOAR解決方案實踐零信任的法則。不僅活動現場座無虛席,全程線上觀看者更是現場參與人數的兩倍之多,足以顯見製造業在邁向數位化、雲端化之際,對於資安議題的高度關注。

Palo Alto Networks旗下Unit 42威脅情報小組持續觀察網路攻擊事件,發現台灣企業遭受勒索軟體攻擊事件,年增幅度超過1600%,實為相當驚人的數字,首要攻擊目標為高科技製造業,最活躍的勒索軟體組織包括Lockbit2.0、RansomeEXX、Sodinokibi(REvil)。至於採用的手法趨勢,Palo Alto Networks研究發現以多重勒索為主流,也就是威脅企業若不支付贖金則公布機敏資料、詆毀商譽。

嚴防勒索軟體服務化大肆侵略

綜觀勒索軟體之所以如此猖獗,主因在於「勒索軟體服務化」大幅降低門檻,金流、行銷活動皆已具備,只要惡意人士肯花錢即可發動。攻擊者利用各種漏洞作為入侵的初始媒介,Palo Alto Networks觀察到一起攻擊活動中至少利用了42個漏洞執行滲透,且大多為已知、未修補的漏洞。

以Palo Alto Networks長期追蹤的俄羅斯駭客組織APT29來看,近期更是利用最多人使用的Dropbox、Google Drive雲端硬碟服務來迴避偵測,手法是發送釣魚郵件,誘使用戶下載ISO檔案,利用夾帶的JavaScript呼叫作業系統內建執行程序,以合法地投放Cobalt Strike與其他惡意軟體來執行攻擊。

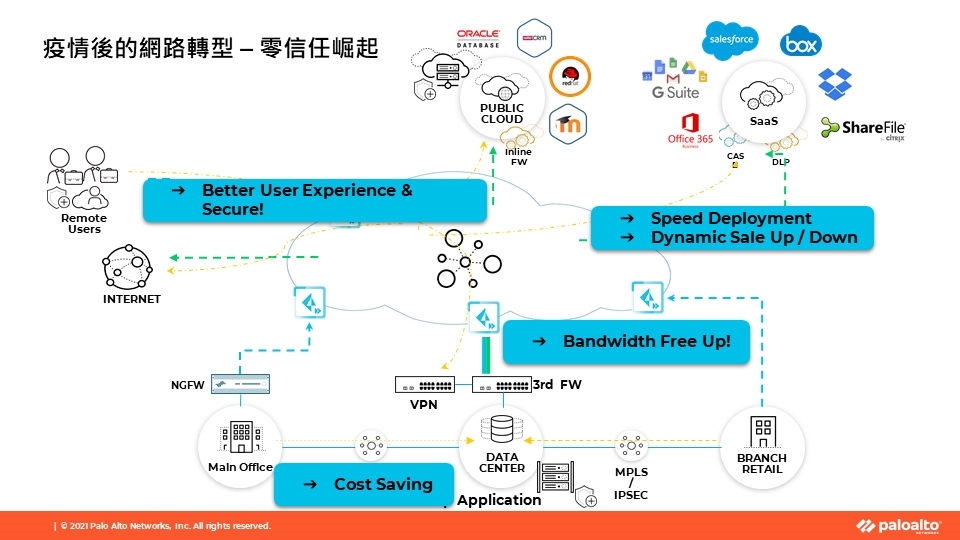

外部攻擊手法日漸刁鑽與難防,本就讓企業IT或資安團隊相當頭痛,再加上近幾年疫後興起混合辦公浪潮,企業IT雲端化已是大勢所趨,過去以IP位址為核心思維建立的控管機制終將失效,零信任倡議的「永不信任、總是驗證」成為當前主流的安全管理模型,因此Palo Alto Networks提出ZTNA 2.0,用以取代傳統VPN連線,協助企業提高能見度與完整掌控資安風險。

零信任網路存取再進化

向來為企業IT所熟知的Palo Alto Networks次世代防火牆(NGFW),原就以App-ID、User-ID、Content-ID技術著稱,在零信任時代更可發揮優勢,藉此實作符合ZTNA 2.0須具備的最小權限存取、持續驗證確認、持續偵測監控、保護機敏資料與關鍵應用服務。

ZTNA 2.0相較於上一代ZTNA 1.0的差異,首要即是最小權限配置。ZTNA 1.0著重範疇為Layer 3/4,例如交換器連接埠設定僅允許Port 80與443通過。Palo Alto Networks擁有App-ID技術則可進一步控制到應用層,辨識員工的連線行為,同時可限制存取特定網站,以最小權限瀏覽網際網路。

其次是持續驗證,意味著授予員工存取應用系統的權限後,仍持續地根據連線裝置安全態勢、員工操作與應用程式執行行為的變化評估風險性,而非如同ZTNA 1.0作法是驗證通過後就不再檢查。第三是應用層流量持續監控,Palo Alto Networks提供的是Full Tunnel模式,透過SSL連線接取傳輸時,可解析封包內容,偵測是否夾帶惡意程式。

前述是說明的是企業網路「外對內」的傳輸防護,至於「內對外」的網路傳輸,ZTNA 2.0強調須具備資料外洩防護(DLP)能力,以免隨處辦公的員工、抑或是企業採用的SaaS誤操作導致機敏資料外流。

Palo Alto Networks最新提出的Zero Trust Network Access 2.0(ZTNA 2.0)理念,基於Prisma Access、Prisma Cloud,以及Cortex XSOAR解決方案實踐零信任法則,協助製造業邁向數位化、雲端化之際,保障IT/OT運行安全。

Palo Alto Networks最新提出的Zero Trust Network Access 2.0(ZTNA 2.0)理念,基於Prisma Access、Prisma Cloud,以及Cortex XSOAR解決方案實踐零信任法則,協助製造業邁向數位化、雲端化之際,保障IT/OT運行安全。

雲端身份認證即服務

以用戶、應用程式、機密資料為核心建構的ZTNA 2.0,可有效控管資安風險,同時亦兼具用戶體驗,完整貼近Gartner於2019年全新定義的SASE(Secure Access Service Edge)涵蓋範疇,藉由Prisma Access解決方案來實作防火牆即服務(FWaaS)、雲端存取安全代理(Cloud Access Security Broker,CASB)、網頁安全閘道(SWG)、DLP等機制。

部署時,手機、Linux、Windows作業系統環境安裝GlobalProtect即可介接Prisma Access平台,對於網路維運人員來說,既有的Panorama操作介面與制定的控管政策,不論員工辦公地點在公司內或任何地區,皆可沿用。此外,Palo Alto Networks另一項優勢為全球佈建SASE平台串連的網路架構,讓企業海外據點、隨處辦公的員工公務筆電一開機即可自動選擇最接近的接取點,進而藉由平台上堆疊的資安控管技術防範進階攻擊。

零信任的起手式為身份驗證,下一步才是配置授權,並施以控管措施持續偵測與控制。因此,Palo Alto Networks正積極發展的Cloud Identity Engine,組成元件包含提供用戶相關資訊的Directory Sync、執行身份驗證的Cloud Authentication Service,可為本地端與混合雲應用環境建立集中式身份驗證機制,無論多數企業自建的Active Directory系統或Azure Active Directory雲端服務,皆可成為Cloud Identity Engine資料來源,藉由SAML 2.0標準的身分識別資訊提供者(IdP)執行驗證與授權,再依據角色套用控管政策。Palo Alto Networks獨特優勢是控管技術可涵蓋網路層、應用層,同時掌握網路連線與存取行為,更可依據應用場景制定適用的控管政策來降低資安風險。

Prisma Access平台實現政策一致性

現代企業欲控管內網流量,最普遍方式是借助交換器執行,並且以Policy Route把流量導向Palo Alto Networks次世代防火牆,經過解析取得User-ID,進而依據用戶的角色套用存取權限。若延伸到混合雲環境,則可藉由Palo Alto Networks研發的Prisma Access平台整合地端次世代防火牆,採以一致性的控管政策防護,IT或資安人員無須學習與維護兩套不同環境的安全配置。

在Prisma Access架構中,GlobalProtect可說扮演相當重要的角色,只要在公發筆電系統安裝GlobalProtect,開機時隨即啟動,自動在背景運行尋找接取Prisma Access平台的最短傳輸路徑。遠端工作者驗證通過進入到Prisma Access平台搭建的網路架構,便可配置無須跟其他人分享的專屬通道,保障服務水準協議(SLA)。

既有已熟悉Panorama操作介面的企業,亦可統管地端與雲端服務,在Panorama現有的基礎上增添全球據點,並且派送統一的控管政策讓Prisma Access套用,減少維運的複雜度。

依據零信任控管原則,用戶與機器的身份都須通過驗證才可擁有最小存取權限,因此理論上以往自攜裝置(BYOD)的工作模式應全數禁止,僅能採用公務配發筆電預設安裝GlobalProtect以保障安全性。

但若臨時得用私人裝置處理工作事務,亦可調整用戶端瀏覽器設定Proxy指向Prisma Access,來存取公司內部特定的資源。不過,關乎營運的核心系統,則仍強制用公務配發筆電搭配GlobalProtect才允許存取,以免讓攻擊者有機可趁。

持續監控製造現場潛在資安風險

隨著企業藉由Prisma Access完成全球部署一致性的安全策略,來自各地的日誌與警示勢必大量湧入,安全團隊(SOC)更須具備即時掌握事件關聯性與採取行動反制的能力。Palo Alto Networks新世代的Cortex XSOAR可協助持續地監控威脅活動,自動關聯各式管道蒐集的資料來源、比對情資,進而運用Playbook建立自動回應流程,輔助SOC團隊辨識與阻斷惡意意圖。更棒的是Cortex XSOAR亦可整合製造業已導入部署的RPA(機器人流程自動化)工具,在現場工作流程中納入風險控管機制,大幅降低爆發重大資安事故的機率。

此外,Palo Alto Networks專為雲端安全套件與容器安全設計的Prisma Cloud,完整符合Gartner於2021年公布的CNAPP(雲原生應用保護平台)架構,Prisma Cloud運用雲端服務供應商釋出的API,讓混合雲/多雲應用場景增進可視性,協助DevOps團隊得以達成管理資料存取、保護資料安全,進而確保應用程式的可靠度與可用性。