VMware的VDI桌面虛擬化解決方案,在2013年11月時發布了VMware Horizon View 5.3,此版本當中便伴隨著本文所要介紹的機制「VMware VADC(View Agent Direct-Connection)」,而在2014年6月所發布的最新版本VMware Horizon 6.0 with View,則將相關特色功能再進行增強。

VADC支援的作業系統

舊版VMware Horizon View 5.3的VADC,雖然支援安裝在舊有的Windows XP作業系統中,但是卻不支援新版的Windows Server 2012/2012R2作業系統。

而此次實作的VADC新版本,則移除了對舊版Windows XP的支援,下列為新版VADC所支援安裝的作業系統清單:

- Windows Vista SP1、SP2 Business/Enterprise版本(32位元)

- Windows 7 SP1 Professional/Enterprise版本(32位

元或64位元)

- Windows Server 2008 R2 SP1 Standard/Enterprise版

本

- Windows Server 2012/2012 R2 Standard/Datacenter

VADC支援的特色功能

此時有人可能會有疑問,不透過View Connection伺服器連線的話,那麼相關的特色功能是否仍然支援如PCoIP(PC-over-IP)協定等?沒問題!安裝VADC的VDI VM虛擬桌面,支援大部分的VDI特色功能,如下所示:

- PCoIP(PC-over-IP)協定

- USB裝置重新導向

- MMR(MultiMedia Redirection)

- RTAV(Real-Time Audio/Video)

- Unity Touch

- Windows Authentication

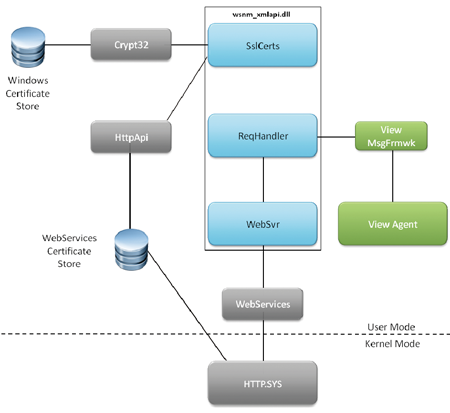

VADC底層運作架構

VADC透過wsnm_xmlapi.dll以Framework Channel機制互相協同運作,並且以HTTP.SYS Kernel Mode Driver來負責屆時的HTTPS流量,同時與安裝在Geust OS當中的VMware Horizon View Agent緊密結合協同運作,因此才能達成不需要View Connection伺服器負責連線作業,又能同時獨立運作且支援相關功能的目的,如圖5所示。

|

| ▲圖5 VADC底層運作元件架構示意圖。(圖片來源:VMware End-User Computing Blog - Using View Agent Direct-Connection in VMware Horizon View 5.3) |

VADC安裝流程及組態設定

透過VADC建置小型VDI虛擬桌面環境雖然方便,但是必須注意整體的安裝流程以及順序性,否則可能會發生VADC無法順利運作的情況。例如,可能會發生連上VDI虛擬桌面只出現黑色畫面,卻無法看到Windows桌面。下列為VADC運作環境的建置流程:

安裝及建立VMware vSphere ESXi虛擬化平台。

建立VDI VM虛擬主機,並修改虛擬顯示卡記憶體(Video card > Video Memory)數值為「128MB」,以便符合屆時運作PCoIP協定的最低顯示需求(圖6)。

|

| ▲圖6 修改VDI VM虛擬主機虛擬顯示卡記憶體為128MB。 |

在VDI VM虛擬主機中,安裝VADC所支援的Windows作業系統。

Windows作業系統安裝完畢,再安裝VMware Tools以便達到虛擬硬體最佳化。

為VDI VM虛擬主機安裝Horizon View Agent代理程式,安裝後會提示重新啟動主機。

為VDI VM虛擬主機安裝Horizon View Agent Direct-Connection代理程式。

安裝View Agent及VADC

ESXi虛擬化平台完成安裝,建立將用於測試VDI環境的VM虛擬主機,調整好虛擬顯示卡記憶體為128MB,並且安裝Windows作業系統,然後再安裝VMware Tools以便將虛擬硬體最佳化。

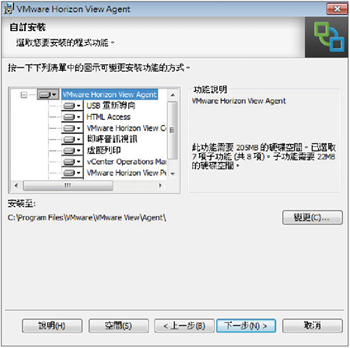

安裝Horizon View Agent代理程式時,採用「預設值」進行安裝程序即可,在安裝過程中可以看到屆時的相關功能選項如USB重新導向等項目已經選取安裝,如圖7所示。

|

| ▲圖7 安裝Horizon View Agent代理程式及功能選項。 |

安裝流程完成時,會提示重新啟動主機以套用生效。重新登入後,將會發現多出六項以VMware開頭的系統服務,以及相關的防火牆允許規則。

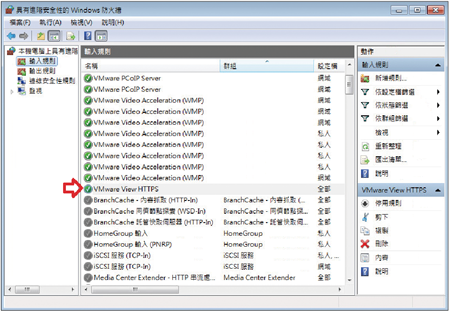

接著,安裝Horizon VADC代理程式。在安裝過程中會提示需要並協助自動開啟「VMware View HTTPS (TCP Port 443)」的防火牆規則,完成安裝後不必再次重新啟動主機。

先確認防火牆規則是否已經開啟,否則後續採用View Client時將會因為防火牆未開啟而導致無法連線的狀況(圖8)。

|

| ▲圖8 確認防火牆已經開啟並允許VMware View HTTPS (TCP Port 443)規則。 |

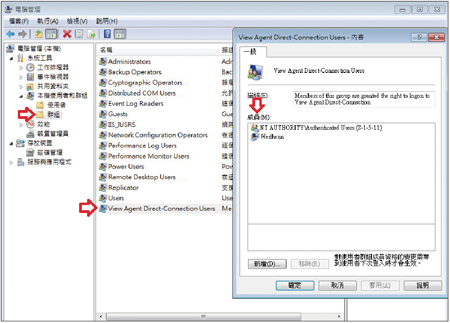

此外,在Horizon VADC安裝過程中還會建立「View Agent Direct-Connection Users」群組。建立View Agent Direct-Connection Users群組的用意是,當環境中沒有建立Windows AD網域,那麼在WorkGroup單機運作的環境中仍然可以透過本機群組的驗證機制,來決定哪些使用者帳號可以利用View Client進行登入及權限指派的動作。

在預設情況下,只會將「Authenticated Users」群組加入View Agent Direct-Connection Users群組內,也就是只有「通過驗證」程序的使用者帳號,才可以採用View Client登入安裝VADC的VDI VM。

也可以加入單一使用者帳號,例如使用者帳號Weithenn也可以登入此台VDI虛擬桌面主機,如圖9所示。

|

| ▲圖9 將單一使用者帳號Weithenn加入View VADC群組當中。 |

進階組態設定值調整

View VADC應用於小架構環境,甚至可以不需要整合Windows AD網域,但隨之而來的問題就是「管理」問題了。

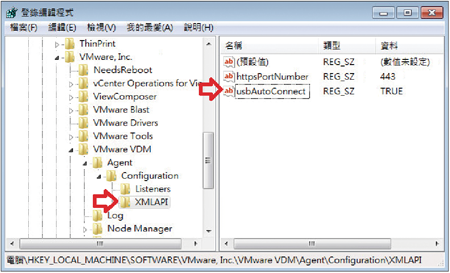

舉例來說,當想要設定VDI VM虛擬主機的USB AutoConnect組態時,若運作環境中有Windows AD網域,可以透過GPO群組原則進行組態的統一派送動作。若是單機環境,則必須要一台一台以修改「機碼(Registry)」的方式處理。

若是單機環境的話,可以在「HKEY_LOCAL_MACHINE\Software\VMware, Inc.\VMware VDM\Agent\Configuration\XMLAPI」路徑中新增相關的Registry值以進行組態調整。

例如,若要調整USB AutoConnect組態,則加入「usbAutoConnect」的字串值名稱,並採用「REG_SZ」的字串值類型,然後填入所要設定的組態值TRUE或FALSE,如圖10所示。

|

| ▲圖10 在單機環境以Registry值進行組態調整。 |

詳細的組態設定項目及說明,可參考「VMware Horizon View 6.0 - View Agent Direct-Connection Plug-in Administration」文件。

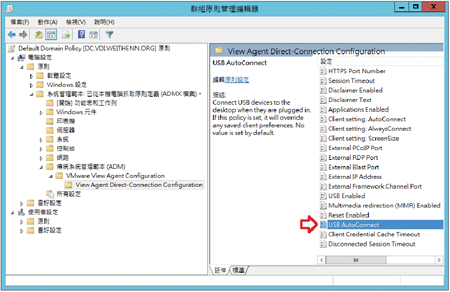

如果運作環境當中有Windows AD網域,則在網域控制站上開啟群組原則管理,接著在群組原則管理編輯器當中匯入VMware-Horizon-View-GPO-Bundle內的VADC GPO群組原則範本檔view_agnet_direct_connection.adm。此時,便可以看到VADC GPO群組原則,可針對VADC組態設定進行大量派送的動作,如圖11所示。

|

| ▲圖11 在網域環境以GPO進行組態派送。 |

整合NAT/Port Mapping機制

由於會採用VADC運作架構的環境通常為小型環境,因此通常都會有小型防火牆並且搭配一個Public IP來執行VDI虛擬桌面環境,這樣的小型運作環境在內網(LAN)且同網段運作時,無須變更任何設定,View Client就能夠直接連接到安裝VADC的VDI VM虛擬主機。

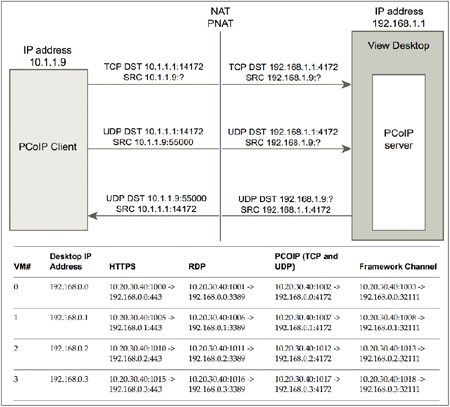

但是,若在內網當中不同網段有存取需求時,或者有從網際網路要連線到內網中VDI VM虛擬主機時,則必須在防火牆上執行PNAT(Port Mapping)的重新導向動作,否則會發生無法通訊的問題。

在防火牆設定PNAT(Port Mapping)重新導向時,為每一台VDI VM虛擬主機保留「5個Port」,主因是每一台VDI VM虛擬主機需有運作的相關連接埠,例如PCoIP會用到Port 4172、Framework Channel使用Port 32111。

因此,假設VADC運作架構環境當中有五台VDI VM虛擬主機,在防火牆設定上就可以設定Port 1000?1004,Port Mapping重新導向到第一台VDI VM虛擬主機的相關連接埠(圖12)。

|

| ▲圖12 VADC運作架構Port Mapping重新導向示意圖。(圖片來源:VMware Horizon View 6.0 – View Agent Direct-Connection Plug-in Administration) |

在本文的實作環境中,以FreeBSD搭配內建的PF(Packet Filter)機制來擔任防火牆的角色。以下是測試環境的資訊說明,在防火牆規則中僅舉例以Port Mapping機制重新導向網路流量到內網中其中一台VDI VM虛擬主機:

■ 外部IP位址(Public IP Address):61.60.59.58

■ VADC VDI VM虛擬主機IP位址:192.168.10.57

- SSL Port:443(Port Mapping機制,外部Port號為20001)

- PCoIP Port:4172(Port Mapping機制,外部Port號為20002)

- Framework Channel Port:32111(Port Mapping機制,外部Port號為20003)