工業4.0時代講求萬物聯網,連網可即時掌握產線營運進度、收集現場感測數據,從而預測生產機台的可能故障時間、產能等,不過這也意味著遭受資安攻擊的機會增加。可見工控網路若要正常運作,勢必得做好資安偵測防護。

隨著工業4.0、智慧製造時代的來臨,工業控制系統(ICS/ICAS)也逐漸有連網需求。工控系統為廣泛的稱呼,具體而言為工業控制電腦(IPC)、可程式化邏輯控制器(PLC)、可程式化自動控制器(PAC)或分散式控制系統(DSC)等多種設備裝置。工控、自動化領域也稱為營運技術(OT),有別於電腦、電子資料處理的資訊技術(IT)。

連網可即時掌握產線營運進度、收集現場感測數據,從而預測生產機台的可能故障時間、刀具壽命、產能與交期推估等。不過,連網也意味著遭受資安攻擊的機會增加。

事實上,多年來也早有多起重大OT資安事故,2010年伊朗核電廠內的西門子PLC即被惡意程式Stuxnet入侵,影響核電廠啟動程序;或2015年烏克蘭電廠遭到BlackEnergy惡意程式入侵造成該地大停電;或造成油管爆炸、地鐵系統癱瘓等。因此,OT的資安防護已是不得不面對的現實。或許,還有若干企業主或資管人員仍認為,只要產業專屬設備持續保持不連線即可確保安全,但實務上愈來愈不可行。例如,過往自動提款機(ATM)為專屬網路因而不易受侵害,然提款機在不提款時對銀行而言毫無價值,最終仍選擇在不服務期間播放各種宣導或行銷資訊,此一樣透過公眾連網來更新內容,但也因此遭侵害。

醫療領域亦同,心電圖、呼吸器等臨床醫療設備也逐漸連網,即便家庭保健用的電子體重計、血壓計其新款特點也多強調能連網傳遞資訊。各特有領域均有相近的趨向,因此連網不可免,而配套的偵測防護同樣不可免。

OT資安事故頻傳 架設IDS刻不容緩

雖確認OT網路需要防護,但實踐上卻是一大挑戰,由於多年來OT領域為各業者各自發展,不同的業者因應自家控制系統自行開發、定義其通訊協定,因而OT領域同時存在著數十種OT網路協定,不似IT領域已趨向統一採行Ethernet、TCP/IP等技術協定。

因此,OT網路的資安偵測防護無法直接取用現行IT領域已有的入侵偵測系統(IDS)、入侵防禦系統(IPS),IDS/IPS著眼在Ethernet、TCP/IP等封包協定的偵測辨識,卻無法辨識OT特有協定,如OPC、Modbus、DNP等,更遑論從中找出威脅攻擊。

另一個挑戰是,IT領域的偵測防護佈建多採串接攔截檢查,如同機場出入境,人人都必須通過金屬探測門,然而OT領域難以採行相同作法,OT協定多用來傳遞即時控制命令,以立即控制工具機、輸送帶、機械手臂等,命令傳遞時間不容延誤,以資安查核為由延長協定傳遞時間,通常不被允許,輕則產能減速(就商務角度而言即減緩獲利速度),重則可能造成一連串難以收拾的產線誤動作。

針對落實OT資安的挑戰,業界開始提出OT領域專用的入侵偵測系統(IDS),如以色列Radiflow的iSID、以色列Waterfall的Waterfall for IDS,我國亦有資訊工業策進會(III)資安科技研究所(CSTI)開發的ICTD工業控制系統網路入侵偵測設備。

圖1 啟用DSM編輯器。

圖1 啟用DSM編輯器。

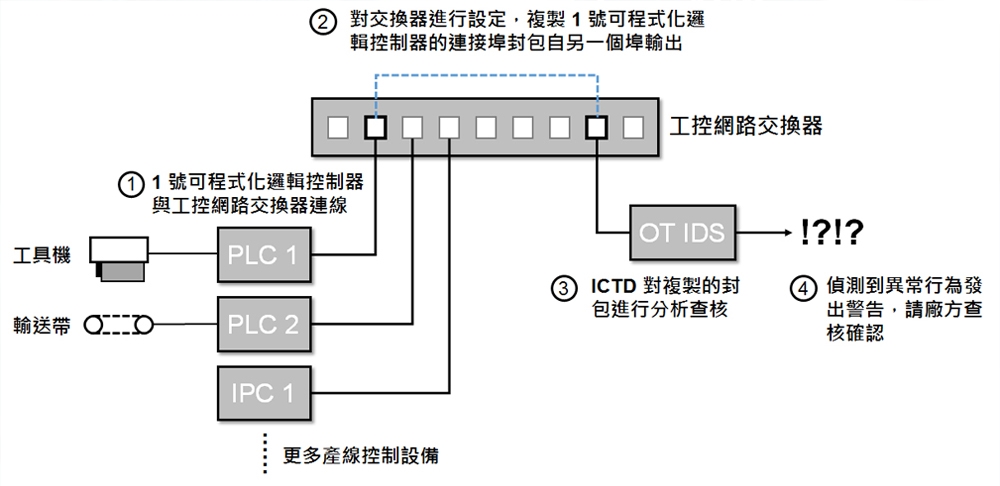

一般而言,OT領域的IDS不採串接方式運作,而是在工控網路的交換器中,針對需要偵測檢查的網路埠進行封包流量的鏡像複製(Port Mirroring,或稱Span Port),在鏡像埠上執行偵測檢查,如此就不會衝擊影響原有的OT協定傳遞,廠房產線依據過往步調正常營運。另外,OT IDS可分析解讀現行多種OT協定封包,從中辨識出異常傳遞行為,此即可能為惡意程式運作或駭客攻擊。進一步地,OT IDS並非只檢查封包中的表徵資料(如檔頭∕標頭),而是深入了解封包內容以及內容的前後關連脈絡,可實現更深度的檢查,達到更高防護效果。

更簡單地說,OT IDS形同一個電話側錄機,不影響正常通話,但會記錄與監聽通話內容,一旦內容有害將發出警告,即便話語內容乍聽無害,但可能語意中已夾帶危險暗示,也會發出警告。

未來技術展望目標 須正常營運兼顧安全

OT IDS在不衝擊影響原有廠房營運下確保OT網路的資訊安全,然OT IDS為持續發展性的OT資安防護方案,展望後續ICTD有多個強化精進方向。

以ICTD而言,即力求維持輕量化,以便可輕易移植改寫到不同的平台上,且能有限的運算力、少量的硬體資源下仍可偵測防護,例如只需要在ARM架構的嵌入式系統小盒中就可安裝執行,或在企業原有伺服器中以增開虛擬機器(VM)的方式執行。

或者是導入人工智慧(AI)的偵測辨識,使OT IDS在尚未取得新的惡意特徵資訊下也能偵測出可疑的的威脅行為,甚至在未知的協定環境中也能偵測出異常行為(可能為產線機台新增、機台故障,但也可能是惡意入侵)。

此外,由於OT IDS是以監聽網路閘道(Gateway)流量方式提供偵測防護,倘若惡意程式已入侵某一機台,並嘗試橫向移動去感染另一機台,移動路徑中若沒有經過閘道,OT IDS也就無從偵測防禦,因此後續也將規劃發展端點(Endpoint)版的OT IDS。

由上述可知OT資安需要不同的切入點與落實手法,難以照搬IT資安思維與模式,期所有考慮評估導入OT資安的企業主與資管人員均能重視與掌握相關要訣。

<本文作者郭思偉為資策會資安所正規劃師>