雲端運算日益成熟,隨之而來的是去中心化的轉變架構和API,凸顯了管理憑證的複雜度。互連的系統管理伺服器、雲端工作負載、第三方服務和行動裝置等實體的複雜性,讓身分成為風險和攻擊者焦點的融合。

每年F5都會針對現今企業面臨數位身分所面臨的威脅情勢做出研究,主要探討的是憑證,從身分的角度來思考威脅的面向。F5稱2023年身分威脅報告,為「不可修補」,雲端運算日益成熟,隨之而來的是去中心化的轉變架構和API,凸顯了管理憑證的複雜度。互連的系統管理伺服器、雲端工作負載、第三方服務和行動裝置等實體的複雜性,讓身分成為風險和攻擊者焦點的融合。

在報告中發現對於數位身分的威脅是持續的、目標廣泛的,而且他們的攻擊方式不斷的進化。其中65%的撞庫流量由不複雜的HTTP請求組成,沒有經過瀏覽器或使用者模擬。

另外,20%的惡意自動化流量在身分驗證端點上表現出高度複雜性,因為它能成功地在真實瀏覽器上模擬人類行為,包括滑鼠移動和按鍵。這裡先就研究數位身分面臨的現有威脅:撞庫(Credential Stuffing)、多重身分驗證(MFA)等結果與大家分享,以了解現在和未來的威脅應對。

撞庫攻擊

對數位身分的攻擊,攻擊者使用竊取的使用者名稱∕密碼,向其他身分提供者進行身分驗證,以用於詐欺等惡意行為。撞庫攻擊依賴使用者等實體在多個IdP之間重複使用密碼。

撞庫是在本報告中討論的兩個主要威脅媒介之一,這是已被廣泛認為是網路安全風險的基本來源。文中將針對三個主要部分:流行性、瞄準趨勢,以及戰略、技術和程序(TTP)。

撞庫是一種數位遊戲。要讓撞庫獲利,關鍵在於最大化嘗試次數,這意味著它也與自動化有關。這裡分析的分散式雲機器人防禦數據來自生產159個分散式雲端機器人防禦客戶的實例。本次分析的時間段為2022年3月上旬至2023年4月下旬,資料集共包含3,200億,其中約600億筆交易被評估為惡意自動化交易。

面對現今的攻擊行為,企業採取雲端機器人防禦的緩解措施,以應對評估自動化攻擊的請求。但是攻擊者以各種方式應對緩解,撞庫成功率雖較低,他們仍會因為憑證錯誤並繼續嘗試,並嘗試使用更先進複雜的攻擊技術。在各行業的159個客戶中,平均有一個五個身分驗證請求來自惡意自動化系統,即撞庫機器人。

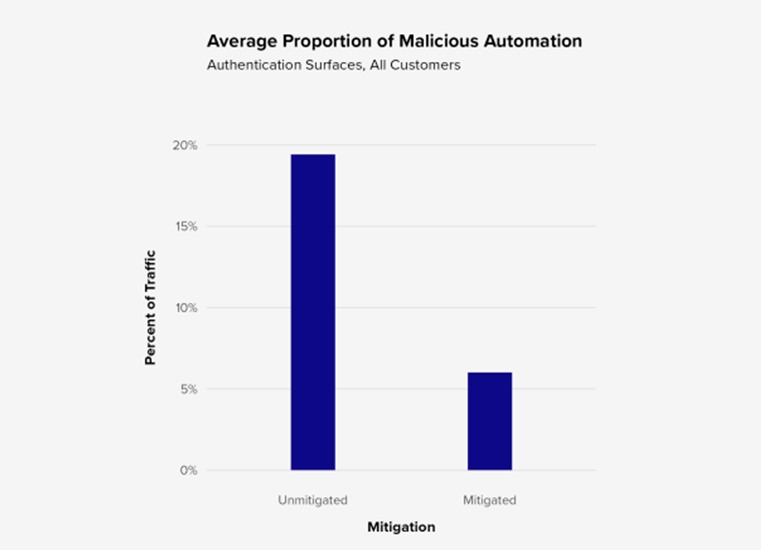

圖1顯示在所有客戶中的簡單平均自動化率,緩解前的比例為19.4%,緩解後的比例為6.0%。

圖1 惡意自動化攻擊的比率。

圖1 惡意自動化攻擊的比率。

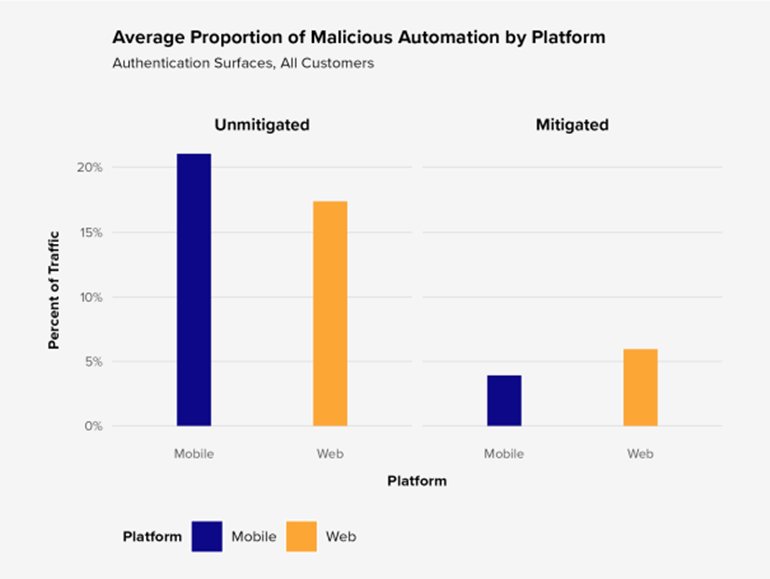

在撞庫方面,按平台劃分的平均惡意自動化。行動端點在緩解前發現的撞庫情況比Web端點稍多,但在緩解後則減少。攻擊者往往對行動裝置比較偏好(緩解前21.0%)超過Web(緩解前17.4%),針對行動端點的攻擊也有所減弱緩解後(圖2)。 這其中,平均五分之一的身分驗證請求來自惡意自動化系統,即撞擊庫機器人。

圖2 按平台劃分的平均惡意自動化。顯示緩解前後的攻擊變化。

圖2 按平台劃分的平均惡意自動化。顯示緩解前後的攻擊變化。

分析報告還顯示了身分驗證的攻擊中移動攻擊率的變化。我們的假設這裡也成立。

由於行動API可以輕鬆實現目標的切換,分析報告顯示身分驗證平均會出現約20%的惡意自動化,而帳戶管理平均會出現約12.5%的惡意自動化。平均來說,針對身分驗證和帳戶管理端點的每日惡意流量數,平均預針對帳戶管理的緩解攻擊流量約為5,700個,而身分驗證流的平均緩解前攻擊流量為408,000,如圖3所示。

圖3 惡意帳號管理流量平均分布。

圖3 惡意帳號管理流量平均分布。

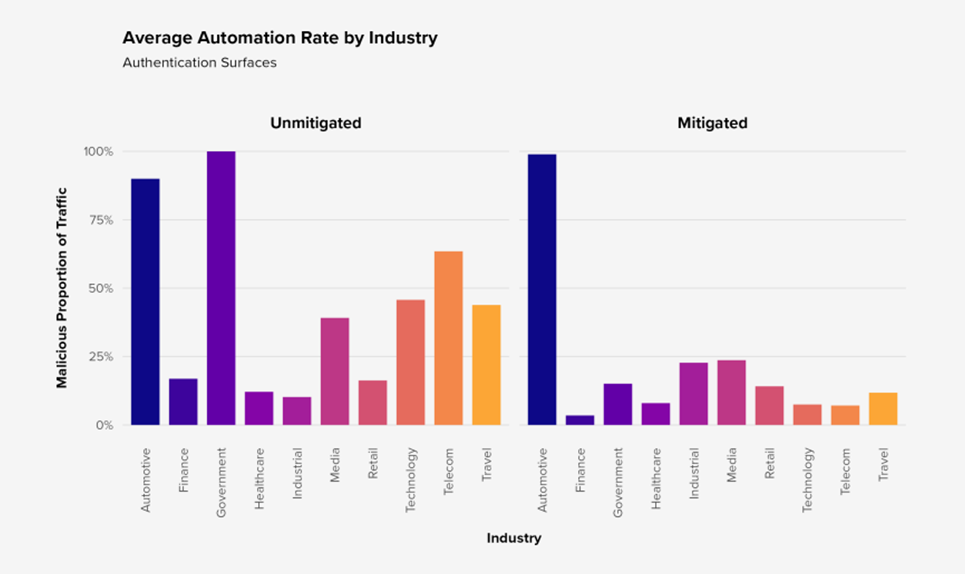

若是依據產業受到身分驗證的惡意平均自動化率來看,科技、電信和旅遊業遭受徹底惡意自動化的比率最高,媒體緊隨其後(圖4)。在帳戶管理介面的惡意自動化率方面,旅遊業平均惡意自動化程度最高,達到43%。在報告中政府與汽車產業的高發生率,可能是在該分析期間,客戶端正在遭受攻擊,不屬於平均值範圍。

圖4 每個產業的身分驗證表面平均自動化率。科技、電信和旅遊業的預緩解自動化率往往最高。

圖4 每個產業的身分驗證表面平均自動化率。科技、電信和旅遊業的預緩解自動化率往往最高。

戰略、技術和程序

接著,探討攻擊者的方法和工具集、攻擊者形式與複雜程度。複雜程度的主要差異在於,撞庫攻擊者能夠模仿合法人類的程度流量,反機器人解決方案能力的主要衡量標準,則是正確識別模仿的惡意自動流量。反機器人解決方案的興起也代表存在第二個複雜程度,即威脅行為者了解並規避或逆向工程來應對反機器人解決方案。

這些指標可簡化為三個複雜的層次。在下面的案例研究中,將詳細介紹其中一些TTP。

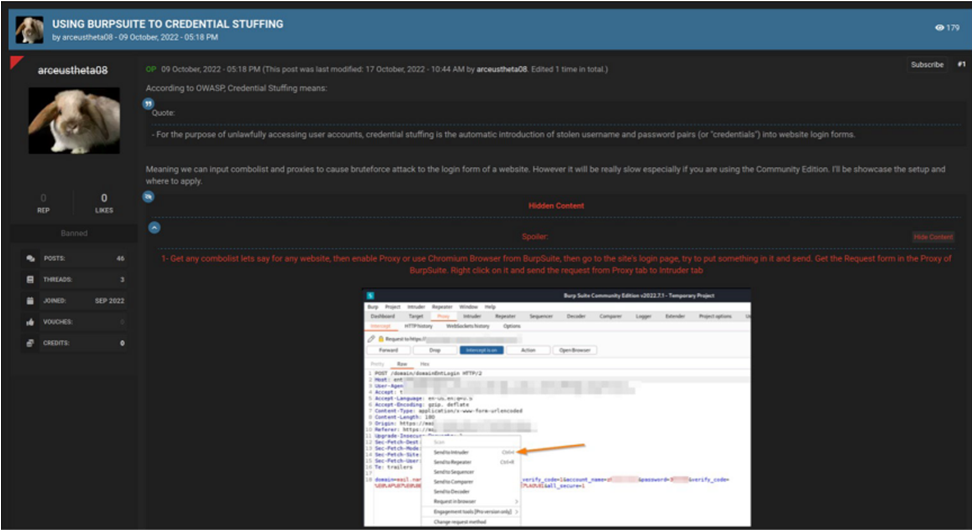

‧基本複雜性:在這些攻擊中,攻擊者並不試圖模仿人類流量。他們經常使用SentryMBA、Burp Suite或cURL等工具可傳送簡單的HTTP請求。圖5是截圖暗網論壇hacked[.]to,向使用者「arceustheta08」展示教導使用者,如何使用於撞庫的Burp Suite。

圖5 來自hacked[.]to的暗網螢幕截圖,其中包含使用Burp Suite進行撞庫的說明。

圖5 來自hacked[.]to的暗網螢幕截圖,其中包含使用Burp Suite進行撞庫的說明。

‧中級複雜度:大多數中級複雜程度的標誌並非來自他們的模擬技術,而是來自對反機器人解決方案的篡改。

‧進階的複雜性:這些顯示攻擊者使用Selenium等工具模擬人類瀏覽行為,包括Puppeteer、Browser Automation Studio或自訂工具。

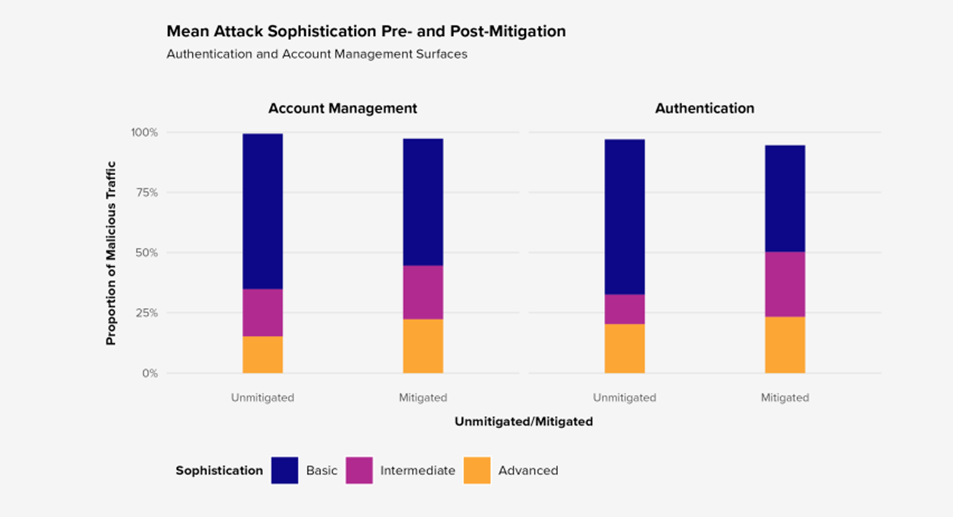

圖6顯示在緩解前和緩解後的複雜程度的攻擊分布。對於完全的驗證端點,基本的、低複雜度的攻擊占惡意流量的65%,中間攻擊約占12%,進階攻擊占20%。緩解後,基本攻擊下降至44%,中級攻擊大幅成長至27%,高級攻擊小幅成長至23%。

圖6 攻擊複雜度占攻擊流量的平均比例。

圖6 攻擊複雜度占攻擊流量的平均比例。

總歸來說,對於完全的驗證端點,基本的、低複雜度的攻擊占惡意流量的65%。

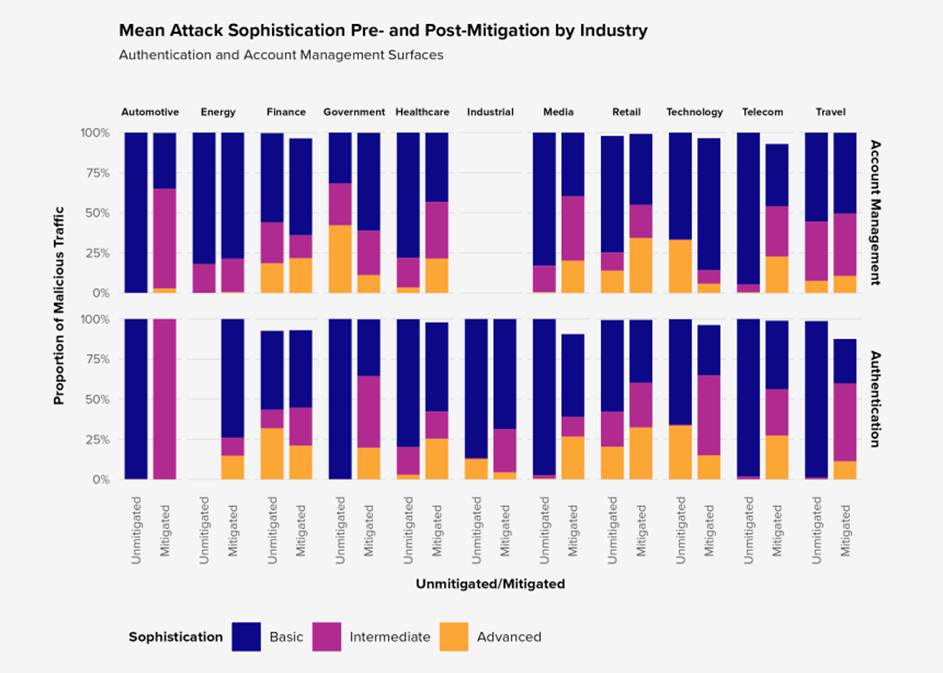

針對行業別與緩解前後的攻擊複雜度比例分析,金融和科技領域的高階攻擊者在緩解攻擊後攻擊比率下降,醫療保健、零售和旅行的複雜程度則略有增加。

值得注意的是,每個部門都表現出顯著的內部差異。有科技行業的最大客戶在流量方面經歷最進階攻擊的數量高達數十億,這意味著攻擊者似乎更傾向根據組織的特定安全狀態和可竊取資料的類型等組織中心標準來選擇目標,而不僅僅是基於目標所處行業的因素(圖7)。

圖7 各行業別在緩解前和緩解後的平均攻擊複雜度。

圖7 各行業別在緩解前和緩解後的平均攻擊複雜度。

實例探究

這裡將深入研究攻擊者所採取方法的具體差異,依據一個舊的基本撞庫攻擊範例來做探討。

基本撞庫(Basic Credential Stuffing)

2023年觀察到的一項較基本的攻擊,針對184,000次登入嘗試169,000個不同的帳戶,來自完全相同的IP位址和ASN,具有相同的用戶代理字串和完全相同的HTTP標頭組合。

中間撞庫(Intermediate Credential Stuffing)

例如,在2022年一場針對銀行的攻擊活動中,使用了數十萬個IP位址以及一千多個唯一用戶代理字串,並在36,000,000個帳戶中進行52,000,000次的登入嘗試,但使用了相同的瀏覽器屬性,並為每個驗證事務重複相同的代碼。

除了重複代碼之外,攻擊者還使用了許多其他方式,嘗試進行逆向工程反機器人控制,以便從合法交易中去除標誌或欺騙值。所有的這些策略被歸類為中等複雜程度。

進階撞庫(Advanced Credential Stuffing)

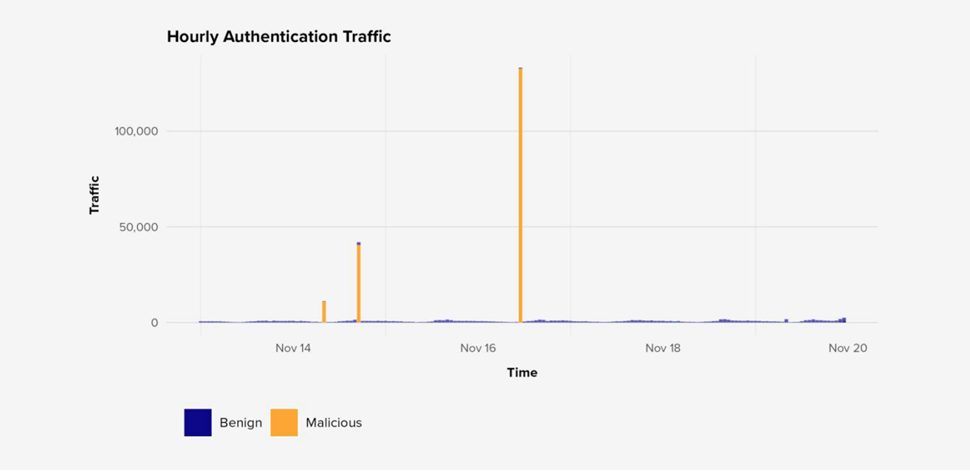

最先進的技術不僅透過基礎設施輪換,還透過模擬人類行為和瀏覽器∕設備特徵庫,以避免重複被檢測。在2022年底觀察到,帳戶驗證活動使用了516,000個請求中的513,000次獨特的模擬用戶交互,這意味著不到1%的請求重複了互動。該活動最終因瀏覽器和用戶模擬中的細微不一致而陷入困境(圖8)。

圖8 特別簡單的攻擊期間每小時的登入流量。其中Malicious色條代表來自單一IP位址的簡單撞庫流量。

圖8 特別簡單的攻擊期間每小時的登入流量。其中Malicious色條代表來自單一IP位址的簡單撞庫流量。

而這期間,超過四分之三的被盜憑證供應鏈下落不明。

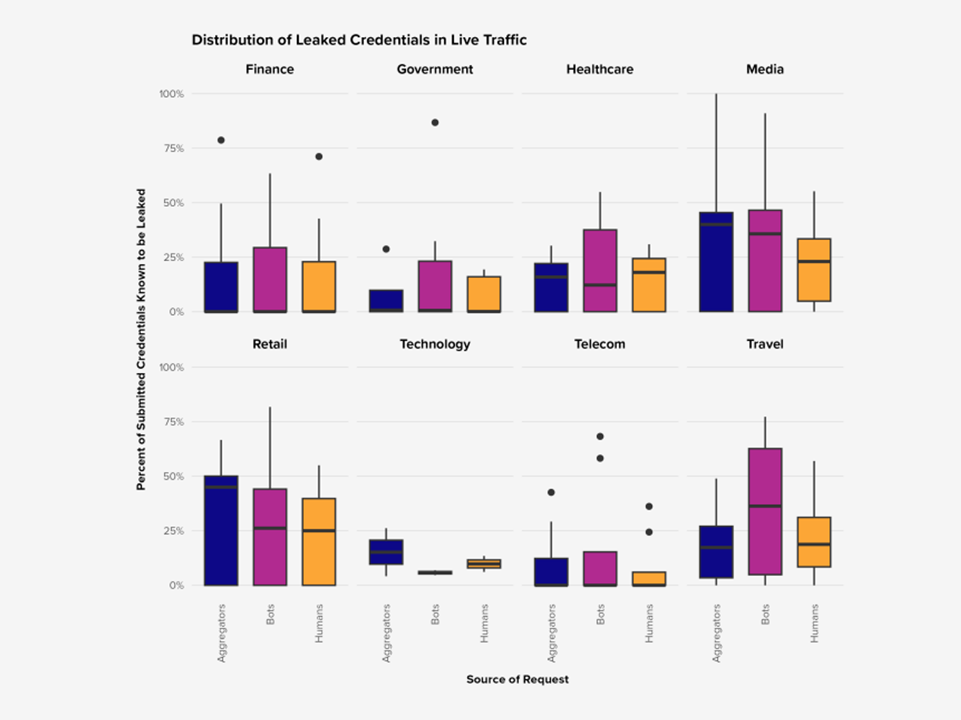

依據來源和行業別來劃分流量中已知洩漏憑證的分布。在大多數行業中,被洩漏的憑證在機器人流量中出現的頻率,比在人類流量中出現的頻率更高。

相較之下,媒體、零售和旅遊領域的身分提供者往往會出現更高的重疊,尤其是旅遊業的機器人流量。零售業和媒體業可能反映了這些帳戶的相對價值。在金融服務提供者洩漏身分的影響是顯而易見的,並且政府身分往往是身分盜竊或其他形式詐欺的墊腳石。

而電信帳戶受損,也可能導致SIM卡互換,被其他身分攻擊收集資訊,或聲稱獲得設備升級,如 圖9所示。

圖9 即時流量中洩漏憑證的分布。

圖9 即時流量中洩漏憑證的分布。

控制身分威脅的建議

以下是針對控制身分威脅所提供的建議:

‧身分提供者應採用反機器人解決方案來減少惡意自動化,例如撞庫。即使是簡單的反機器人解決方案,也可以減輕大部分不複雜的撞庫。

‧組織應監控和分析流量以建立基準,包括身分驗證和帳戶創建成功率。

‧身分提供者應實施基於公鑰的多重身分驗證加密技術,例如FIDO2。

‧或者,身分提供者應實施基於FIDO2的金鑰。 ‧無法實施基於PKI的身分驗證的身分提供者應實施MFA方法,將OTP附加到密碼中以限制攻擊者可以獲得的資訊量。

‧所有組織,甚至那些使用MFA的組織,都應採取措施防範惡意行為自動化以防止攻擊者驗證憑證,然後使用MFA繞過進行最後一步的技術。

‧對於不實施金鑰的身分提供者、擁有敏感資料的最終用戶,應採用密碼管理器並使用基於PKI的MFA保護該身分。

‧密碼管理器儲存的密碼應該是長的、隨機的字串。一個好的、過度的指導原則可以是密碼的32個字元的隨機字串,或最大長度(如果IdP有長度限制)。

‧金融等高影響場景中的身分提供者應驗證個人身分使用MFA進行交易,不僅僅是對使用者進行身分驗證,還應包括來自聚合器流量的交易。

‧身分提供者應將第三方流量(例如來自聚合器的流量)路由至專用API並使用聯合方法對第三方流量進行身分驗證,例如OAuth 2.0或SAML。

封裝身分威脅

本報告的大部分重點都是戰術性的,並提出關於攻擊和攻擊者具體的觀察結果,這是對實際情況最有用的資訊降低風險。然而,在戰略層面,了解身分威脅和身分風險也很重要。我們的觀點是,身分威脅與技術威脅有質的不同。諸如網路漏洞之類的威脅,需要在戰略層面以不同的方式處理風險管理。

身分威脅基本不會消失。雖然具體撞庫活動來來去去,但我們對受損憑證生態系的可視性是有限,這意味著無法預測攻擊的發生。策略風險與漏洞管理同等重要,由於惡意請求無須修補,每個惡意請求都需要單獨處理,身分風險管理本質上就是檢測,以及量化檢測錯誤率。這就是所謂開始管理風險的基礎:「不可修補」。

<本文作者:F5資安威脅情資中心該中心將來自合作夥伴的應用程式威脅資料,分析處理成有價的威脅資訊,並與資訊安全社群分享,以協助應對網路威脅。>