醫療院所遭受勒索攻擊在未來很可能變成常態,不論是在歐洲或美國,每一年大概會有10%的醫院遭受到勒索軟體的攻擊,在攻守的過程中,不可能完全不失分,因此,除了從前端防守外,後面的資料端也需要建立相關的防禦機制。

近幾年,醫療院所遭受攻擊事件頻傳,去年美國健康保險集團UnitedHealth Group子公司Optum所收購的醫療服務供應商Change Healthcare遭受攻擊,引起全球關注。據估計,有三分之一的美國人在此事件中受到損害,包含身份證、駕駛執照、醫療紀錄、醫療支付的資訊都被外洩,Change Healthcare最終決定支付贖金以保護病患資料免遭洩露,據了解贖金高達2,200萬美元;此外,羅馬尼亞在去年也曾發生一起因醫療資訊系統(HIS)系統遭到Backmydata勒索軟體攻擊,導致超過100家醫院運作受到影響的攻擊事件。

今年2月,國內接連也有兩家醫療院所遭受中國駭客「CrazyHunter」勒索病毒攻擊,並要求交付贖金的事件。經刑事局偵破,已知是中國大陸浙江省的羅男所為,目前發布通緝中。TeamT5(杜浦數位安全)執行長蔡松廷指出,駭客並不是針對單一產業,因為在醫療院所之後,製造業也傳出受駭,「駭客的思維其實很簡單,只挑有可能支付贖金的產業進行攻擊,當醫院選擇不支付贖金,隨即就將目標轉向製造業,目的就是要牟利。事實上,在過去的一段期間裡,TeamT5已通報並協助數家已被入侵但資料還沒有被加密的企業,免於被CrazyHunter勒索攻擊。」

他提到,這也是為何威脅情資分享也相當重要的原因。當資安落實到一定程度,建立能夠獲得最新情資的機制才能讓防禦更事半功倍。專業的情資團隊可以從公開來源如衛福部資安資訊分享與分析中心(H-ISAC)、各種國際醫療界交流管道,或是向商業化的資安廠商訂閱交換情資,「但更關鍵的是,在獲得情資後,還需要具備使用它的能力。如果在事前已經知道近期的攻擊者較常採用何種手法攻擊,就能夠更快、更有效地做好防禦,反制會更有效果。」

老舊設備易成資安漏洞

近期,網路實體系統(CPS)業者Claroty的Team82深入分析了351間醫療機構中超過225萬台IoMT裝置與64.7萬台OT裝置,調查發現,幾近百分之百(99%)的受調組織內部均存在已知被利用的漏洞(KEV);89%的醫療機構都存在與勒索軟體相關的KEVs,且這些設備多數直接連接至網際網路。

從影像系統到醫療手術設備、臨床實驗室與臨床物聯網,這些與病患照護直接相關的IoMT設備,正面臨著極大的風險,尤其是那些運行在舊版Windows和Linux作業系統上的設備,許多系統可能不再支援安全性或功能更新。

智慧資安(uniXecure)事業發展部副總經理李文謙指出,「缺乏設備的可視性是目前常見的挑戰之一,」醫療院所確實有為數不少的設備,包含數位資產與醫療器材等等,而且這些設備也都連網,然而缺乏數位工具來協助管理與監測的結果,就是連有沒有人連線使用、是不是醫院的使用者等等,都很難完全掌握。

他認為,有了可視性才能更清楚掌握資安潛在的漏洞或破口。舉例而言,醫院的醫療系統很多,有些設備雖然仍在服役但其實已經很老舊,從資安的角度來看,這些老舊設備很容易成為漏洞,萬一被攻破,很可能就會成為攻擊的跳板,其實不應該存在於醫療環境中。然而,老舊設備汰換對醫療院所而言並不容易,一旦汰換可能就要整批換新,成本可能非常驚人。在這種情況下,建議不要讓老舊設備直接連網,以降低安全風險。

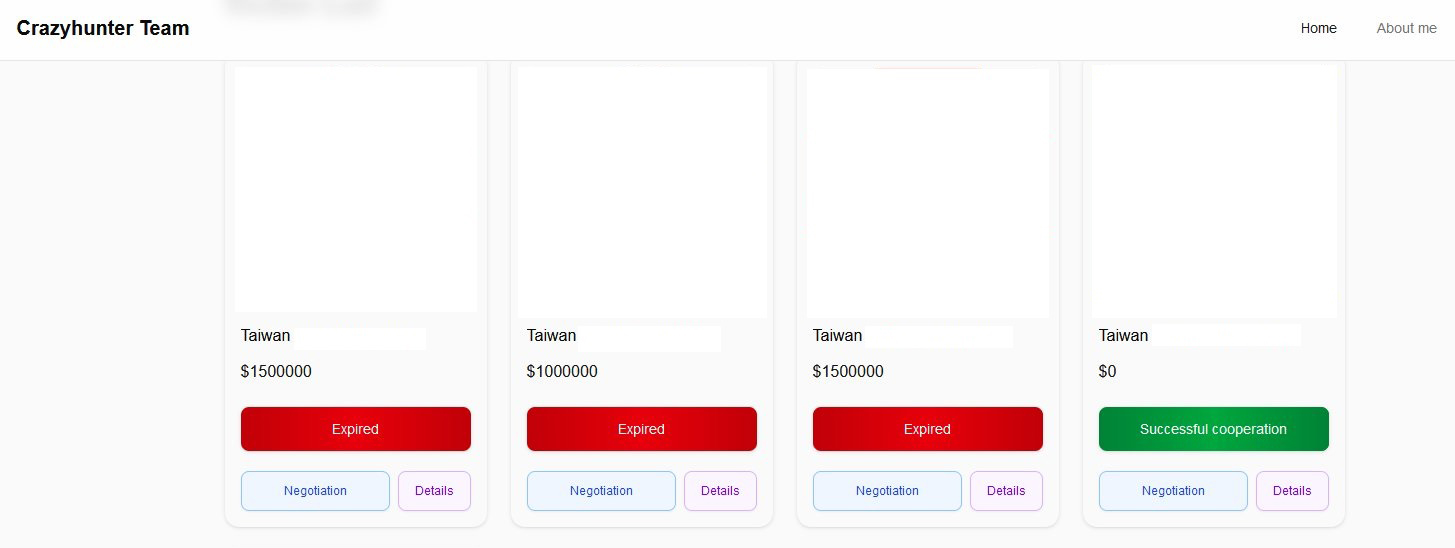

不只前端防守 資料也要有防禦機制 前不久,趨勢科技發布了對CrazyHunter的研究文章,內容提到,CrazyHunter在上個月開設了洩漏網站,公佈了10名受害者的訊息,全部來自台灣,遍及醫療業、教育業、製造業及工業領域。調查發現,CrazyHunter大量採用了開源技術,有80%的工具組均來自於GitHub,包含進程終止工具ZammoCide、Prince Ransomware Builder以及SharpGPOAbuse。其中,ZammoCide利用易受攻擊的驅動程式zam64.sys,透過「自帶漏洞驅動程式」(Bring Your Own Vulnerable Driver,BYOVD)方法以有效停止端點偵測及回應(EDR)產品。Prince Ransomware Builder則是一種基於Go的客製化勒索軟體,可用來建立勒索軟體變種的工具,該勒索軟體使用ChaCha20和ECIES加密技術對文件進行安全加密。

螢幕截圖顯示CrazyHunter的資料外洩網站上出現來自台灣的受害者。(資料來源:趨勢科技)

螢幕截圖顯示CrazyHunter的資料外洩網站上出現來自台灣的受害者。(資料來源:趨勢科技)

面對這些新型的勒索攻擊,衛生福利部資訊處處長李建璋在醫療資訊標準大平台啟動活動中提到,醫療院所遭受勒索攻擊在未來很可能變成常態,不論是在歐洲或美國,每一年大概會有10%的醫院遭受到勒索軟體的攻擊,如果病患資料因此而被洩漏出來,或導致醫療服務中斷,醫院要承擔所有病人的安全責任,在此情況下,很容易就被駭客勒索成功。食髓知味後,駭客也用同樣的手法來攻擊台灣,「但是我們有守住這兩波的駭客攻擊,不管是馬偕醫院或是彰基,醫療服務都不曾中斷,這是因為有做好備份的緣故。」

但是他也提到,在攻守的過程中,不可能完全不失分,不只是這一次,未來還可能都會遇見。所以現在也在設想新的方法,例如當駭客在偷資料時,如果能夠把這些資料都進行某種程度的加密,那麼即便資料被偷走也沒有用。因此,除了從前端防守外,後面的資料端也需要有些相關的建設來加以防禦。

提升人員意識 年底紅藍攻防演練

數位發展部資通安全署通報應變組組長趙由靖觀察,近幾年,政府積極推動資安,許多關鍵基礎設施醫院都已經上軌道,此次受攻擊事件,不只醫院迅速回應並對外公告,立即啟動資安緊急應變作業流程,同步通報衛福部資安聯防平台(H-ISAC)及向轄區分局報案;衛生福利部也立即協調數位發展部資通安全署資安專家進駐醫院提供必要協助,協助隔離受感染的系統並進行病毒清除,落實相關防護措施;此外,也迅速訂定「醫院面對勒索軟體攻擊的應變指南」,其實是很好的合作示範案例。

「但是,守護醫療安全並不是單一特定部門的責任。」她提到,人員意識提升也很重要,舉例而言,許多使用者常常會在不同的平台使用同一組帳密,但這並不是正確的行為,同時也不應該拿公務信箱去註冊才是;另外,在傳送機敏資料時,也要具備去識別化或加密傳送的意識,如此才能減少因人員疏失而不小心把機敏資料外傳的情況。

數位發展部資通安全署稽核檢查組組長邱俊惟補充,今年跨國網路攻防演練(Cyber Offensive and Defensive Exercise,CODE),目前已經確定有五家醫院會加入,預計將組成四個藍隊,同時也會邀請國外的資安技術高手擔任紅隊,雙方進行紅藍隊攻防演練。同時也會舉辦為期兩天的「前瞻資安探索會議」。

授權機制很重要

台灣醫療院所遭受勒索病毒攻擊已非第一遭,2019年8月便曾發生醫院大規模受到勒索病毒攻擊的事件,當時有數十家醫院因此而受害;2022年衛生福利部桃園醫院也曾因對外連網主機遭入侵而有一台主機的資料遭到竊取;今年2月,國內接連有兩家醫院遭受中國駭客CrazyHunter勒索病毒攻擊。由於醫院保有病患大量敏感個資,從掛號、診斷,到抽血、醫學影像檢查、手術治療以及用藥等過程等等,如果遭受駭客入侵或加密,很可能直接影響到病患的生命安全。

這也是為何醫療資安如此重要的原因。然而,資安的關鍵並不在於追求百分之百的防堵,實際上這樣的防禦機制或產品也不可能存在。如何持續找到相對脆弱的環境加以強化,以有限的預算進行最適配置,才是應變之道。以近期兩家醫院遭受中國駭客CrazyHunter勒索病毒攻擊為例,多數業界專家建議,端點偵測及回應(EDR)將會是多數醫院較佳的防禦機制。

數聯資安技術副總經理游承儒指出,醫療院所除了面對因預算不足而無法全面導入防禦機制的挑戰外,另一項困境是能力與經驗不足,對告警的警覺性與認知不夠。另外,設定緊急應變措施以及授權機制也很重要,在處理勒索軟體攻擊事件時,第一時間該斷網就一定要果決斷網。但假設是由資訊室來處理這件事,就算委外資安業者在第一時間察覺,資訊室主任若是沒有獲得授權,如何敢讓核心系統中斷?若是要等到往上呈報到副院長,整個流程下來,說不定半天的時間就過了,在攻擊的當下,這樣的反應根本來不及。「一般而言,在5至10分內就需要做決定了,所以最好能有一位決策權力夠高的主管與委外專業團隊對接。」