面對越來越多變的攻擊威脅,管理者基於安全考量在既有的網路上加入各種防護功能的資安設備,但除了功能重複的問題之外,這些設備之間也無法進行任何溝通,這同時也代表了所有的封包檢查都會被重複執行好幾遍,不僅是浪費每一台設備的資源也延緩了使用者的上網速度。

網路運用越頻繁,安全議題越需企業關心與留意。面對越來越多變的攻擊威脅,管理者基於安全考量在既有的網路上加入各種防護功能的資安設備,然而此舉卻讓網路越變越複雜,不僅在設備費用、管理人員上的投入難以計算,最後還可能因駭客攻擊沒攔到,企業內部的網路架構卻一團亂,導致網路穩定度下降,得不償失。

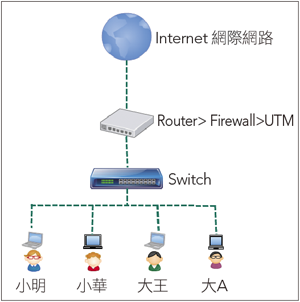

分析企業內部網路的架構,簡單來說是路由器(Router)以及交換器(Switch)兩個基本設備組合。路由器主要提供對外的實體線路鏈接,而交換器則把內部每一個電腦串在一起。隨著網路的威脅變化,設備廠商在路由器上加入不同防護機制,因而在不同時期的架構中發展出防火牆(Firewall)與整合威脅管理(UTM)等設備。圖1就是顯示這樣的演變過程。

|

| ▲圖1 內部網路架構的演變。 |

值得注意的是,傳統上所有的資訊、網路安全設備都會部署在前端路由器部分,不管企業是採用一台UTM達成所有功能,或是用單一防護設備組合的負載平衡(Load Balance)搭配防火牆以及入侵偵測及防禦(IDP)大型架構,都是在這個位置上。

傳統架構問題

這些資安設備有一大部分的功能是雷同的,例如負載平衡設備含有防駭客攻擊的機制,而防火牆也會有IDP的特徵碼,除了功能重複的問題之外,這些設備之間也無法進行任何溝通,由於每一個設備都是專屬系統,獨力完成管理者賦予的工作,也因此沒有橫向的溝通機制,這同時也代表了所有的封包檢查都會被重複執行好幾遍,不僅是浪費每一台設備的資源,也延緩了使用者的上網速度。

不管是防火牆、入侵防禦系統還是整合威脅管理等設備,其設備本身均擁有強大的資訊安全檢查工具,一旦駭客、病毒、殭屍病毒、木馬等危害的封包經過它,通通無所遁形。傳統上,這些設備跟Switch都是雖然獨立運作,但又緊密地接在一起。這樣的架構,對於內部網路廣播型的攻擊,例如ARP欺騙、Netcut、IP偽裝等束手無策,就算從日誌(Log)中找出問題的電腦,只能把封包阻擋,但是攻擊的封包依然在內部網路肆虐。

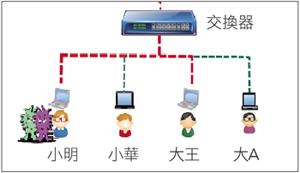

為何網路設備需要橫向檢查機制?圖2可作為說明範例。小明的電腦中毒或是中木馬,導致他的電腦對外、對內狂送封包或嘗試感染另外一部電腦,在網路前端的防火牆或是IDP設備可以將這類型的封包攔截,無法持續對外部攻擊,但是對內因為沒有任何管理機制且網路是暢通的,此時紅色的攻擊封包就源源不絕地從小明的電腦送出,嚴重的話甚至會導致整個內部網路癱瘓。

|

| ▲圖2 網路設備欠缺溝通機制。 |

理想與現實的差異

觀察目前環境,很少有廠商能包辦從用戶到網際網路所有設備,更遑論橫向的溝通機制,對於廠商而言,紛紛針對複雜的網路環境提出身分辨識(802.1X認證)、VLAN隔絕等技術,希望整合網路設備達到單一登入(Single Sign On)的地步,不論是哪一種機制,都需要改變使用者根深蒂固的使用習慣,而這個習慣左右新技術導入的成效。

另外的解決方法,可以透過網路存取控管(Network Access Control,NAC)或是區域聯防的管理方式,但是這兩種方式都要求指定交換器廠牌和型號,而通常具有這樣功能的交換機都不便宜,對於中小型企業,因為安全的因素要汰換掉所有的基礎建設,整體部署的費用太貴了,雖然防護的效果不錯,又不用改變習慣,但是費用問題會讓這一切成為空談。

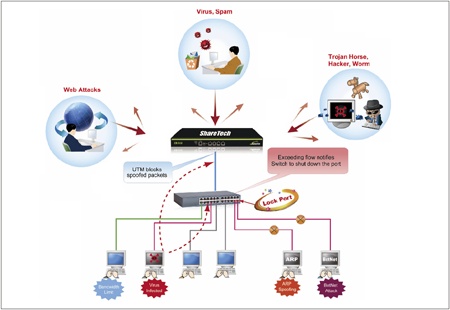

筆者認為國內有許多中小企業其實在內網都有一些潛在病源正伺機而動,但是由於沒有發生比較重大的事件,且沒有足夠的預算建置,所以往往忽視它的重要性。因此,我們試圖提出一個比較好的解決方案,利用已經建置的Switch與UTM互相溝通,就可以滿足NAC機制的基本需求,只要配置最低階的SNMP(具有Layer 2)交換機就可以完成協同防禦的動作,而這種作法的觀念也很簡單,UTM把偵測到有問題的IP位址通知Switch,再由Switch執行阻擋的動作。

簡單來說,整體的運作架構就是由UTM、防火牆設備做偵測而由Switch進行阻擋。讓UTM與Switch能夠互相溝通,貢獻自己優異的功能。當UTM偵測到不合理的資安問題,除了本身對外的管制動作外封鎖外,再利用SNMP或TELNET的命令通知Switch執行簡單的Port封鎖/管制。既可不改變使用者的任何使用習慣,又能在第一時間發現異常時,將出問題的電腦封鎖在一個小範圍內,如圖3所示。

|

| ▲圖3 協同防禦基本概念示意圖。 |

溝通後管理更直覺

UTM與Switch是兩個完全不相干的網路設備,但卻又是緊密地結合在一起運作,UTM擅長偵測、阻擋異常的網路封包,而Switch是執行第一線的網路連接,如果讓這兩個設備有溝通的能力,例如當UTM偵測到有問題的IP或是MAC位址時,通知Switch執行第一線的封鎖命令,就可以把任何類型的危害降到最低,不需要改變網路架構,不需要更昂貴的專門Switch(具備Layer 2就可以)、不需要增加任何額外的偵測設備、不用改變每一個使用者的網路習慣,讓網路管理的動作變得簡單、直覺。

(本文作者現任眾至資訊產品經理)