在上一篇文章中已經將Cisco ASA UTM網路基礎設定完成,因此在整個UTM設備線上服務運作上已經可以不用擔心UTM設備因為硬體損壞而導致企業服務停擺。

在預設的情況下,Cisco ASA UTM設備的VPN Client連接驗證方式為採用一組文字設定VPN群組名稱及密碼(Group Name、Group Password)來進行驗證,但這種採用文字的連接驗證方式太過薄弱,難以抵擋現今充滿各式各樣威脅的網路環境。為了加強VPN連接安全性,本文將實作以CA憑證來取代原來的VPN群組名稱和密碼。

另外,在VPN Client通過連接驗證後準備登入VPN Network時的使用者帳號及密碼驗證,在預設情況下必須將使用者帳號及密碼設定於Cisco ASA UTM設備上,但如此一來,除了帳號和密碼分散造成管理不易外,在安全性上也充滿隱憂。

有鑑於此,本文也會實作建立一台RADIUS伺服器。Cisco ASA UTM則擔任RADIUS客戶端的角色。因此當VPN Client通過連接驗證後要驗證使用者帳號密碼時,會透過RADIUS協定對RADIUS伺服器提出驗證需求。而RADIUS伺服器在登入至Windows AD網域伺服器進行查詢後回覆給Cisco ASA UTM,以決定是否允許該VPN Client能夠連入VPN Network。

VPN Client整合Microsoft CA憑證

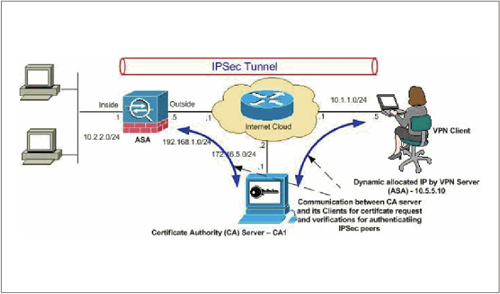

Cisco ASA UTM在進行VPN Client連接驗證的時候,會預設採用使用者自訂群組帳號及密碼,來進行文字驗證方式的連接驗證。為了提高驗證動作的安全性,可以整合Microsoft CA憑證來達成,而整個採用憑證驗證的流程概念可以參考以下圖示:

|

| ▲ASA/PIX 8.x and VPN Client IPSec Authentication Using Digital Certificates with Microsoft CA Configuration Example(圖片來源:http://www.cisco.com/en/US/products/ps6120/products_configuration_example09186a0080930f21.shtml) |

Microsoft CA伺服器安裝及設定

此次,在實作中設定Windows Server 2003 R2所擔任的角色為Standard-alone RootCA根憑證伺服器。除了安裝憑證服務外,還要負責讓使用者(VPN Client)屆時可以來此台CA伺服器申請使用者憑證(屆時匯入使用者端個人電腦的憑證),因此也必須安裝IIS服務。

了解之後,為此台主機新增兩項Windows元件,即「Application Server中網際網路資訊服務(IIS)」及「Certificate Services」。

安裝完成後,除了必須確定IIS服務啟動運作外,也必須確認是否把屆時提供使用者申請憑證服務的網頁放入IIS首頁資料夾內。

Cisco ASA UTM產生憑證要求CSR

在操作之前,須先確定Cisco ASA UTM其系統時區、日期、時間是否正確,以免稍後產生的憑證要求CSR(Certificate Signing Request)因為與Microsoft CA憑證伺服器時間差的關係,而造成申請錯誤的情況發生。

開啟ASDM管理軟體連結至Cisco ASA UTM後,依下列操作步驟來產生憑證要求CSR,請依序點選「Configuration」→「Device Management」→「Certificate Management」→「Identity Certificates」→「Add」→「Add Identity Certificate」後,填入下列憑證申請資訊:

設定檔名稱,請輸入Weithenn_VPN。

建立加密私鑰(Private Key),輸入Private.key。

此憑證申請書的資訊。

Microsoft CA伺服器的FQDN,請輸入CA.weithenn.org。

組織或部門別,請輸入IT。

公司名稱,請輸入Weithenn Research。

國碼,請輸入TW(Taiwan)。

地區,請輸入Taipei。

連絡人E-mail,請輸入weithenn@weithenn.org。

完成上述設定後,按下〔Add Certificate〕產生憑證要求CSR。之後,Cisco ASA UTM會提示將此憑證要求CSR存檔至自己的本機,以便待會兒提交給Microsfot CA憑證伺服器用來申請憑證。

將Cisco ASA UTM所產生的憑證要求CSR存檔為ASA_CSR.txt,內容如下所示:(更多精彩文章詳見網管人第64期﹚