此系列文章針對在IPv6環境內,NSX相關方案的支援能力、限制、基礎配置方式等相關議題進行說明。前兩期文章講述了前幾個步驟,完成了在NSX上的IPv6環境相關配置,本文則接續說明最後一個步驟:如何於NSX IPv6環境內運作微分段。

前面兩篇投稿專注於IPv6底層的網路、路由、IP資訊配發等配置,本篇想討論另一個話題:如何於NSX IPv6環境內運作微分段。說起來這個題目應該很單純,防火牆的來源端與目的端當然都是IP地址,因此只需要把規則的來源與目的地址改成IPv6就可以了啊?

沒錯,但企業非常喜愛使用微分段技術的特點之一是,NSX可以將物件(虛機)與地址進行連動,因此管理者在進行防火牆配置時可以不要管底層的地址,直接選擇虛機、業務群組來作為來源端與目的端。說真的,在IPv6環境裡這個特性更加地重要,畢竟誰想要打一長串的IPv6地址呢?更誇張的是,一張網卡內可能會同時配置好幾個IPv6網路地址,包括手動靜態設定的、透過DHCP/SLAAC動態取得的,還有自動建立以FE80開頭的本地鏈路地址等等。那防火牆要配置時如果只能用IPv6地址來輸入,這不是會搞死人嗎?

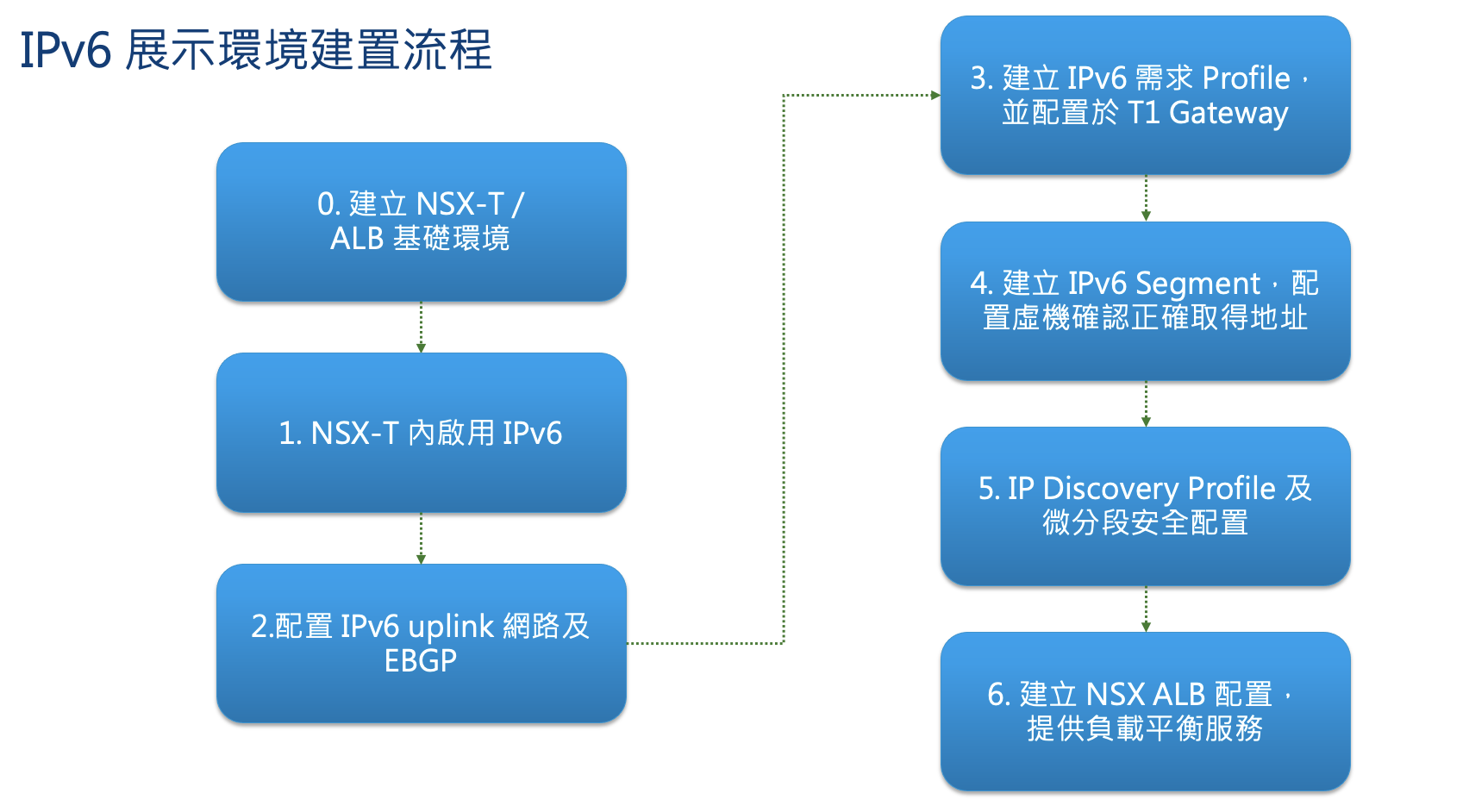

所以,這邊要進入步驟五,與大家討論IPv6環境內微分段方案的部署流程,如圖1所示。

圖1 IPv6展示環境建置流程。

圖1 IPv6展示環境建置流程。

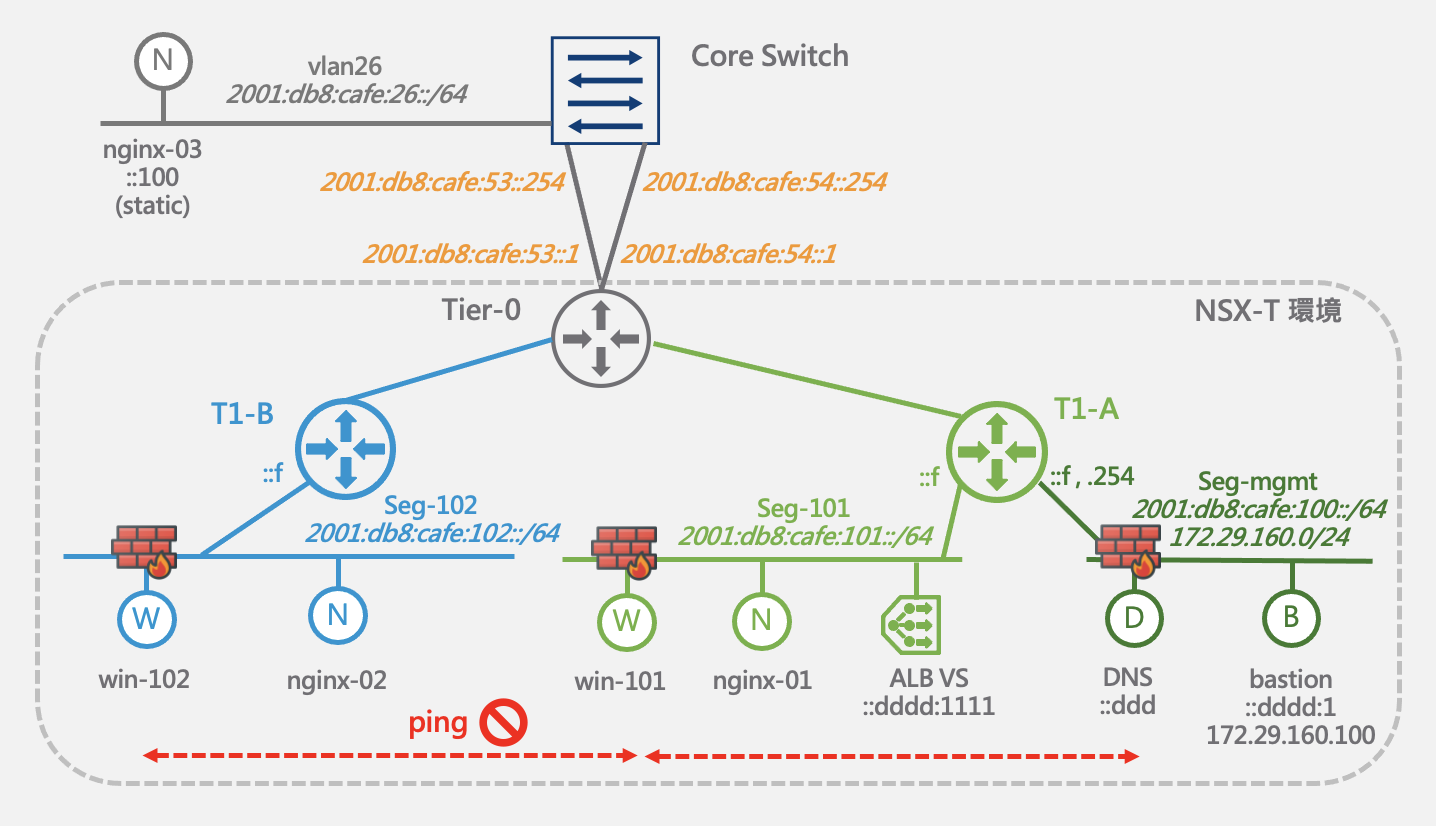

圖2內是本篇配置的示意圖,將會啟用NSX內的東西向分散式防火牆,建立一個群組把三台Windows虛機加入(圖2中的DNS、win-101、win-102),並且透過防火牆政策禁止在這些Windows虛機群組內互ping。

圖2 本次配置示意圖。

圖2 本次配置示意圖。

步驟五:IP Discovery Profile及微分段安全配置

在NSX IPv6環境內要啟用微分段方案有一個非常重要的動作:配置IP Discovery Profile。這個Profile就是設定NSX內如何進行虛機╱網卡與底層IP配對的各種偵測機制。NSX內支援使用下列不同種類的IP地址偵測方法:

‧ARP Snooping:ARP大家很熟悉,這是運作於IPv4環境的基礎機制。

‧ND Snooping:ND就是Neighbor Discovery,這是運作於IPv6環境的基礎機制。

‧DHCP Snooping:環境內透過DHCP配置地址時可透過此方式抓取IP。

‧VMware Tools:由VMtools取得虛機的IP資訊。

即使安裝過NSX很多次,但大家不一定有使用過這個IP Discovery Profile,因為在IPv4環境內,上面的ARP Snooping、DHCP Snooping、VMware Tools預設都是啟用,本來就配好好的。但反過來,IPv6相關的地址偵測機制預設為「關閉」,因此如果不手動啟用,NSX Manager就無法正確做虛機與網路IP地址的對應。

在NSX介面內,可以到Segments - Segment Profiles - IP Discovery內進行相關設定。圖3是預設的IP Discovery Profile配置,可以看到ND Snooping/DHCP Snooping - IPv6/VMware Tools - IPv6都是關閉的。

圖3 預設的IP Discovery Profile配置。

圖3 預設的IP Discovery Profile配置。

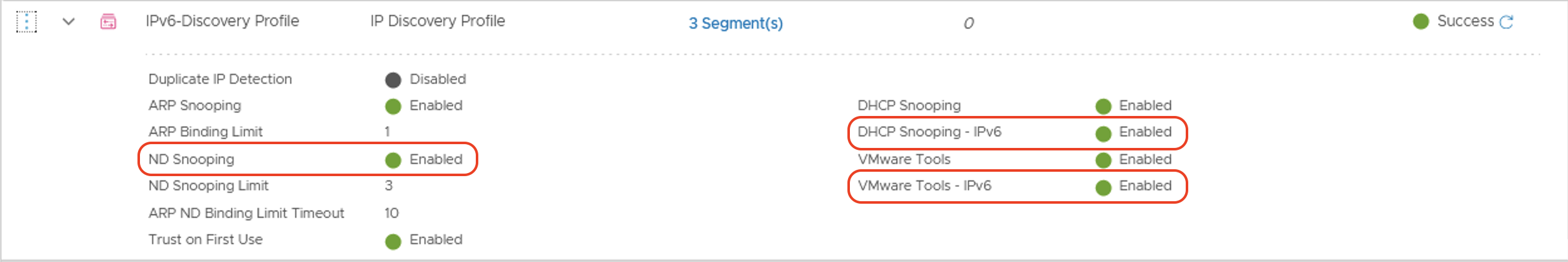

因此,如圖4所示建立一個新的Profile叫做IPv6-Discovery Profile,並且把相關的機制都啟用。

圖4 建立新的Profile並啟用相關機制。

圖4 建立新的Profile並啟用相關機制。

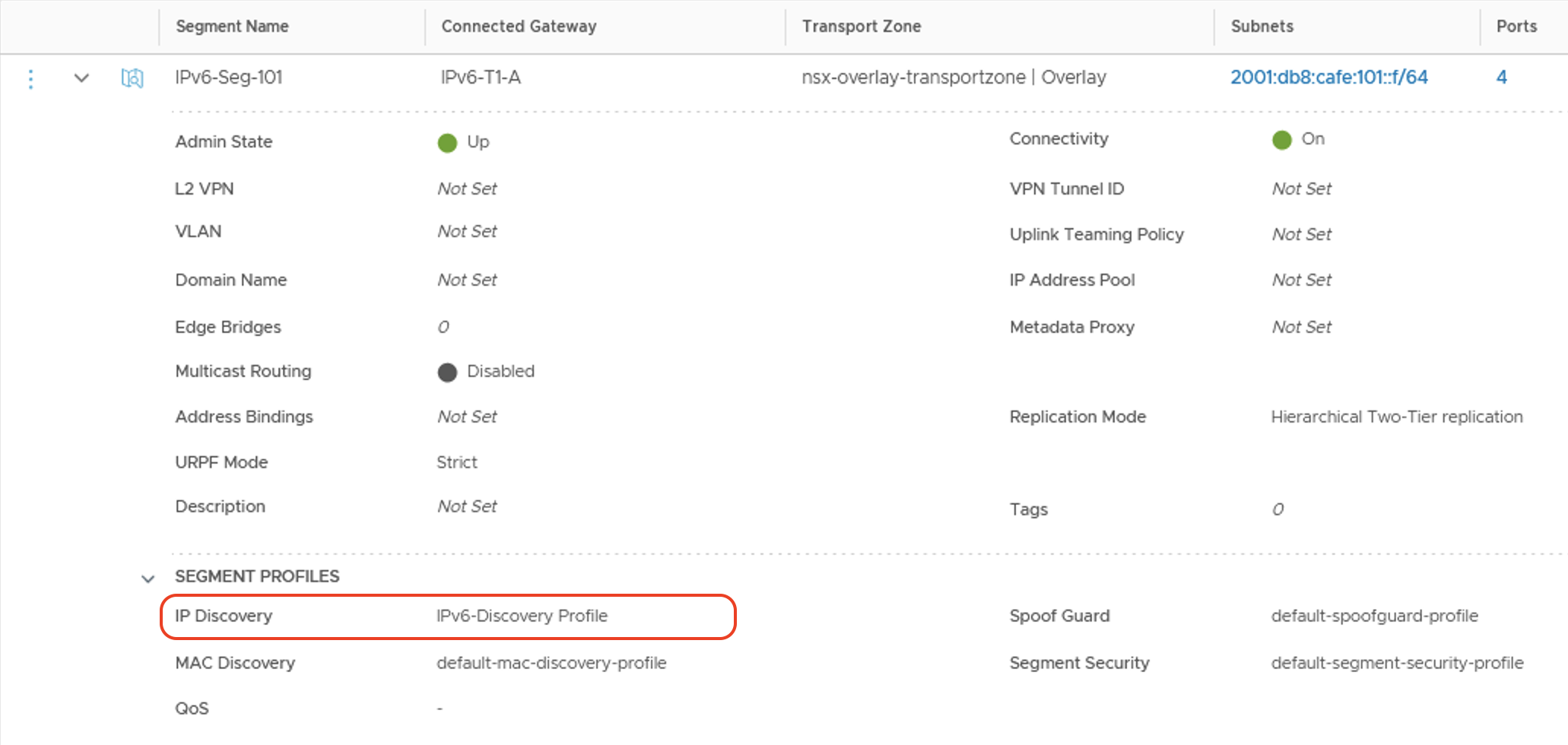

接著,必須在每個啟用IPv6的Segment內,將IP Discovery的Segment Profiles改成前面配置的「IPv6-Discovery Profile」,如圖5所示。

圖5 將IP Discovery的Segment Profiles改成「IPv6-Discovery Profile」。

圖5 將IP Discovery的Segment Profiles改成「IPv6-Discovery Profile」。

其實,到這裡就完成了。NSX防火牆於IPv6環境內啟用時,最重要需要配置的就是以上這裡的IP Discovery設定,其他都與標準IPv4環境相同。為了展示,接著進行群組與防火牆相關的設定,並抓幾張Lab內的圖做說明:配置IP Discovery Profile後,NSX能夠正確認知虛機、網卡、IPv6之間的對應,管理者也能夠和以前一樣以群組物件的方式進行安全防護。

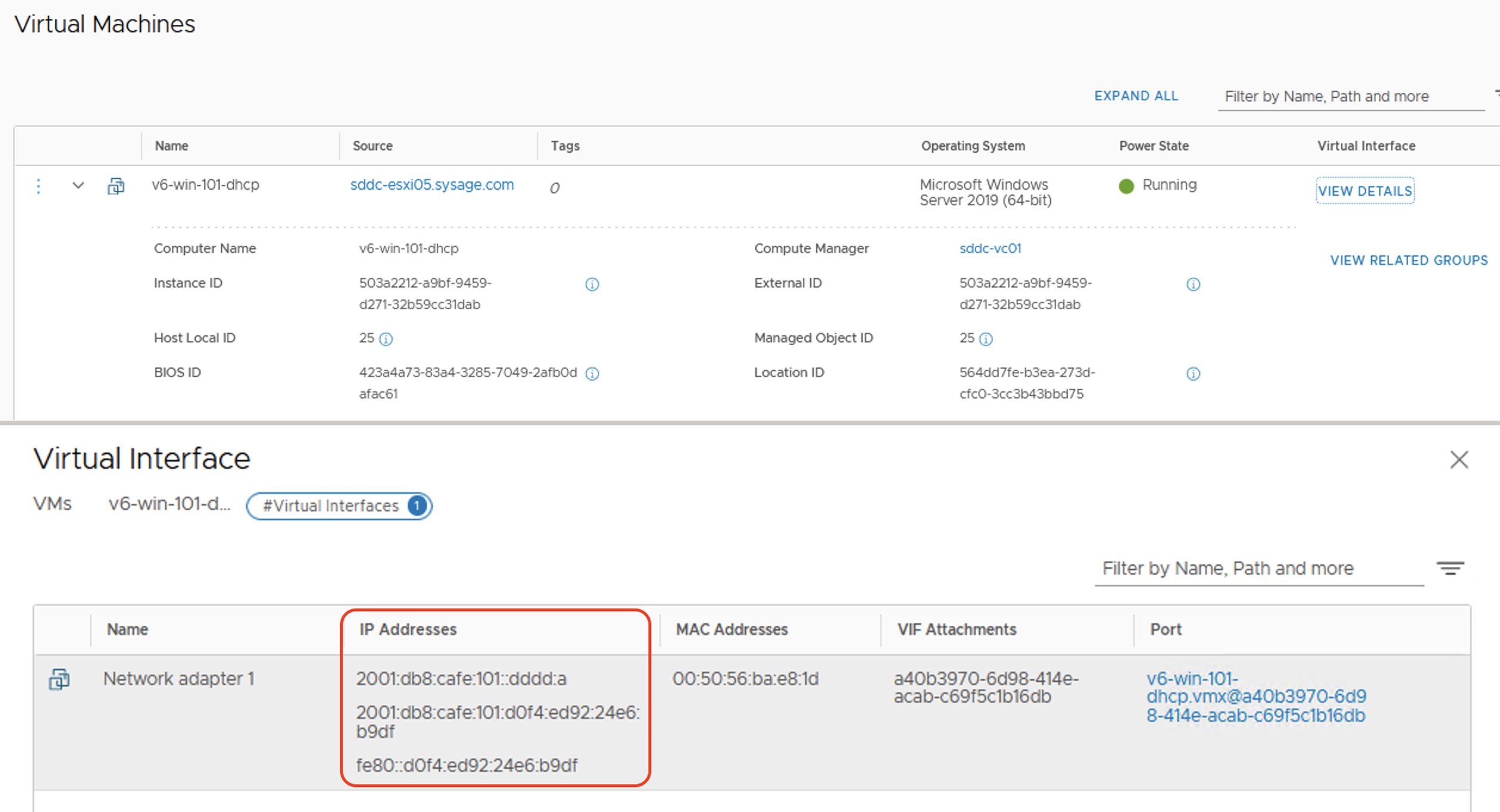

首先,到Inventory內的Virtual Machine找一台機器看網卡資訊,各個IPv6地址都是可以正常找出的,如圖6所示。

圖6 到Inventory內的Virtual Machine查看網卡資訊。

圖6 到Inventory內的Virtual Machine查看網卡資訊。

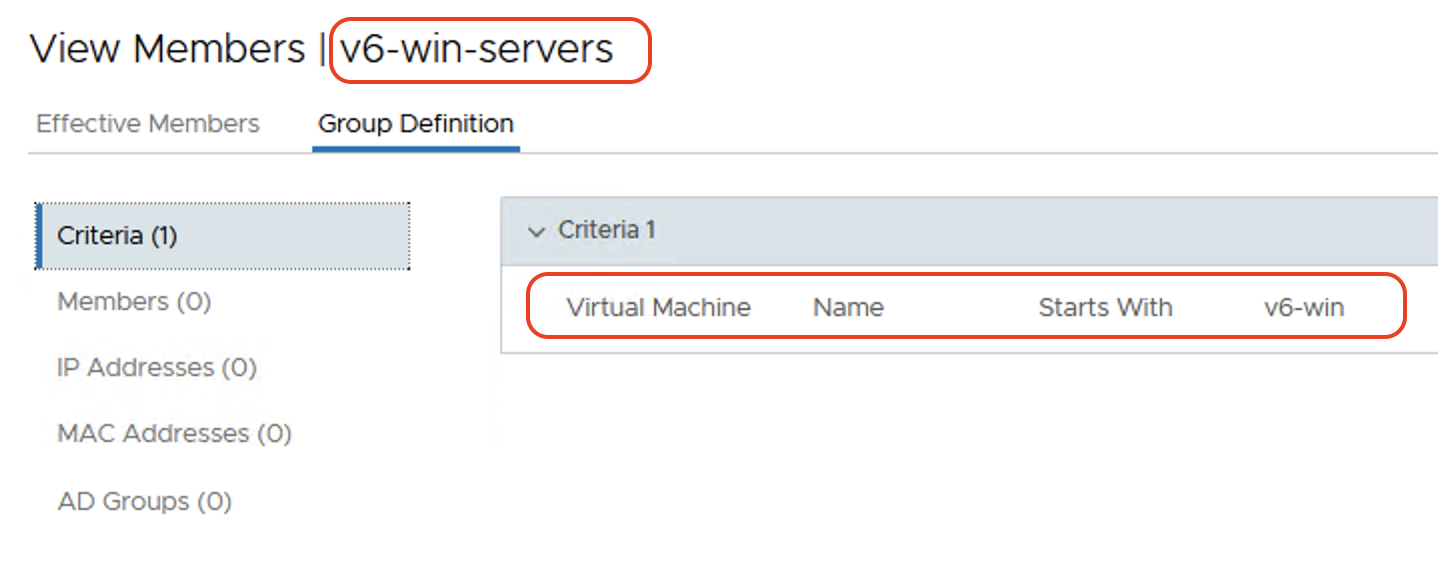

接著來配一個動態群組,條件是只要任何虛機的名稱是以v6-win開頭,就要加入此群組,如圖7所示。

圖7 建立動態群組。

圖7 建立動態群組。

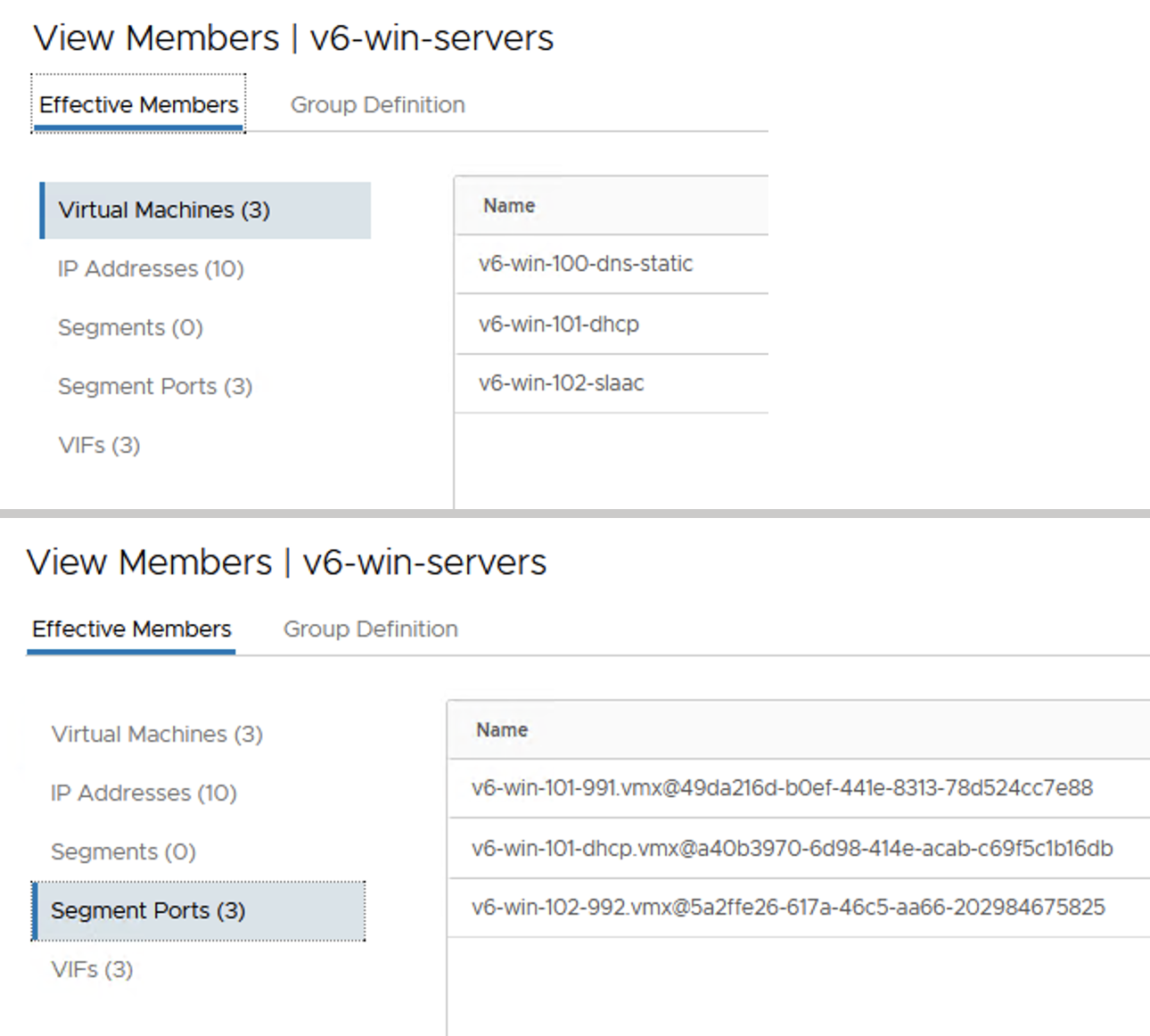

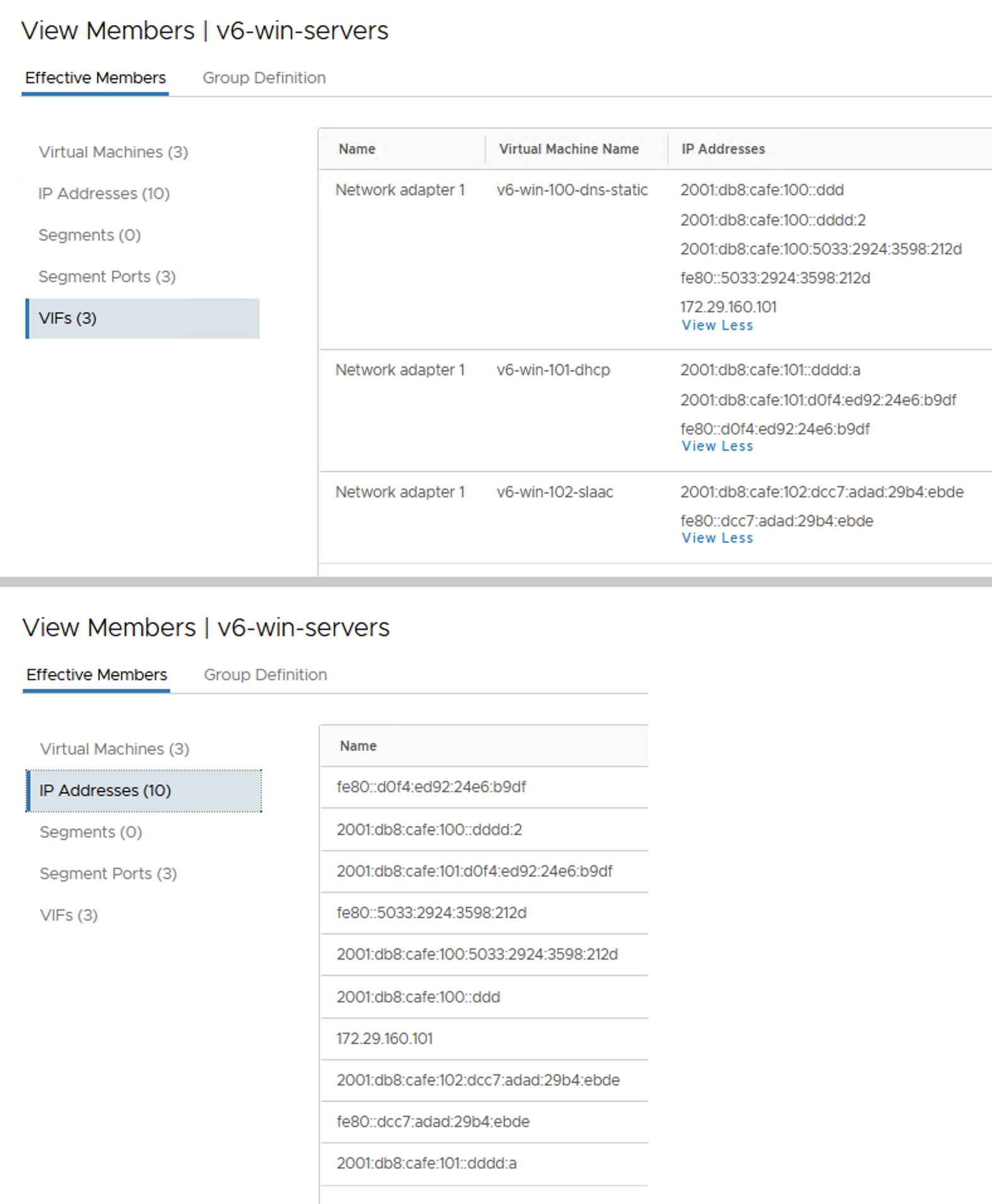

配完後來看群組內抓到的機器,Lab內三台虛機以及對應的網卡都可以抓到,如圖8所示。

圖8 群組內的三台虛機以及對應的網卡都成功設定。

圖8 群組內的三台虛機以及對應的網卡都成功設定。

如圖9所示,接著點選VIFs,可以看到群組內三張網卡各自的多個IPv6網路地址,然後在IP Addresses內,所有的IPv6地址也全部有列入。可以注意到,在Dual Stack環境內,IPv4/IPv6的地址都有被正確列出。

圖9 點選VIFs可以看到群組內三張網卡各自的多個IPv6網路地址,在IP Addresses內,所有的IPv6地址也全部有列入。

圖9 點選VIFs可以看到群組內三張網卡各自的多個IPv6網路地址,在IP Addresses內,所有的IPv6地址也全部有列入。

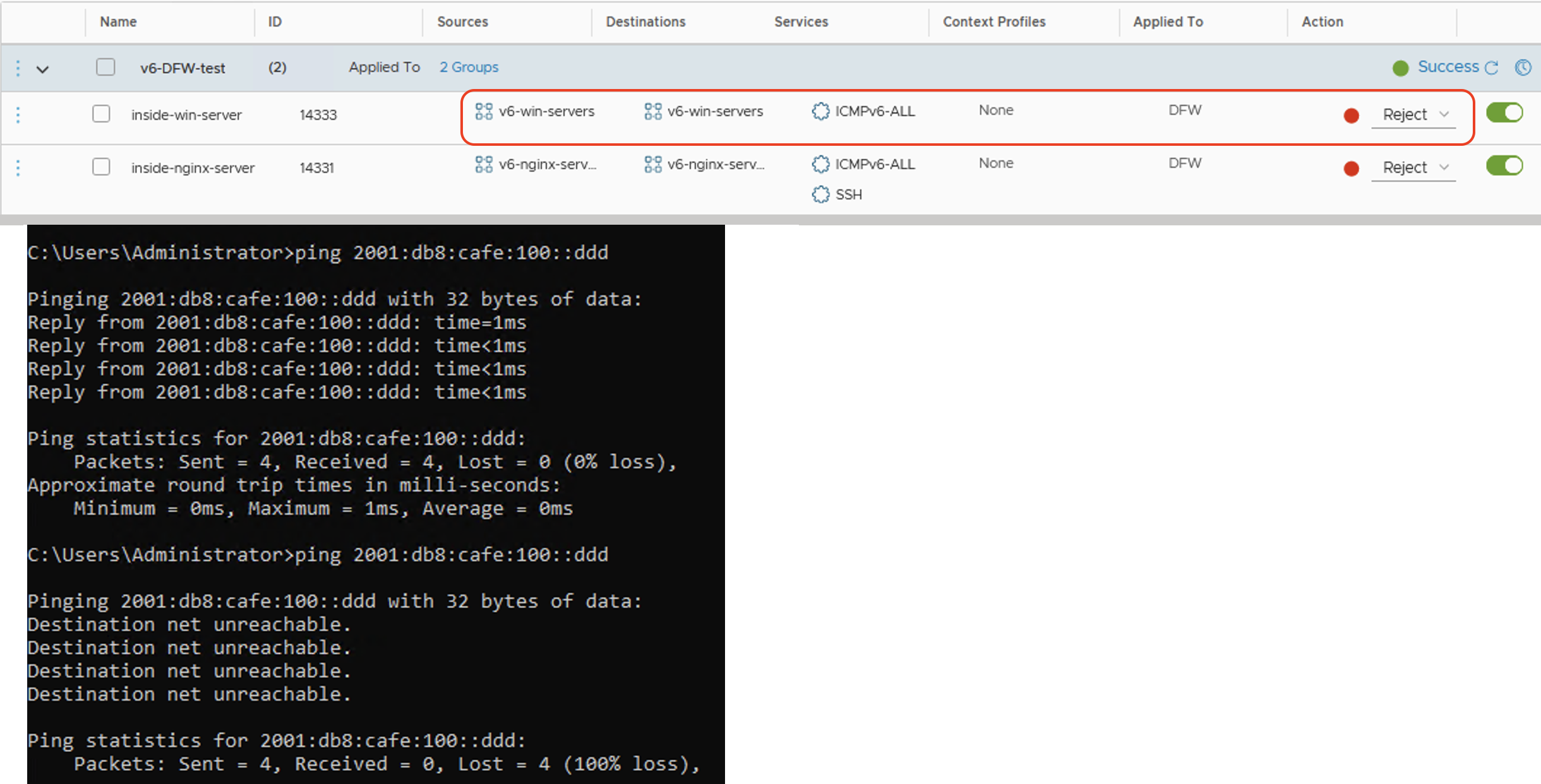

接著,建立一條防火牆規則,如圖10中框選所示,要求在此v6-win-servers群組內,ICMPv6的封包政策配置為Reject(連線阻斷,但會向來源端回應)。在win-101機器的Command Line中ping DNS這台設備(2001:db8:cafe:100::ddd),可以看出原本可順利ping通,但在防火牆規則設置並且Action為Reject時,再去ping得到的回應就變成Destination Unreachable了。

圖10 建立防火牆規則後再ping,得到Destination Unreachable的回應。

圖10 建立防火牆規則後再ping,得到Destination Unreachable的回應。

到此,以實際配置案例說明在NSX IPv6環境內如何進行防火牆需求之IP Discovery Profile、群組以及規則配置。從前面的演示應可看出,受企業喜愛的微分段功能在IPv6環境內支援完全沒問題。

接著,簡單地展示在NSX這裡一些相關的維運功能也能完整支援IPv6,包含Traceflow、Port Mirror、Intelligence機制等等。

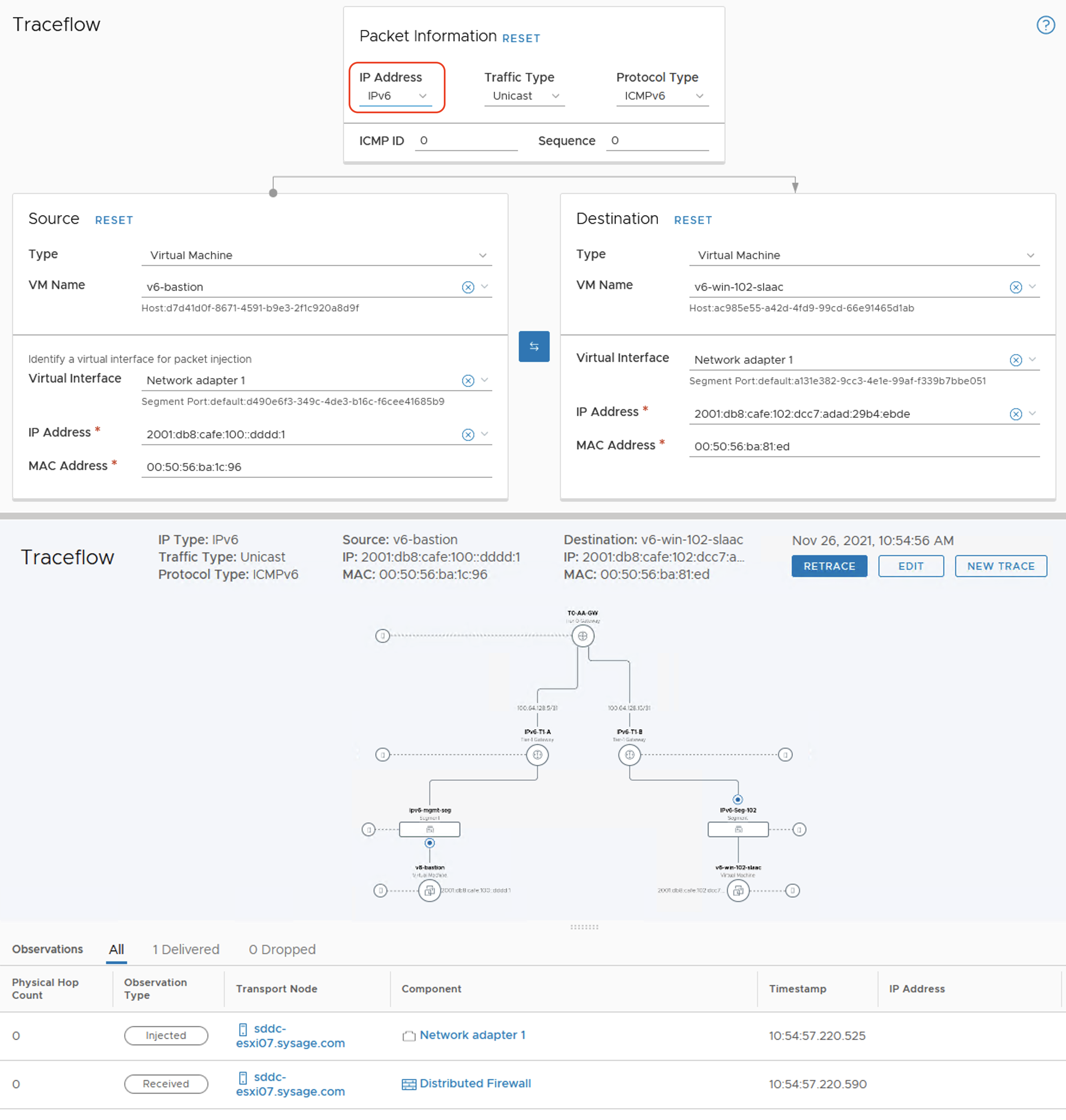

在IPv6環境內運作NSX Traceflow機制

在NSX內進行IPv6 Traceflow時,將IP Address選擇採用IPv6,接著選定虛機與對應網卡時,也可選定上面的對應IPv6地址。

圖11中可看到包含連接拓樸,以及一步步的封包傳遞步驟均可詳細顯示。

圖11 在IPv6環境內運作NSX Traceflow機制。

圖11 在IPv6環境內運作NSX Traceflow機制。

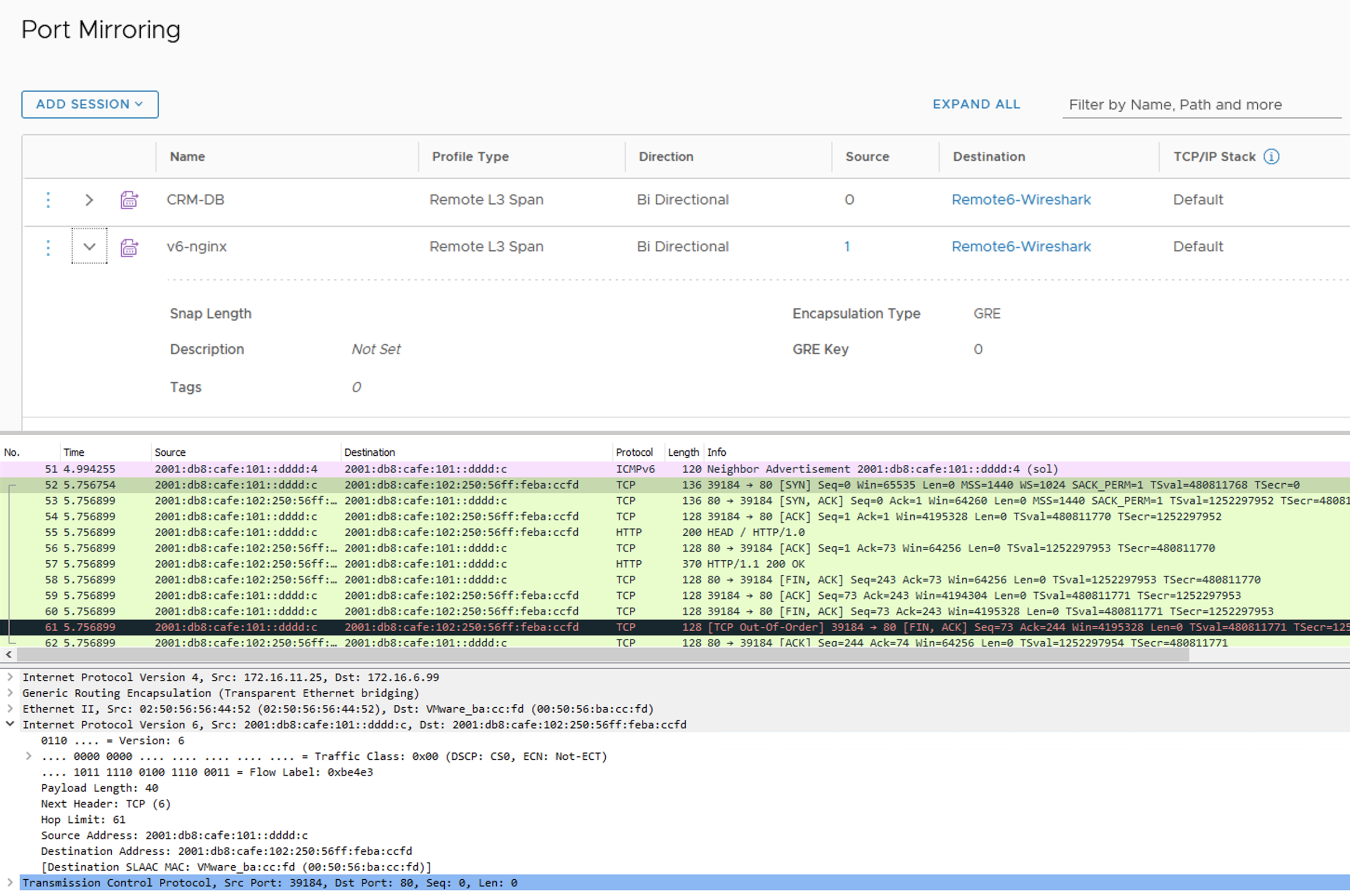

在IPv6環境內運作NSX Port Mirror機制

如圖12所示,首先配置要將各台Nginx伺服器進行抓包,並透過Remote L3 Span,以GRE封裝後送往遠端的Wireshark服務。

圖12 在IPv6環境內運作NSX Port Mirror機制。

圖12 在IPv6環境內運作NSX Port Mirror機制。

接下來,在Wireshark應用內可以看到相關封包資訊,IPv6地址有明確顯示出來進行後續分析。

特別要Highlight的原因是,當採用Remote L3 Span,Remote Server只能使用IPv4地址而不能使用IPv6。

如同前面討論,NSX內管理相關構件目前仍然僅能採用IPv4的部署方式。

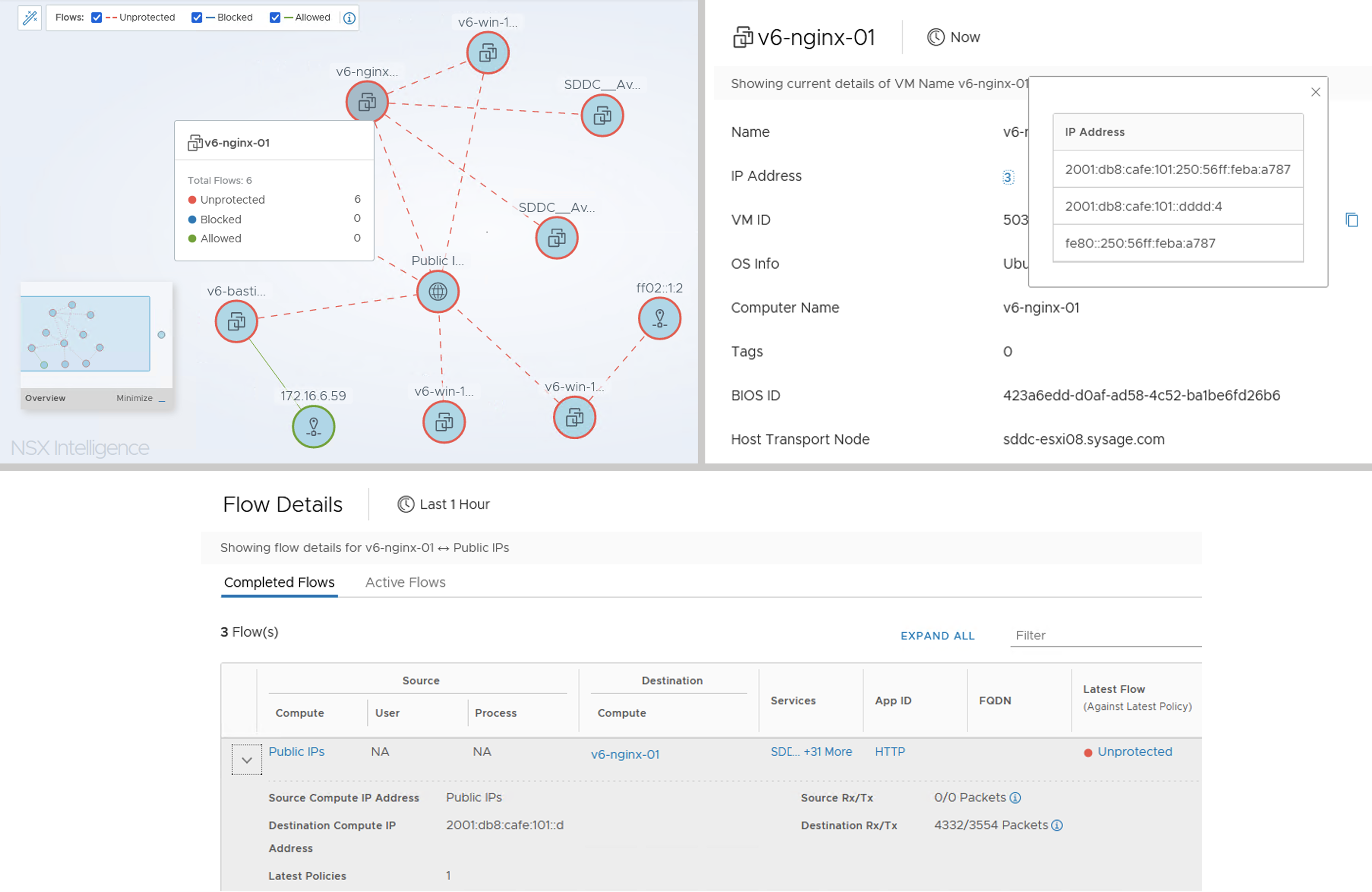

在IPv6環境內運作NSX Intelligence機制

請參考圖13,機器間的Flow連結、機器本身資訊、Flow細節等都能正確標記出IPv6地址。

圖13 機器間的Flow連結、機器本身資訊、Flow細節等都能正確標記出IPv6地址。

圖13 機器間的Flow連結、機器本身資訊、Flow細節等都能正確標記出IPv6地址。

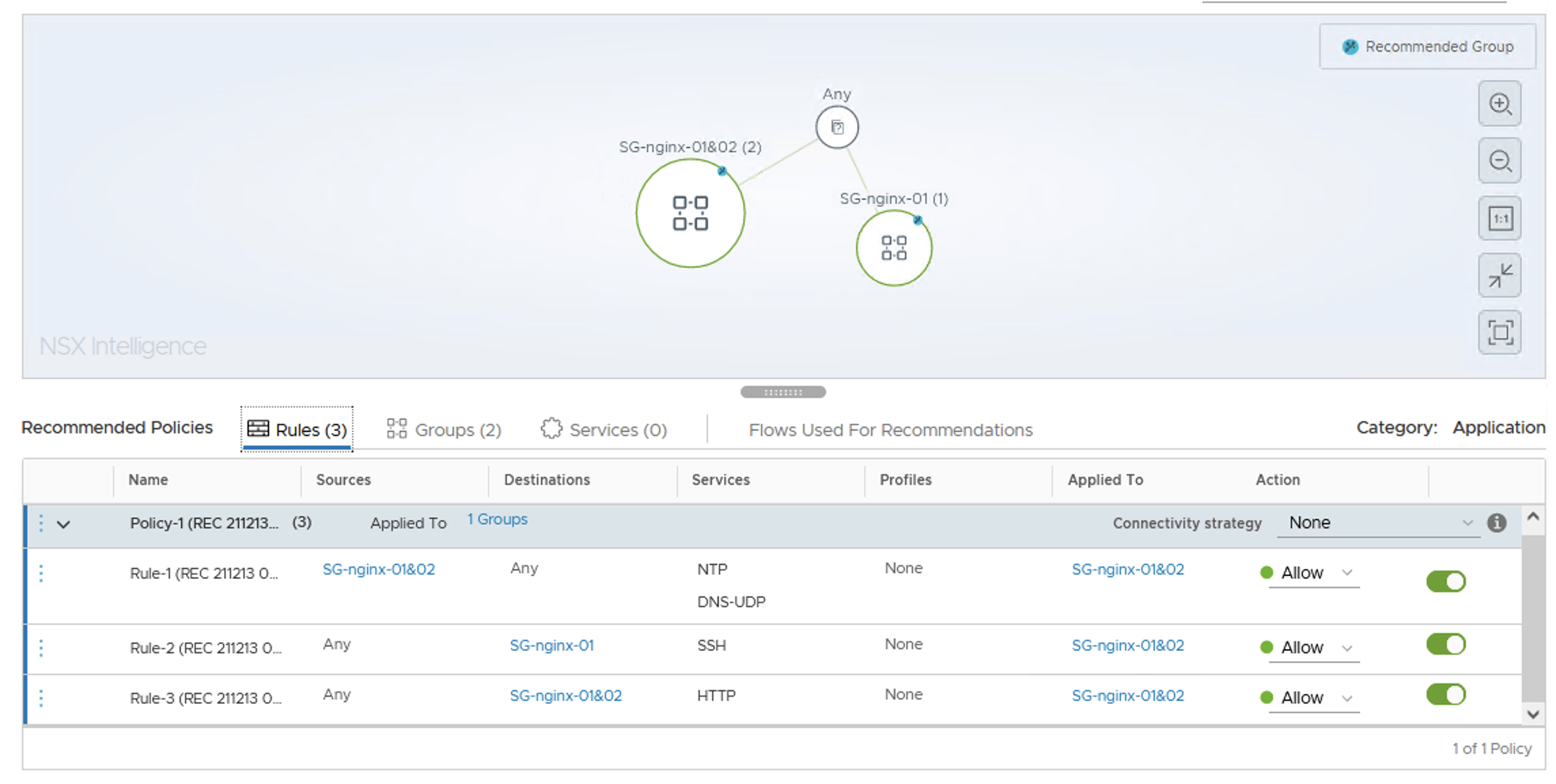

同時,若要使用Intelligence進行防火牆規則建議與配置也沒問題,如圖14所示。

圖14 使用Intelligence進行防火牆規則建議與配置。

圖14 使用Intelligence進行防火牆規則建議與配置。

結語

本篇投稿內說明了NSX IPv6環境內的微分段功能配置,並同時簡單討論了相關的維運工具。下篇文章要換個主題,將討論在IPv6環境內,NSX Advanced Load Balancer的支援能力以及基礎配置方式展示。

<本文作者:饒康立,VMware資深技術顧問,主要負責VMware NSX產品線,目前致力於網路虛擬化、軟體定義網路、微分段安全防護技術,以及新應用遞送方案的介紹與推廣。>