本文介紹開源鑑識工具Autopsy,它可以用來分析嫌疑檔案,透過其檔案偵測模式,識別及提取潛在的犯罪證據。Autopsy內建的多種分析模組,能夠從海量資料中快速定位重要證據,並使用報告生成功能產生詳細的取證報告,以利在法庭上作為證據使用。

在數位時代裡,資料皆屬於無形的數位資產,藉此將犯罪事件處理過程的證據調查稱之為「數位鑑識」。

傳統的鑑識,如指紋、DNA、彈道軌跡、血跡噴濺等證據調查對事件的解決至關重要。

然而,隨著數位科技的快速發展,數位鑑識的重要性日益提升,尤其處理網路犯罪的人事時地物綜合關連性,數位證據(如手機、電腦和網路活動紀錄)成為犯罪調查程序的關鍵。必須具備數位鑑識的完整概觀才得提取、分析和保存數位證據,以還原真相,重建現場。

數位鑑識作業階段

一般來說,數位鑑識可以分成四個階段,包括現場蒐證、鑑識分析、證據封存與運送、數位鑑識報告法與呈現,如下簡介這四個階段:

‧現場蒐證(Identify, Collect):鑑識人員需要識別數位證物有哪些,並防止取得的數位證據遭汙染,以及驗證取得的數位證據是否具合法性與正確性。

‧鑑識分析(Analysis):分析階段為整個過程的核心,得分析事件來源並還原整起事件的原貌,同時列出整起事件可能的時間軸。

‧證據封存與運送(Preserve):證據進行保存,若有需要,則必須運送證據至指定地點,整個過程必須防止證據遭到人為或天然災害破壞。

‧數位鑑識報告與呈現(Present):法庭上呈現蒐集並分析完成的證據,得為重要的判定依據。

Autopsy簡介

以下是開源鑑識工具Autopsy的相關說明。

Autopsy常用模組

Autopsy為一款基於Sleuth Kit(網址:https://www.sleuthkit.org/)的開源數位鑑識工具,操作上容易,適合初學者、教育工作者使用,也提供GUI圖形和CLI指令列的兩種介面,可根據不同需求做使用。其主要功能是對不同型態的磁碟或檔案系統進行、分析,包括磁碟映像檔、虛擬機、邏輯檔案、行動裝置等等。分析途徑包含以下幾種常用分析模組:

此模組可以對儲存裝置進行近期活動分析,包括最近刪除檔案,近期新增檔案、近期瀏覽網址等,可以得知儲存裝置被操作的方式,以此蒐集數位證據。

Hash Lookup模組會對儲存裝置中的檔案進行Hash運算,利用Hash唯一性的特性去判斷檔案的Hash值是否在「可疑資料庫」中,如果有,會對其進行警告標記,讓鑑識人員能夠快速辨別疑似可疑或危險檔案。

此模組會使用Apache的Tika工具(https://tika.apache.org/)對檔案進行簽章分析,以此確認真正的檔案類型,並非僅根據副檔名進行判斷。

此模組利用File Type Identification模組的檢測結果,標記出副檔名與檔案類型不匹配的檔案,將其視為可疑或危險性質。

Picture Analyzer

此模組會對圖片檔進行分析,取得其EXIF(Exchangeable Image File Format)資訊,包括位置資訊、時間戳記、曝光度或解析度等。同時,該模組也支援將iOS系統常使用的HEIC/HEIF圖片格式轉換成JPG檔,並保留其EXIF資訊。必要時,這些EXIF資料也能夠成為重要的數位證據。

此模組會針對文字、PDF檔進行內容提取,並針對特定關鍵字進行匹配搜尋,同時,Autopsy也有內建定正則表示法(Regular Expression),並允許使用者搜尋電話號碼、IP位址、信箱資訊、網址等資訊。

Autopsy與相關數位鑑識工具之比較

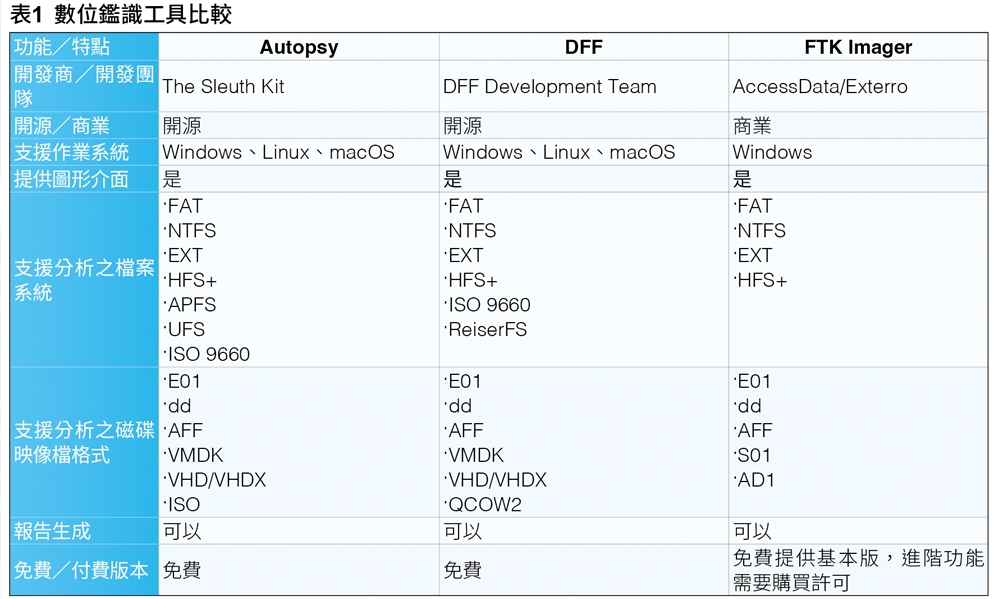

本文比較與Autopsy相似的工具如DFF(Digital Forensics Framework)和FTK(Forensic Toolkit),比較的項目整理如表1所示。從表1中可以看出,三個工具皆為不同的開發團隊,且僅有FTK Imager是屬於商業產品,最初是由AccessData開發團隊所開發,至今該團隊被Exterro公司收購,其餘兩款工具皆屬於開源工具。

在支援的作業系統上,除了FTK Imager目前僅支援Windows系統外,Autopsy和DFF皆允許跨平台(Windows、Linux和macOS)使用,因三者皆支援Windows作業系統,故皆有提供圖形化介面(GUI)使用。在支援分析之檔案系統的表現上,三者都支援由微軟開發FAT和NTFS、由Linux使用的EXT系列檔案系統,以及由蘋果公司開發的HFS+檔案系統。除此之外,Autopsy還有額外支援較為少見的APFS、UFS和ISO9660檔案系統,DFF則有支援ReiserFS檔案系統。

接著,在磁碟映像檔格式支援上,三者皆可支援E01、dd、AFF等三種格式,其他不同工具有不同的格式支援。在報告生成方面,三者都可以生成不同格式的報告,主要以HTML、PDF和Excel為主。最後,除了FTK Imager目前是屬於商業軟體,有提供需要付費的進階版,Autopsy和DFF皆為開源免費可以直接使用。因此,後兩者工具也經常作為學術用途和初學者使用。

實際操作與情境演練

毒品犯罪一直以來都是調查犯罪事件的重點目標之一。翔哥是一名數位鑑識人員,2025年初,新年裡單位查緝毒品走私集團並查獲多台用於聯繫的電腦和其他電子設備,上級要求翔哥針對這些查獲的電腦進行分析,試圖從中找出犯罪團夥的犯罪證據。走私集團份子將毒品相關資訊儲存於電腦中所建立之虛擬機,試圖掩人耳目,躲避執法單位查緝工作,不料還是被調查人員發現虛擬機之存在,並且於虛擬機中隱藏許多可疑檔案,包含各種毒品相關資訊。

接獲命令的翔哥認為若要找出相關犯罪證據,勢必要對犯嫌電腦的虛擬機磁碟映像檔做證據提取,以作為日後犯罪事實判定的關鍵證據。為此,翔哥決定使用數位鑑識工具Autopsy進行處理,篩選和檢閱嫌犯電腦中有關犯罪的檔案,以及電腦近期使用的相關紀錄,並嘗試生成鑑識報告,以作為說服司法人員其有罪確認之證據。翔哥提取犯罪證據的環境建置和過程如步驟一至十所示。

在使用Autopsy程式前,先從官網下載(下載網址為https://www.autopsy.com/download/),並依其相關步驟進行操作,即可開始進行鑑識流程。

偵查過程

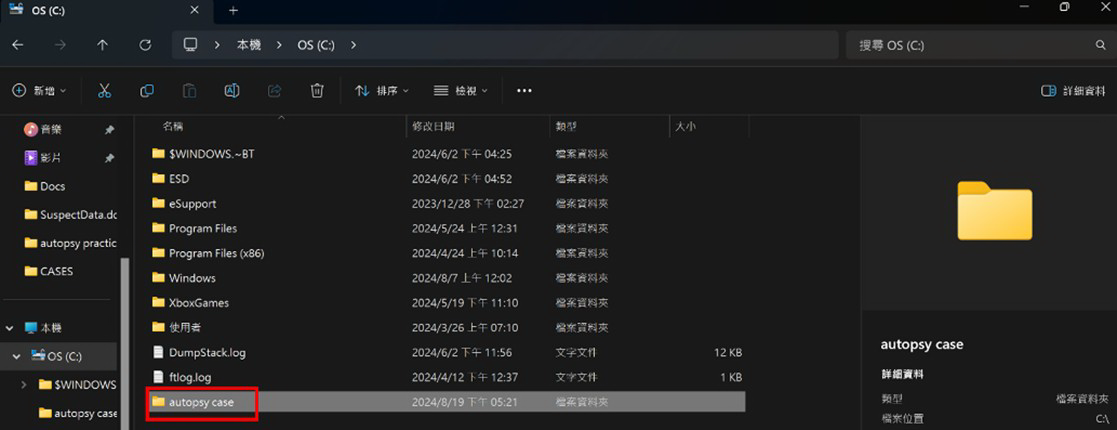

步驟一:建立一個專案資料夾以作為鑑識檔案的儲存位置。翔哥將其命名為「autopsy case」,如圖1所示。

圖1 建立專案資料夾。

圖1 建立專案資料夾。

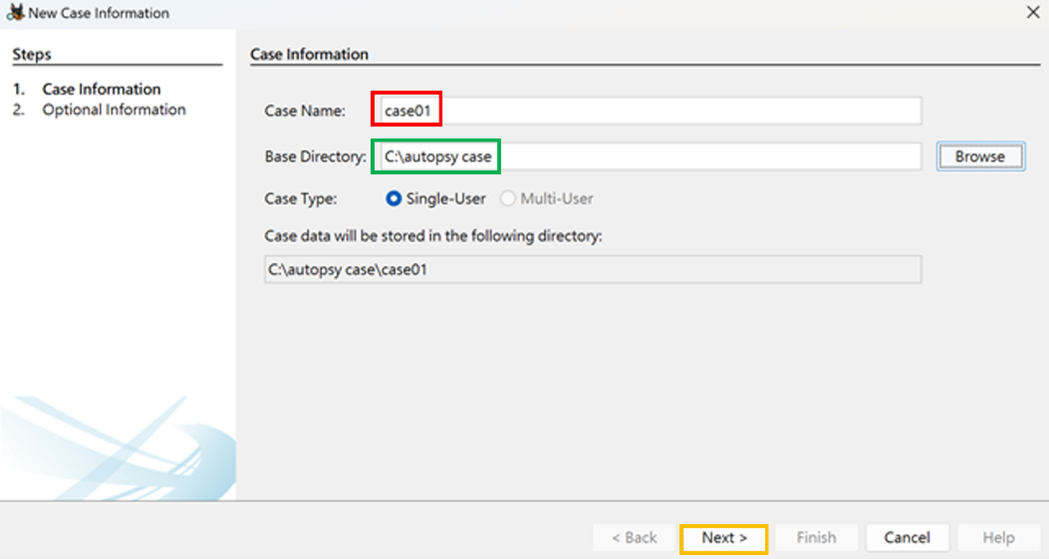

步驟二:翔哥打開Autopsy,點選「New case」來產生新的專案。

步驟三:設定專案名稱,將其命名為「case01」,並在「Base Directory」選擇圖1建立的「autopsy case」資料夾。完成之後按下〔Next〕按鈕,如圖2所示。

圖2 設定專案名稱和資料夾位置。

圖2 設定專案名稱和資料夾位置。

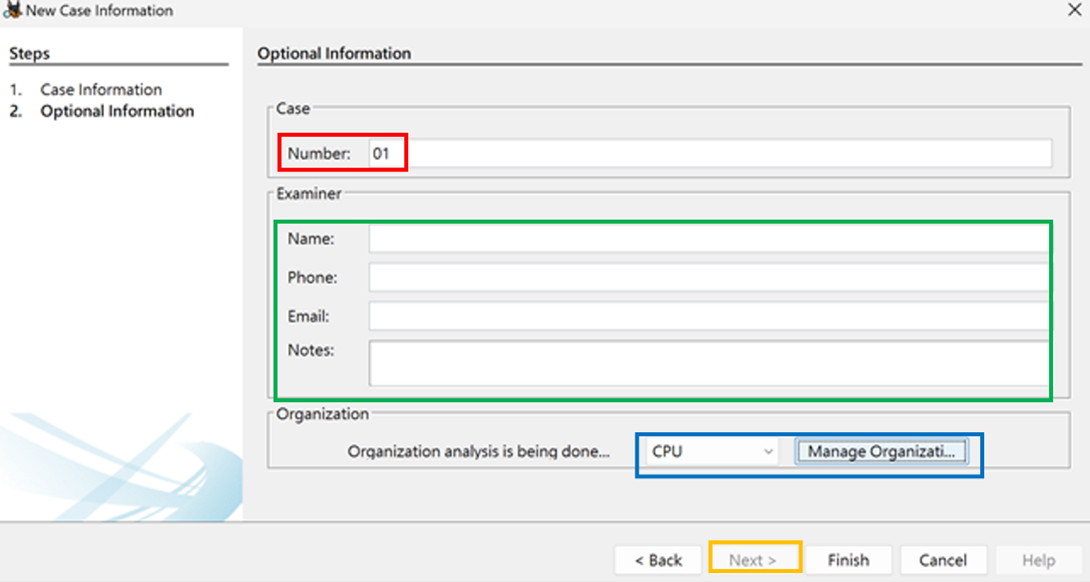

步驟四:設定專案編號,以方便管理。翔哥設立編號01作為這次專案的編號,並在下方選擇性輸入鑑識人員的個人資訊,以作為該專案之鑑識人員身分確認。機構代號可藉由點選「Manage Organization」來新增機構代號,完成之後按下〔Next〕按鈕,如圖3所示。

圖3 設定專案編號。

圖3 設定專案編號。

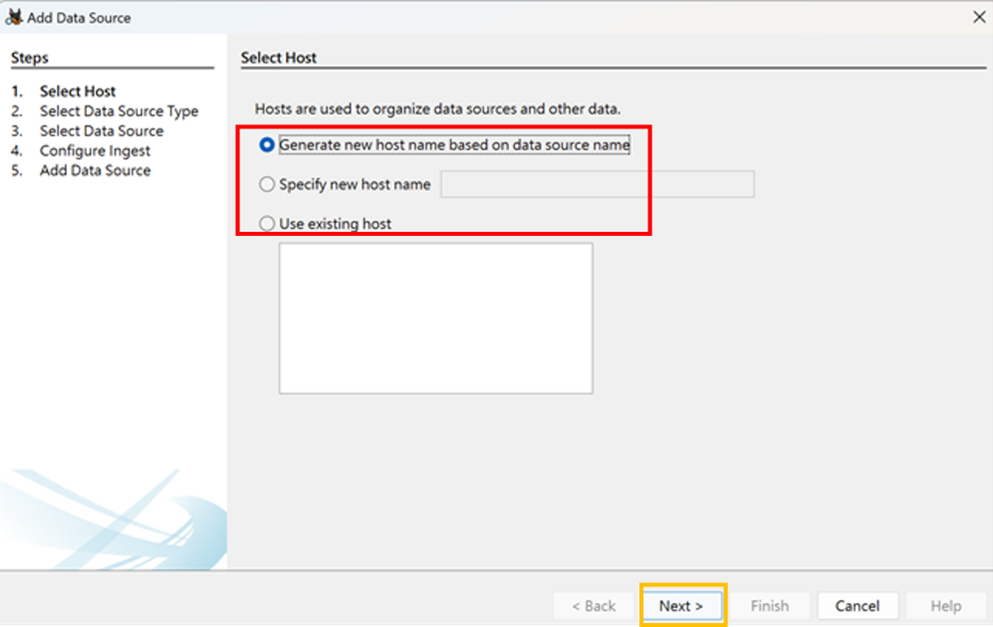

步驟五:設定「hostname」,類似於「使用者名稱」,可以直接基於檔案名稱建立或是輸入自己喜好的使用者名稱,抑或是選擇已建立的使用者名稱,即是針對檔案名稱建立,完成後請按下〔Next〕按鈕,如圖4所示。

圖4 設定hostname。

圖4 設定hostname。

步驟六:選擇要分析的資料來源類型,在此所要分析的是犯嫌的電腦映像檔,因此選擇第一選項「Disk Image or VM File」,並按下〔Next〕按鈕。

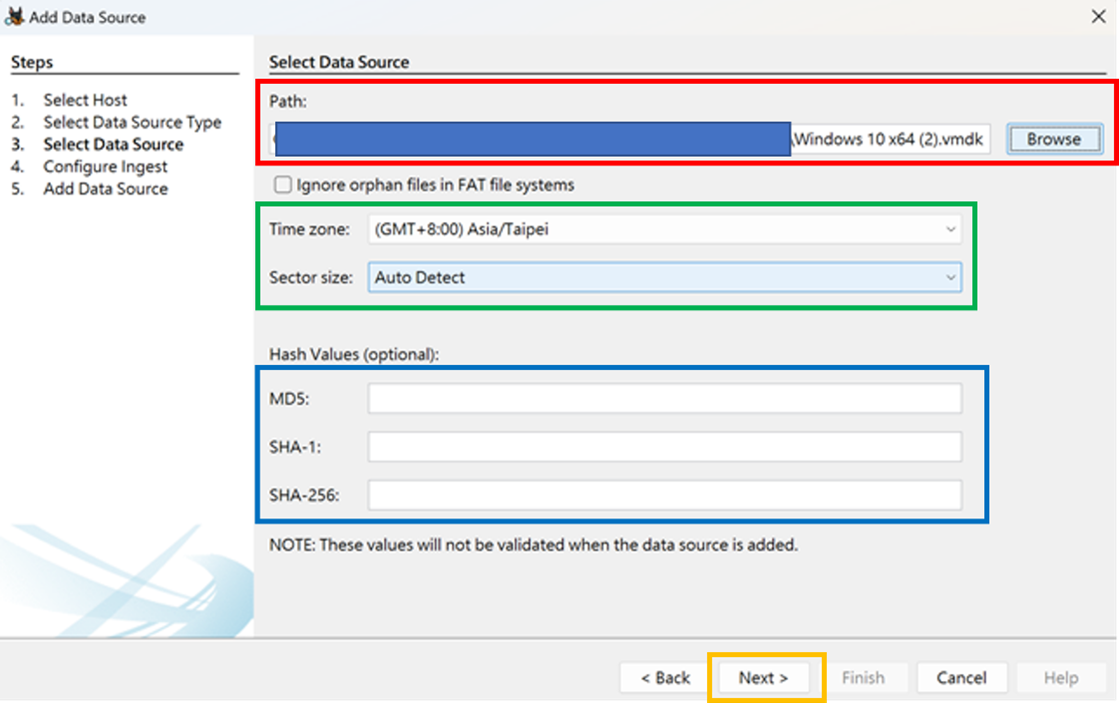

步驟七:輸入資料來源路徑,並選擇所在地時區,以作為鑑識標準時間之判定。下方為可選擇性輸入欄位,可輸入資料的雜湊加密值,做為資料真實性知核實用途,並最後記錄在鑑識報告當中,包含MD5、SHA-1、SHA-256等類型,如圖5所示,完成後請按下〔Next〕按鈕。

圖5 輸入資料來源路徑。

圖5 輸入資料來源路徑。

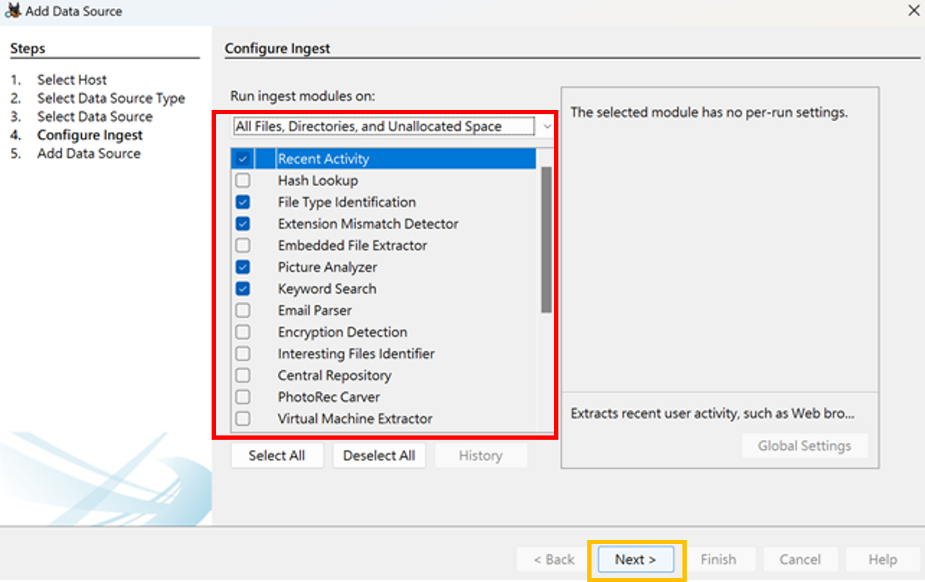

步驟八:選擇分析模組,不同的分析模組具有不同的效果,完成後按下〔Next〕按鈕,如圖6所示。

圖6 選擇分析模組。

圖6 選擇分析模組。

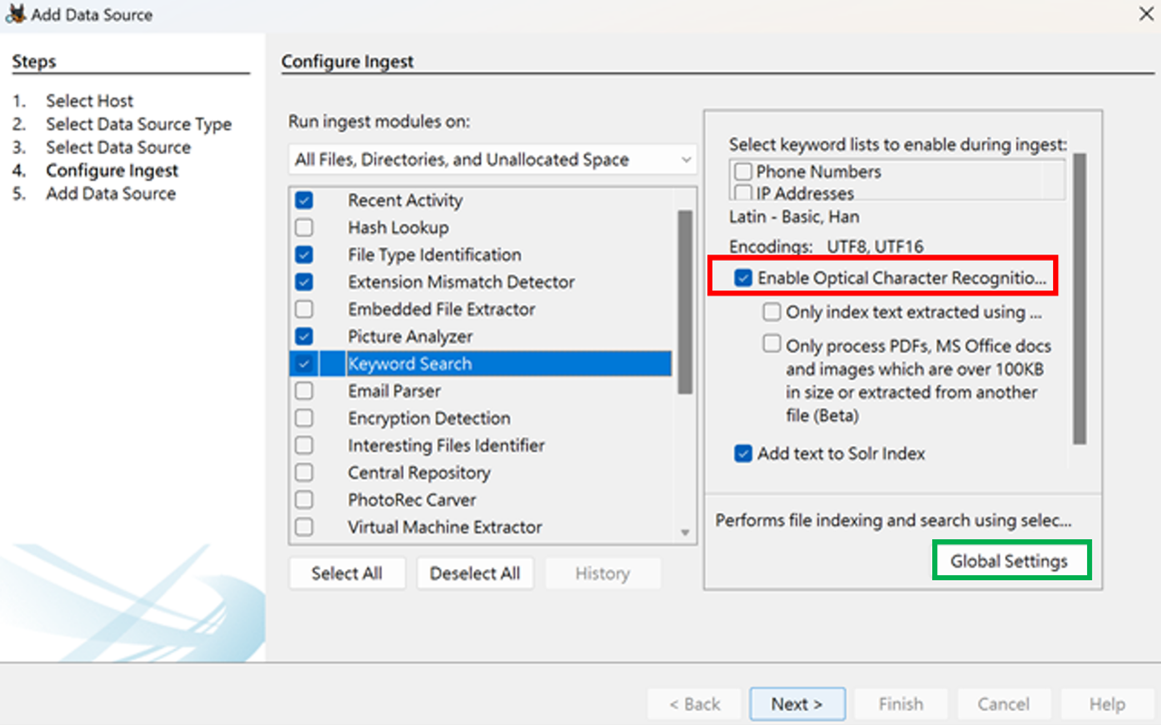

步驟九:勾選「Keyword Search」,可以在右邊欄位發現一個選項叫做「Enable Optical Character Recognition」,點選此選項後即可對圖片中的目標文字進行分析,將其提取、歸類。另外,在「Keyword Search」按下〔Global Settings〕,如圖7所示。

圖7 Keyword Search模組中啟用OCR和設定Global Settings。

圖7 Keyword Search模組中啟用OCR和設定Global Settings。

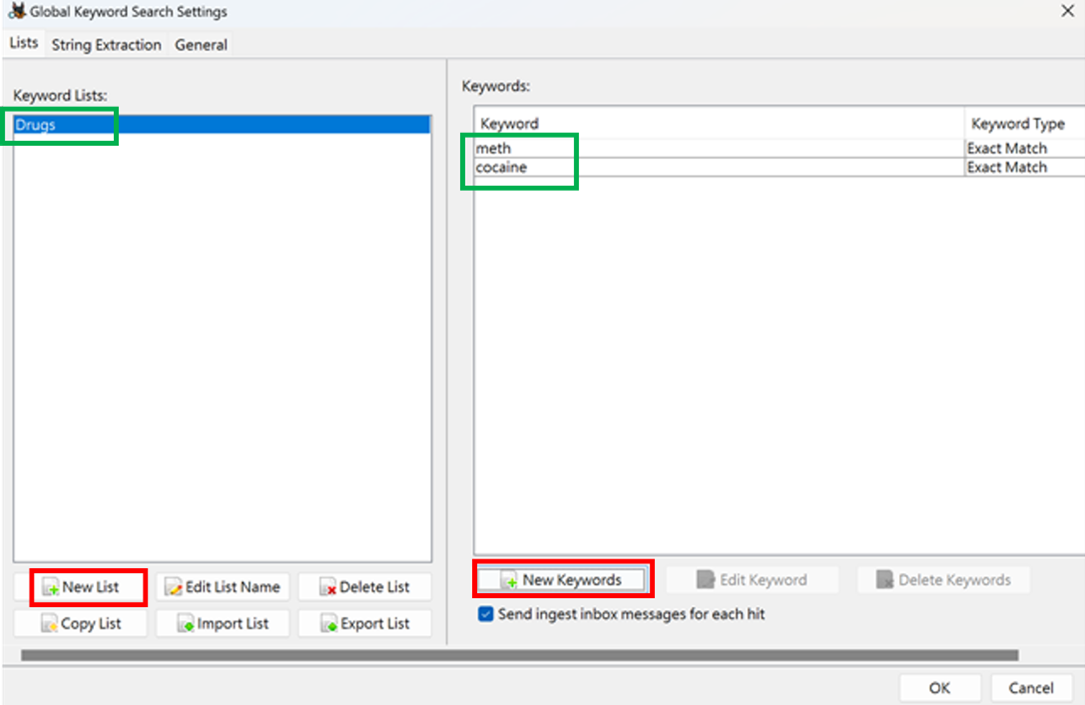

步驟十:點選〔New List〕及〔New Keywords〕即可新增關鍵字類別以及類別中所包含之關鍵字,如圖8所示,而翔哥為了獲取毒品嫌犯的相關資訊,因此新增了類別「Drugs」,並在當中建立「meth」和「cocaine」兩項關鍵字。如此一來,Autopsy就會在資料分析處理當中將所有檔案資訊包含「Drugs」類別的關鍵字挑選出來,以利鑑識人員標記,並陳述於鑑識報告中。

圖8 新增類別和關鍵字。

圖8 新增類別和關鍵字。

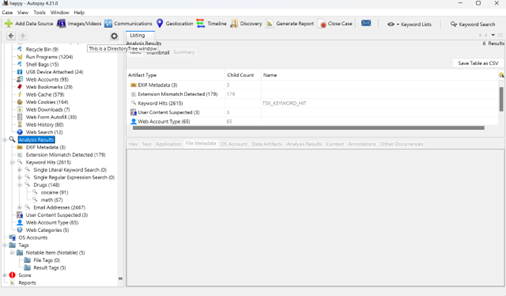

最後,Autopsy將映像檔分別模組化的分析後,得到的畫面如圖9所示。

圖9 映像檔分別模組化之分析結果。

圖9 映像檔分別模組化之分析結果。

鑑識模組與資訊分析

從圖9中可以得知經過上述幾種模組分析後的資訊,分別講解如下:

Recent Activity模組分析後的結果會顯示在圖10中所示的方框內,例如近期網頁瀏覽資訊、近期下載程式、近期文件、作業系統資訊、詮釋資料(Meta data)等等。

圖10 Recent Activity模組分析結果。

圖10 Recent Activity模組分析結果。

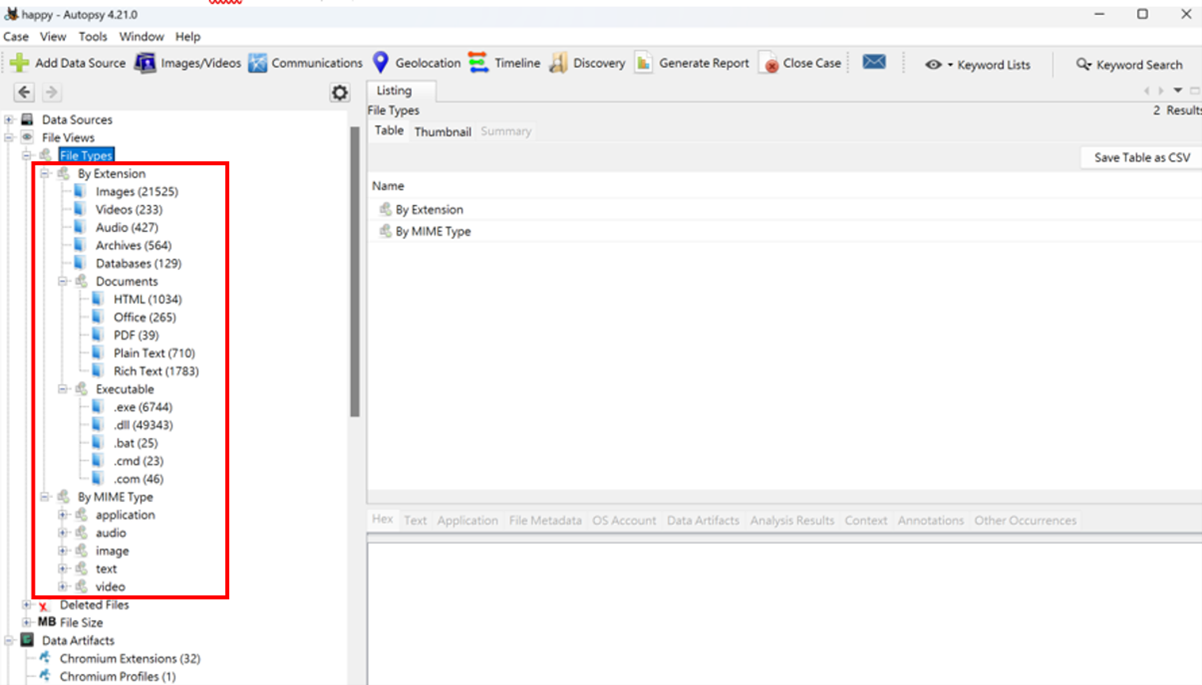

Filetype Identification模組分析後的結果會顯示在如圖11方框內,模組會對檔案類型依照「副檔名(Extension)」以及「內容類型(MIME Type)」進行分類,並做出更細項之不同檔案類型分類,以利鑑識人員辨識。

圖11 Filetype Identification模組分析結果。

圖11 Filetype Identification模組分析結果。

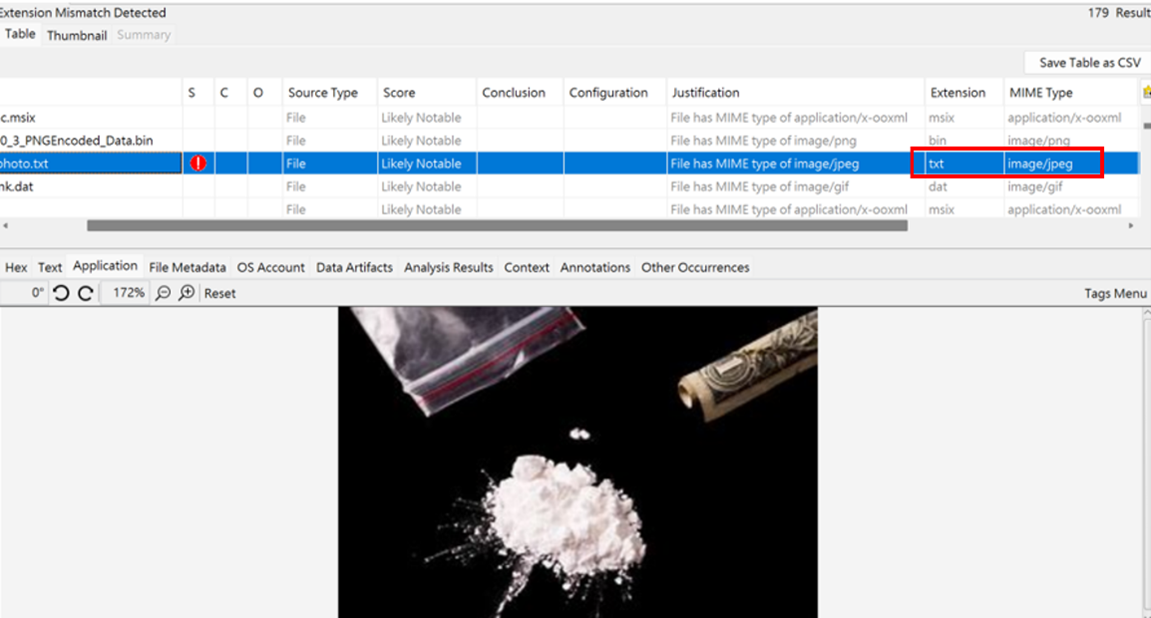

點選左邊窗格內的選項,右邊窗格就會顯示分析結果,如圖12所示,該結果列表「Extension Mismatch Detector」模組分析後的結果會顯示出所有「副檔名(Extension)」以及「內容類型(MIME Type)」不相符的檔案。

圖12 Extension Mismatch Detector模組分析結果。

圖12 Extension Mismatch Detector模組分析結果。

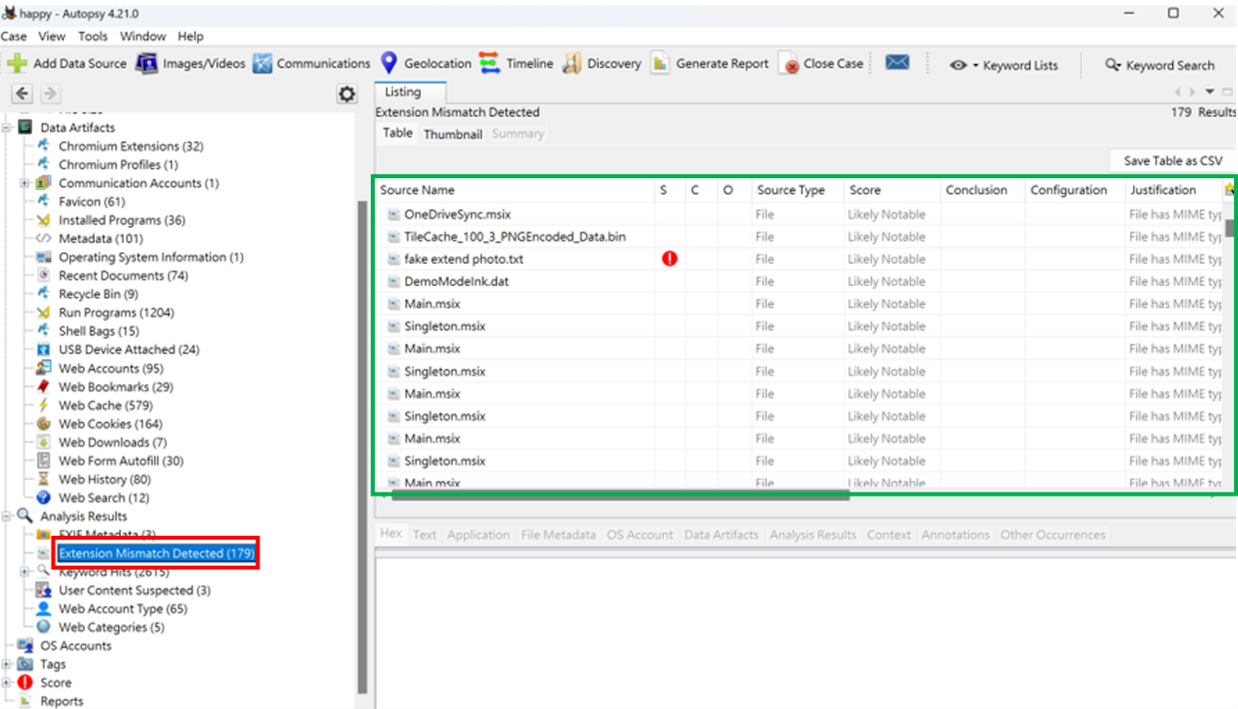

在鑑識過程中,利用此模組發現一張疑似毒品的照片,並且原本內容類型(MIME Type)為「image/jpeg」的檔案被篡改成了副檔名為「txt」的檔案,如圖13所示。

圖13 副檔名和內容類型不相符。

圖13 副檔名和內容類型不相符。

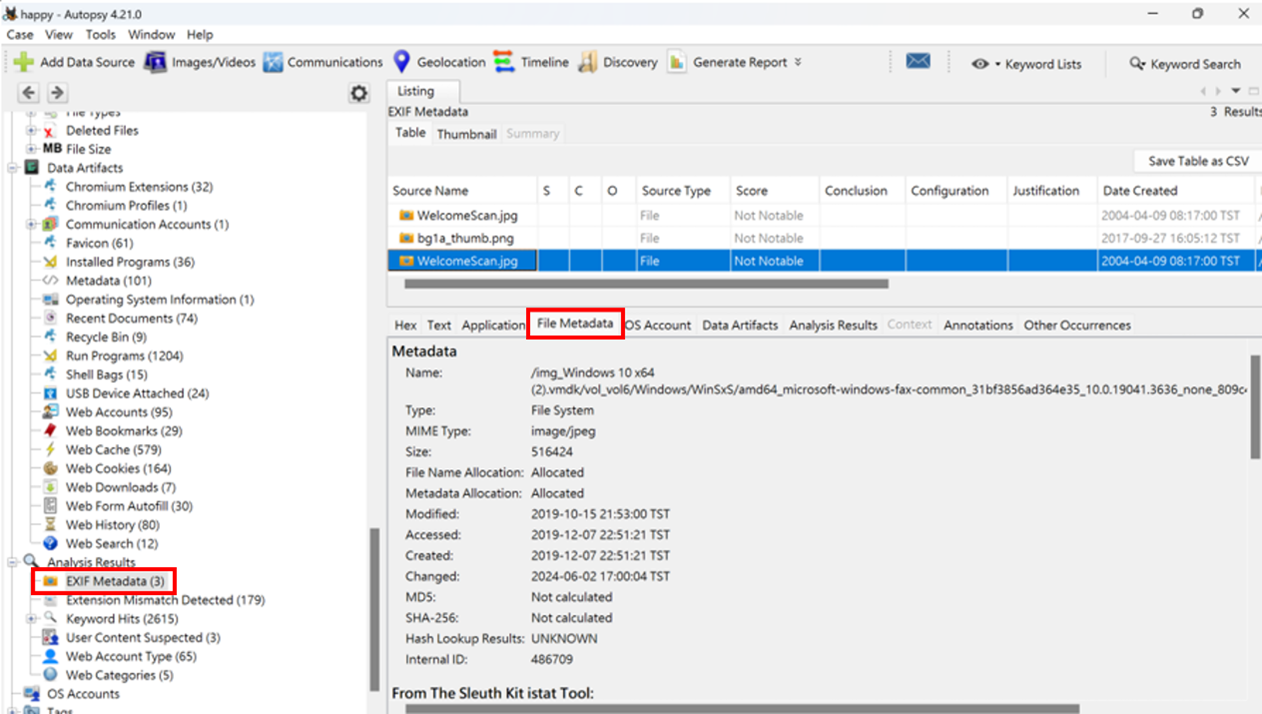

「Picture Analyzer」模組分析後的結果會顯示在左邊窗格內,稱為「EXIF Metadata」,其中包含圖片的基本資訊,如曝光值、相片拍攝地點、圖片大小、儲存空間大小等資訊,如圖14所示。

圖14 Picture Analyzer模組分析結果。

圖14 Picture Analyzer模組分析結果。

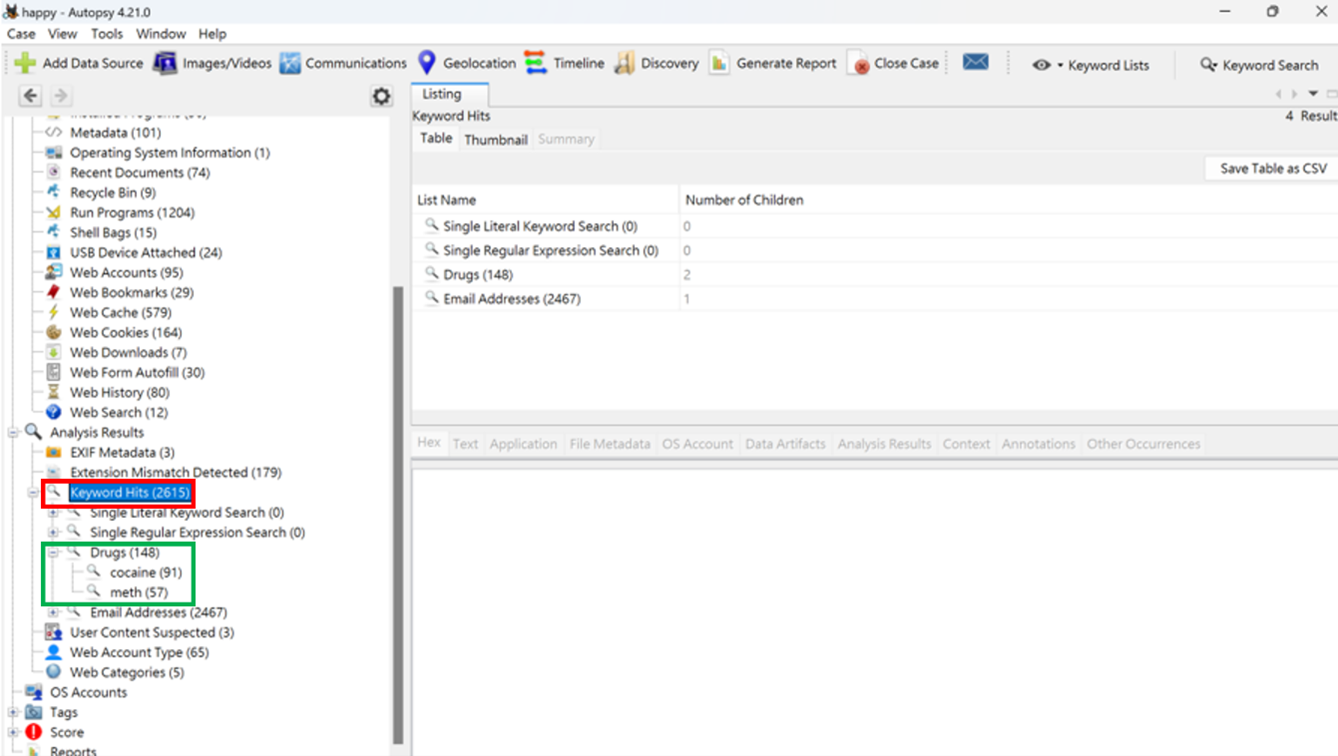

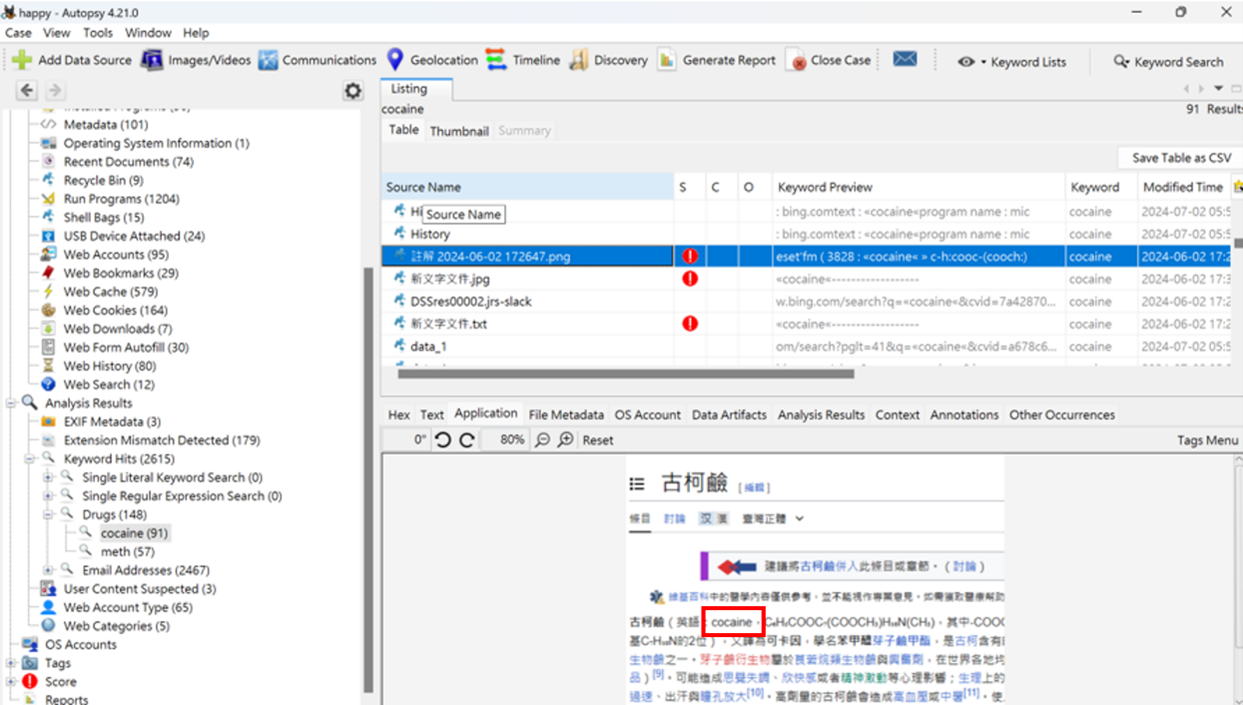

「Keyword Search」模組分析後的結果會被歸類在「Analysis Results」類別中的「Keyword Hits」。而翔哥先前建立的「Drug」類型中的「cocaine」和「meth」關鍵字的相關匹配結果都被歸類在此,如圖15所示。

圖15 Keyword Search模組分析結果。

圖15 Keyword Search模組分析結果。

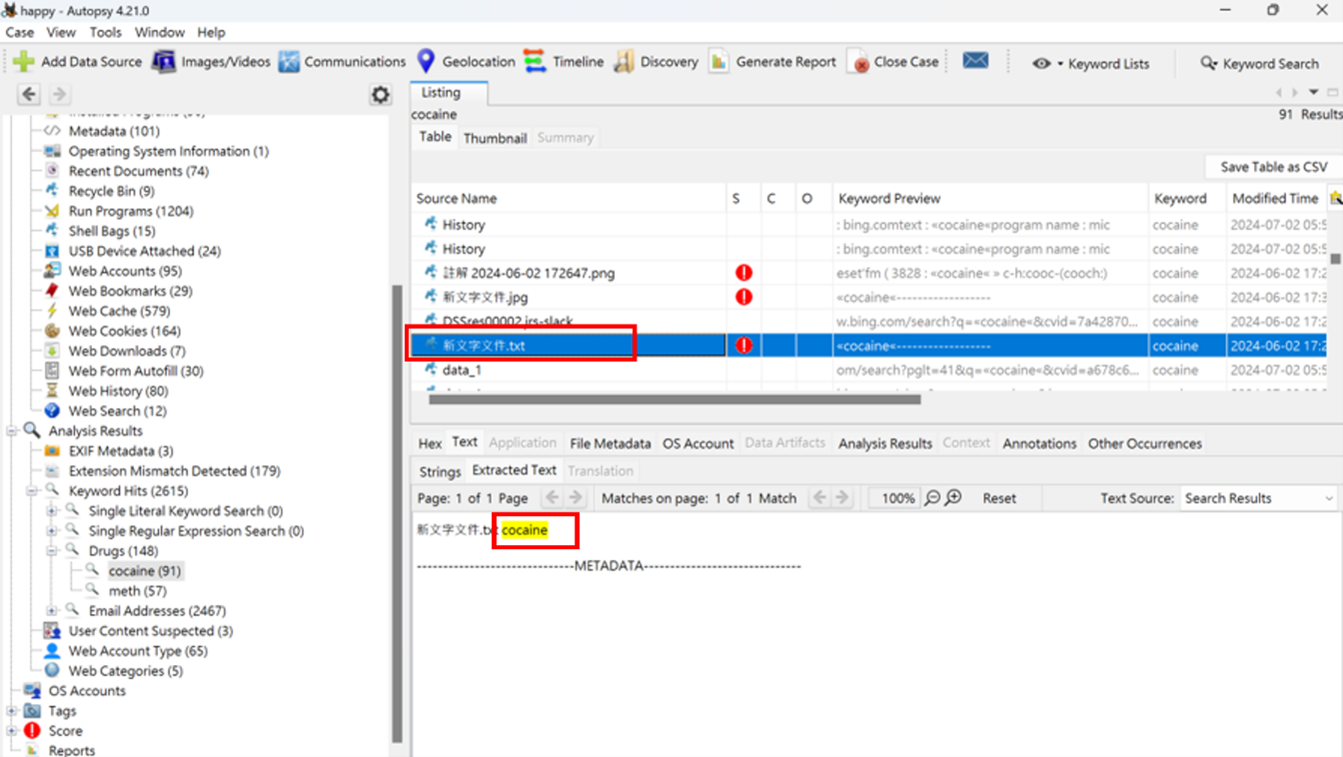

依靠這項模組,翔哥成功地找到有關「cocaine」的相關可疑檔案和「cocaine」的字樣,如圖16所示。此外,還成功發現圖片中有著「cocaine」文字的圖片檔,如圖17所示。

圖16 發現疑似檔案和cocaine字樣。

圖16 發現疑似檔案和cocaine字樣。

圖17 發現含有cocaine字樣的可疑圖片。

圖17 發現含有cocaine字樣的可疑圖片。

建立標籤和產生鑑識報告

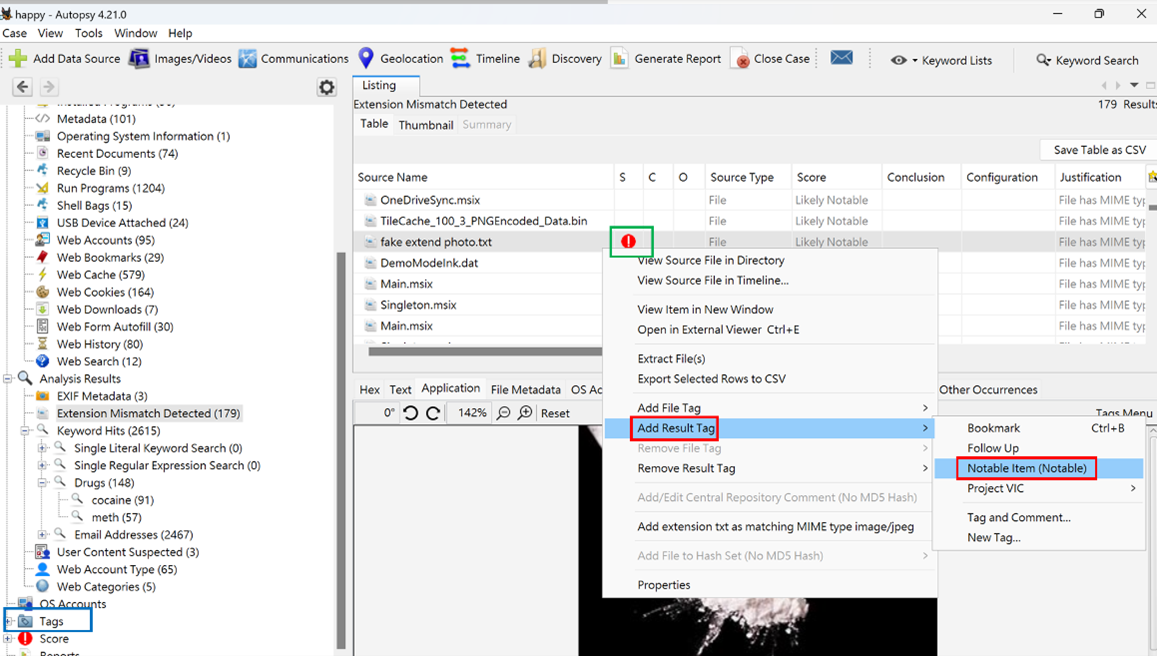

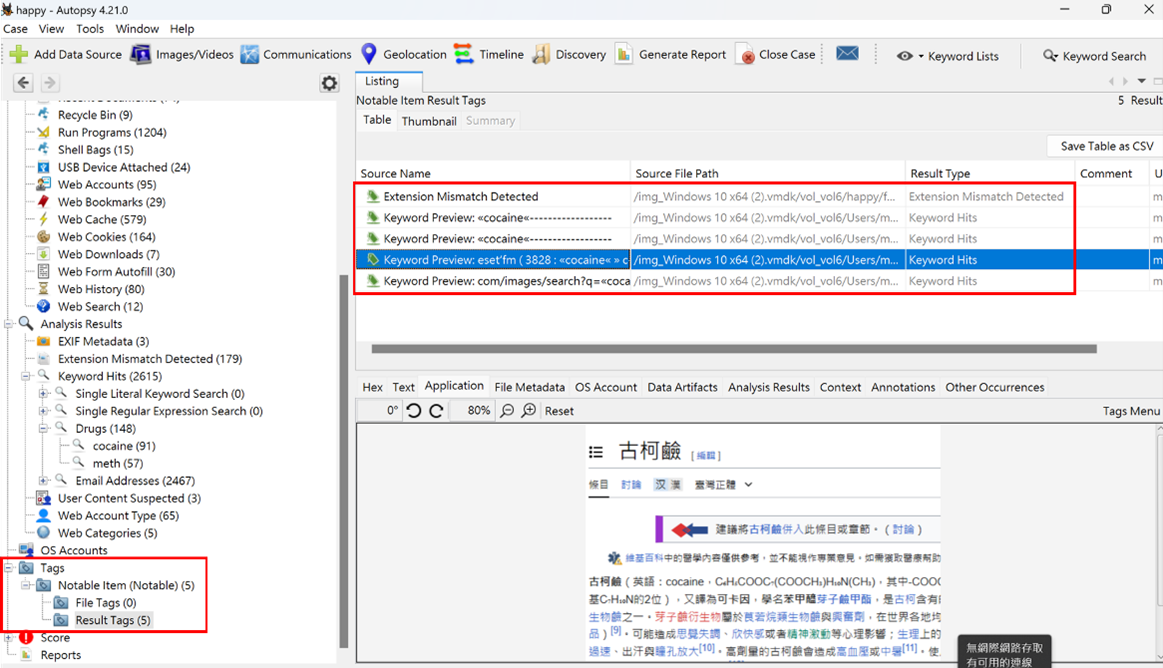

針對上述所提到的任何可疑檔案,可以在Autopsy中對檔案按下滑鼠右鍵開啟快速選單,並為其添加「Result Tag」。如此一來,任何被添加「Result Tag」的檔案都會在S欄位(score)中顯示紅色驚嘆號,表示此為可疑檔案,並且被歸類在「Tag」類別中,如圖18所示。這些將在最後的鑑定報告中一一陳列出來,成為鑑識人員所取得之有價值且值得被注意、重視的數位證據。在此,翔哥對於先前所發現的5個副檔名檔案類型不符的檔案進行標記,將其註記為可疑檔案,結果就如圖19所示。

圖18 建立標籤。

圖18 建立標籤。

圖19 標記副檔名不符的檔案。

圖19 標記副檔名不符的檔案。

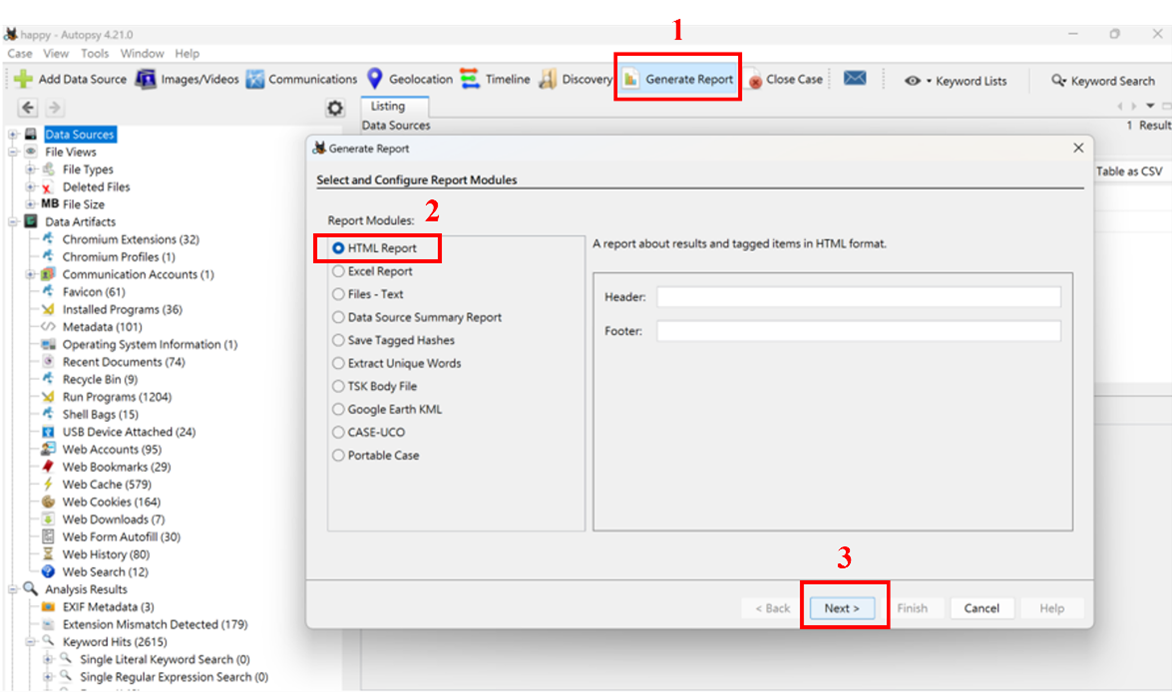

最後一步是生成數位鑑識報告,點選「Generate Report」,並選擇所想產生的報告類型,翔哥在此選擇「HTML」檔作為鑑識報告的檔案類型並按下〔Next〕按鈕,即可生成數位鑑識報告。如圖20所示。

圖20 產生HTML格式之數位鑑識報告。

圖20 產生HTML格式之數位鑑識報告。

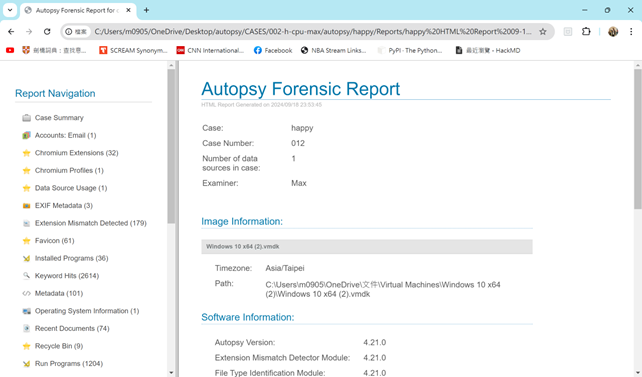

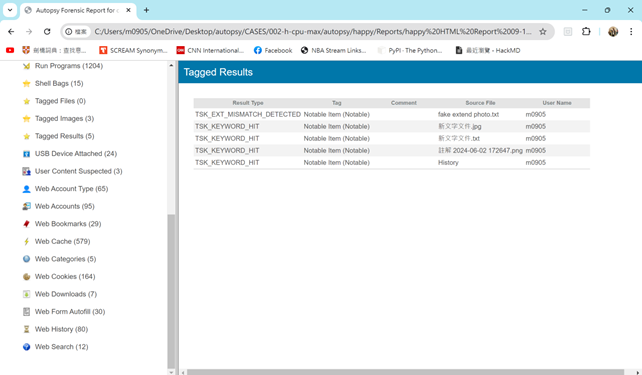

翔哥最終取得了數位鑑識報告,如圖21所示,裡頭包含了許多資訊,例如專案名稱、專案編號、資料來源S、各式檔案類別,以及上述提及的可疑檔案標記,如圖22所示。技術人員翔哥即可利用這份鑑識報告當作有效的數位證據,說服司法人員得判定相關犯罪事實。

圖21 產生之數位鑑識報告-1。

圖21 產生之數位鑑識報告-1。

圖22 產生之數位鑑識報告-2。

圖22 產生之數位鑑識報告-2。

結語

本文探討了開源鑑識工具Autopsy,並比較Autopsy、DFF與FTK Imager等數位鑑識工具的差異,三者工具各有其特色,得以萃取關鍵證據。在實際操作和情境演練中,設計科技犯罪經過數位鑑識人員的抽絲剝繭,並搭配Autopsy模組分析,最後產生具公信力的數位鑑識報告得能提交法庭提供證明力。

<本文作者:社團法人台灣E化資安分析管理協會(ESAM, https://www.esam.io/)中央警察大學資訊密碼暨建構實驗室 & 情資安全與鑑識科學實驗室(ICCL and SECFORENSICS)1998年成立,目前由王旭正教授領軍,並致力於資訊安全、情資安全與鑑識科學,資料隱藏與資料快速搜尋之研究,以為人們於網際網路(Internet)世界探索的安全保障(https://hera.secforensics.org/)>