Check Point發佈《2022年網路安全報告》,揭露其威脅情報部門Check Point Research於2021年觀察到的關鍵攻擊手法和技術,包含去年初複雜程度及影響範圍前所未見的SolarWinds供應鏈攻擊事件,及年末大規模爆發的Log4j漏洞攻擊。

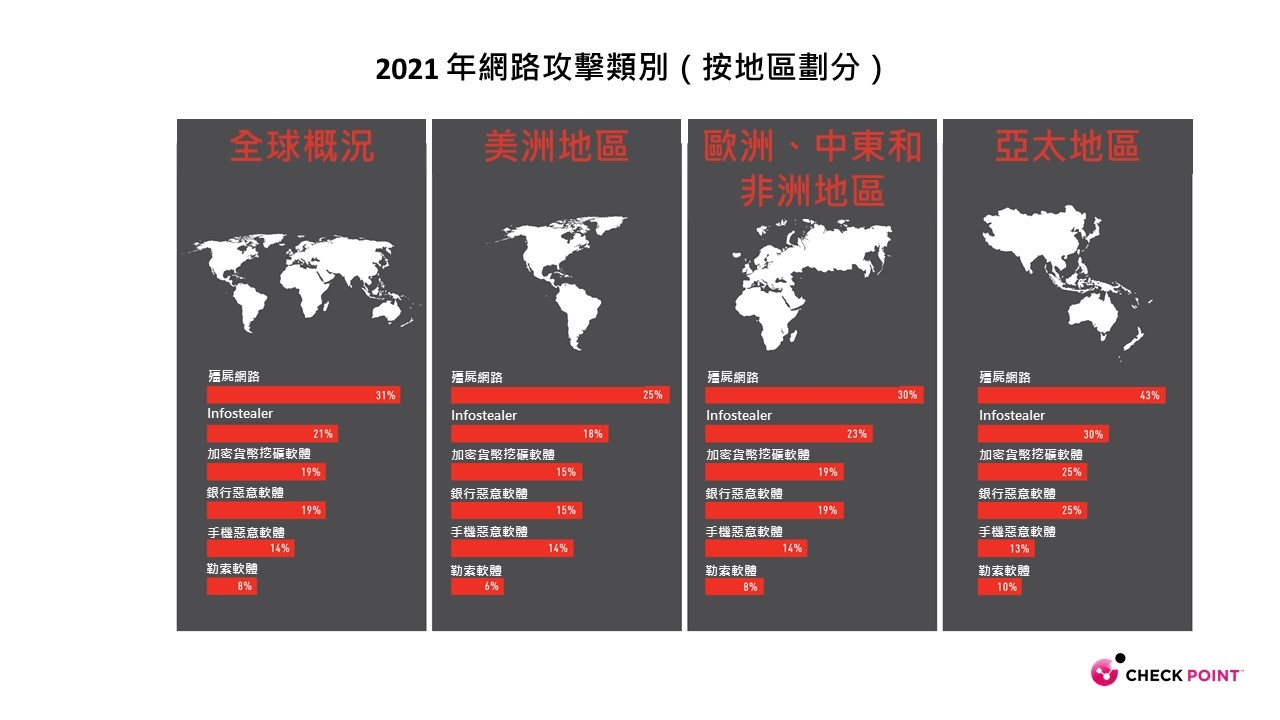

企業於2021年每週遭受網路攻擊的數量較2020年增長50%。教育與研究機構首當其衝,每週遭受1,605次攻擊,年增75%;其次為政府和軍事機構,每週遭受1,136次攻擊(增長47%),以及通訊業的1,079次攻擊(增長51%)。其中軟體供應商所遭受的攻擊次數增幅最大,與2020年同期相比增長146%,這與2021年軟體供應鏈攻擊趨勢不斷增長有密切關係。此外,Check Point也觀察到2021年行動裝置攻擊手法不斷升級、大型雲端服務漏洞日益增加,以及惡名昭彰的Emotet僵屍網路捲土重來。

Check Point Software《2022 年網路安全報告》的要點包括:

- 供應鏈攻擊接踵而來:臭名昭著的SolarWinds攻擊為供應鏈攻擊狂潮奠定了基礎;2021年複雜攻擊層出不窮,從4月的Codecov攻擊、7月Kaseya遭駭,到年末的Log4j漏洞。從Log4j漏洞事件中,發現開源庫的單一漏洞即能造成大範圍影響,顯示軟體供應鏈中固有的重大資安風險。

- 網路攻擊擾亂日常生活:2021年關鍵基礎設施頻遭攻擊,嚴重擾亂人們的日常生活,有時甚至威脅到人身安全。

- 雲端服務屢遭攻擊:2021年雲端服務廠商的漏洞數量出現了驚人增長。攻擊者利用這些漏洞在不同時間內執行任意符程式碼、升級到根權限(root privileges)、造訪大量私人內容,甚至能夠發動跨環境攻擊。

- 行動裝置攻擊增加:2021年,越來越多的攻擊者使用網路釣魚簡訊散播惡意軟體,並設法駭入社群媒體帳號以獲取行動裝置的存取權限。此外,銀行業持續轉型,推出各式減少面對面交流的應用程式,卻也導致了新型威脅的傳播。

- 打擊勒索軟體生態系統:2021年,政府和執法機構改變了應對勒索軟體攻擊團體的策略,從被動防禦轉為主動進攻,鎖定勒索軟體組織領導人、資金及其基礎設施。此項轉變起源於2021年5月份的Colonial Pipeline攻擊,該事件讓美國拜登政府意識到必須要加強打擊網路犯罪。

- Emotet捲土重來:史上最危險、最臭名昭著的僵屍網路之一Emotet於2021年11月再次現身後,Check Point Research發現此惡意軟體的活躍程度,相較於其在同年1月消失前不久,至少已恢復一半水準。此增長趨勢延續至去年12月份,年底幾起惡意軟體事件也皆有Emotet的身影;預計將持續至 2022 年,並持續活躍至其再次消失。

圖說

圖說