近年來,金融科技的技術與應用發展在全球備受關注,相關話題熱度持續升溫,隨之而來的金融資安危機也甚囂塵上,2021年11月時便曾爆出我國多家證券商與期貨商遭受駭客撞庫攻擊、導致下單系統異常的事件,引發社會大眾一片譁然。奧義智慧科技於近期發表的調查研究中指出,駭客針對我國金融單位所展開的攻勢,事實上遠比當時所發現的更加嚴峻,且很可能並非原先定調的個別案件,而是仍在持續發揮影響的組織性長期行動,背後風險絕不容小覷,呼籲相關單位應盡快採取應對措施。

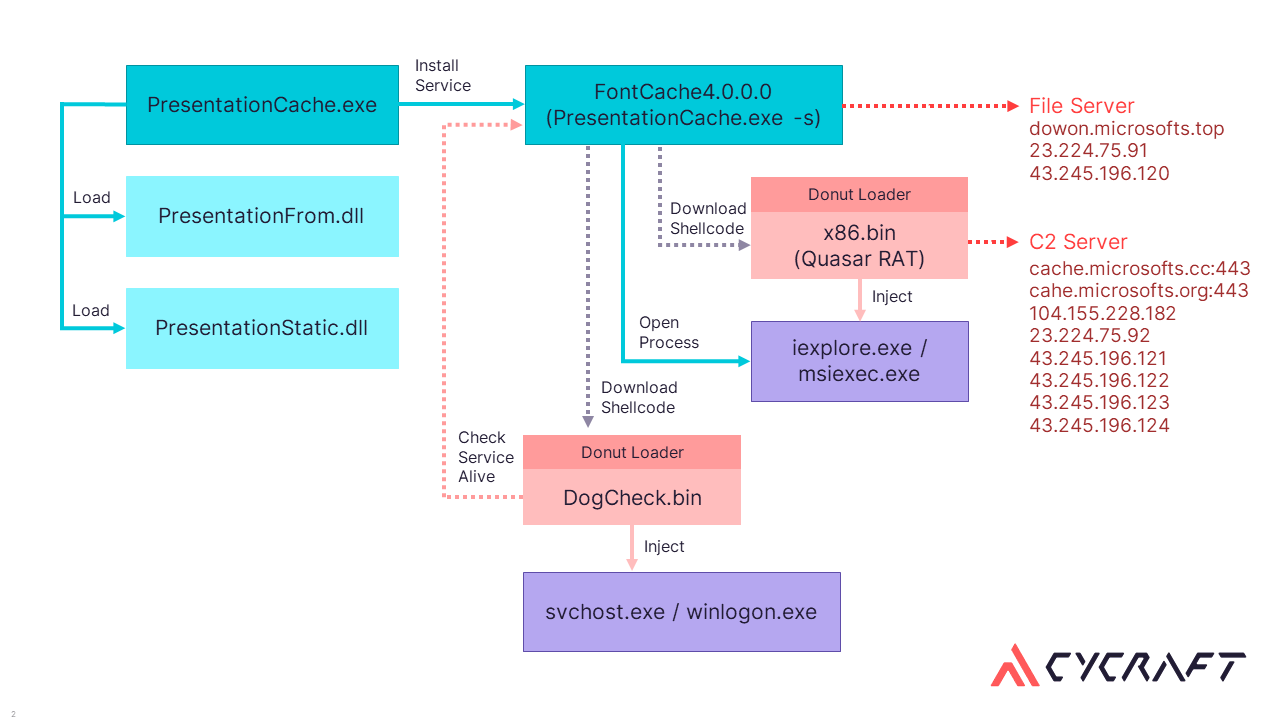

繼去年11月的攻擊行動後,奧義智慧在參與金融單位之事件處理(Incident Response,IR)時,監控到第二波的駭客入侵行為,因此立刻展開了詳細、深入的惡意程式分析與數位鑑識調查。而據研究顯示,第二波行動的高峰期主要發生在2022年2月10到13日之間,攻擊者來源IP位於香港、使用到名為QuasarRAT的後門程式,綜合分析啟動方式、保護機制與C2中繼站等多項情資後,研判與去年底金融資安事件為相同攻擊者的一系列活動,並可將其歸因於知名的中國國家級駭客組織APT10,主要目的應為竊取我國金融單位之內部資料。

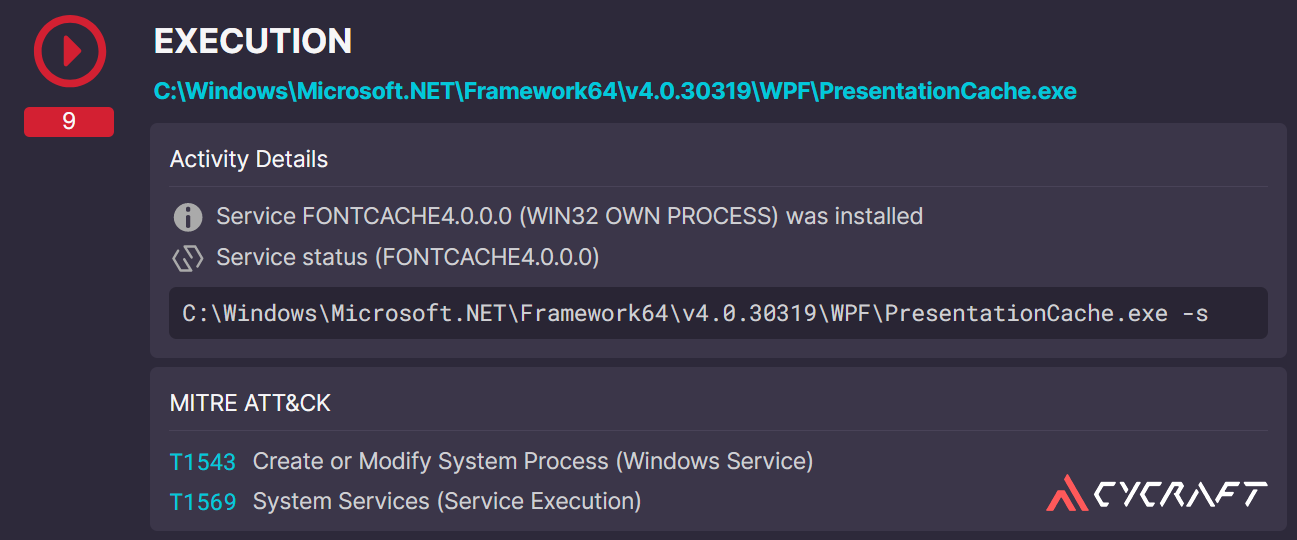

奧義智慧CyCraft AIR第一時間監測駭客內網滲透行動並發出告警。

奧義智慧CyCraft AIR第一時間監測駭客內網滲透行動並發出告警。

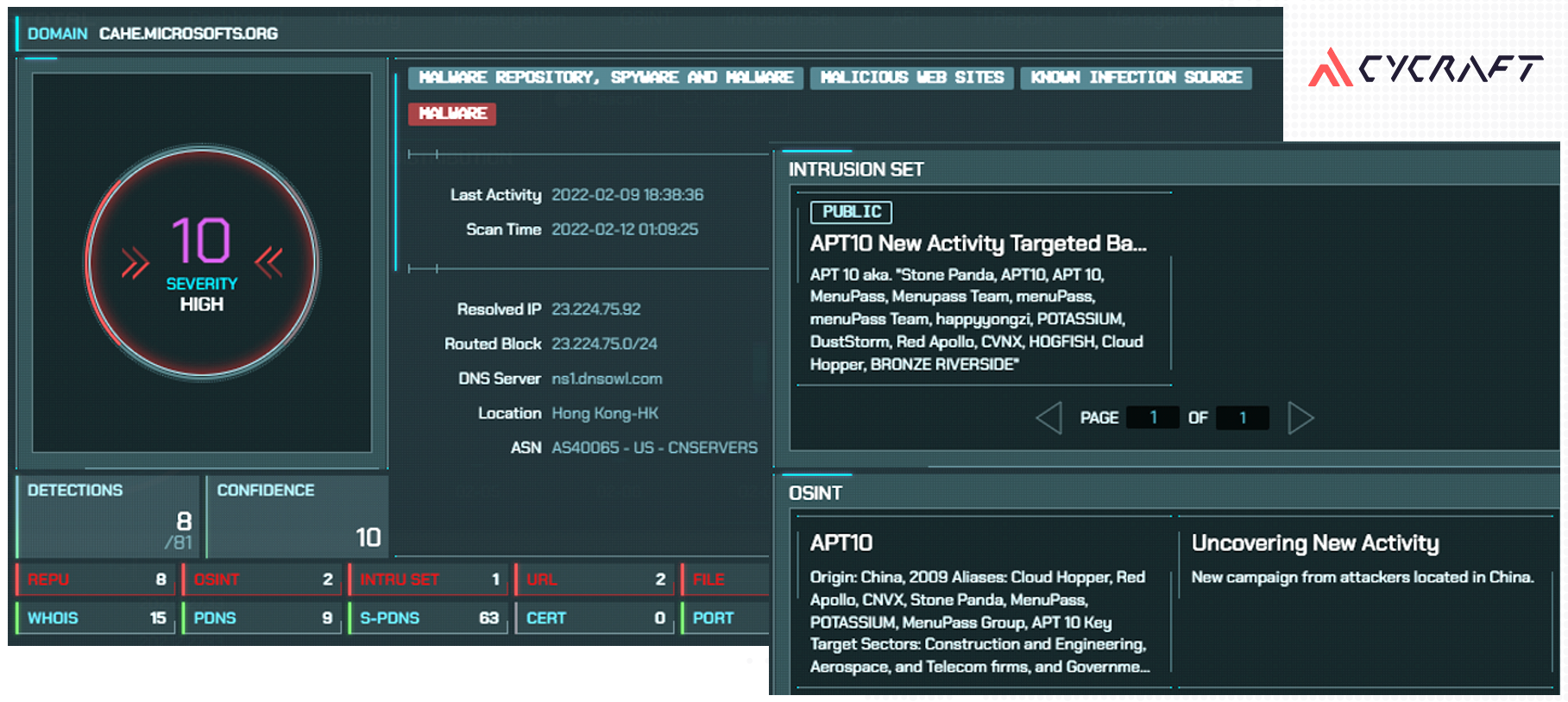

CyberTotal歸因出攻擊者疑為APT10。

CyberTotal歸因出攻擊者疑為APT10。

奧義智慧進一步指出,這起攻擊行動疑似利用了特定金融軟體系統的網站服務漏洞,屬於金融機構的供應鏈攻擊。該行動的過程中,駭客首先透過漏洞取得主機控制權,進而大範圍地植入DotNet Webshell與後門程式,並藉此竊取受駭單位資料。而調查也發現到,此駭客的攻擊手法可達成無惡意模組落地的效果,藉以掩藏入侵行蹤、降低被防毒軟體偵測到的機率。由於發生漏洞的金融軟體系統為在國內主要證券商、基金平台等金融機構間具有高市佔率的產品,因此預期可能受波及的範圍十分廣泛。

第二波金融攻擊事件惡意程式架構與活動分析.

第二波金融攻擊事件惡意程式架構與活動分析.

值得注意的是,在過去的資安研究之中,源於中國的APT組織一般較少以經濟上的獲益為目標,而本起行動則出現了明確的盜竊金融資料行為,因此研究團隊以「咬錢熊貓」(Operation Cache Panda)來作為該行動的代稱,並於奧義資安部落格中發表包含技術細節剖析、緩解措施與入侵指標(Indicator of Compromise, IoC)等內容的研究報告。此外,研究也發現Operation Cache Panda所運用的手法,高度採用DotNet惡意程式與多種用來隱匿行蹤、混淆調查的工具,其中使用到的「Reflective Code Loading」技術(MITRE ATT&CK 編號 T1620),甚至是最新一版MITRE ATT&CK框架v10中才首次出現的新型攻擊技術。