地緣政治不確定性帶來的安全議題與持續增加的新型態網路攻擊,導致關鍵資料外洩與曝光,已造成不可逆的長期傷害。面對費工費時的安全警報解析與處理,最後一哩防禦已提升到XDR(擴展式偵測及回應)的終端防禦應用。

地緣政治不確定性帶來的安全議題與持續增加的新型態網路攻擊,導致關鍵資料外洩與曝光,已造成不可逆的長期傷害。面對費工費時安全警報解析與處理,最後一哩防禦已提升到XDR(eXtended Detection Response,擴展式偵測及回應)的終端防禦應用。

實際攻擊範圍遠超過終端

許多終端攻擊,都涉及惡意檔案與惡意程序,使EDR(Endpoint Detection and Response,端點偵測及回應)成為了終端防護的完美解決方案。但實際攻擊的範圍遠比終端更廣闊,企業所要保護的不只是終端,而是公司的資產。

正常的網路行為,通常不會出現非法存取資源與資料竊取。而攻擊者的動作必然會產生某種異常,這些異常就是安全產品或威脅分析師的基準點,用以識別正在發生的異常情況並封鎖之。這些異常主要可在三個地方看到:程序執行、網路流量、使用者行為。例如,勒索軟體會產生程序執行異常,因為會出現嘗試與大量檔案交流互動的程序。

EDR能發現終端異常程序,防止惡意軟體執行

無檔案的惡意寄生攻擊,是利用受害者電腦裡現成的合法工具,執行非法攻擊任務。攻擊者最常運用的APT寄生工具,如Powershell、WMI、CMD等來執行偵察和橫向移動。因僅在終端的記憶體進行惡意程序,沒有被寫入硬碟內,無法跟內建的防毒特徵資料庫做比對,從而規避了典型的病毒軟體掃描與應用程式白名單的檢測。程序(Process)則是指被執行且載入記憶體的應用程式。

圖1範例為EDR機制偵測到於Windows Server 2008的Domain Controller,透過CMD程序,執行PowerShell Malicious Command的指令,經由EDR偵測到異常程序並且採取Kill Process的處理動作,及時地防止惡意軟體執行的事件發生。

圖1 EDR機制偵測範例。

圖1 EDR機制偵測範例。

EDR產品的盲點:難以察覺異常的網路流量與使用者行為

多種橫向移動行為包括網路流量異常,以伺服器訊息區塊(SMB)或稱網路檔案分享系統的流量形式呈現。當攻擊者以竊取的帳戶憑證登入關鍵伺服器時,唯一的異常存在於使用者行為中。在這兩種情況下,僅僅監視惡意程序的EDR產品是無法發現攻擊的。

EDR可有效防禦那些透過程序異常加以識別的攻擊。該工具代理程式駐守終端,監視程序行為,形成對此類威脅的有效防護。但其他類型的威脅呢?有很多主流攻擊方法在網路流量和使用者行為層面操作,不會觸發程序異常,因此EDR對此異常行為完全失明。

從攻擊者的角度來看

攻擊者成功入侵一台終端設備,正在衡量如何進一步感染整個環境,存取並洩漏敏感性資料。要完成這一任務,還有幾個必要的步驟要做。 高權限的憑證是存取環境中資源的基礎。攻擊者可能嘗試從已入侵終端的記憶體中轉錄出這些憑證。因為該舉動會引發程序異常,EDR可以捕獲並響應到該入侵動作。然而,密碼Hash值也可以透過攔截內部網路流量,如利用位址解析協定(ARP)中毒或網域名稱系統(DNS)回應器來獲取。這種攔截動作只有透過監視網路流量異常才能得知,而EDR會完全漏掉這一異常。

經驗老道的攻擊者透過網路偵察能快速摸清目標設置了哪些防禦措施,然後採取相應的規避和攻擊動作。如果發現設置了良好的EDR,攻擊者會改用針對網路和使用者領域的技術,在EDR檢測不到的地方肆意操作。所以,如果想要的是安全技術中有個元件能夠防護基於程序的攻擊,比如惡意軟體、漏洞利用程式等,那麼EDR就能滿足使用者的需求。若是尋求防止資料外洩,那就得考慮更完善的防護機制,例如具備NDR網路偵測與回應與UEBA使用者及實體行為分析的機制。

終端網路偵測與回應,防止經由ICMP Tunnel洩漏資料

攻擊者可以利用標準OSI網路層協定,繞過現有的多種安全檢測防禦工具(防火牆或IPS)規則,將被感染的主機與C&C伺服器之間使用ICMP Tunnel協定傳送並洩漏資料。

例如Ping使用ICMP Echo封包來測試網路中主機,正常情況下Ping封包的Echo請求/Reply,累積長度(Length)不超過100bytes。因為ICMP的RFC沒有嚴格的規範,所以Echo的資料是可以任意數值的。攻擊者就可以利用此種設計弱點來執行惡意網路行為,在每個網路資料封包都可被植入到Echo或Echo Reply資料封包中,向外洩露資料(圖2)。

圖2 當Echo請求∕Reply累積長度超過100bytes,警報產生。

圖2 當Echo請求∕Reply累積長度超過100bytes,警報產生。

終端使用者行為分析,防止帳號盜用與內部惡意人員入侵洩漏資料

一般使用者行為分析系統內建多種對惡意與可疑用戶活動(如橫向移動、權限提升等)的檢測規則,能夠建立使用者行為異常的警報;並將使用者的活動與其他事件(如終端、檔案和外部網路位置)關聯,提供整體資訊來確定即時風險級別。

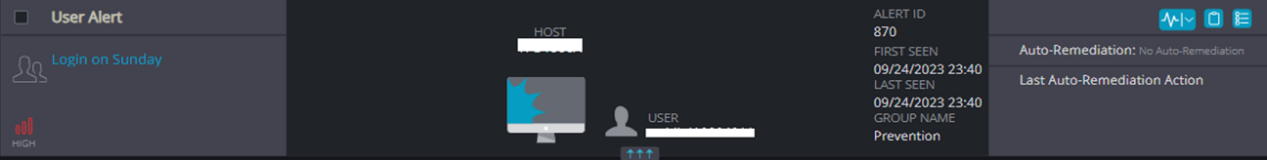

例如,為避免在非工作時間利用Anydesk非法存取內部電腦系統,而需要監控管理者帳號行為時,可透過自訂政策,當非上班時間使用administrator帳號並透過Anydesk應用軟體存取內部電腦,便觸發告警並通知管理者,來防止異常行為或資料外洩的發生。 ‧警報範例:週日登入-使用者行為分析檢測到異常的週日登入活動(圖3)。

圖3 警報範例。

圖3 警報範例。

‧使用者關聯性:可透過關聯各種異常活動,來顯示高度可疑的使用者行為(圖4)。

圖4 使用者關聯性。

圖4 使用者關聯性。

完整的終端防禦機制

具備持續監視執行程序、網路流量和使用者行為,全方位覆蓋進階攻擊所使用的各種攻擊方法,包含所有EDR功能,並擴展和整合使用者行為分析與網路流量分析有其必要性。

典型EDR終端檢測與回應,主要是彌補傳統防毒軟體防禦響應的不足;導入完整的應用到終端系統完整檢測後,可以處理終端已發生的攻擊並監控記錄與調查,自動化的響應與修復機制可以有效攔阻可疑的應用程序。

從EDR延伸到XDR的功能,可提供防禦程序威脅 + 網路威脅 + 使用者威脅。高明的攻擊者擅長隱藏自身及其行為,因此許多攻擊只靠觀測程序、流量或使用者行為是無法察覺的。只有綜合這些訊號形成上下文,才能夠看出惡意事件發生。

<本文作者:張輝觀本文作者為中華數位科技代理加值部副總>