vRealize Network Insight可進行網路流監控及統計與分析,被定位為支援性廣的產品,可監控vCenter、NSX以外的其他實體設備與公有雲。而NSX Intelligence不但能夠檢視網路流來源目的,還可分析是否為攻擊的封包、確認Latency是否過大等等。本文將實際部署後者並做詳細說明。

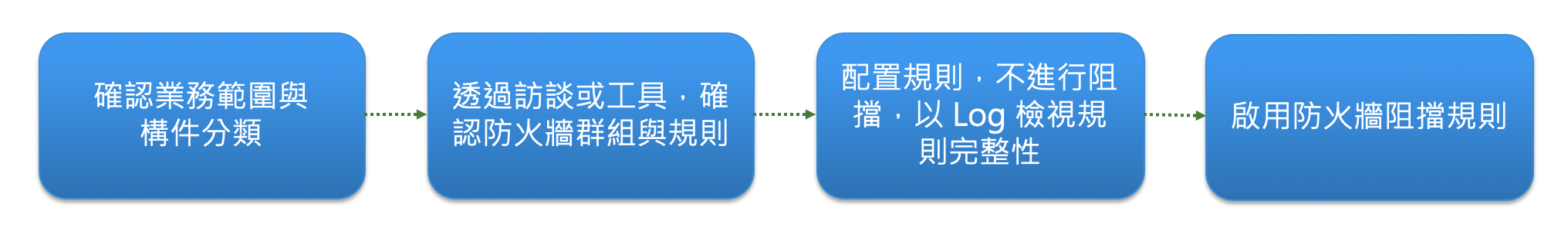

前期文章討論了NSX進行微分段方案部署的建議步驟,並且簡單說明了在vRealize Log Insight內檢視日誌的方式,這裡再把這幾個步驟列出來,如圖1所示。

圖1 在vRealize Log Insight內檢視日誌的方式。

圖1 在vRealize Log Insight內檢視日誌的方式。

但在前篇略過了一個要點,就是在步驟二內所要採用的「工具」:如何確認實際運作的業務應用,產出了哪些網路流?這裡可使用的工具,建議採用vRealize Network Insight或NSX Intelligence。vRealize Network Insight(vRNI)是VMware於2016年買下,專門進行網路流監控的統計與分析方案。經過數年的發展,除了在vSphere、NSX的環境內進行運用外,也更進一步發展至實體網路設備,甚至到公有雲環境如AWS的Flow Log等都可納入Network Insight的監控範圍。之前已經與大家進行介紹,如果有興趣歡迎連結到下列各篇進行參考:

‧vRealize Network Insight網管監控神器入門(一) https://www.netadmin.com.tw/netadmin/zh-tw/technology/0AE8560332DF46F994E2BFAF40167A31

‧vRealize Network Insight網管監控神器入門(二) https://www.netadmin.com.tw/netadmin/zh-tw/technology/24267E2AD9AA43589D4FA78D398C4363

採用vRNI或NSX Intelligence

以下很快地針對vRealize Network Insight在微分段評估上的特性進行整理說明。Network Insight可獨立購買,或隨附於NSX Enterprise Plus提供。Network Insight方案的特性為:

‧獨立於NSX Data Center之外的網路管理維運方案,因此在使用時,即使客戶環境沒有NSX,亦可先在現有的環境內獨立安裝vRNI,來提供需求的評估與資料收集作業。

‧也因此,無論客戶後續選擇採用NSX-T或是NSX for vSphere進行微分段功能,均可採用vRNI作為評估工具。但當然,各位看到此文的時候,應該都要採用NSX-T來部署。

‧vRNI的網路流資料來源可基於vDS或是由NSX防火牆所送出的Netflow資訊。

‧vRNI除了虛擬化環境的網路流分析外,同時亦可藉由SSH、SNMP、Netflow等機制由實體環境的防火牆、交換器、負載平衡器等設備取得資訊,提供路徑分析與網路環境維運等功能。

‧vRNI可提供防火牆規則的建議,但不會直接呼叫NSX-T or NSX for vSphere進行規則派發。

‧由於vRNI可獨立於NSX之外進行網路流收集與防火牆規則建議,因此無論客戶環境是新安裝(Greenfield)或是現有已在運作的生產環境(Brownfield),都適合運用vRNI作為網路流收集的工具。

從17年到現在,有多個客戶的微分段部署採用vRNI進行前期業務流分析以及後續的網路維運作業,只要用戶環境目前的業務系統是放在vSphere環境的虛機內,且有啟用vDS作為虛擬交換器,就可以透過vRNI進行封包抓取與分析,算是相當成熟且於客戶環境常被使用的方案。那為什麼還要發展其他的網路分析及可視化工具NSX Intelligence呢?最主要的原因在於產品定位上。

vRNI被定位為支援性廣的產品,應該可以監控除了vCenter、NSX之外其他包含實體設備、公有雲等的不同方案。也因此,vRNI策略上主要會採用開放性的公開標準來加大可納管的範圍。

但如果要看得深,譬如在NSX納管的節點內可以看到除了網路流來源目的資訊,甚至包含分析這些是不是攻擊的封包、Latency是否過大等等,用標準的協定就會較力有未逮,而這就會是NSX Intelligence後續主要提供給客戶的效益。

所以,接下來就NSX Intelligence進行簡要介紹。如果有人使用過NSX for vSphere的Enterprise Plus版本,可能會記得有一個Application Rule Manager(ARM)功能。Application Rule Manager是一個在已被NSX納管的環境中,進行各個虛機網路封包抓取與分析的工具,因此管理者可以:

‧訂定一個群組,把一個特定業務系統例如20個虛機都納入這個群組範圍。

‧開始進行這個群組的網路封包紀錄,然後持續一段時間,如三天或兩個星期。

‧停止記錄後,ARM會就所有這些VM在時間內記錄到的網路流進行分析與正規化,並提出防火牆配置建議。

‧管理者能夠就防火牆規則進行需要的修改,而且如果覺得規則已經完善,可以直接把這些規則與群組Publish到NSX for vSphere內啟用規則。

這也是一個很多客戶使用的工具。而在由NSX for vSphere逐步改為NSX-T後,之前V版主要有的相關功能,在新方案內應該也都能夠支援。

因此,NSX-T在2.5版之後推出了NSX Intelligence,不但具備了原本ARM的相關功能,並且希望陸續成為在NSX環境內的可視化、網路流分析以及安全異常分析的主要方案。

部署NSX Intelligence

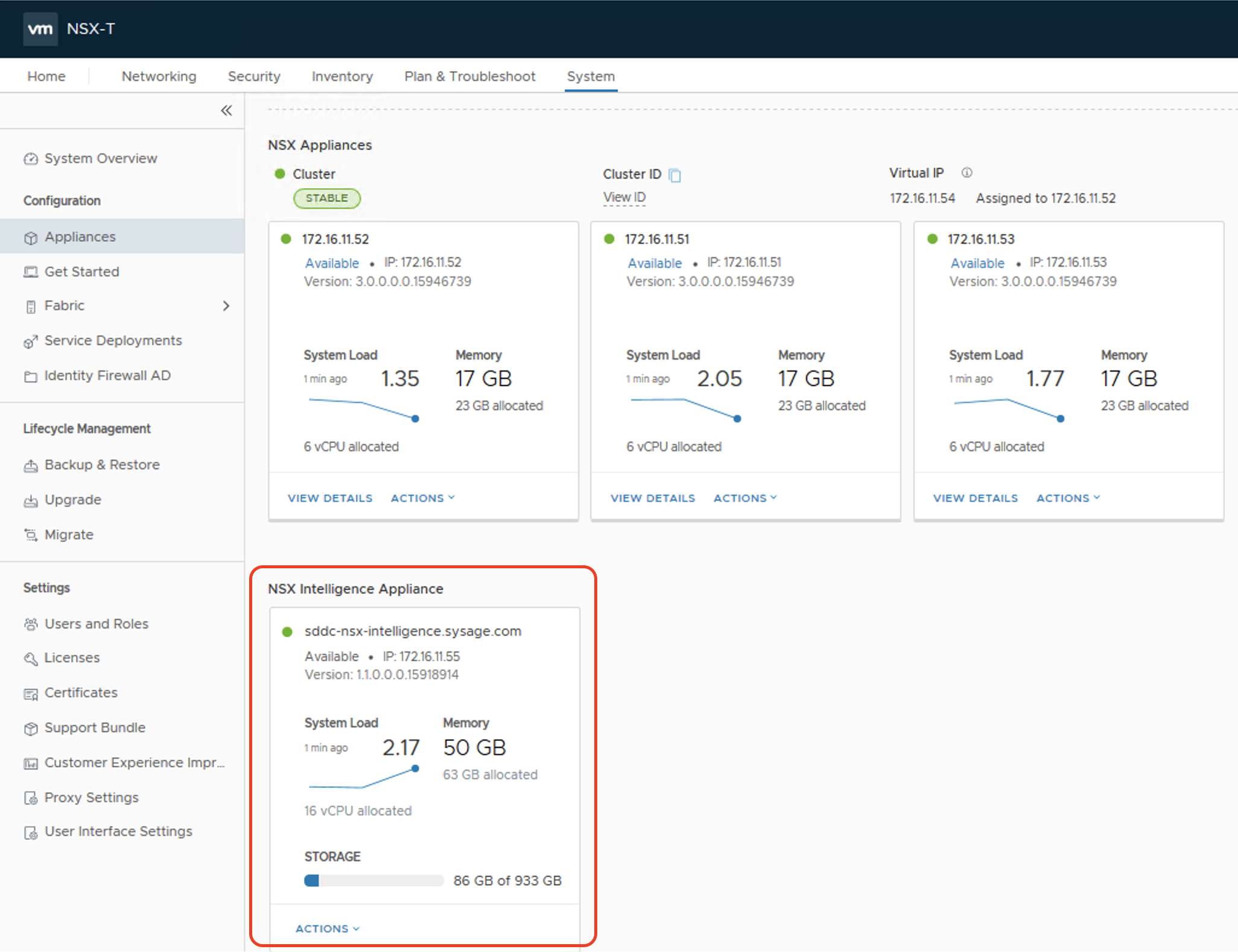

先談架構。與之前Application Rule Manager直接在NSX Manager內執行不同,NSX Intelligence運作時需要一個獨立的VM。在NSX-T的管理介面中,可以直接選擇Intelligence的OVA安裝檔,以及目前已經接取的Compute Manager,然後部署運作Intelligence的VM,如圖2所示。

圖2 NSX Intelligence運作時需要一個獨立的VM。

圖2 NSX Intelligence運作時需要一個獨立的VM。

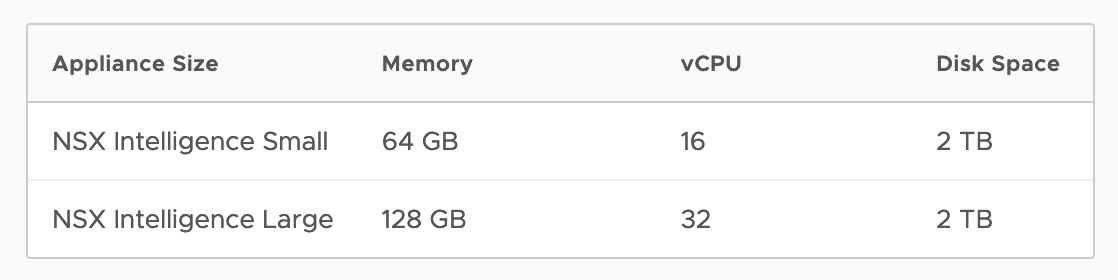

Intelligence VM是個不算太小的傢伙,需求的資源如圖3所示。

圖3 部署Intelligence VM時資源需求。

圖3 部署Intelligence VM時資源需求。

NSX Intelligence是一個新產品,開始支援的Scale還不是很大。目前,大致上如果環境是在50台Host、2,000個VM以內,Small Size應該還可以承載;而Large Size大概可以到100 Hosts、4,000~5,000個VM。如果要更大,就需要後續產品再進行支援,但這樣的量對台灣九成五以上的客戶應該都適用了。

以上面的規格來看,這裡就是直接一台硬體伺服器的資源都放在Intelligence的VM上。這樣的要求不低,但大家請考慮下列這幾點:

‧與Application Rule Manager需要開始監測時,再手動選定有哪些範圍的VM在哪些時間進行錄製相比,NSX Intelligence的設計是24小時不間斷地監看所有NSX-T納管範圍的網路流,因此需求的資源量比較大是很正常的。

‧如果與其他廠商的網路分析、可視化方案做比較,動輒要搬半櫃的伺服器專門來作為網路分析使用,那麼它在軟硬體上的資源要求與成本相比其實很低。

使用NSX Intelligence

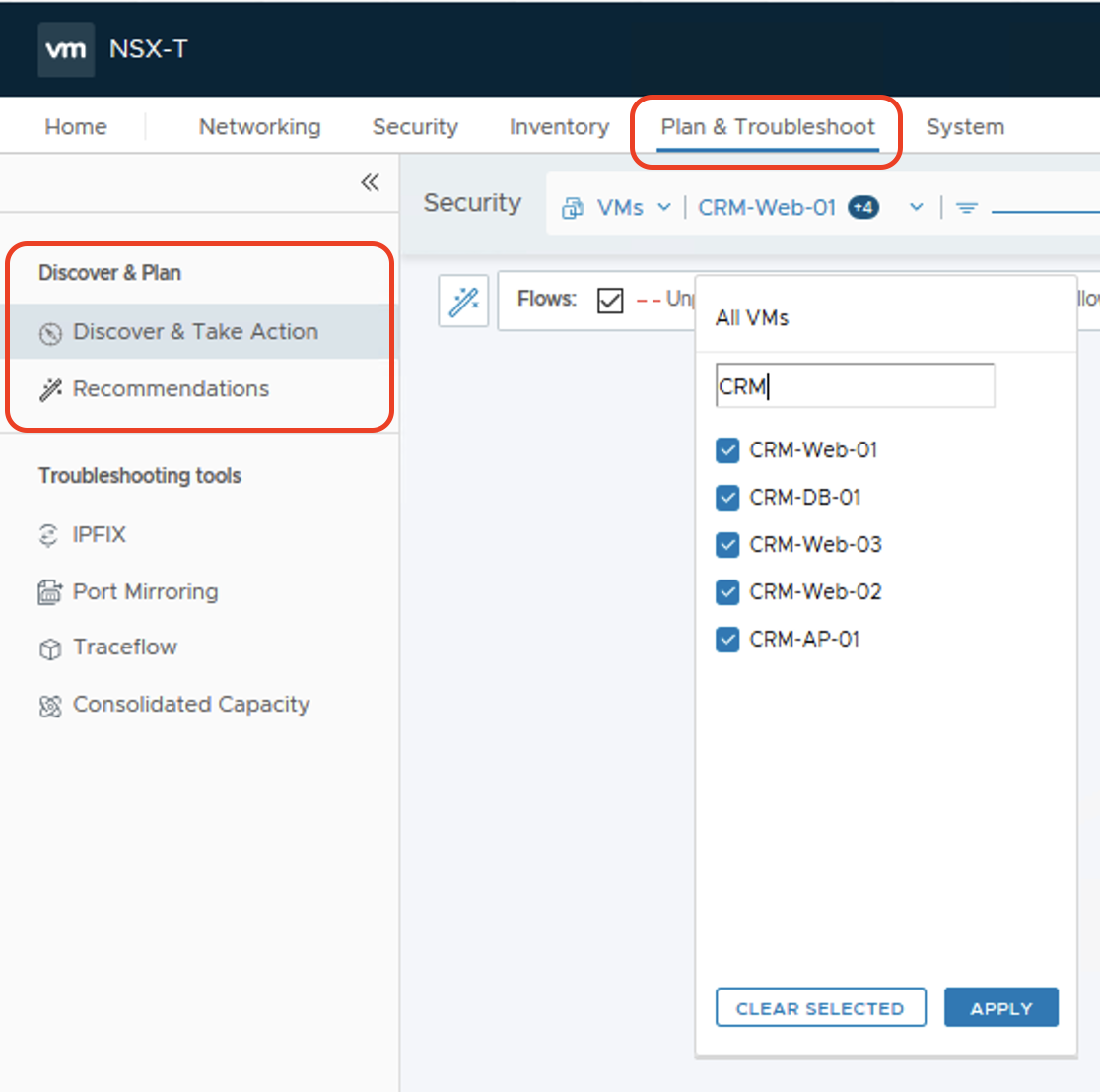

在NSX Intelligence安裝之後,先放一陣子進行初步的資料收集與底層資料庫建立。接著,在NSX-T的管理介面中,於Plan & Troubleshoot介面就會看到於Discover & Plan內出現了Discover & Take Action和Recommendations兩個新的工具。在Discover & Take Action內,選擇VM或群組,然後再選擇要指定哪些機器。在圖4中,可以看到所有CRM開頭的虛機。

圖4 找出所有CRM開頭的虛機。

圖4 找出所有CRM開頭的虛機。

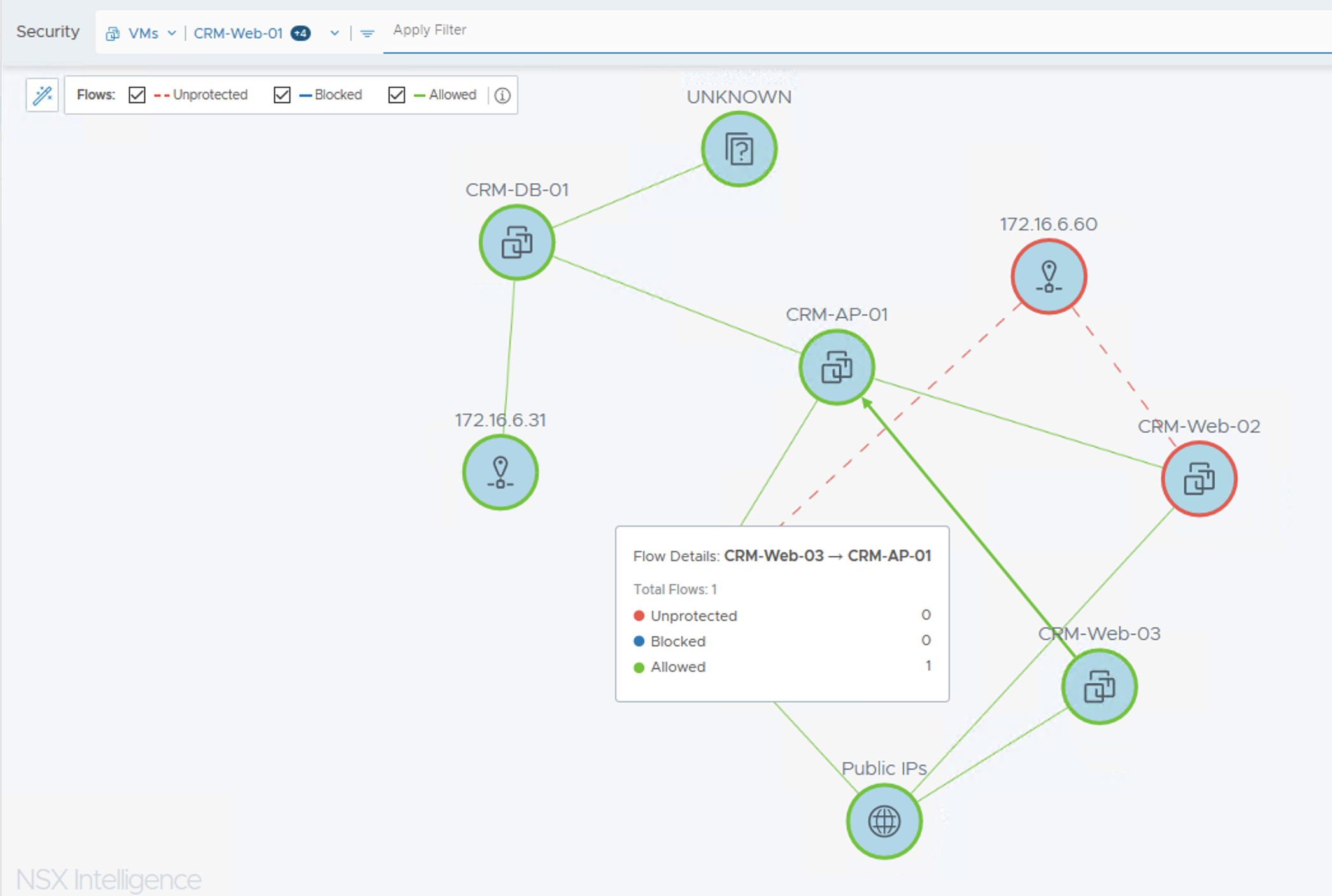

按下〔Apply〕按鈕之後,這些虛機間的相互關係便會顯示出來,如圖5所示。

圖5 顯示各個虛機間的相互關係。

圖5 顯示各個虛機間的相互關係。

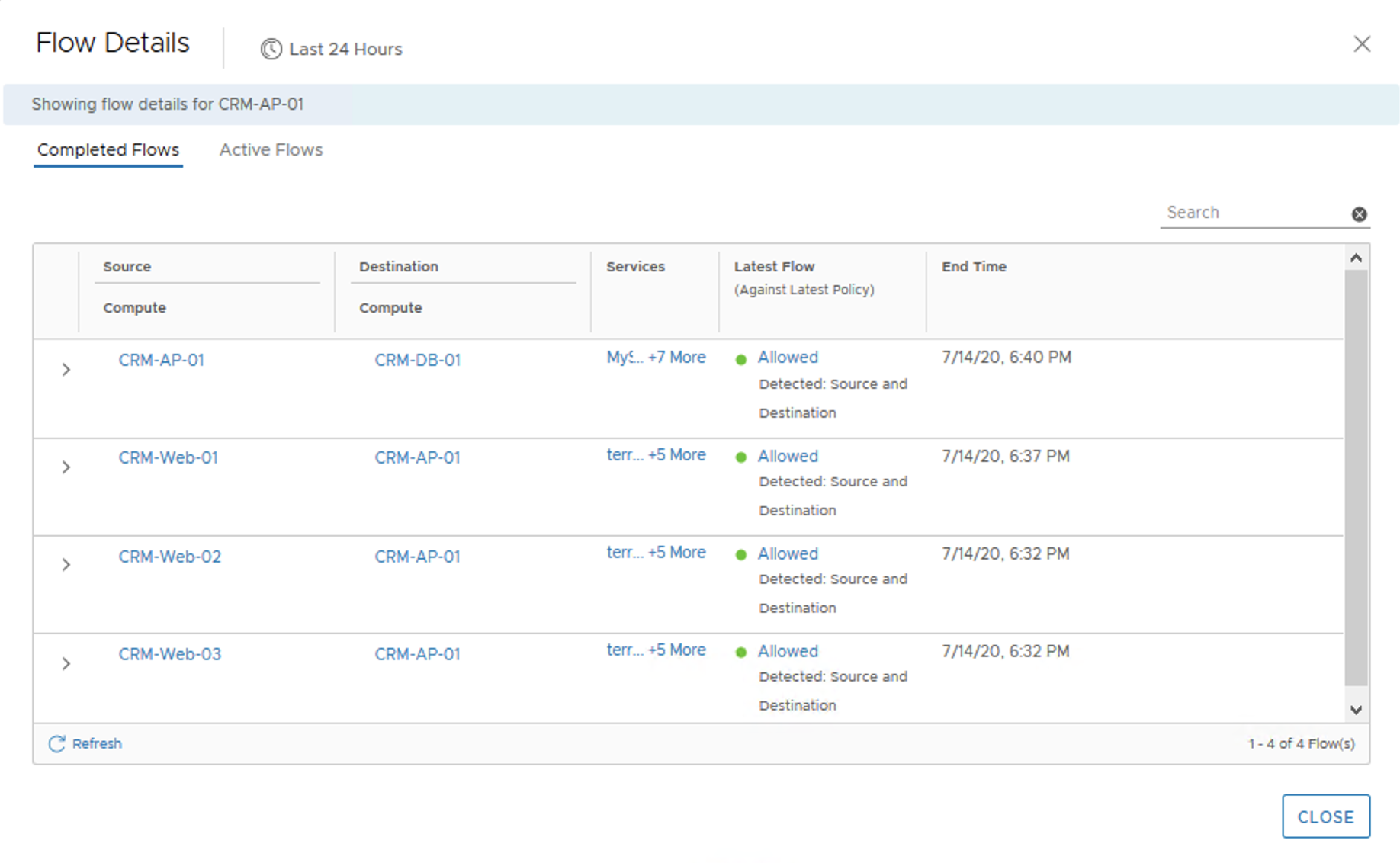

圖5中的線條代表在指定的時間內有發生過的網路流,如果把游標移到網路流上也可以,進一步去看Flow的內容,如圖6所示。

圖6 查看Flow的內容。

圖6 查看Flow的內容。

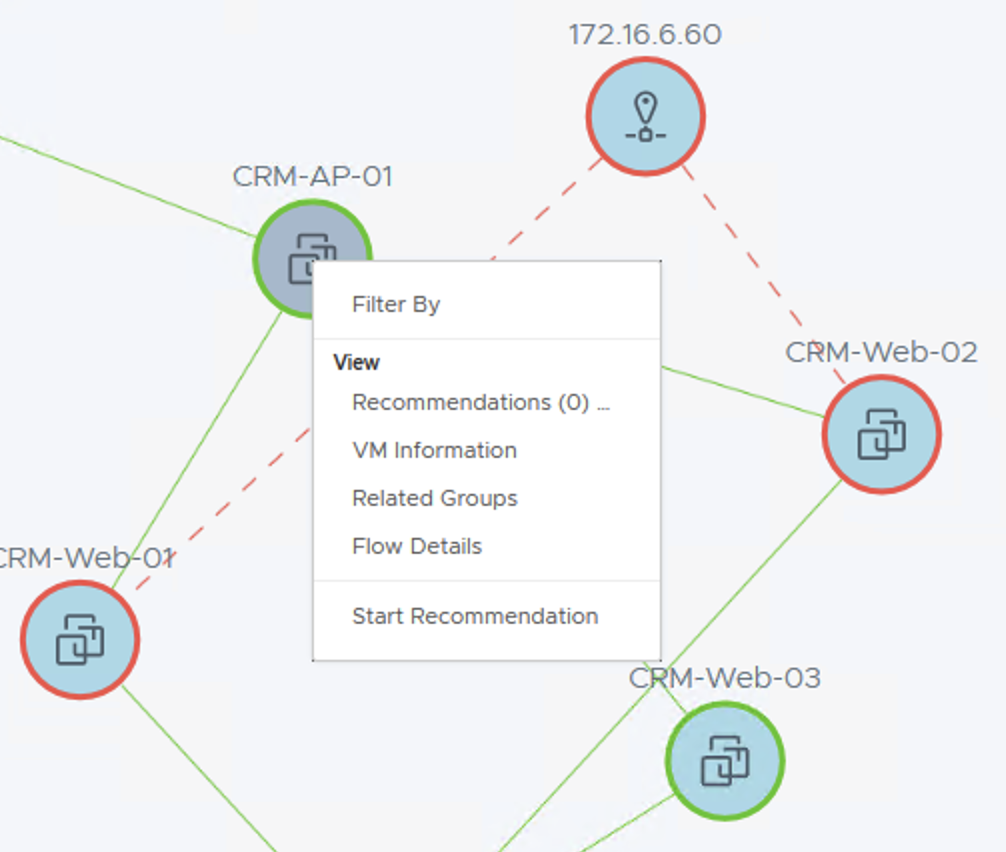

也可以把滑鼠移到指定虛機上,然後按下滑鼠右鍵,如圖7所示,就能夠顯示這台虛機本身的資訊,以及與這台虛機所有相關的網路流。

圖7 透過右鍵選單來顯示虛機本身的資訊,以及與此虛機所有相關的網路流。

圖7 透過右鍵選單來顯示虛機本身的資訊,以及與此虛機所有相關的網路流。

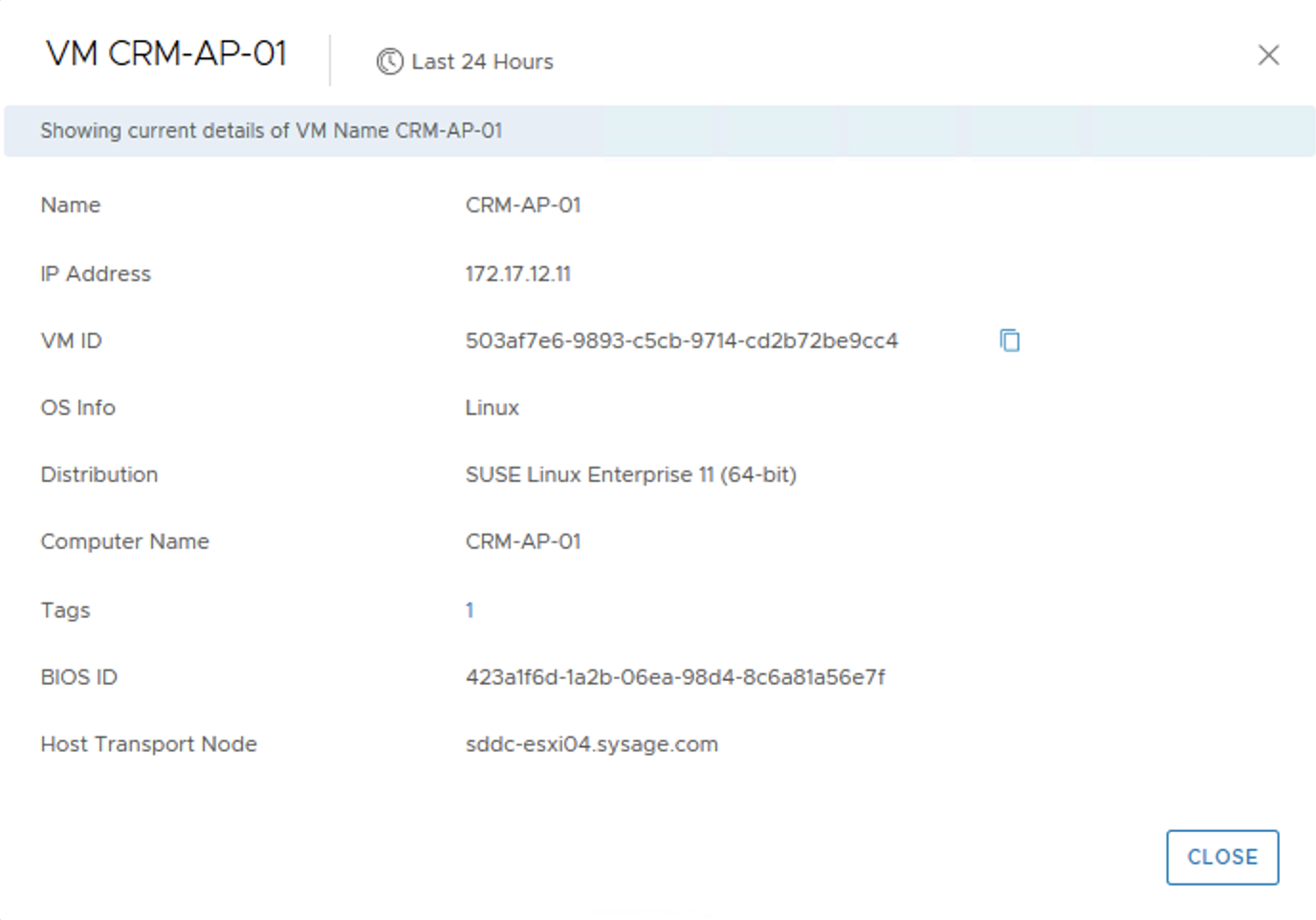

如圖8所示,虛機的資訊可以直接點擊看到,超簡單的!

圖8 檢視虛機本身的資訊。

圖8 檢視虛機本身的資訊。

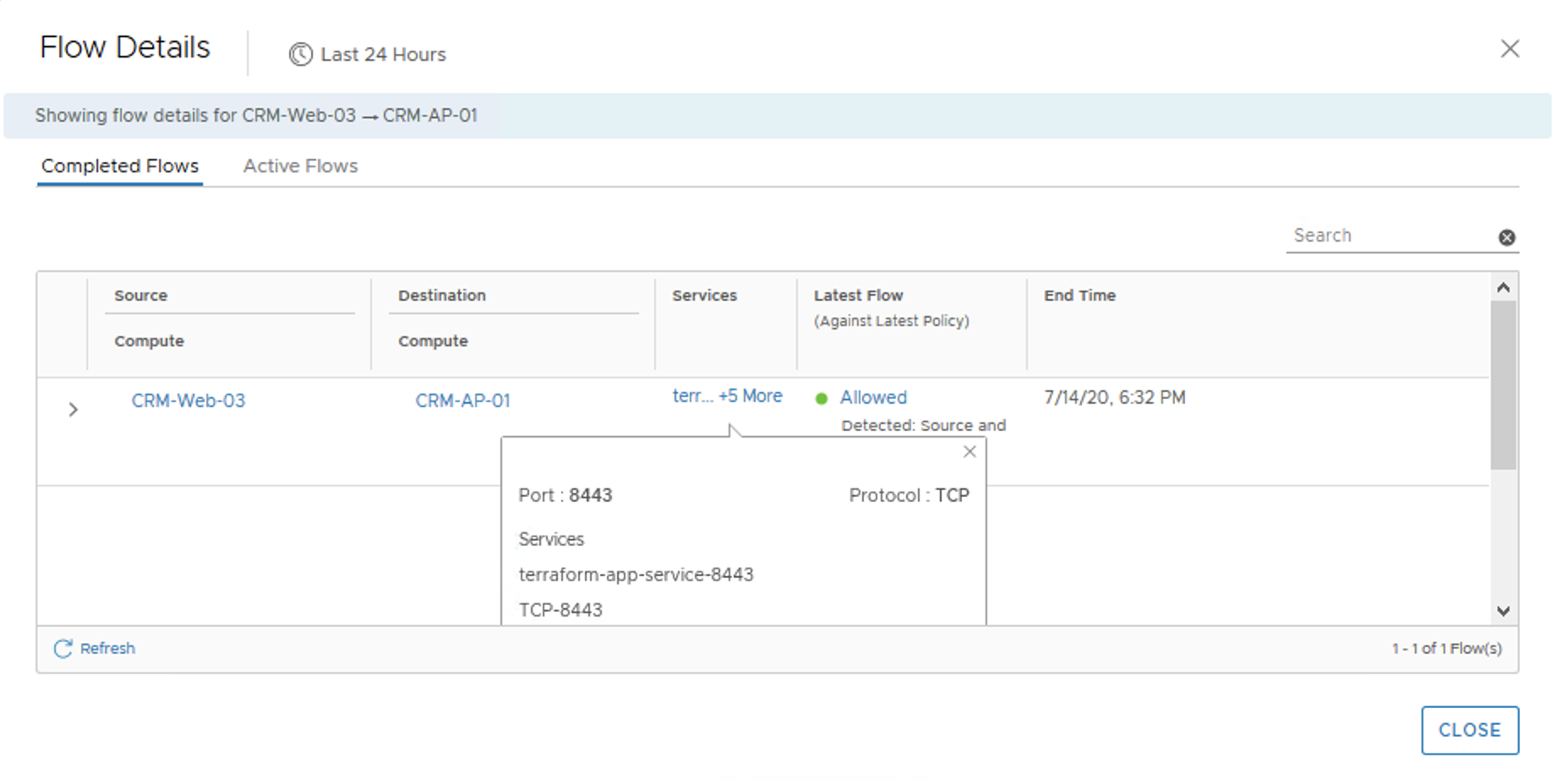

此外,與這個虛機相關的網路流資訊也會條列出來,如圖9所示。

圖9 列出與虛機相關的網路流資訊。

圖9 列出與虛機相關的網路流資訊。

結語

了解NSX Intelligence的簡單畫面與初步功能後,下篇文章將介紹針對NSX Intelligence可進行的防火牆功能推薦與配置。

<本文作者:饒康立,VMware資深技術顧問,主要負責VMware NSX產品線,持有VCIX-NV、VCAP-DTD、CCIE、CISSP等證照,目前致力於網路虛擬化、軟體定義網路暨分散式安全防護技術方案的介紹與推廣。>