隨著科技的進步,想要做筆記已不再侷限於一般的紙本記事本,現在的手機、平板以及電腦都具備相關方便易用的筆記軟體App。本文將著重於跨平台的筆記軟體Evernote的介紹和鑑識方法,說明其常用功能及可能被非法者利用的地方,並利用鑑識工具在iPhone上進行簡易的鑑識,最後以案例方式說明,當非法行為發生時,Evernote可能會留有什麼證據在手機記憶體中,而這些證據與非法者有何關連,以方便鑑識人員的調查。

帳號的萃取

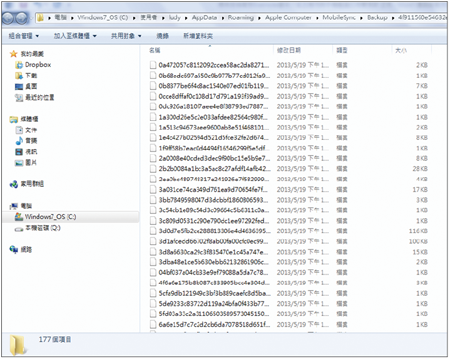

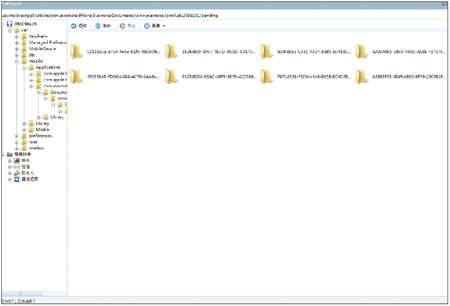

從非法者阿明的手機進行檔案的萃取,鑑識人員發現檔案數量共有177個,如圖4所示。

|

| ▲圖4 登入Evernote帳戶後萃取資料夾。 |

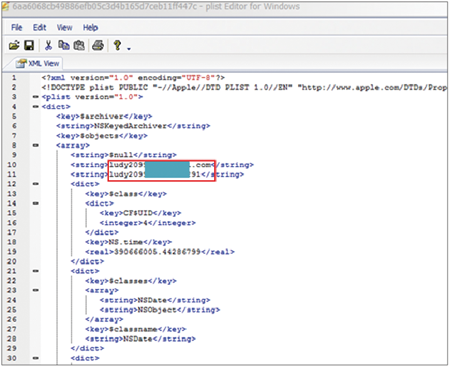

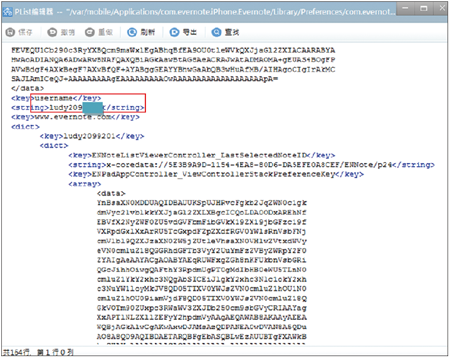

在經過檢視後,發現一個名為6aa6068cb49886efb05c3d4b165d7ceb11ff447c的plist檔中儲存了登入者的信箱,如圖5所示。

|

| ▲圖5 存有登入者信箱的plist檔。 |

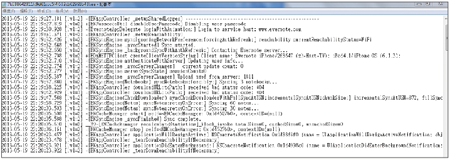

此外,也在名為7b638642311fc9d61ccc5f4f632cb62991b43bea的純文字檔內找到Evernote進行同步時記錄的相關資訊,包括連線方式、裝置名稱、系統版本、時間等,如圖6所示。

|

| ▲圖6 儲存Evernote同步相關資訊的文字檔。 |

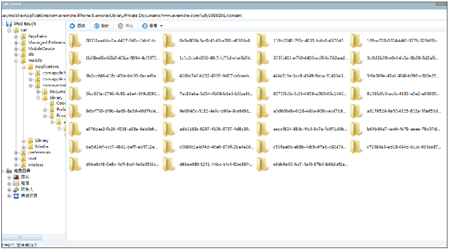

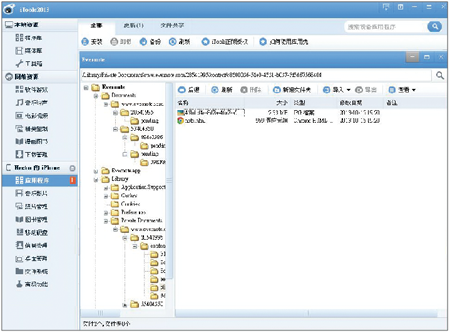

除了從備份資料夾內尋找跡證外,鑑識人員也透過iTools直接在iPhone的「/var/mobile/Applications/com.evernote.iPhone.Evernote/Library」資料夾內,找到「Private Documents」子資料夾裡存有許多與Evernote帳戶同步的資料,如圖7所示。

|

| ▲圖7 資料夾內存有與Evernote帳戶同步的資料。 |

另外,在「/var/mobile/Applications/com.evernote.iPhone.Evernote/Doucuments/www.evernote.com/ludy2099201/pending」資料夾內也發現到一些與Evernote帳戶同步的資料,如圖8所示。

|

| ▲圖8 該資料夾中存有與Evernote帳戶同步的資料。 |

實際打開位於「Preferences」子資料夾內的plist檔案,發現裡面存有使用者登入名稱的資料,如圖9所示,與圖5比對後證實無誤。

|

| ▲圖9 內含使用者名稱的plist檔。 |

圖片的萃取

經過詳細檢視後,鑑識人員又在名為「Private Documents」的子資料夾內發現了一個檔名為「43bdcf4a8d7a46a7a5a74ae0ef1ba0aa」的JPG圖片檔以及一個HTML檔,如圖10所示。

|

| ▲圖10 存有非法者犯罪跡證的資料夾。 |

打開該圖檔,經確認後發現是受害者居家附近的照片,如圖11所示。

|

| ▲圖11 被害者住家附近的照片。 |