Money Message勒索軟體會加密目標電腦上的文件,使受害者的系統無法使用,它最早由Zscaler ThreatLabZ研究團隊在Twitter上揭露。他們的推文提供了該惡意軟體的SHA-256雜湊值和暗網上的資料洩漏網站。當惡意軟體執行時,會加載一個預設的配置,以JSON文件的形式從可執行文件中提取。

勒索軟體Money Message的目的是加密目標電腦上的文件,使受害者的系統無法使用。它最早由Zscaler ThreatLabZ研究團隊在Twitter上揭露。他們的推文提供了該惡意軟體的SHA-256雜湊值和暗網上的資料洩漏網站。沒有分析能夠將提供的情報直接與Money Message幫派聯結起來。當惡意軟體執行時,它會加載一個預設的配置,該配置以JSON文件的形式從可執行文件中提取。值得注意的是,Money Message執行加密階段的速度比其他已知的勒索軟體變種(如LockBit或BlackCat)慢得多。

Money Message分析

首先,根據現有資訊,該惡意軟體似乎是一個32位元的可移植執行檔(PE),使用C\C++編譯器編譯。

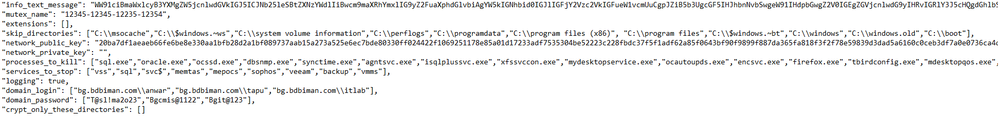

字串分析顯示,Money Message包含一個類似於JSON格式的資料結構中的字串塊,這可能表明該勒索軟體正在儲存預設配置(圖1)。

圖1 Money Message包含一個類似於JSON格式的資料結構中的字串塊,顯示該勒索軟體可能正在儲存預設配置。

圖1 Money Message包含一個類似於JSON格式的資料結構中的字串塊,顯示該勒索軟體可能正在儲存預設配置。

Money Message運作

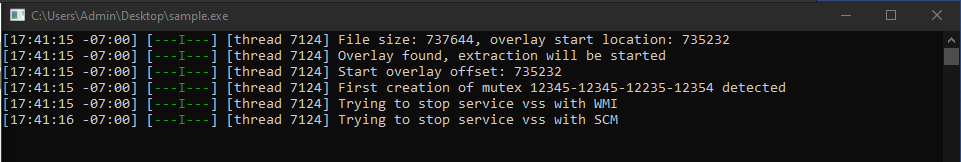

執行勒索軟體後,可以看到Money Message試圖從PE標頭覆蓋區加載資料(圖2)。

圖2 Money Message試圖從PE標頭覆蓋區加載資料。

圖2 Money Message試圖從PE標頭覆蓋區加載資料。

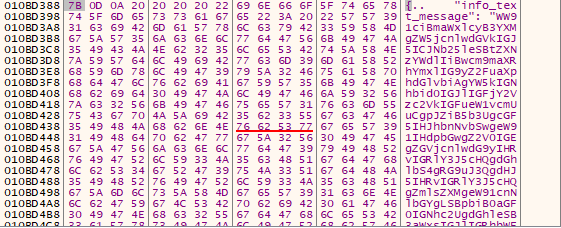

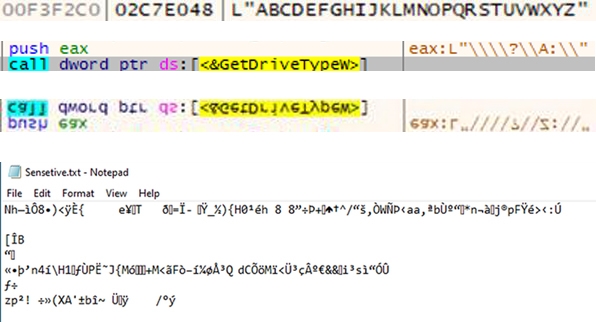

當訪問覆蓋段時,可以清楚地看到被加載到堆疊中的內容,亦即info_text_message變量,如圖3所示。

圖3 清楚地看到被加載到堆疊中的內容「info_text_message變量」。

圖3 清楚地看到被加載到堆疊中的內容「info_text_message變量」。

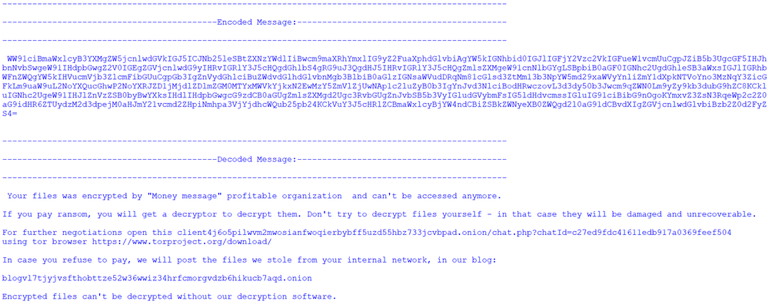

info_text_message變數包含一個可能是Base64編碼的字串。嘗試解碼該字串後,結果顯示出是勒索筆記(圖4)。

圖4 解碼info_text_message變數中的字串後,結果顯示出是勒索筆記。

圖4 解碼info_text_message變數中的字串後,結果顯示出是勒索筆記。

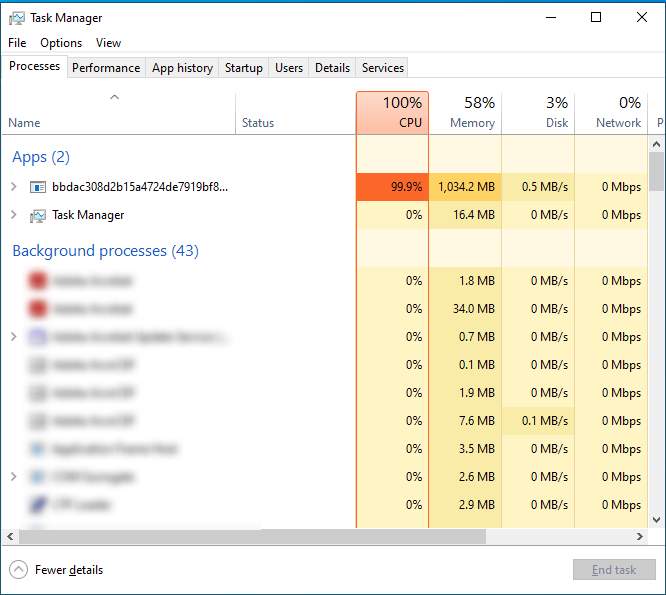

在執行過程中,明顯可以看到Money Message使用了大量的系統資源,如圖5所示。

圖5 Money Message占用了大量的系統資源。

圖5 Money Message占用了大量的系統資源。

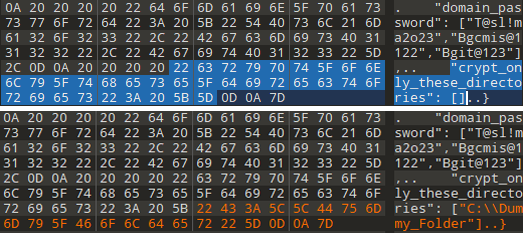

如果讓勒索軟體按照其預設配置執行,它會默認針對整個系統進行攻擊,除了一些在skip_directories變數中預先設置以避免的目錄外(圖6)。然而,這會導致受害者系統崩潰,最終執行步驟無法完成。為了避免因預設配置而引起系統崩潰,已修改配置以加密特定目錄。

圖6 skip_directories變數中的預先設置。

圖6 skip_directories變數中的預先設置。

透過編輯crypt_only_these_directories變數的內容來修改JSON配置文件,該變數負責加密特定列表的目錄,如圖7所示。

圖7 透過編輯crypt_only_these_directories變數的內容來修改JSON配置文件。

圖7 透過編輯crypt_only_these_directories變數的內容來修改JSON配置文件。

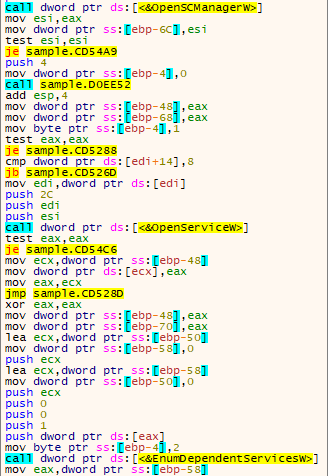

在使用這個新配置執行Money Message後,惡意軟體嘗試啟動SCM,如圖8所示。

圖8 惡意軟體嘗試啟動SCM。

圖8 惡意軟體嘗試啟動SCM。

這是為了列舉並停止感染系統上預先配置的服務列表,這些列表儲存在services_to_stop變數中(圖9)。

圖9 列舉並停止感染系統上預先配置的服務列表。

圖9 列舉並停止感染系統上預先配置的服務列表。

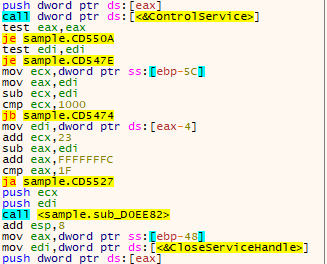

如圖10所示,這份列表中提到的服務與備份操作有關。

圖10 列表中提到的服務與備份操作有關。

圖10 列表中提到的服務與備份操作有關。

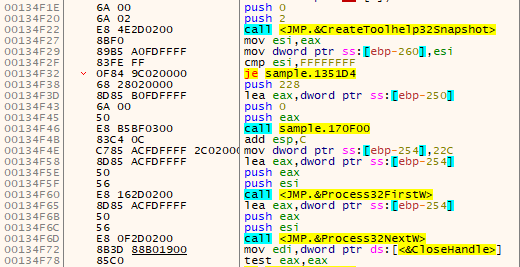

然後,勒索軟體將嘗試列舉所有正在運行的進程,並終止儲存在processes_to_kill變數中的預先配置進程(圖11)。

圖11 勒索軟體嘗試列舉所有正在運行的進程,並終止儲存在processes_to_kill變數中的預先配置進程。

圖11 勒索軟體嘗試列舉所有正在運行的進程,並終止儲存在processes_to_kill變數中的預先配置進程。

這份列表中提到的進程與備份操作有關,被停止以確保無法對受感染的機器進行任何備份和回滾操作(圖12)。

圖12 進程與備份操作被停止以確保無法對受感染的機器進行任何備份和回滾操作。

圖12 進程與備份操作被停止以確保無法對受感染的機器進行任何備份和回滾操作。

在Money Message停止這些服務並終止這些進程後,它會從系統中刪除影子副本,以防止使用者透過之前的備份來恢復系統。這是透過使用vssadmin.exe工具並由cmd.exe發起來完成的(圖13)。

圖13 從系統中刪除影子副本,防止使用者透過之前的備份來恢復系統。

圖13 從系統中刪除影子副本,防止使用者透過之前的備份來恢復系統。

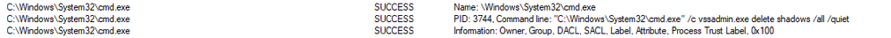

接著,Money Message會嘗試列舉系統中所有的儲存驅動器(從A:\到Z:\),以達到加密階段的更廣泛影響。它從一個靜態字符串中檢索要遍歷的字母,如圖14所示。

圖14 列舉系統中所有的儲存驅動器,以達到加密階段的更廣泛影響。

圖14 列舉系統中所有的儲存驅動器,以達到加密階段的更廣泛影響。

另外,也注意到Money Message使用ChaCha20協議來加密文件。Cyble發布的一份報告指出,實際上它還使用了ECDH協議,使受影響的文件無法使用。

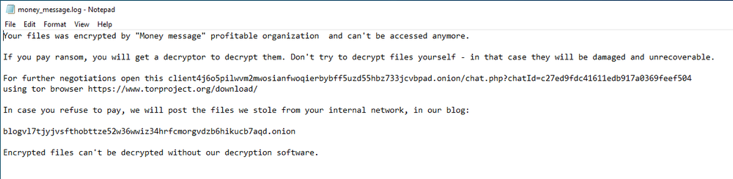

加密階段完成後,Money Message會留下一封贖金訊息(money_message.log),指定駭客洩漏網站的地址和一個供受害者與攻擊者溝通的論壇。需要注意的是,在此次分析期間,這則訊息是留在為研究目的創建的假文件夾中的,但程式碼顯示,這則訊息通常會留在加密樹中最高的根文件夾內(圖15)。

圖15 Money Message會留下一封贖金訊息money_message.log,指定駭客洩漏網站的地址和一個供受害者與攻擊者溝通的論壇。

圖15 Money Message會留下一封贖金訊息money_message.log,指定駭客洩漏網站的地址和一個供受害者與攻擊者溝通的論壇。

在惡意軟體完成執行後,它會終止自身的進程,但不會試圖從受害者系統中刪除自己。

突破迴避技巧 成功偵測

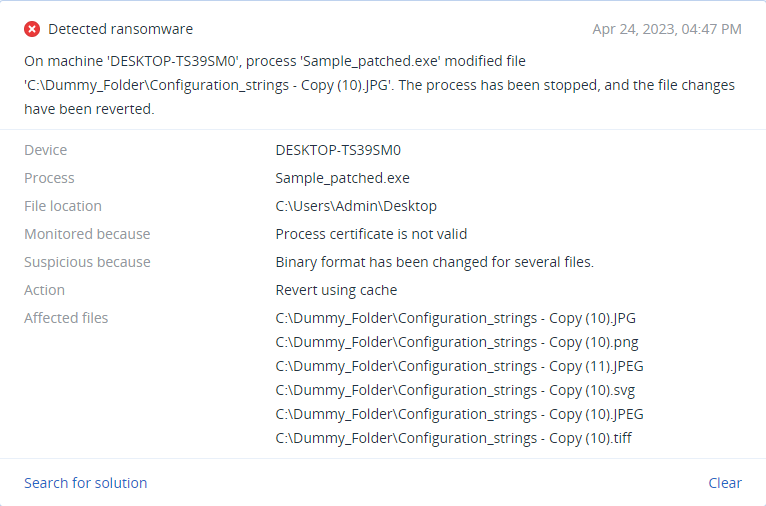

儘管勒索軟體執行時間緩慢且使用了迴避技巧,但Acronis Cyber Protect成功偵測並阻止其執行,如圖16所示。

圖16 Acronis Cyber Protect成功偵測並阻止其執行。

圖16 Acronis Cyber Protect成功偵測並阻止其執行。

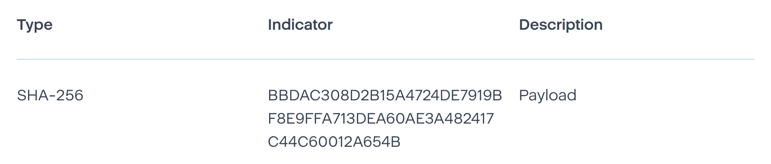

相關的威脅指標(IoCs),則如圖17所示。

圖17 威脅指標(IoCs)。

圖17 威脅指標(IoCs)。

結語

儘管Money Message犯罪集團是網路安全領域中的新威脅行為者,但他們已成功造成顯著影響,甚至聲稱入侵了像MSI這樣大型組織。然而,深入分析顯示,這款勒索軟體在運行時間和資源管理方面的加密邏輯效率並不高。

重要的是擁有一個安全解決方案,可以在攻擊鏈的早期識別這些威脅,甚至在任何執行嘗試之前將其中和。例如,Acronis Cyber Protect可提供全面保護,防範所有已知的破壞性惡意軟體和系統中的未知操作,確保敏感文件和資訊的安全性。

<本文作者:王榮信,Acronis大中華區首席技術顧問。專精外對內之資安技術防護措施、內對外之機敏資料外洩保護、資安事件關連分析及進階勒索軟體防護,透過企業資訊安全風險評估及框架,規劃符合需求的安全策略及架構。曾輔導多個大金融機構建立資料外洩防護架構、進階惡意程式防護架構及ATM與伺服器系統防駭解決方案。>