面對分散式阻斷服務攻擊(Distributed Denial of Service,DDoS)事件,以往受害企業較多求助於ISP業者加大頻寬來撐過攻擊,但隨著攻擊型態演進,駭客不再僅是以癱瘓網路為目的,而是傾向以相對少量的小封包,針對通訊協定及特定應用弱點等手法,讓系統服務不堪負荷而終止。

如今針對這類攻擊的緩解方案也已經隨之晉級,除了企業可自建DDoS專屬設備外,市場上亦有ISP業者提供的DDoS進階防護服務,以及近年來新興的流量清洗(Clean Pipe)服務可供選擇。

癱瘓主機資源及應用

就DDoS的攻擊模式來看,以往大多針對Layer 3(網路層)、Layer 4(傳輸層)的通訊協定進行攻擊,耗盡目標伺服器資源或是耗盡目標主機網路頻寬。而防禦設備經過多年發展,像是IPS(入侵防禦系統)、防火牆等資安設備,皆已具有相當程度的防護能力。

但DDoS攻擊並非就此平息,反而更精進其技術能力,逐漸轉向針對Layer 7(應用層)發動攻擊,用以癱瘓目標主機的網路應用服務能力,其中尤以癱瘓網站服務的DDoS攻擊型態最為常見,例如HTTP Flood、Slowloris(Slow HTTP GET Request)等攻擊型態,都是透過對網站服務主機發出大量或不正常的Request指令,耗盡目標主機的資源。

中華電信數據通信分公司資訊處科長劉清雲指出,多數企業對Layer 7的防禦機制並不完備,因此Layer 7的攻擊也會針對作業系統或應用程式未更新的漏洞,且成功機率相當高。由於企業對於伺服器系統的更新較為謹慎,可能需要先行在測試環境中安裝觀察是否會影響到既有的服務,確認沒問題後才會更新到線上伺服器,而攻擊者只要在這段測試期間發動即可得逞。

|

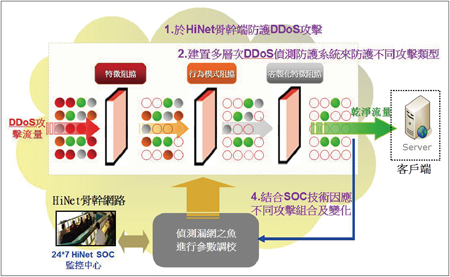

| ▲在網路骨幹端採取多層次DDoS偵測防護,並結合SOC監控中心技術,才能因應不同的攻擊型態變化。(資料來源:中華電信) |

攻擊也循PDCA模式

只是這類針對漏洞的零時差攻擊(Zero-day Attack)有一定的技術門檻,必須在事前做足研究,Nexusguard高級研究員謝輝輝觀察,具規模的駭客集團甚至已經漸漸朝向PDCA(Plan-Do-Check-Act)模式發展。

他解釋,PDCA攻擊計畫是經濟效益考量下的產物,屬於高科技犯罪的一環。在Plan階段會由一組專業團隊先作分析調查,只要依據標準作業流程執行,運用工具協助,不到一個小時時間,幾乎就可掌握整個網站結構了。之後即可量身訂製攻擊模式、要採用的工具,同時分析需經過多少時間可生效,而這也就是DDoS攻擊之所以難解的主因。

既然駭客發動攻擊行為是以成本效益為考量,若目標網站的防護架構是採用高強度模式,攻擊者自然未必會承接,而Clean Pipe式的保護即為其中一項機制。謝輝輝解釋,因為攻擊者也希望最大化其攻擊行為效益,若在Check階段即發現企業環境具有Clean Pipe防禦,而依據過去發動攻擊的經驗,往往需要花費更多資源來進行,況且也未必能成功,因此承接時就會有所顧忌。「坊間有許多針對DDoS的緩解方案,但實際上要能達到效果,還是得仰賴像是Clean Pipe的服務。」他強調。

技術支援能力為關鍵

面對新型態的DDoS攻擊防禦,中華電信亦有針對既有客戶提供DDoS進階防護服務,劉清雲表示,其運用了多家知名廠牌的資安防護設備,合併各家設備的長處進行多元性的DDoS攻擊防護,除具備Layer 3、Layer 4防護功能外,同時針對Layer 7提供了應用層標準協定檢驗、互動式檢驗、特徵碼分析及阻擋等防禦技術,並利用中華電信的骨幹網路進行備援機制,達到高效能、高可用性的服務。

他進一步說明,首先會採以應用層標準協定檢

驗,確認網路封包或連線是否符合該應用層的RFC協定,若有不符標準協定格式的網路封包或連線便即時阻擋。接著搭配資安設備的應用層Proxy功能達到互動式檢驗,在服務伺服器尚未接受到用戶端的Request前,先行對用戶端所發出的封包檢驗確認,以阻擋殭屍網路(Zombie Botnet)等攻擊行為,例如在Web應用層方面可使用Cookie或JavaScript Challenge來對用戶端進行驗證。

萬一既有的抵禦機制皆無法順利讓客戶恢復正常服務,此時便須專業技術人員介入,進行資安設備與Server Log資料分析、網路封包分析等動作,從中獲取攻擊行為模式,特別製作防護特徵碼寫入資安設備來緩解。中華電信數據通信分公司資訊處專案工程師許嘉益解釋,較先進的資安設備基本上皆已提供全球特徵碼資料庫供比對,但難免還是會遇到較特別的攻擊模式,此時就會需要進一步將客戶的流量鏡射(Mirror)一份供技術人員拆解分析,抓出其攻擊行為邏輯後,再客製特徵碼加入,讓應用服務得以恢復正常運作。

其實不論是電信業者直接從骨幹緩解DDoS,還是由Nexusguard之類的Clean Pipe服務,先行將企業骨幹封包清洗後再導回,其背後皆少不了資安監控維運中心(Security Operations Center,SOC)來協助。謝輝輝即表示,實務上要解決DDoS的攻擊問題,往往需要仰賴技術人員研究撰寫出抵禦程式,因為攻擊者會針對攻擊目標採取客製化行動,防禦機制要能有效因應勢必也得經過量身客製,必須要有許多技術研究才能達到檢測與防護,例如在Nexusguard實驗室中會先行模擬客戶環境,來進行攻防戰測試,確認為有效協助的特徵碼,才會開放提供服務。

劉清雲不諱言,企業如要採用Clean Pipe服務概念來抵禦DDoS攻擊,的確需具有相當程度的資安專業能力,由於採用此服務時必須調整網路架構,將既有的網路流量重導至Clean Pipe服務機房,之後再將乾淨的流量導回企業內部,其所增加的環節,也可能會對網路傳輸反應時間造成影響。「事實上中華電信也在評估,除了從骨幹端進行阻擋,若效果不彰,未來亦可再進一步直接提供清洗服務,如此一來,企業就不用再調整網路導向了。」劉清雲強調。

要對付日新月異的駭客攻擊行為,本來就難有單一解決方案可以適用於各式企業環境,更何況DDoS所發動的攻擊,背後皆有其目的,已經過縝密評估與規畫後的行動,欲緩解至伺服器運作得以恢復正常狀態,DDoS技術服務團隊的支援能力才是此攻防戰得以佔上風的關鍵。