長期以來,備份一直是企業防範勒索軟體的最後一道防線,然而,隨著駭客手法越來越隱蔽、複雜,甚至鎖定備份系統、盡一切手段破壞備份資料,如何確保資料的可回復性也就成為一大挑戰。

勒索軟體(Ransomware)在全球肆虐,企業聞之色變,近期不只有SolarWinds與Colonial Pipeline等大型企業與基礎設施業者受害事件,台灣知名高科技企業與食品廠亦接連遭受攻擊。根據Fortinet近期發布的《2021勒索軟體威脅報告》,高達九成(94%)的受訪者擔心其企業遭受勒索軟體攻擊,其中又有近八成(76%)受訪者表示非常或極度擔心。

長期以來,備份一直是企業防範勒索軟體的最後一道防線,然而,隨著駭客手法越來越隱蔽、複雜,甚至鎖定備份系統、盡一切手段破壞備份資料,如何確保資料的可回復性也就成為一大挑戰。傲索科技(Arrosoft Solutions)台灣區總經理勵宗達指出,駭客知道備份資料對企業的重要性,而且想方設法加以破壞,早期駭客迫使企業支付贖金的作法是先破壞備份檔案,後來備份軟體開始提供唯讀防寫的防護機制來加以防範,如今駭客卻更進一步,在潛入企業後植入木馬,以側錄的方式偷取IT人員帳密,再循著正常管道進入系統清掉備份檔案。

「確實有企業在遭遇駭客入侵後,才發現原本備份的磁帶完全被清空成為空白帶,導致資料很難再還原重建。」他提到,雖然備份軟體業者現今已有所防範,但藉合法權限循著正常管道而來的破壞與攻擊往往令人防不勝防,對此,傲索科技力推AirGap離線備份作為資料保護的最終堡壘。當所有還原手段都無能為力時,有了離線隔離(Isolation)技術架構,能確保在最壞情況下,還原乾淨的數據。

結合備份軟體服務採訂閱制

傲索科技成立於2014年,其總部位於紐澤西,主要提供資料保護顧問服務。2019在台灣成立亞太區分公司,並積極拓展東南亞服務據點。目前提供的服務項目包含資料保護、備份服務以及雲端儲存,同時也取得Commvault在大中華地區以及台灣唯一的服務供應商(Service Provider)資格,提供專業備份顧問服務。

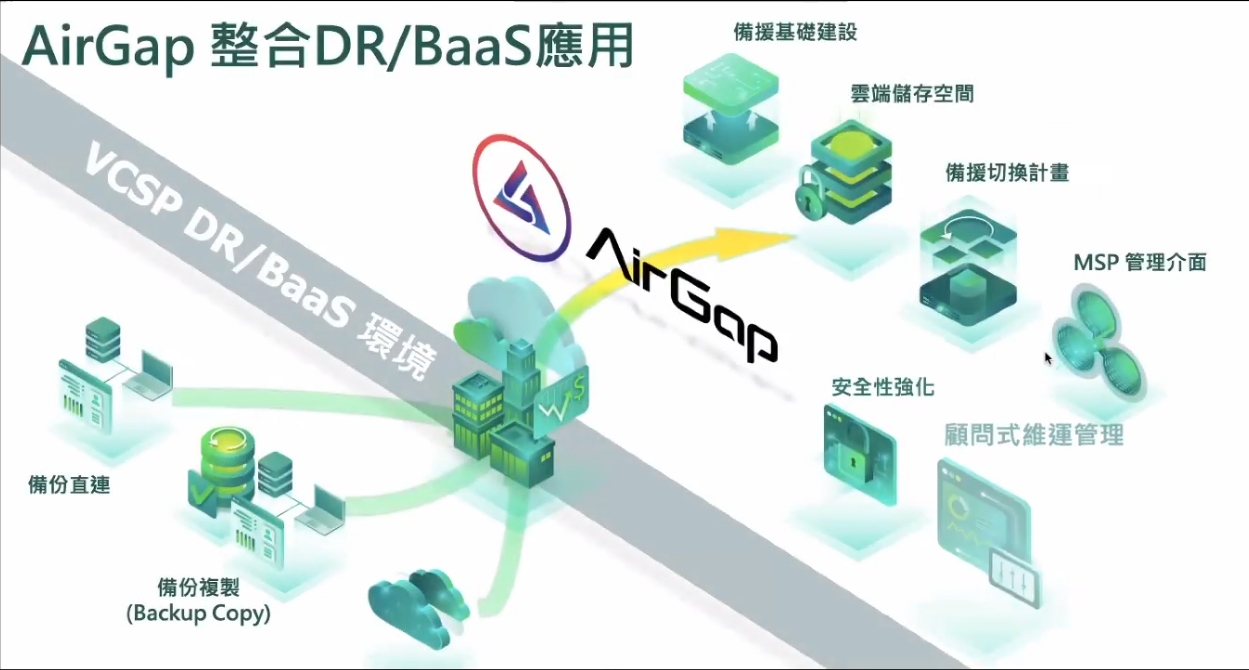

在資料保護方面,其可提供資料備份保護、異地/雲端備份、系統/資料備援、災難演練、離線備份(AirGap)以及勒索病毒還原。而備份服務包含了備份專業服務(SHS)以及備份雲端服務,如備份即服務(BaaS)、災難復原即服務(DRaaS)。而在雲端儲存方面則有私有雲儲存以及儲存即服務,另外也提供了一體機可作為最佳化配置。

從商業模式來看,傲索科技可算是代管服務供應商(Managed Service Provider,MSP)業者,目前除了與Commvault 合作之外,也與Veeam、Acronis、Druva等備份軟體都有密切合作,以提供備份復原管理服務、資料安全、雲備份、災難救援即時服務以及勒索病毒還原服務。勵宗達提到,目前業界的主流趨勢都是朝向MSP發展,將備份作為一種服務來提供,企業可以訂閱備份軟體加上傲索科技的服務,並且將其部署在企業環境中,或是將資料備份到傲索位於是方電訊的機房。如果是服務供應商,也能將備份軟體安裝到機房中,提供備份服務給企業用戶。

針對離線備份,勵宗達認為離線備份機制將成為企業的重要核心,如果企業不幸中了勒索病毒,支付天價贖金未必有用,卻又發現備份資料已經被破壞,離線備份將是最後重建的關鍵。「在美國,勒索病毒保險非常盛行,幾乎每家企業都必須投保。早些年,保險業者可以從中取得很高的利潤,但隨著勒索軟體日益猖獗,在2021年6月以前,毛利已經變成負數,許多保險公司紛紛提高保費、降低保額,甚至拒保,除非企業有更進一步的作為,而離線備份就是判斷的依據之一。」

不過,AirGap本身並沒有備份功能,因此必須與備份軟體配合,以實作離線備份的架構,所有的備份機制與運作都是由備份軟體進行,但是資料備份後會產生一份副本保存在獨立的儲存環境中,而且提供了幾項手法來杜絕任何可能的惡意軟體,包含與生產環境的網路隔離、不定期連接抄寫資料、異常偵測、多因子認證以及主控權對換等等機制來達成。

多道防線確保資料可回復

從資料保護架構來看,企業常見的作法是將資料備份到雲,或者先在本地機房備份後,再複製抄寫一份到雲端BaaS、DRaaS環境上,若是原生的雲端應用環境,則會直接運用備份即服務或是災難即服務來做到資料保護。而服務供應商也會協助制定當災難發生時的備援切換計畫,來確保資料的可用性。

「這樣的架構看似完整,但駭客也不是省油的燈,他們深入研究備份軟體,知道備份是企業最後一道防線,因此入侵後的首要動作就是探查有無任何的備份機制以及額外保存的機制,能不能進行相關的破壞?」勵宗達指出,對此,AirGap也設計了多道防線,首先是備份的主控權對換,傳統的作法是以生產環境(Production Site)作為主要傳輸的主控權,現在則把主控權換到AirGap手上,讓AirGap有權選擇那些資料需要被抄寫。

但即便如此,有問題的資料還是可能會被複製,因此也會搭配Client端異常監測,例如Honeypot監控機制主要是利用誘捕文件(Honeypot File)來主動檢測企業的備份主機是否存在勒索軟體,或是資料備份量出現異常,例如企業過往每天平均異動量只有3~5%,突然間異動量提升至60%,一旦發現異動過於頻繁,第一時間直接先切斷網路。而且,在索取資料抄寫的過程中,採行的是不定時的斷網斷線,讓駭客難以捉摸抄寫的習慣,過去由於備份幾乎都是固定排程,因此當駭客得知主要工作區的備份時間,便會以各式惡意軟體偽裝侵入備份空間,現在改由不定時的作法就能大幅降低感染勒索病毒的風險。

AirGap本身並沒有備份功能,必須與備份軟體配合,以達到離線備份的架構。(資料來源:傲索科技)

AirGap本身並沒有備份功能,必須與備份軟體配合,以達到離線備份的架構。(資料來源:傲索科技)

另外,AirGap也提供零信任機制的整合與強化,沒有AD、路由器以及DNS,讓病毒無權限進入,同時還設計了多因子認證機制。他進一步解釋,過往駭客可能會進行網路試探,發現有一條對外網路連線連到BaaS與DRaaS的環境上,在這種環境下就會長期進行網路探測、入侵,以及持續試著藉此連線到IDC或是雲端機房的空間上,針對這種情況就必須做網路切割,達到網段分離配置、沒有聯外路由,而且是獨立的儲存環境,當駭客在做探測偵察時,無法直接存取到後端的空間,也就不會有破壞行為產生。

他強調,備份的目的是為了還原,但中過勒索病毒後的還原則是另一個課題,並不是把離線備份資料直接還原就好,因為勒索病毒大概會潛伏半年到一年的時間,如果直接還原,再中勒索病毒的機率很高,謹慎一點的企業會先還原到另一個環境,讓防毒軟體掃描一遍,而且為了防範未知惡意軟體,還會重建系統,再把資料還原,以降低勒索病毒再度危害的風險。