近年來惡意攻擊在利益驅動下手法變換多端,既有資安防禦體系也隨之不斷地演進,原本專注部署於閘道端,從網路傳輸流量控管安全的次世代防火牆,隨著雲端、行動化、物聯網等應用興起,資安議題日趨複雜,技術供應商的防禦體系著眼之處也不盡相同。例如Palo Alto Networks以應用程式框架為基礎再進化提出Cortex平台;Check Point則是以奈米安全策略(Nano Security),在晶片中嵌入安全偵測技術來協助。

根據Check Point日前發布的《2019年網路安全報告》指出,雲端與終端皆有值得留意的資安風險。就終端環境來看,2018年全球37%的企業均受到不同程度的惡意挖礦軟體威脅,儘管如今的加密貨幣價值大幅降低了80%,但仍然成為2018年最常見的攻擊類型。其次依序是33%的企業曾遭受行動裝置攻擊,18%則是曾遭受殭屍網路攻擊或成為DDoS攻擊的幫兇。

Cortex平台保障多雲應用安全

隨著攻擊者手法在利益驅動下持續演進,防禦方同樣得盡快跟進,以彼之道還施彼身,讓企業得以採用低成本、高效率、自動化的方式來建構防禦體系。Palo Alto Networks全球銷售執行副總裁Dave Peranich指出,過去的防禦體系,主要得仰賴專業資安人力介入協助,問題是現代攻擊者大量採用自動化工具來發動,現階段匱乏的專業資安人力根本無法因應,因此勢必得搭配合適的解決方案共同抵禦外敵。

Cortex平台解決方案是Palo Alto Networks最新提出的整體框架,以整合不同領域的資安機制,共同打造端點、網路、雲端應用環境的安全性,同時藉此掌握攻擊本質與型態,以便執行有效地回應。

就組成架構來看,Cortex平台包含Cortex資料湖(Data Lake)、Cortex XDR演算分析,以及用於蒐集終端裝置資訊的Traps 6.0。「透過平台解決方案的好處是在資料存放的任何位置,都可建立保護能力。此外,藉由平台彙整大數據之後,運行機器學習演算模型解析,才得以實現自動化回應機制,及時予以處置,降低過度仰賴專業資安人力的狀況。」Dave Peranich說。

Cortex平台的策略,除了確保既有端點與防火牆的防禦力,同時也持續擴展近兩年大幅成長的雲端應用,即使企業採用速度與技術架構大多不同,亦可藉此建立雲端應用的防護措施。由於雲端平台的特性是具備彈性、動態地隨需調整,搭配的資安措施勢必也得同樣靈活地因應,對此Palo Alto Networks近年來已陸續透過併購Evident.io、Redlock等多家公司的技術,提高雲端防護效果。

現今全球企業皆朝向數位化轉型邁進,雲端應用已是必然的選項,Palo Alto Networks大中華區技術總監耿強觀察,雲端應用的重點在於靈活配置、快速上線,同時帶來的問題是資源啟用後往往難以精準地掌握,以及必須確保應用上線後得以控管資安風險。因此首要任務是建立可視化能力,才得以藉此配置控管措施。

透過大數據平台彙整蒐集取得的地端與雲端資料,進而執行關連性分析,亦可運用機器學習演算模型解析大數據,強化偵測能力,以及配置自動調查與回應高風險行為的機制,保障未來各種應用情境安全性。這即是Cortex XDR設計的理念,可蒐集網路、端點、雲端所產生的資料,彙整到資料湖,再執行機器學習演算模型,把成千上萬的告警訊息加以收斂,指向根本原因,再依據風險指數排序指出最關鍵必須優先解決的項目,並且提供自動呼叫網路端、終端、雲端的防禦機制執行攔阻。

「多數的攻擊者通常會重複使用已知型惡意程式來發動,若有足夠資源,還可能會事前先行研究調查、掃描弱點,運用無檔案的手法執行零時差攻擊。事實上,99%以上的攻擊活動可透過工具來防禦,僅有不到1%為運用客製化惡意程式繞過偵測機制執行滲透的針對性攻擊。」耿強說。不論已知或少數未知的資安威脅,都可能為企業帶來難以彌補的損失,因此現代化的防禦措施,才納入人工智慧與機器學習輔助更主動地進行調查,並且是跨網路、端點、雲端平台的整合架構,全面地阻斷已知與未知型攻擊,在第一時間立即執行回應。

Maestro疊加擴充適用5G骨幹網路安全

著眼於物聯網應用場景未來幾年將出現爆炸性成長,Check Point擴展終端裝置防護技術,日前新發布NANO Agent,提供以IPSec建立通道接取到雲端閘道器,確保傳輸安全性。此外,正在發展中的還有微型閘道器(Micro-Gateway),藉此收容特定連網裝置產生的資訊。

Check Point台灣區技術總監傅國書指出,現階段要在各式連網裝置的晶片或韌體內建NANO Agent,整合運行與維運難度較高,例如韌體版本、通訊協定等環節,可能在初期開發時就會遭遇到障礙,因此初期可採以微型閘道器收容的方式來實作。

針對下一波5G上路後,資料量的成長恐難以預期,首當其衝是網路核心骨幹必須得升級,緊接著須處理骨幹環境相關的資安保護措施,對此Check Point近期推出的Maestro Hyperscale Orchestrator平台,即是為了因應網路傳輸流量的增長而設計。傅國書說明,以往資安評估思維,主要是基於網路傳輸流量來選用解決方案,欲實施控管措施勢必得不斷地擴充容量,才得以運行順暢。

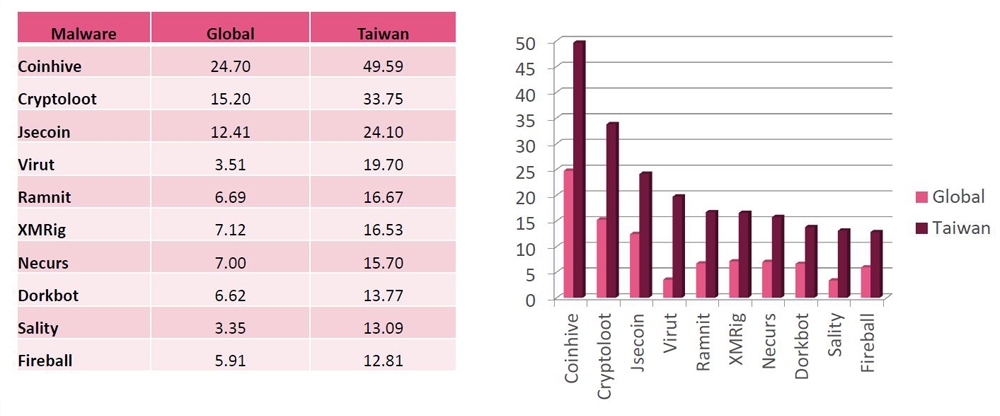

�根據Check Point最新發布的《2019年網路安全報告》指出,台灣遭受全球前10大惡意程式的影響程度全數高於平均值。(資料來源:Check Point)

�根據Check Point最新發布的《2019年網路安全報告》指出,台灣遭受全球前10大惡意程式的影響程度全數高於平均值。(資料來源:Check Point)

「Check Point設計Maestro設備的概念,則是提供一個具有擴充能力的硬體,從初期導入建置單台設備開始,隨應用需求進行擴充,最多可達到52台,持續堆疊累加吞吐量,並且可依照應用場景定義使用者與控管政策,指定不同部門或樓層介接連接埠的規則。」 他進一步說明,其實從近兩年發生的資安事件可發現,多數企業IT環境並未建立基本的分段,內部網路仍停留在Layer 3技術所配置,Maestro可適用於協助大型IT規模實作內網隔離,依據各個部門的應用需求設定安全措施,再按照傳輸流量配置防火牆資源池,IT管理者可透過Session Manager執行操作。如此一來,即便應用服務總計可能需要建置100Gbps吞吐量的資安防護偵測能力,初期的投資才不至於無法負擔。

完全不同於高可用性架構至少須2台到4台的設計概念,其所有流量都必須回到單台Maestro來執行分流,且可進行持續性擴充。「這可說是架構上的躍進,特別適用於接下來要面臨5G上線後,可能匯聚較以往更加龐大的骨幹環境。」傅國書強調。