等項目,並且按下〔插入〕按鈕。最後面再加入「.crl」即可。然後,按下〔確定〕按鈕繼續。

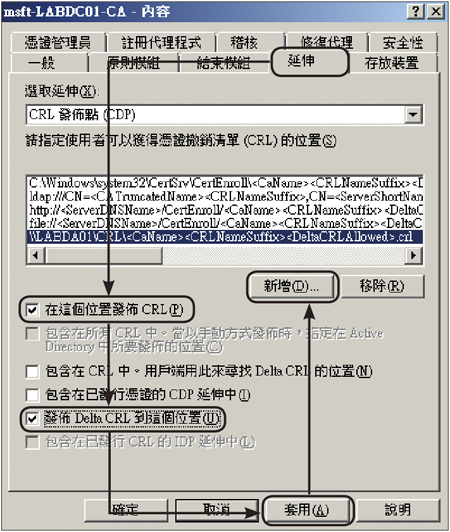

隨後便可以在如圖5所示的〔延伸〕活頁標籤內,看到前面所自訂新增的UNC憑證撤銷清單位置。加以選取後,再分別確認已經勾選「在這個位置發佈CRL」與「發佈DeltaCRL到這個位置」這兩個項目。

|

| ▲圖5 延伸設定。 |

按下〔套用〕按鈕後,再按下〔新增〕按鈕來完成CRL在另一個網站虛擬目錄位置的發佈設定。

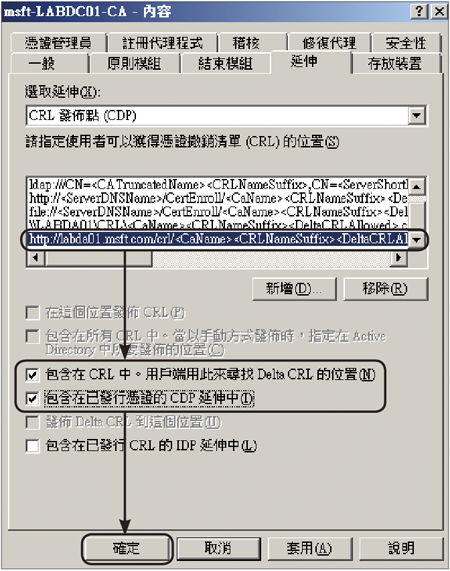

如圖6所示,便可以看到筆者所新增的一筆CRL在網站虛擬目錄位置的發佈設定,同樣指向DirectAccess主機對外的FQDN+虛擬目錄名稱(例如http://labda01.msft.com/crl),至於後面所輸入的字串,與前面的UNC設定方法是相同的。

|

| ▲圖6 完成延伸設定。 |

完成此新增設定後,緊接著選取該項目,並將此頁面中的「包含在CRL中。用戶端用此來尋找Delta CRL的位置」和「包含在已發行憑證的CDP延伸中」項目勾選。

完成以上設定並按下〔確定〕按鈕後,將會出現一個警告訊息對話盒。按下〔是〕按鈕來完成重新啟動Active Directory憑證服務。

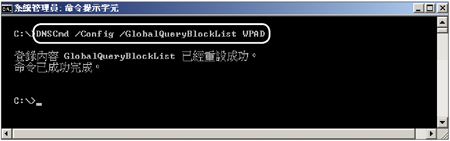

接著開啟「命令提示字元」視窗,如圖7所示輸入「DNSCmd /Config /GlobalQueryBlockList WPAD」命令參數。

|

| ▲圖7 DNS設定。 |

然後,下達「Net Stop iphlpsvc」與「Net Start iphlpsvc」命令分別完成iphlpsvc服務的停止與再次啟動動作。

|

| ▲圖8 使用者群組設定。 |

最後,在網域控制站的「Active Directory使用者及電腦」設定視窗中新增一個自訂的安全性群組,以便如圖8所示加入即將授權存取權限的網域用戶端電腦或網域使用者。

TOP2:如何正確設定DirectAccess主機網路組態配置

我為了在公司網路中建置一部DirectAccess,特地在公司Hyper-v虛擬主機內建立一個虛擬機器以供建置使用,請問它在網路的準備工作部分必須預先完成哪些設定呢?

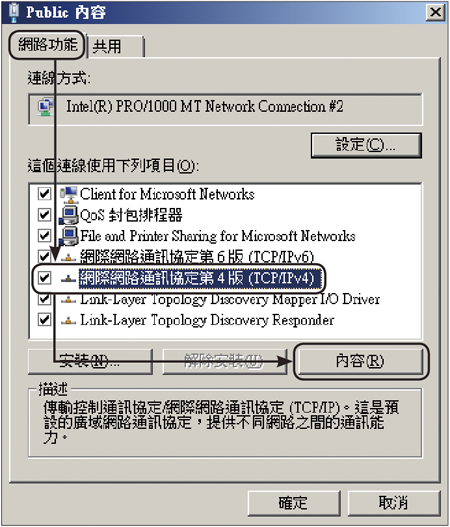

關於在DirectAccess主機上的相關網路組態設定,在「網路連線」視窗內可以看見筆者分別將對內的網路卡與對外的網路卡取名為「Private」與「Public」。一開始,先選取「Public」網路項目,然後按一下滑鼠右鍵,點選快速選單中的【內容】。

接著將開啟「Public 內容」設定視窗。如圖9所示切換至〔網路功能〕活頁標籤,選取「網際網路通訊協定第4版」項目,然後按下〔內容〕按鈕。

|

| ▲圖9 外部網路內容。 |

進入第4版的TCP/IP組態頁面中並完成設定之後,記得再進入到「進階TCP/IP設定」頁面內,如圖10所示新增設定第二個公用的真實IP位址。

|

| ▲圖10 IP設定。 |

TOP3:如何正確設定IIS網站虛擬目錄

我已經在公司完成一部Windows Server 2008 R2憑證伺服器的相關設定,其中有關連到與憑證撤銷清單的相關設定,因此想知道針對這部分與IIS網路的相關設定,需要完成哪些準備工作呢?

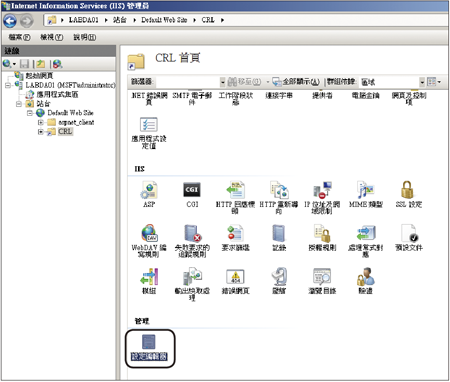

由於曾經設定過憑證撤銷清單的網站虛擬目錄之發佈位置,因此便必須把這個指定的虛擬目錄網站建立在DirectAccess主機中。首先,開啟網際網路資訊管理員(IIS)視窗,然後在預設的網站節點項目上按一下滑鼠右鍵,並點選快速選單中的【新增虛擬目錄】。

隨後將開啟「新虛擬目錄」視窗,這裡所輸入的「別名」必須與前面步驟中憑證撤銷清單路徑的名稱相同(如「CRL」),然後點選設定相對的實體路徑(如「C:\CRL」)。按下〔確定〕按鈕後,即可完成設定。

完成建立「CRL」虛擬目錄後,如圖11所示在此虛擬目錄的頁面中連續點選「設定編輯器」項目。

|

| ▲圖11 虛擬目錄管理。 |

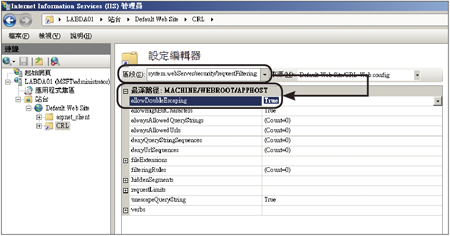

開啟「設定編輯器」頁面之後,在如圖12所示在「區段」的下拉選單中選取「system.webServer\security\requestFiltering」,然後將頁面中的「allowDoubleEscaping」欄位值修改成「True」。最後,點選「動作」窗格中的「套用」即可。

|

| ▲圖12 設定編輯器。 |

接下來再開啟「憑證授權單位」視窗,然後在「已撤銷的憑證」節點上按一下滑鼠右鍵,並點選快速選單中的【所有工作】→【發佈】。

完成已撤銷的憑證發佈動作後,應該就可以在DirectAccess的「CRL」共用資料夾內看到憑證撤銷清單檔案,如果沒有出現,即表示前面步驟中有錯誤發生。

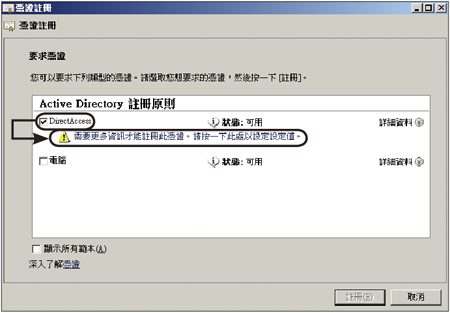

接下來,必須在DirectAccess主機上申請與安裝伺服器憑證。先開啟MMC管理主控台,接著新增「憑證」的「我的電腦」類型嵌入單元,然後展開至「憑證」→「個人」→「憑證」節點,隨後按一下滑鼠右鍵,並點選快速選單中的【要求新憑證】。

執行之後,將開啟如圖13所示的「憑證註冊」視窗,勾選前面步驟中所建立的「DirectAccess」憑證範本,並且點選該憑證下方的超連結。

|

| ▲圖13 憑證註冊。 |

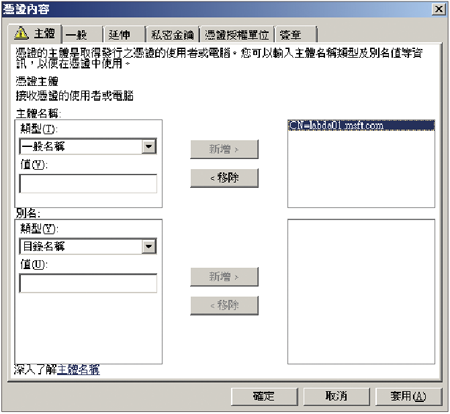

隨後將開啟如圖14所示的「憑證內容」視窗,這裡可以新增自訂的主體名稱和別名,亦即將提供給外部使用者電腦連線的完整網域名稱(FQDN)。其主要的設定在「一般名稱」欄位中,可按下〔新增〕按鈕來指定,次要的則可設定在「別名」欄位內(可以省略)。最後,按下〔確定〕按鈕。

|

| ▲圖14 憑證內容設定。 |

完成上述步驟設定之後,回到之前的「憑證註冊」視窗,在〔註冊〕按鈕上按一下滑鼠左鍵繼續後續的設定。

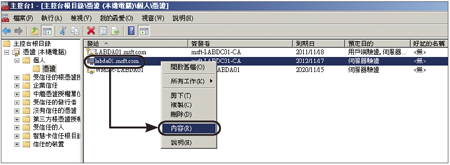

此時,便可以如圖15所示在「憑證」資料夾視窗內看到剛剛所申請註冊的電腦憑證。點選此憑證,然後按一下滑鼠右鍵,並點選快速選單中的【內容】。

|

| ▲圖15 憑證管理。 |

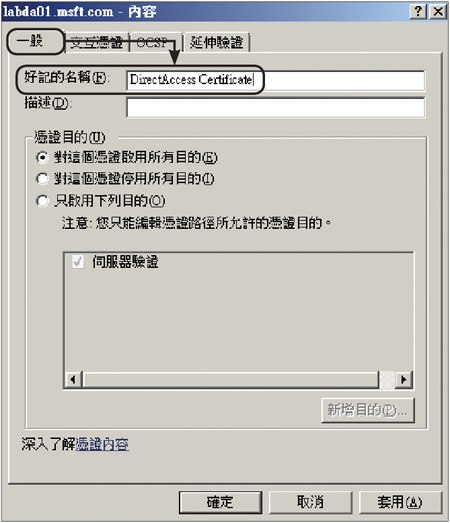

開啟憑證的「內容」視窗後,建議在〔一般〕活頁標籤內輸入一個「好記的名稱」以作為後續DirectAccess主機設定選取憑證項目時的識別(圖16)。

|

| ▲圖16 替憑證設定一個「好記的名稱」。 |

TOP4:如何安裝DirectAccess管理主控台

請問當網路與憑證的預先準備工作都已經就緒之後,要從哪一個管理介面來管理與設定DirectAccess伺服器組態呢?是從「路由及遠端存取」介面來完成嗎?

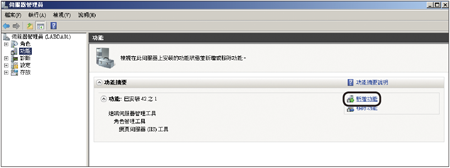

關於DirectAccess主機系統本身的相關組態配置,必須先安裝其專屬管理主控台,而非從「路由及遠端存取」介面來進行。如圖17所示,先在「伺服器管理員」視窗的「功能」節點頁面中點選「新增功能」繼續。

|

| ▲圖17 伺服器管理員介面。 |

開啟「選取功能」視窗後,在中間的方框內選取「DirectAccess管理主控台」項目,然後按一下〔下一步〕按鈕。

最後,便可以在「安裝結果」視窗中看到已完成的「DirectAccess管理主控台」與「群組原則管理」兩項工具。

其中,第二項工具自動安裝的主要用途在於,後續有許多針對DirectAccess用戶端的原則設定,系統將會自動透過此工具來完成配置。按下〔關閉〕按鈕,繼續後面的設定。

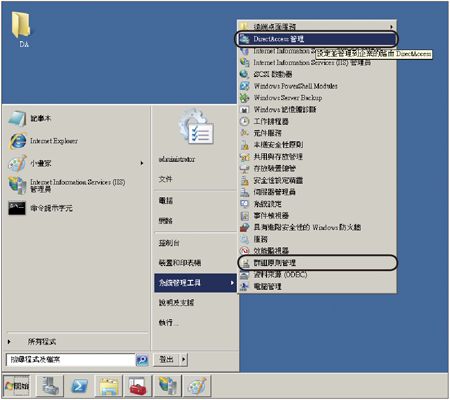

此時,將可以如圖18所示在DirectAccess主機桌面「開始」功能表內的【系統管理工具】選單中,看到剛剛完成安裝的【群組原則管理】與【DirectAccess管理】選項。點選第二個選項,即可開啟「DirectAccess管理」介面繼續接下來的相關核心設定。

|

| ▲圖18 開啟DirectAccess管理。 |

TOP5:如何正確設定DirectAccess組態配置

可否詳細介紹DirectAccess管理主控台的使用,並分享可能遭遇的問題與排除方法?

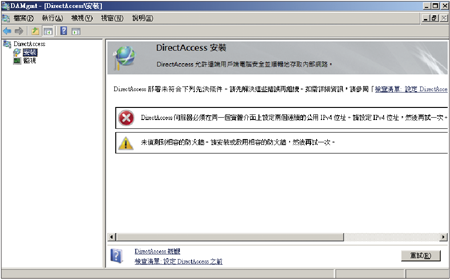

開啟DirectAccess管理主控台時,如果出現如圖19所示的錯誤訊息,即表示尚未在公用的外部網路卡的IPv4組態內設定兩個連續的真實IP位址。而另一個警告訊息則是系統偵測到本機的Windows防火牆尚未開啟,但無論如何仍建議啟用本機的防火牆功能。

|

| ▲圖19 可能的錯誤。 |

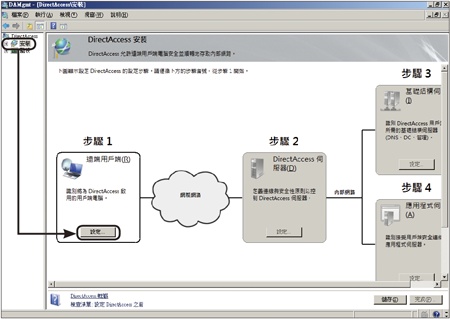

一旦上述相關可能錯誤訊息排除之後,將可以如圖20所示在「安裝」節點頁面內看到整個DirectAccess安裝設定的流程。點選步驟1的〔設定〕按鈕繼續。

|

| ▲圖20 DirectAccess設定流程。 |

首先,在「DirectAccess用戶端安裝」頁面中,加入所有準備授與可透過遠端連線DirectAccess主機來存取企業資源的使用者群組,按下〔新增〕按鈕繼續。

隨後,在「選取群組」視窗內輸入欲加入的群組名稱,並且按下〔檢查名稱〕按鈕進行加入,或者在按下〔進階〕按鈕之後再點選「搜尋」進行挑選也可以。

接著,在「安裝」節點頁面內,將會發現當完成步驟1的設定之後,其中的〔設定〕按鈕變成〔編輯〕按鈕,這表示之後仍然可以隨時進行修改。緊接著,點選步驟2中的〔設定〕按鈕。

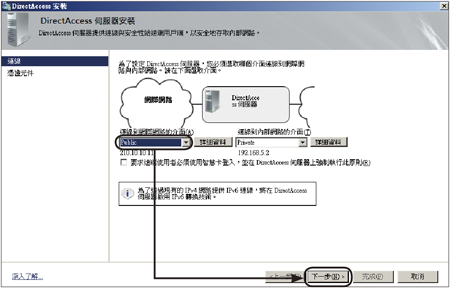

如圖21所示在「DirectAccess安裝」視窗中,必須分別指定連線到網際網路的介面與連線到內部網路的介面。如果進一步使用網路連線驗證所需的智慧卡,才要勾選下方的選項設定。然後,按下〔下一步〕按鈕繼續。

|

| ▲圖21 內外網路設定。 |

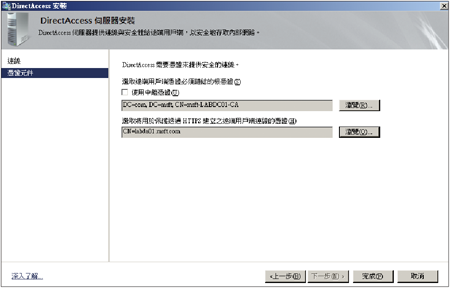

隨後進入如圖22所示的「憑證元件」頁面,這裡必須完成DirectAccess伺服器憑證的設定,先按一下〔瀏覽〕按鈕。

|

| ▲圖22 憑證設定。 |

緊接著,如圖23所示,可以在「選擇憑證」頁面中看到本機電腦內目前所有的電腦憑證。選取前面步驟中所申請註冊的電腦憑證,然後按下〔確定〕按鈕即可。

|

| ▲圖23 選擇憑證。 |

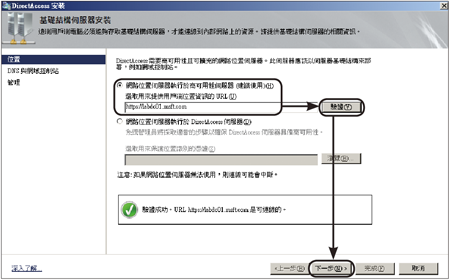

回到「安裝」節點頁面內,點選步驟3中的〔設定〕按鈕。如圖24所示,進入「基礎結構伺服器安裝」視窗的「位置」頁面,在第一項的「網路位置伺服器執行於高可用性伺服器」欄位內,輸入遠端用戶端經由Internet連線DirectAccess主機的完整網域名稱(FQDN),例如「https://labdc01.msft.com」。

|

| ▲圖24 基礎結構伺服器設定。 |

完成輸入後按下〔驗證〕按鈕,並且查看是否有出現驗證成功的訊息。隨後,按下〔下一步〕按鈕繼續。

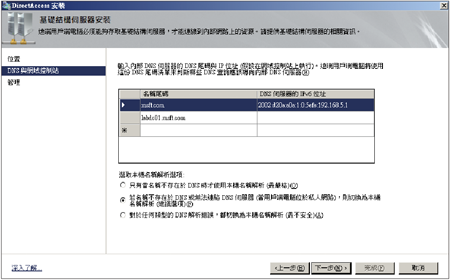

來到如圖25所示的「DNS與網域控制站」頁面中,將會偵測到企業網域內的DNS主機與網域控制站,而在下方的名稱解析選項中可以設定選擇各種採用本機名稱解析的時機。

|

| ▲圖25 DNS與網域控制站設定。 |

確認無誤,則按下〔下一步〕按鈕繼續,或是點選名稱尾碼中的項目。

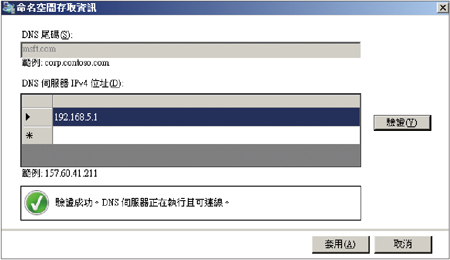

如果點選名稱尾碼中的項目,將會開啟如圖26所示的頁面,可以在此進行DNS伺服器的連線驗證。確認無誤後,按下〔套用〕按鈕。

|

| ▲圖26 驗證連線。。 |

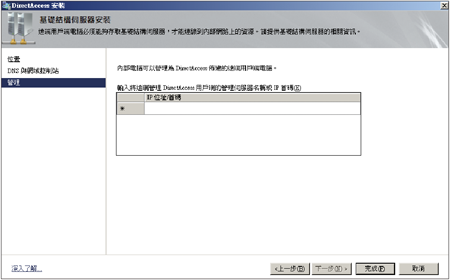

最後,在如圖27所示的「管理」頁面中設定允許透過用戶端電腦來連線管理DirectAccess主機的用戶端電腦IP位址或名稱(可省略)。設定好了之後,按下〔完成〕按鈕。

|

| ▲圖27 內容管理用戶端設定。 |

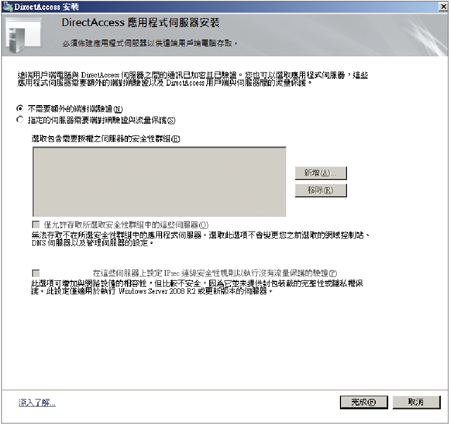

緊接著,來到如圖28所示的步驟4設定頁面中。這是一個選用的「DirectAccess應用程式伺服器安裝」設定,在此可以進一步加密保護DirectAccess主機連線內部應用程式伺服器的傳輸流量,而且可以限制遠端使用者只能夠存取安全性群組清單中的應用程式伺服器。

|

| ▲圖28 應用程式伺服器設定。 |

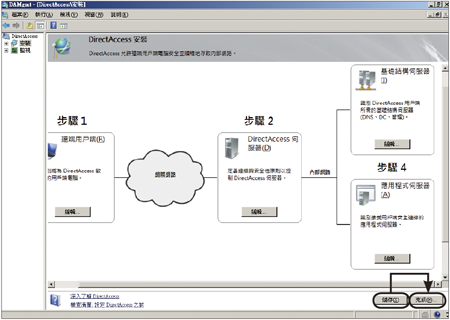

如圖29所示是完成設定DirectAccess四大步驟後的安裝頁面,後續將可以隨時回來編輯任一步驟中的設定值。按下〔儲存〕按鈕之後,再按下〔完成〕按鈕。

|

| ▲圖29 完成設定。 |

執行之後,可以在「DirectAccess檢閱」頁面中查看前面步驟所完成的各項設定值,確認無誤後,按下〔套用〕按鈕即可。

TOP6:如何診斷DirectAccess是否在正常運作當中

請問當我完成整個DirectAccess的安裝與設定之後,對於後續的維護,該如何隨時診斷其運作是否正常?

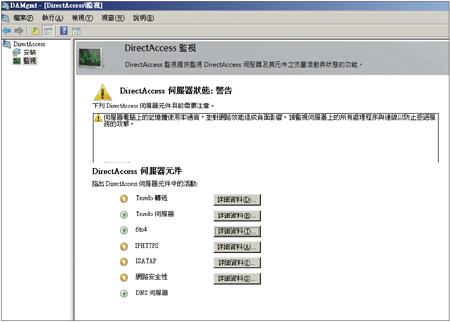

完成DirectAccess各項步驟的套用設定之後,將可點選至「監視」頁面來查看目前DirectAccess伺服器的運作狀態,其中每一個執行項目都可以透過按下〔詳細資料〕按鈕進行查詢。

在DirectAccess伺服器的運作過程中,如果發生運作上的各種警告或錯誤問題,同樣都會顯示在此頁面中。

例如,如圖30所顯示之記憶體使用過高的訊息,將可能影響到網路效能的運作,在這種情況之下,可能需要透過增加實體的記憶體數量,或是簡化DirectAccess伺服器上的服務項目來改善,這樣此訊息才會自動從這裡消失。

|

| ▲圖30 可能的警示訊息。 |

接下來,可以嘗試在DirectAccess伺服器的命令提示字元介面中,如圖31所示輸入「ipconfig /all」命令參數來查看目前網路卡上的各項組態配置。

|

| ▲圖31 伺服器IP組態資訊。 |

內容中可以看到目前有關於ISATAP、6TO4以及IPHTTPS的IPv6位址配置資訊。

在Windows 7用戶端電腦部分,同樣可以透過命令提示字元介面查看目前IPv6的位址配置資訊。

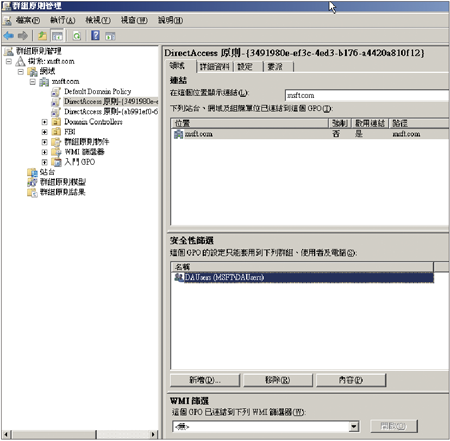

在群組原則方面,則可以到「群組原則管理」視窗中查看系統根據前面的DirectAccess安裝設定所自動建立的群組原則物件和內容,其中包含各項網路組態的各項原則配置資訊。

最後,在如圖32所示的〔領域〕活頁標籤下方的「安全性篩選」區域內,可以看到這個群組原則物件所套用的目標使用者群組,而這裡所呈列的群組清單同樣會依照DirectAccess管理主控台中組態的異動與套用來自動更新。

|

| ▲圖32 群組原則領域資訊。 |

表1 專有名詞一覽

結語

無論走到哪裡,企業行動工作者需要的永遠都是流暢與便利的存取經驗,而企業IT所需的則是低成本、高安全性和易管理三大重點。

綜觀市場上多元的遠端存取解決方案,相信大家一定會發現,似乎很難找到同時滿足以上需求的解決方案,然而,在Windows Server 2008 R2與Windows 7整合之下,將會深刻感受到原來最佳的解決方案就在身旁。