不用花大錢,也可以守護企業邊際網路的閘道安全,以開放原始碼為基礎的整合式威脅管理系統的Untangle NG Firewall,就能夠嚴格篩選主要的網路封包進出情況。

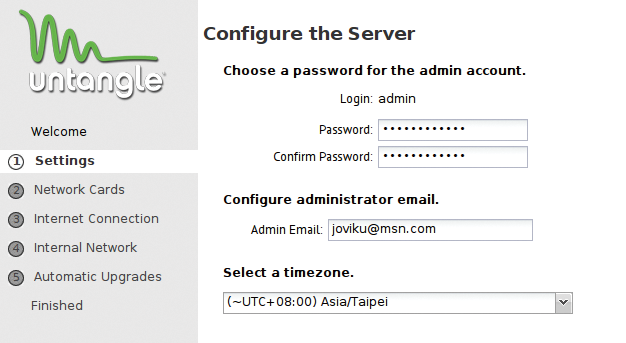

首先,在「Language Selection」畫面內選擇管理介面所要使用的語言,只可惜目前僅有簡體中文,不過未來還是可以僅下載語言套件來安裝。如圖5所示,在「Configure the Server」頁面中,則設定預設管理員帳號(admin)的密碼、Email以及所在的國家地區。

|

| ▲圖5 進行伺服器基本設定。 |

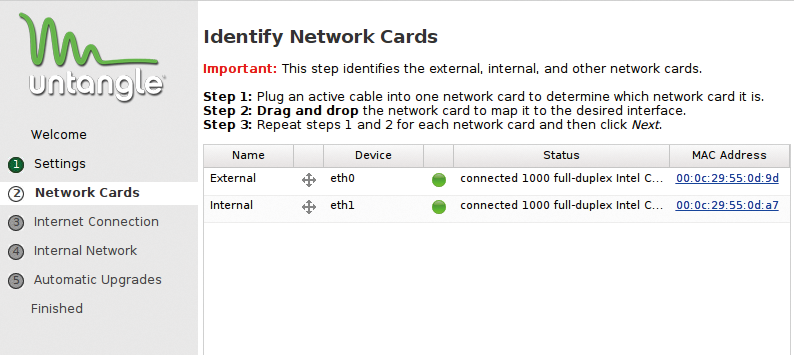

來到「Identify Network Cards」頁面後,如圖6所示系統會自動以偵測到的第一張網路卡來做為外部網路連線,而第二張網路卡則為內部網路連線。這些設定在後續仍然可以修改,包括若想要設定第三張網路卡來當作DMZ的網路區段,也可以再做設定。如果目前只有安裝一張網路卡,則必須在關機並安裝第二網路卡之後,再次啟動此主機來繼續未完成的設定。

|

| ▲圖6 設定網路卡。 |

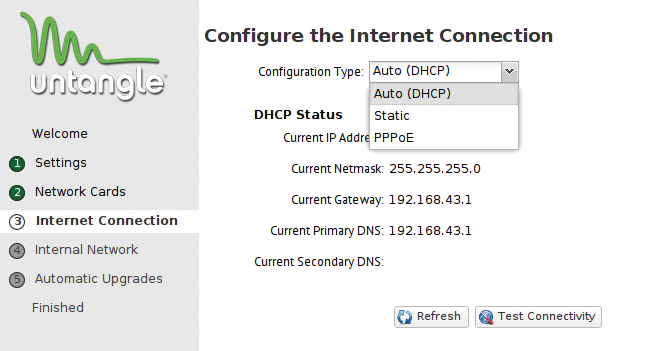

在「Configure the Internet Connection」頁面中,則可以設定外部網路卡連線Internet網路的方式,分別有DHCP、靜態IP位址以及PPPoE的連接方式,如圖7所示。一般來說,若為小型的企業網路,當使用它來做為第一部的邊際防火牆時,通常這裡會選擇PPPoE來直接連線ISP的終端設備。無論是哪一些連線方式,在完成設定後按下〔Test Connectivity〕按鈕,以確定此系統連線Internet網路是正常的。

|

| ▲圖7 設定Internet連線。 |

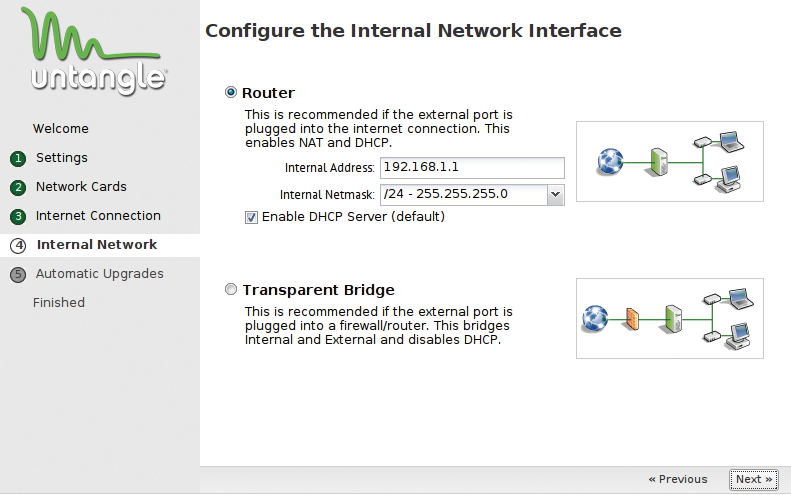

如圖8所示,在內部網路設定頁面中,則選擇採用一般防火牆常用的路由方式,並結合內建的DHCP Server來提供內部用戶端電腦的動態IP位址之需要。但如果現行的網路中已有邊際防火牆,並且也支援透通模式的連線,便可改用「Transparent Bridge」透通橋接模式,來整合現行防火牆的運作。

|

| ▲圖8 進行內部網路介面設定。 |

採用此種橋接模式,將會停用其內建的DHCP Server功能,不過其優點就是無須更動現行網路的配置,僅用以檢測進出的網路封包是否帶有惡意程式碼、垃圾訊息或是入侵的可疑行為。

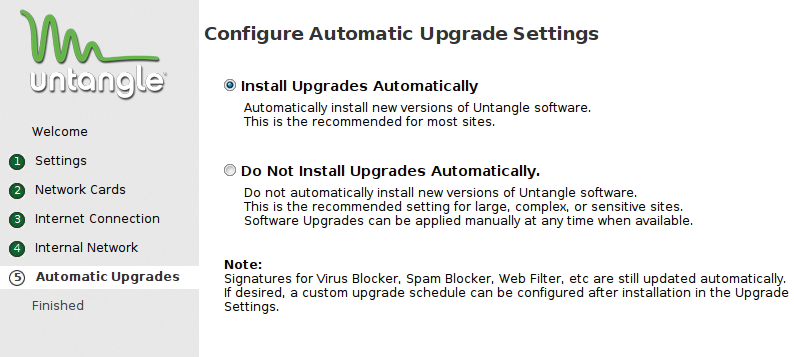

切換至「Configure Automatic Upgrade Settings」頁面後,如圖9所示將選擇是否讓系統自動線上升級至最新版本。進一步,還可以在完成安裝設定後,去自訂檢查更新與升級的排程時間。此外,必須注意的是該設定與Virus Blocker、Spam Blocker以及Web Filter等安全篩選應用的特徵資料庫更新無關,因為這些應用程式預設都會自動完成更新作業。

|

| ▲圖9 做自動升級設定。 |

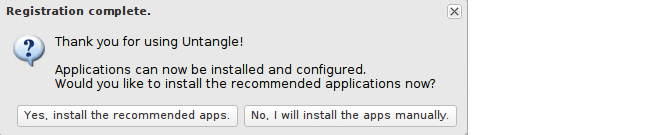

接下來系統會要求立即註冊一個Untangle的會員帳戶,以便後續可以進行此產品一些付費模組的購買,以及相關授權檔案的下載作業。

完成官網的註冊與登入後,便會出現如圖11所示的提示訊息,可以選擇立即安裝系統建議的所有應用程式模組(包括免費與試用的版本),或是後續再自行挑選安裝。

|

| ▲圖11 完成註冊。 |

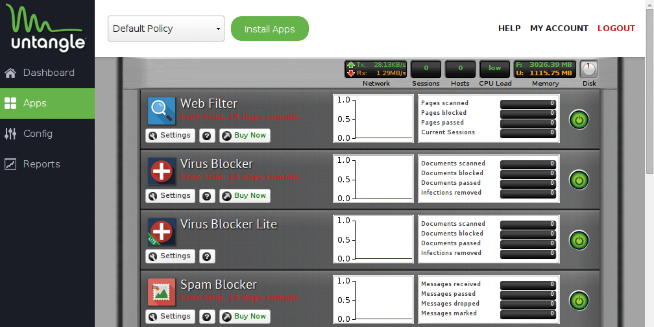

圖12所示便是Untangle的管理介面,整體的設計感覺像是一個擺放很多網路設備的機櫃,在最上方可以看到此主機的總網路流量、連線數,以及CPU、RAM、硬碟資源的負載情形。

|

| ▲圖12 NG Firewall管理介面。 |

接著,每一個設備都有它的流量統計面板,像是Web Filter可以得知它目前總連線數量、最新已掃描、已封鎖以及已允許通行的網頁數量,而且能夠隨時點選電源燈號圖示將它停用或啟用。至於哪一些應用程式是免費提供的呢?很簡單,只要該應用程式沒有出現〔Buy Now〕按鈕即是免費的。

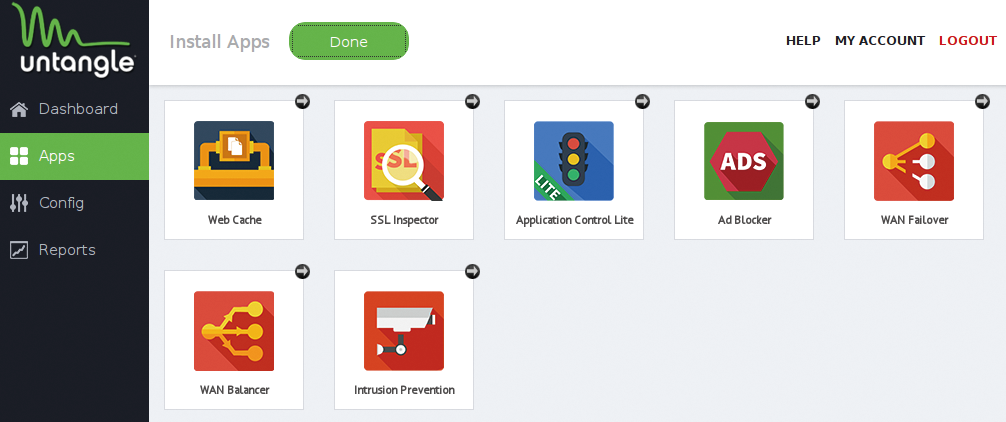

還有哪一些應用程式模組是想要使用或試用的呢?只要點選〔Install Apps〕來開啟如圖13所示的頁面並選用即可。舉例來說,若想要控管內部網路應用程式的連線,可以加裝Application Control Lite模組。若要封鎖各種惱人的網站廣告訊息,則安裝Ad Blocker模組。

|

| ▲圖13 安裝其他應用程式。 |