FortiGuard Labs持續蒐集內部資料與開源情報(OSINT)社群中受到關注的勒索軟體變種,勒索軟體彙整報告旨在讓使用者快速掌握勒索軟體威脅情勢的最新變化,本期勒索軟體彙整報告涵蓋VanHelsing勒索軟體。

全球勒索軟體威脅不減,FortiGuard Labs持續蒐集內部資料與開源情報(OSINT)社群中受到關注的勒索軟體變種。勒索軟體彙整報告旨在讓使用者快速掌握勒索軟體威脅情勢的最新變化,以及Fortinet如何有效防護這些新興威脅。本期勒索軟體彙整報告涵蓋VanHelsing勒索軟體。

‧受影響平台:Microsoft Windows

‧受影響對象:Microsoft Windows使用者

‧影響:加密受害者檔案並勒索解密贖金

‧嚴重程度:高

VanHelsing感染途徑及攻擊手法

VanHelsing勒索軟體首個樣本於2025年3月中旬出現在公開的文件掃描網站上。與其他勒索軟體攻擊相似,VanHelsing會透過投放勒索訊息來要求解密檔案的贖金。目前尚無法確認VanHelsing勒索軟體威脅行動者所使用的感染途徑,不過推測其感染手法與其他勒索軟體組織相似,不會有太大的差異。

執行VanHelsing勒索軟體(SHA2:99959C5141F62D4FBB60EFDC05260B6E956651963D29C36845F435815062FD98)時,會使用以下指令列參數:

-h:顯示說明資訊

-v:啟用詳細模式

-sftpPassword:用於透過SFTP傳播

-smbPassword:用於透過SMB傳播

-bypassAdmin:鎖定目標,無需管理員權限。

-noLogs:停止記錄日誌

-nopriority:停止調整CPU與IO優先權

接著,VanHelsing勒索軟體會加密遭到入侵電腦上的檔案,並將檔案副檔名變更為「.vanlocker」。

值得注意的是,儘管此VanHelsing勒索軟體變種(SHA2:99959C5141F62D4FBB60EFDC05260B6E956651963D29C36845F435815062FD98)使用「.vanlocker」作為其加密檔案的副檔名,但由於它與另一個VanHelsing變種(SHA2:86d812544f8e250f1b52a4372aaab87565928d364471d115d669a8cc7ec50e17)共用相同的勒索談判及資料外洩網站,因此仍可確認它屬於VanHelsing勒索軟體家族,而另一個變種則會在被加密的檔案後面加上副檔名「.vanhelsing」。

VanHelsing勒索軟體會排除以下檔案:

boot.ini、autofun.inf、bootfont.bin、bootsect.bak、desktop.ini、ntldr、ntuser.dat、ntuser.dat.log、ntuser.ini、thumb.db、GDIPFONTCACHEV1.DAT、iconcache.db、d3d9caps.dat、LOGS.txt、README.txt 它也會避免加密具有以下檔案副檔名的檔案:

.vanlocker、.exe、.dll、.lnk、.sys、.msi、.bat、.bin、.com、.cmd、.386、.adv、.ani、.cab、.ico、.mod、.msstyles、.msu、.nomedia、.ps1、.rtp、.syss、.deskthemepack、.cur、.cpl、.diagcab、.diagcfg、.diagpke、.dll、.drv、.hlp、.pdb、.hta、.key、.lock、.ldf、.ocx、.icl、.icns、.ics、.idx、.mod、.mpa、.msc、.msp、.nls、.rom、.scr、.shs、.spl、.theme、.thempa、.wpx

VanHelsing勒索軟體也會避免加密下列資料夾中的檔案:

tmp、wiint、temp、thumb、$Recycle.Bin、$RECYCLE.BIN、System Volume Information、boot、Windows、Trend Micro、program files、program files(x86)、tor browser、Windows、intel、all users、msocache、perflogs、default、microsoft

此外,它還會建立如下的Mutex:

mutex: Global\\VanHelsing

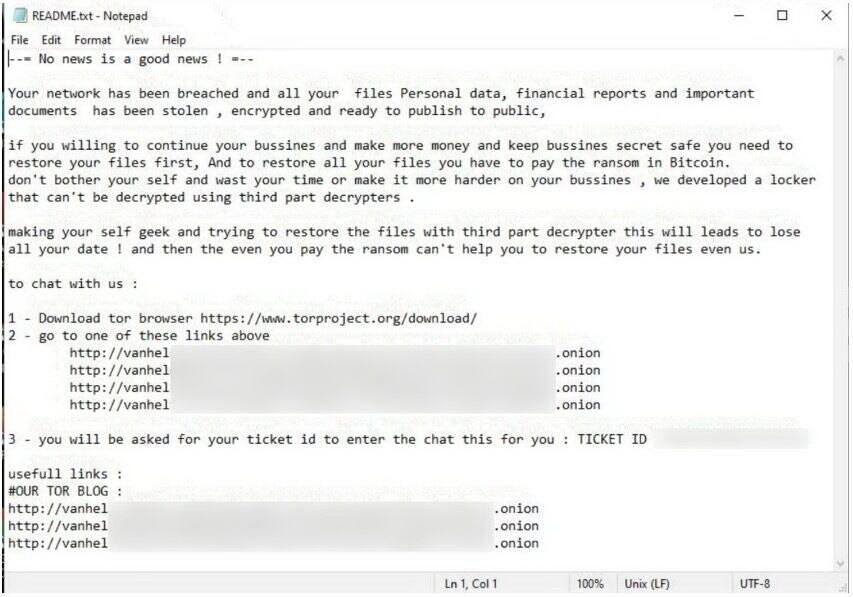

它也可能會修改以下登錄機碼Software\Classes\.vanlocker\DefaultIcon,藉此為副檔名為.VANLOCKER的檔案指定自訂圖示。然而,在我們的測試中,並未觀察到該VanHelsing勒索軟體樣本實際更換加密檔案的圖示。隨後,它會在系統中投放名為README.txt的勒索訊息,內容如圖1所示。

圖1 VanHelsing勒索軟體所投放的勒索訊息。

圖1 VanHelsing勒索軟體所投放的勒索訊息。

該勒索訊息會引導受害者前往攻擊者在TOR網路上架設的聊天網站,進行贖金談判。此外,該勒索軟體也會將受害者的桌面背景更換為自訂的勒索畫面。

受害者分析與資料外洩網站觀察

VanHelsing勒索軟體集團經營著位於TOR網路上的資料外洩網站,該網站用於公開從受害者那裡竊取的機密資訊。根據在2025年3月下旬的初步調查,當時網站上列出了六名受害者;而4月中旬再次查看時,又新增了一名新受害者。根據對該資料外洩網站所列受害者的分析結果如下: ‧受害者分布於四個不同國家

‧50%的受害者位於美國

‧其他受害者位於國家,包含義大利、法國與澳洲。

‧製造業是目前最常見的受害產業,共有兩個製造業者遭到攻擊。

‧有一名受害者為美國的市政政府機構,顯示VanHelsing勒索軟體集團可能尚未限制攻擊目標。

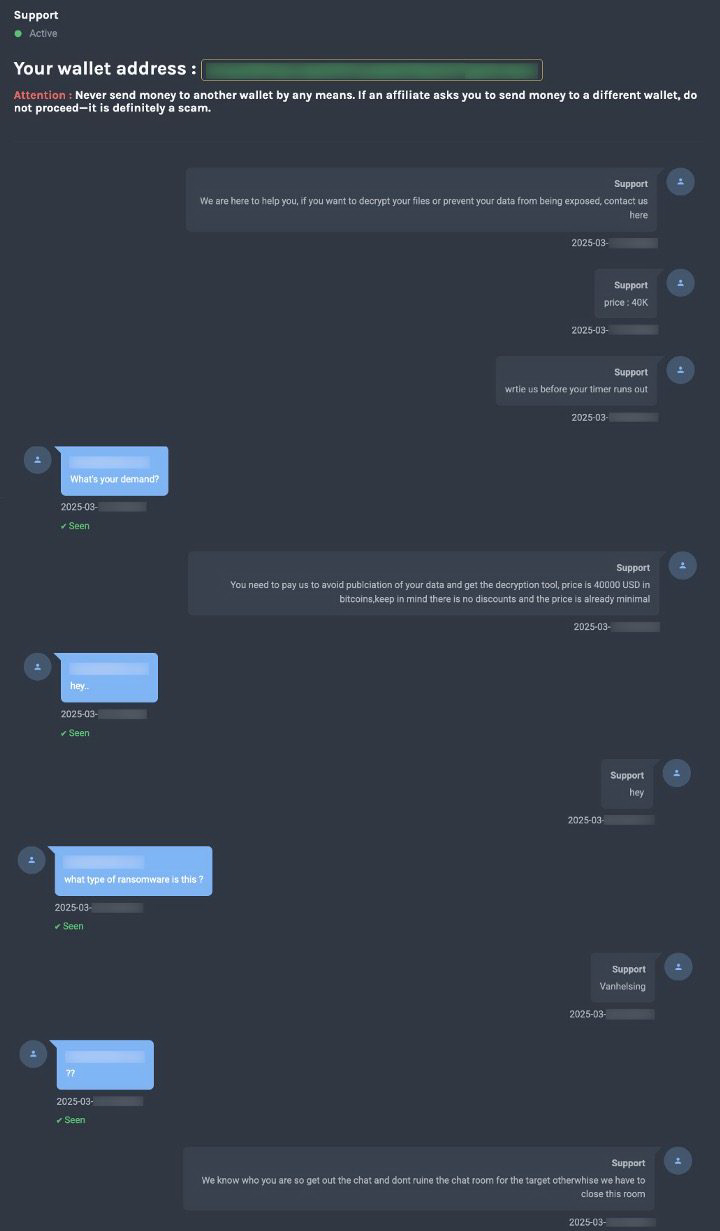

需要注意的是,已支付贖金的受害者可能會被從資料外洩網站上移除,因此實際受影響的公司數量可能遠超於目前所列(圖2)。

圖2 勒索軟體集團與其中一位受害者之間的談判紀錄。

圖2 勒索軟體集團與其中一位受害者之間的談判紀錄。

對抗勒索軟體的最佳策略

美國網路安全暨基礎設施安全局(CISA)、美國國家反情報與安全中心(NCSC)、聯邦調查局(FBI)以及美國衛生及公共服務部(HHS)等機構都建議,應對勒索軟體最好的方式是「不支付贖金」,部分原因是支付贖金並不能確保檔案可以恢復。根據美國外國資產控制辦公室(OFAC)的建議,支付贖金可能會助長網路犯罪者攻擊更多企業組織、散布勒索軟體,或間接資助了可能涉及非法的活動。

針對受到勒索軟體影響的組織與個人,FBI設有勒索軟體申訴專頁,受害者可以透過網路犯罪申訴中心(IC3)上傳勒索軟體活動相關的樣本證據。

給企業的防禦建議

透過VanHelsing勒索軟體組織攻擊手法的演變,以及觀察其受害範圍橫跨多國與多元產業,可看出勒索軟體生態系的擴大及運作模式的持續演進。而由於大多數勒索軟體都是透過網路釣魚進行傳播,建議組織考慮導入網路釣魚模擬服務,透過模擬真實世界的釣魚攻擊情境,協助企業測試使用者對網路釣魚威脅的意識和警覺性,以應對遇到魚叉式釣魚攻擊時,使用者已受過訓練且具備已正確的應對能力。

在安全措施方面,企業可考慮採納雲端解決方案(SASE)、進階端點防護(EDR)、零信任存取與網路分段策略,降低勒索攻擊風險,並提升組織的防禦韌性。

最後,在彈性工作持續發展的現代,若數位供應鏈遭入侵,或遠距辦公者透過公用網路連線來進入內網工作時,攻擊變得可能來自任何地方,一再加劇企業曝險的程度,建議組織也必須在備份資料的頻率、位置與安全性方面做出根本性的調整,才能有效應對日益演變且持續擴大中的勒索軟體風險。

<本文作者:FortiGuard Labs是Fortinet的威脅情報與研究組織,由專業的威脅獵捕者、研究員、分析師和資料科學家組成,透過數百萬個網路感測器和數百個情報共享夥伴持續監控全球攻擊面,並利用人工智慧等創新技術分析,以發現新威脅並產出Fortinet安全產品更新。>