時序來到了今年的第三季,隨著國際氛圍的緊張化,帶有惡意連結的攻擊郵件較上一季增長了4倍、帶有HTML的釣魚郵件則成長了3倍;詐騙及APT攻擊、漏洞的利用都較上季略為成長,但整體垃圾郵件的數量、常見病毒郵件的數量都有下降的趨勢。

值得注意的是,利用惡意PDF文件格式進行的攻擊有明顯增加的趨勢。以下說明本季值得留意的特殊攻擊郵件。

Google翻譯遭到濫用

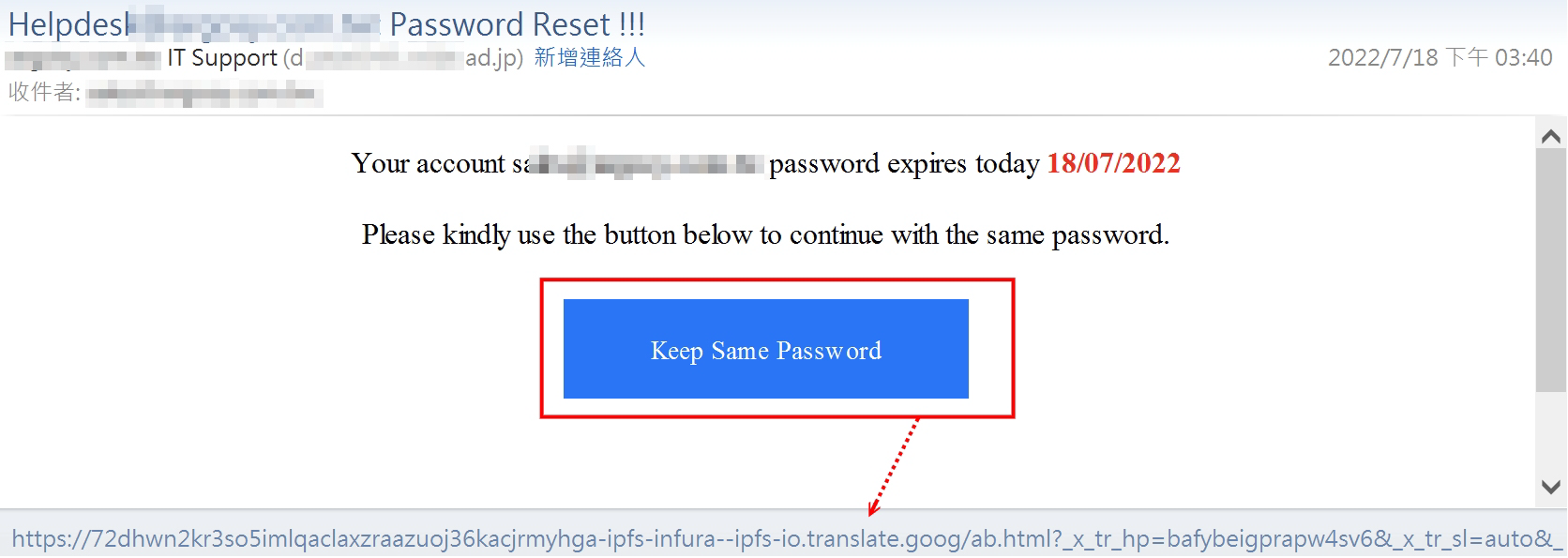

Google翻譯本身支援了翻譯整個網站的功能,並且可將翻譯結果的網址傳送給他人,讓他人也可直接看到翻譯後的結果,翻譯結果的網址是Google翻譯的合法網址,所以若是將釣魚網站交給Google翻譯後,取得這個網址,再放入釣魚郵件中散播,便可利用合法掩護非法躲過許多偵測(圖1)。

圖1 釣魚網站交給Google翻譯後,利用合法掩護非法躲過許多偵測。

圖1 釣魚網站交給Google翻譯後,利用合法掩護非法躲過許多偵測。

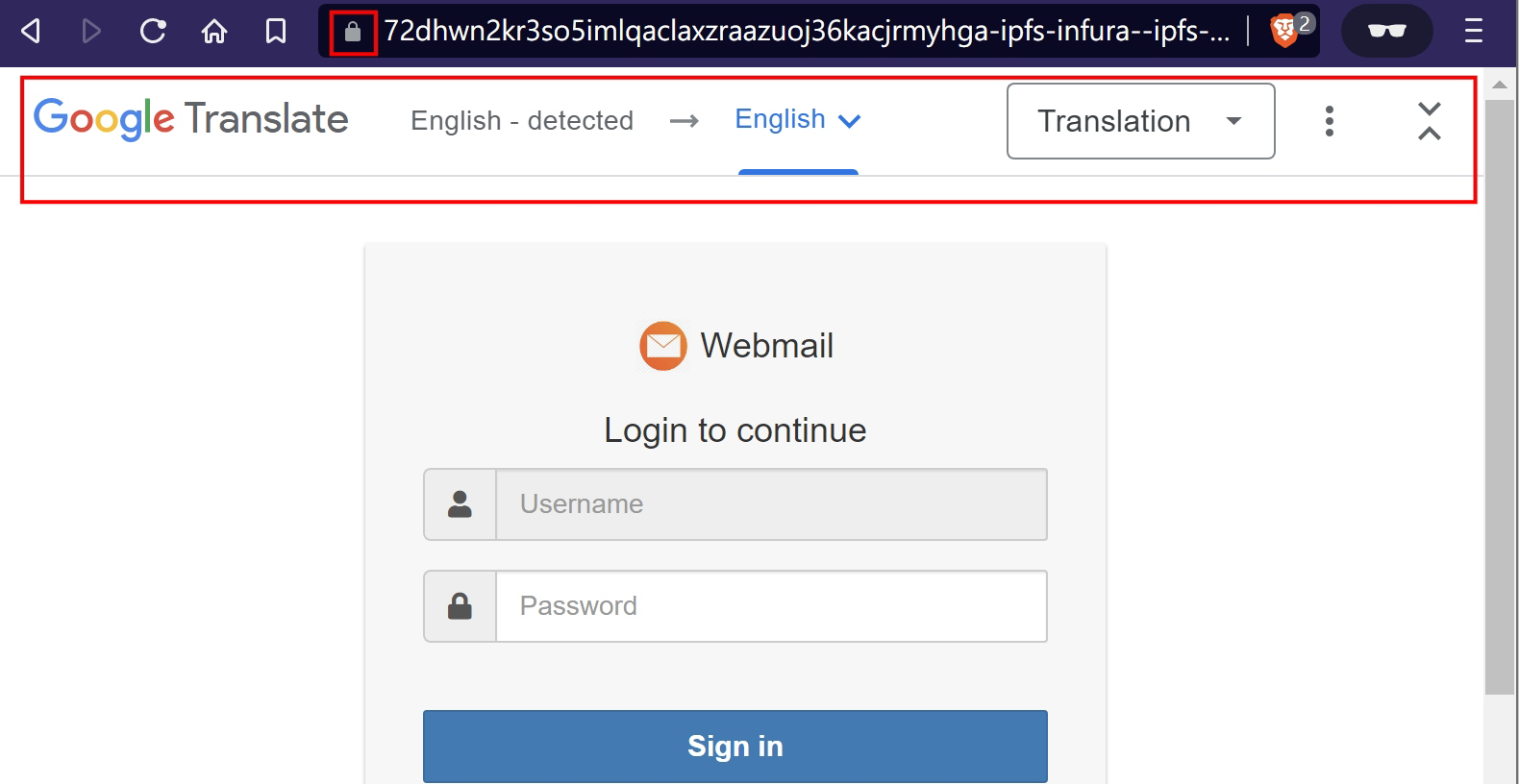

萬一誤連往釣魚網站,雖然瀏覽器的釣魚保護警示可能失效,但仔細留意還是能察覺異狀:會看到Google的翻譯列的控制選項(圖2),正常地登入網站並不會出現。

圖2 識別的秘訣是,會看到Google的翻譯列。

圖2 識別的秘訣是,會看到Google的翻譯列。

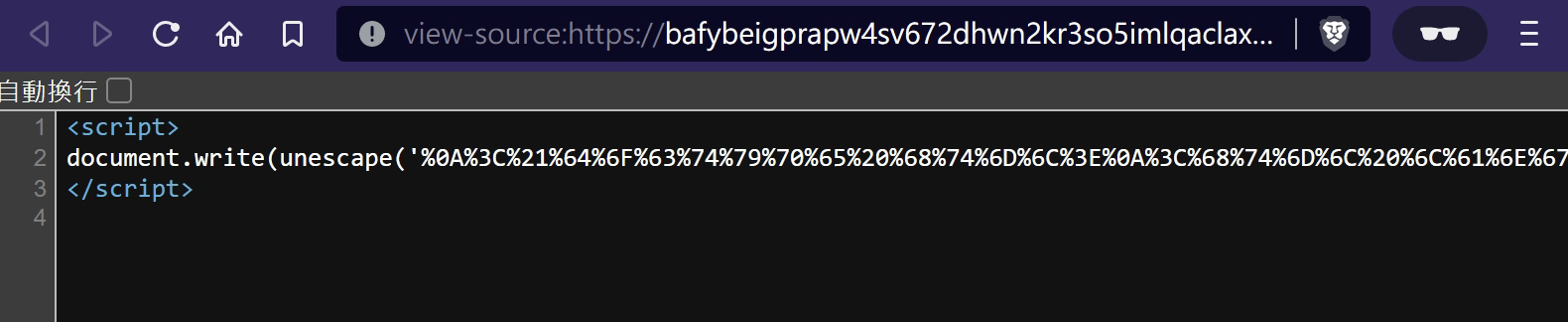

除此之外,網站本身的原始碼也做了一些特定的編碼保護,這有助於網路爬蟲無法輕易識別出這是一個釣魚網站,也讓這類釣魚網站存活的時間可以更久一些如圖3所示。

圖3 網站本身的原始碼也做了一些特定的編碼保護,躲避爬蟲檢查。

圖3 網站本身的原始碼也做了一些特定的編碼保護,躲避爬蟲檢查。

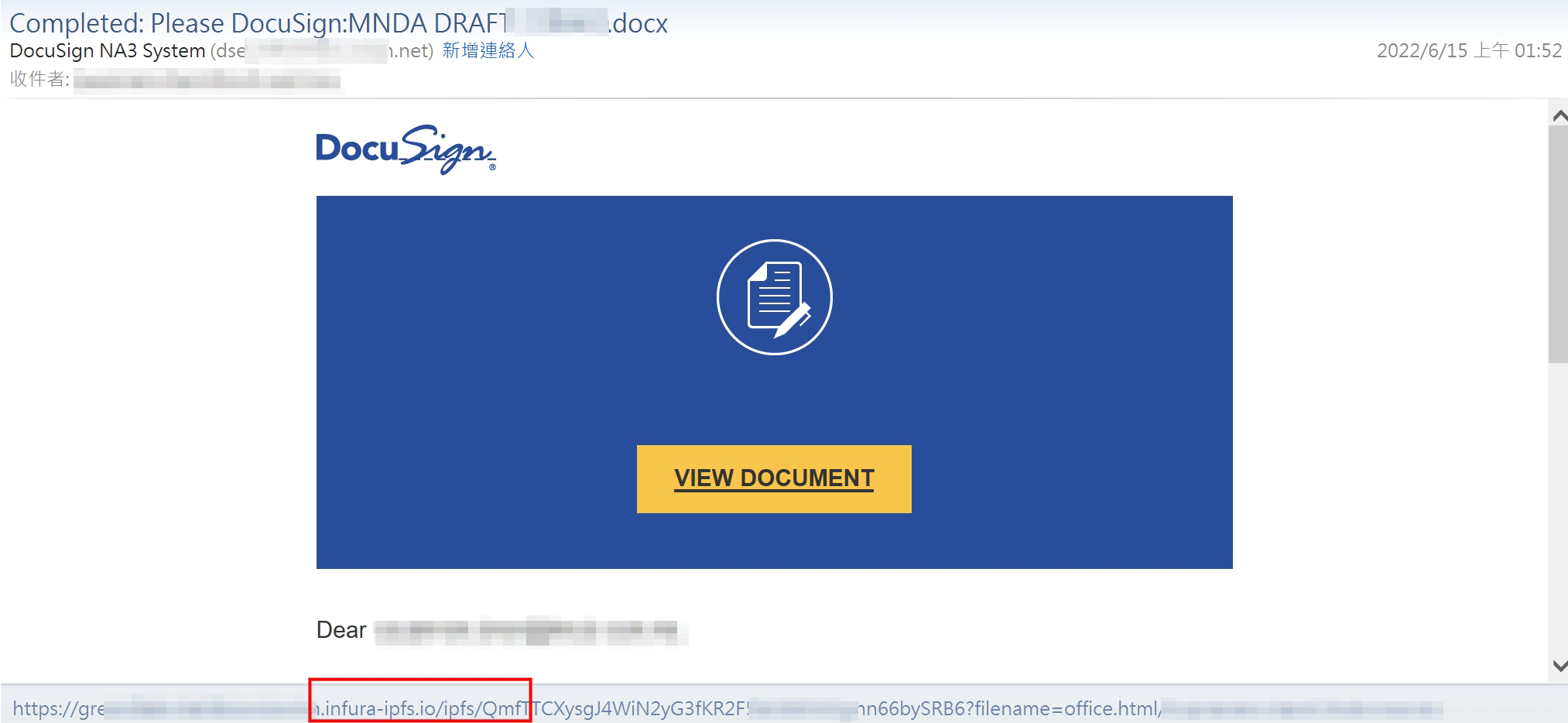

釣魚網站透過IPFS協定延長存活時間

在上述Google翻譯被利用的例子,實際上釣魚郵件的網址是「hxxps://72dhwn2kr3so5imlqaclaxzraazuoj36kacjrmyhga.ipfs.infura-ipfs.io/ab.html」,而在經過了Google翻譯之後,網址會改變,改變的規則可參考Google本身的說明:「https://developers.google.com/search/docs/advanced/appearance/ad-network-and-translation」。

可以看見原始的網址主要網域為infura-ipfs.io,這是利用了星際檔案系統所實現的分散式儲存。星際檔案系統(InterPlanetary File System,縮寫為IPFS)是一個旨在實現檔案的分散式儲存、共享和持久化的網路傳輸協定。它是一種內容可定址的對等超媒體分發協定。在IPFS網路中的節點,構成一個分散式檔案系統。

傳統的惡意檔案寄存於單一網站,一旦伺服器掛掉或連線斷掉,這個惡意檔案或是釣魚頁面就無法取得。但在IPFS上,檔案可利用多個網路節點傳送,確保內容長久存在,釣魚網站就難以被封鎖或被網站管理員「下架」,對於惡意流量的偵測也越發困難(圖4)。

圖4 惡意頁面或檔案開始利用IPFS協定躲避封鎖。

圖4 惡意頁面或檔案開始利用IPFS協定躲避封鎖。

線上問卷遭到釣魚攻擊濫用

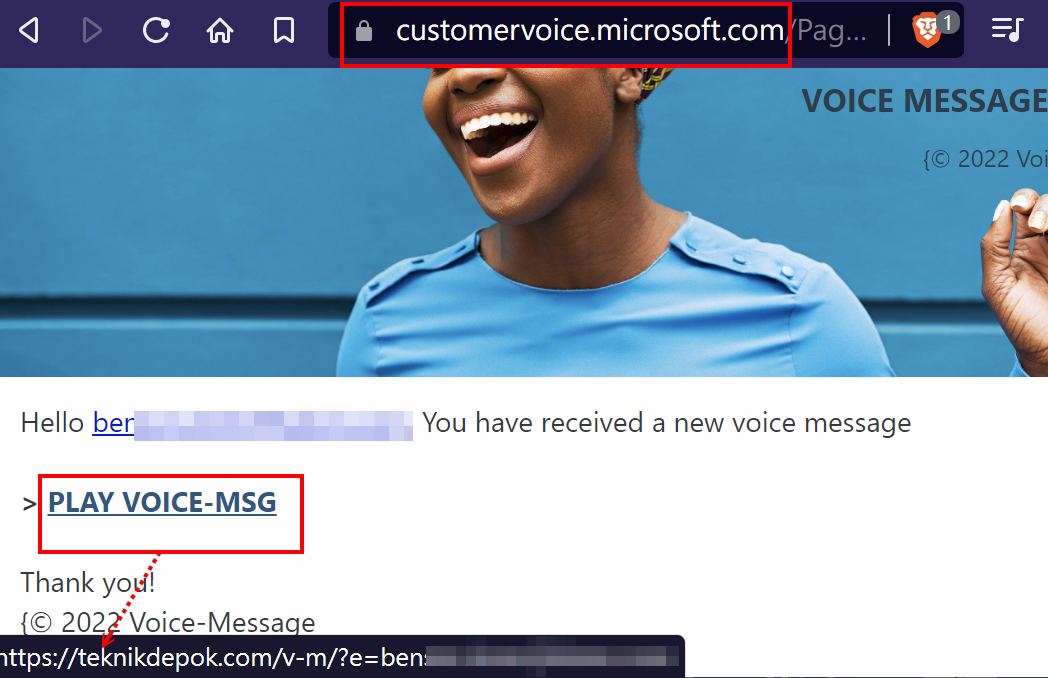

釣魚郵件內容簡潔,主要以邀請聆聽一個語音訊息作為社交工程的誘騙手段,而語音訊息的聆聽連結,卻是寄宿於微軟的ncv.microsoft.com(圖5)。

圖5 釣魚郵件夾帶了位於ncv.microsoft.com的釣魚連結。

圖5 釣魚郵件夾帶了位於ncv.microsoft.com的釣魚連結。

連往該連結時,會先連到一個釣魚中介頁面,這是合法的網址與網頁,並真實存放於微軟的伺服器上。這個頁面帶有一個惡意的釣魚連結,濫用了微軟Dynamics 365 Customer Voice問卷調查機制(圖6),為了避免受害者察覺,中間嵌入大量的空白,讓受害者不會直接看到微軟Dynamics 365 Customer Voice問卷調查機制的制式頁尾。因為這是由合法網域掩護的釣魚網頁,瀏覽器不會彈出任何警告。

圖6 釣魚攻擊濫用了微軟的線上問卷調查機制。

圖6 釣魚攻擊濫用了微軟的線上問卷調查機制。

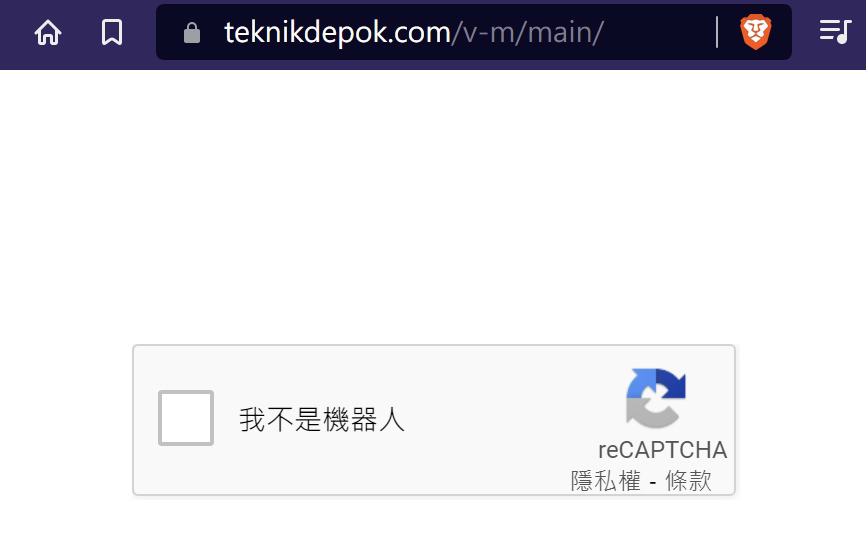

當受害者不慎點入真正的釣魚連結頁面時,不會馬上開始進行釣魚,會先以驗證人類的測試(CAPTCHA)篩除自動爬蟲檢測,如圖7所示,讓真正的釣魚網站不容易因曝光而快速被列入黑名單。

圖7 驗證人類的測試(CAPTCHA),用以篩除自動爬蟲檢測。

圖7 驗證人類的測試(CAPTCHA),用以篩除自動爬蟲檢測。

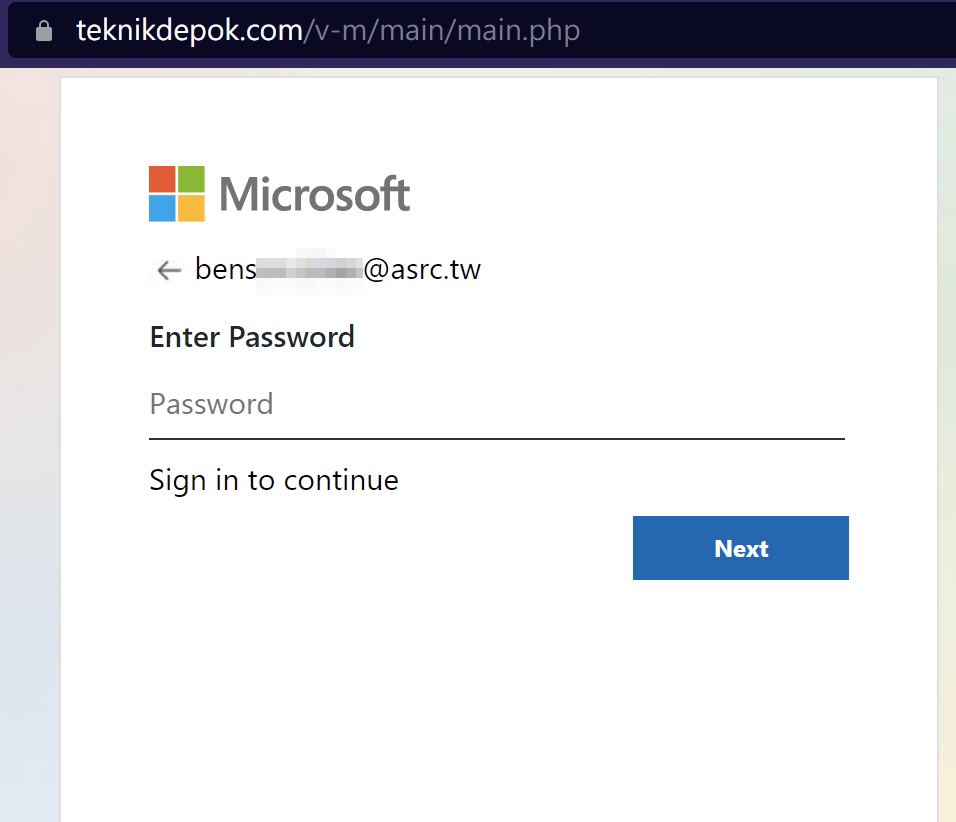

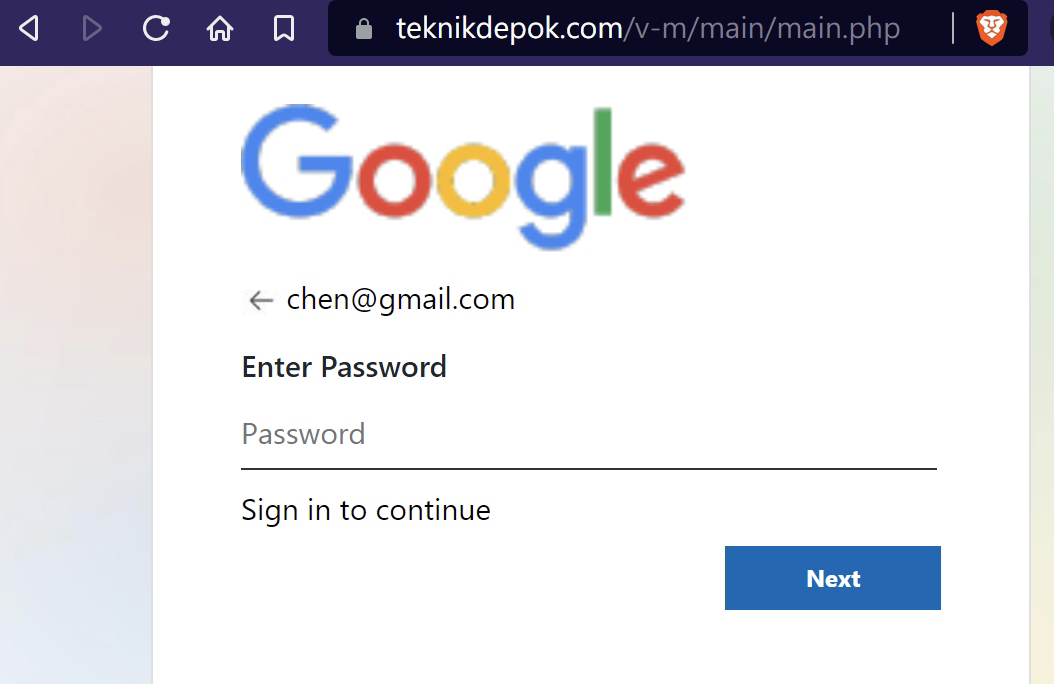

通過CAPTCHA測試後,正式進入釣魚的階段,其目標是騙取某些網路服務的密碼(圖8)。攻擊者可能考量到後續大量自動化發送釣魚郵件,為了增加可信度,釣魚網頁會根據要騙取的電子郵件域名,更換頁面的Logo(圖9)。

圖8 目標是為了騙取某些網路服務密碼。圖8 目標是為了騙取某些網路服務密碼。

圖8 目標是為了騙取某些網路服務密碼。圖8 目標是為了騙取某些網路服務密碼。

圖9 根據要騙取的電子郵件域名的不同,釣魚頁面的Logo會有相應變化。

圖9 根據要騙取的電子郵件域名的不同,釣魚頁面的Logo會有相應變化。

在這個例子中,可以看見釣魚郵件用了許多方式,讓人相信它的真實性,並且確認被釣魚的對象是真實的人類。

冒名政府機關的APT攻擊

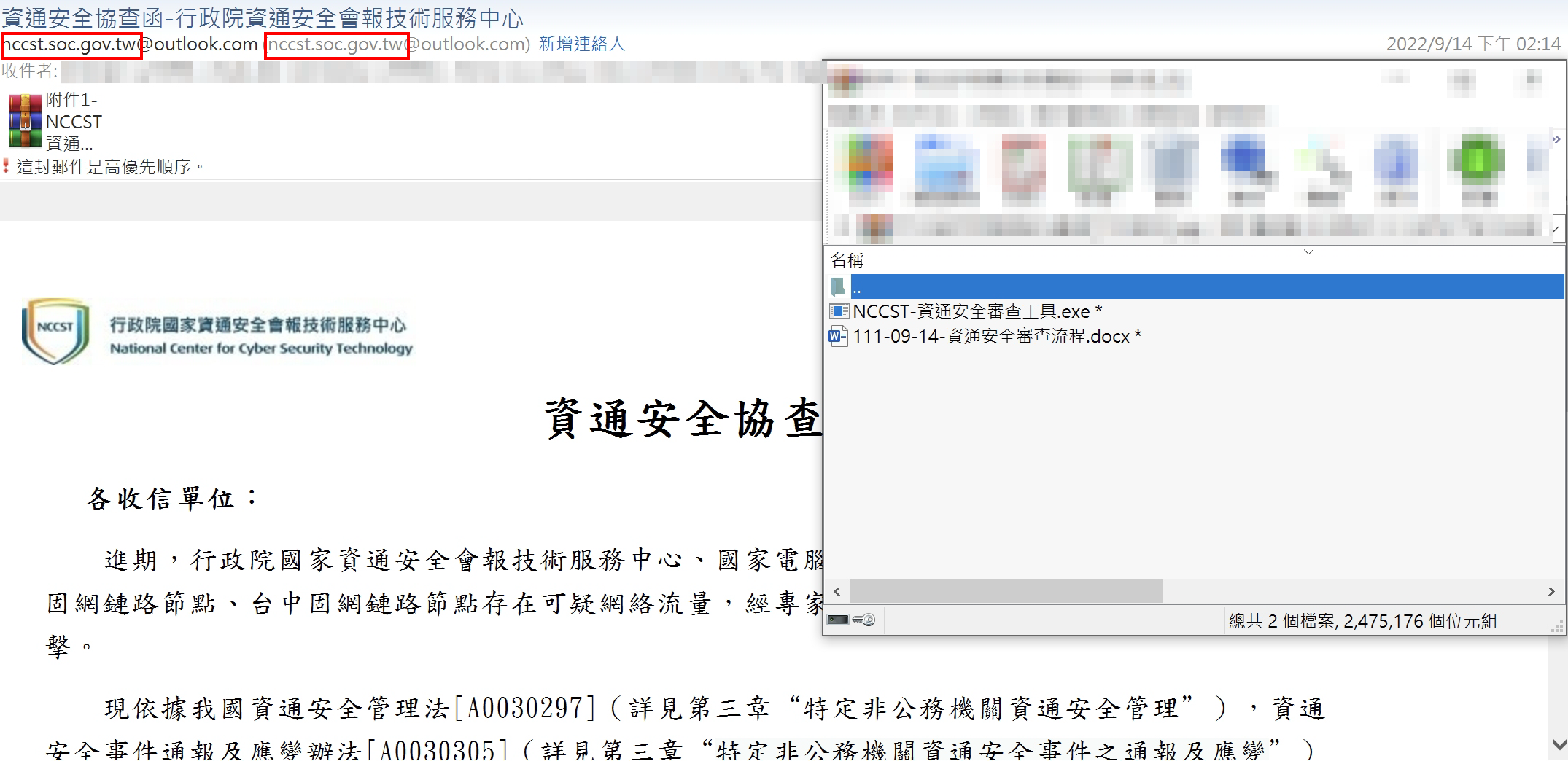

本季也看到一些假冒政府機關對特定單位進行的APT攻擊,如圖10所示。攻擊郵件假冒政府機關單位的寄件域名,但實際上並非由該單位發出;郵件中夾帶加密壓縮檔,其中包括.docx的文件,以及假冒為審查工具的惡意執行檔,解壓縮密碼則附在攻擊郵件內容的末端。 這個壓縮檔內主要的攻擊武器是假冒為審查工具的惡意執行檔。當它被觸發時,會解出一支由golang撰寫的javaenv.exe並執行,也會執行一連串的PowerShell Script,須特別留意此類攻擊。

圖10 冒名政府機關對特定單位進行的APT攻擊。

圖10 冒名政府機關對特定單位進行的APT攻擊。

結語

透過本季的幾個案例可以觀察到,配合攻擊郵件的釣魚網站除了大量地使用合法公用機制來掩護非法行動外,也會試圖躲避研究人員的自動掃描檢查,並且利用各種先進的技術設法提高釣魚網站、惡意檔案的存活時間。

攻擊郵件中若不直接夾帶攻擊程序或文件者,多半都將其真正的攻擊武器藏於外部的網站上,觸發方式多半需要透過瀏覽器及社交工程手段。因此,著重郵件安全的同時也需要留意瀏覽器的安全性,並且注意及時更新。

<本文作者:高銘鍾現為ASRC研究中心主任>