在VMware vSphere 7.0虛擬化平台的架構中,可以在整合金鑰管理伺服器的使用下,為選定的關鍵虛擬機器自由搭配虛擬機器儲存區原則或vTPM加密機制等兩種加密模式,有效保護在Guest OS內所有的敏感資料,這裡將示範如何啟用這兩種加密功能。

雲端服務的盛行雖然帶來許多科技上的便利,但卻使得從個人到企業皆相當害怕發生某一項資安風險,那就是「機密資訊外洩」。何謂機密?其實凡是會危害到個人或組織安全與權益的資訊,通通都可以視為機密資訊,而它可能是一個圖片檔案、文件檔案、視訊檔案、音訊檔案,或是儲存在資料庫欄位中的資料。至於存放的位置,則可能是在伺服器、儲存設備、用戶電腦、手機、磁帶、USB外接磁碟、SD等各式儲存卡內。

為了防範因上述各種實體設備遺失或遭竊時導致機密資訊外洩,現今早已經有許多IT廠商提供了相對的解決方案,而這些方案的解決之道,不外乎是讓設備在遭到惡意人士取得後,無法存取到任何受加密保護的檔案與資料。

以Windows電腦為例,一般用戶就可以透過其內建的EFS(Encrypting File System)功能,針對任何存放於磁碟內的檔案或資料夾啟用加密保護功能,如此一來便可以有效預防當此電腦遭竊時,在沒有以原擁有者的帳戶登入使用的情況下,無法開啟任何已受EFS加密保護的檔案。

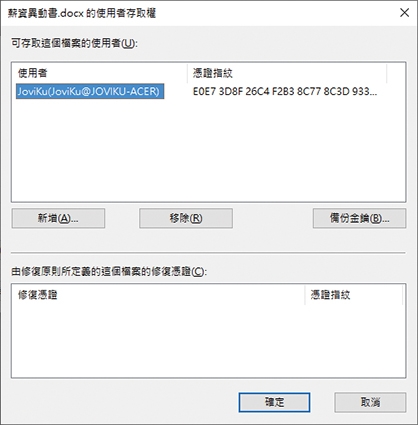

不過必須注意的是,用戶自己也必須妥善保存EFS憑證檔案至其他儲存位置,否則一旦此電腦因故損毀而無法正常啟動時,原用戶也將無法開啟這些已被加密的檔案。如圖1所示,便是一個典型受EFS加密保護的文件範例,在正常可使用的狀態下,此用戶能夠隨時按下〔備份金鑰〕按鈕來備份EFS憑證檔案。

圖1 使用EFS加密的文件存取權。

圖1 使用EFS加密的文件存取權。

除了有像EFS加密檔案系統解決方案可針對選定檔案資料夾的保護機制外,還有可對於整個選定磁碟進行加密保護的方案,其中Windows 7以上專業版本所內建的BitLocker功能,便是現今許多筆電商務用戶的愛用功能,啟用此項功能可以有效加密保護系統磁碟或資料磁碟,避免遺失筆電時磁碟遭到非法存取。

然而,加密保護的安全機制在現今許多組織的私有雲架構中,不再只是針對實體主機的保護需求,對於IT部門而言,善用這一類的加密技術來保護雲端底層的虛擬機器尤其重要。畢竟虛擬機器是以檔案的型態來存放,一旦這些檔案遭竊,便如同傳統伺服器主機被盜是一樣的道理。為此強烈建議不妨善用VMware vSphere 7.0所提供的兩種加密方案,並根據實際情境需求的不同而擇其一,來有效防範虛擬機器遭竊的風險。

關於金鑰管理伺服器

在VMware vSphere 7.0中所提供的兩種加密方案,分別是虛擬機器儲存區原則以及vTPM結合BitLocker的加密機制,前者可直接透過加密虛擬機器組態檔案,來達到保護整個虛擬機器的目標。至於後者,則是藉由結合內建的虛擬機器TPM虛擬裝置,來啟用Windows內建的BitLocker加密功能,讓管理員能夠自行選定所要保護的系統磁碟或資料磁碟。

無論採用上述的哪一種加密保護功能,皆必須整合金鑰管理伺服器(Key Management System,KMS)來管理加解密的金鑰,而且此伺服器還必須是採用KMIP的通訊協定標準。目前相容於此標準的KMS伺服器廠牌相當多,包括Dell EMC、IBM、EntIT Software、Fornetix、Gemalto以及HyTrust等等,其中HyTrust所推出的HyTrust KeyControl便是本文用來實戰講解的KMS範例。

vSphere 7.0與KeyControl整合運行的原理相當簡單,首先管理者可以經由vCenter來建立虛擬機器加密原則(Encryption Policy),並將此原則套用至選定的虛擬機器。執行之後,vCenter則會向擔任KMS伺服器的KeyControl服務,要求KEK加密金鑰(Key Encryption Key)。最後,便可以完成來自vCenter的DEK資料加密金鑰(Data Encryption Key)與來自KeyControl金鑰的封裝,並完成虛擬機器的加密任務。

安裝金鑰管理伺服器

本文推薦使用的HyTrust KeyControl金鑰管理伺服器,目前在官網上面提供60天的免費評估版本,相容於VMware vSphere 6.5、6.7以及最新7.0的版本。只要在HyTrust官網上填寫註冊資訊,便會收到相關說明文件以及安裝程式下載連結的Email通知。

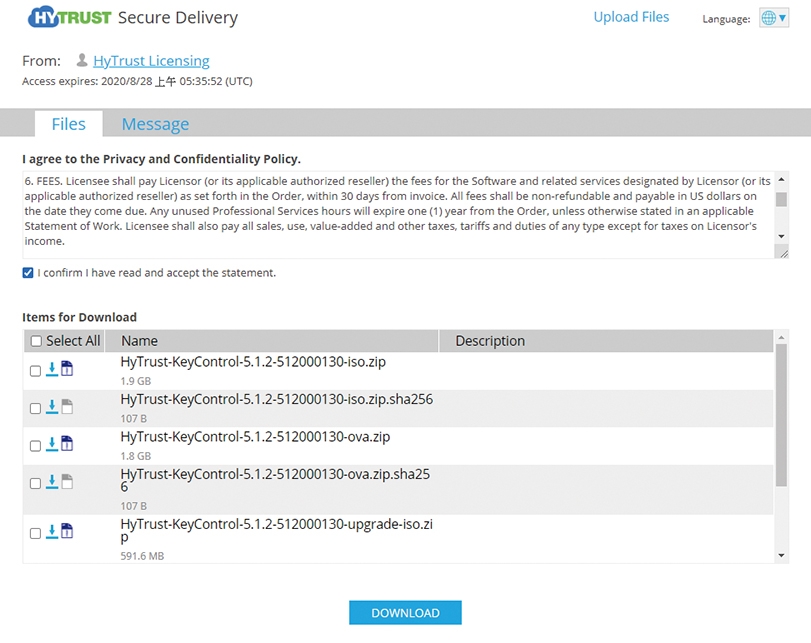

如圖2所示,在下載安裝程式的網頁中,可以看到目前的版本是5.1.2並且提供SHA256加密規格的版本,在此選取下載SHA256加密規格的OVA檔案版本,以部署在vSphere 7.0的架構中運行。

圖2 下載HyTrust KeyControl。

圖2 下載HyTrust KeyControl。

‧HyTrust KeyControl下載網址:https://www.hytrust.com/products/keycontrol/

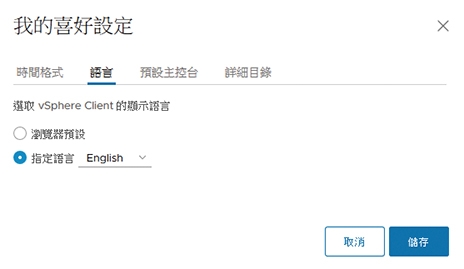

在開始部署之前,最好先修改vSphere Client網站的介面語言為「English」,以解決部署OVF過程中無法顯示部分文字的問題。先點選vSphere Client網站右上方的「我的喜好設定」,然後如圖3所示在「語言」子頁面中選定「指定語言」為「English」,並按下〔儲存〕按鈕。

圖3 vSphere Client中「我的喜好設定」。

圖3 vSphere Client中「我的喜好設定」。

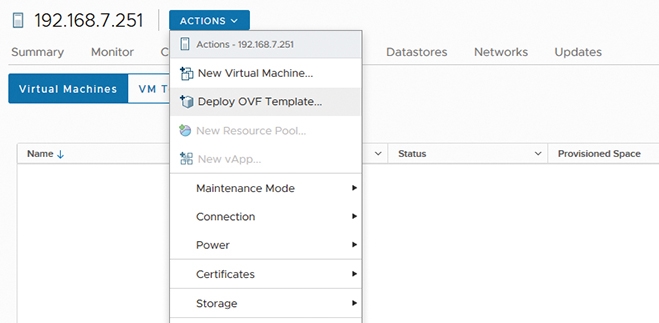

開啟vSphere Client網站後,點選至資料中心或ESXi主機的節點,然後按下滑鼠右鍵,點選快速選單中的【Deploy OVF Template】,如圖4所示。接著,在「Select an OVF template」頁面內選取「Local file」並按下〔UPLOAD FILES〕按鈕,以載入所下載的檔案,例如HyTrust-KeyControl-5.1.2-512000130-ova.zip.sha256,然後按下〔NEXT〕按鈕。

圖4 開啟ESXi主機操作選單。

圖4 開啟ESXi主機操作選單。

在「Select a name and folder」頁面中,可修改系統預設的虛擬機器名稱,並選擇新虛擬機器的位置。指定之後,按下〔NEXT〕按鈕。接著,在「Select a compute resource」頁面中選取準備用來運行此虛擬機器的ESXi主機,選取後若出現「Compatibility checks succeeded」訊息,便可按下〔NEXT〕按鈕繼續。

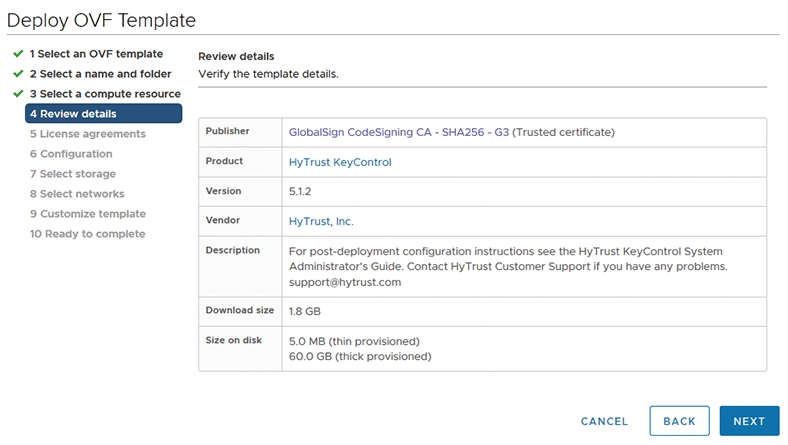

如圖5所示,在「Review details」頁面中,可查看關於此OVA檔案的產品名稱、版本、廠商名稱、說明、檔案大小以及所需要的磁碟空間大小等等資訊,其中必須特別注意的是,若後續虛擬磁碟的類型選擇Thin Provisioned,則起始的檔案大小僅需要5MB,但若選擇Thick Provisioned類型,則便需要60GB的存放空間。設定完畢,記得按下〔NEXT〕按鈕。

圖5 檢閱OVA詳細資料。

圖5 檢閱OVA詳細資料。

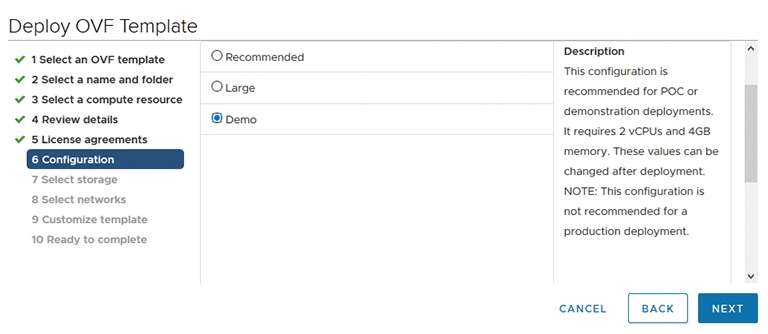

而「Configuration」頁面中,如圖6所示可根據實際的架構規模來選擇適合的配置。其中「Recommended」適用於大多數的正式運行環境,它需要2個vCPU與8GB RAM的配置,而「Large」則適用於大型的正式運行環境,它需要4個vCPU與16GB RAM的配置。至於「Demo」,僅適用於測試環境(POC)與展示用途,需要2個vCPU與4GB RAM即可。按下〔NEXT〕按鈕,繼續設定。

圖6 選擇配置。

圖6 選擇配置。

在「Select storage」頁面中,除了選擇虛擬機器的儲存區外,如果想要較好的執行效能,可使用預設的「Thick Provision」虛擬磁碟類型設定。相反地,如果只是測試用途,可改成「Thick Provision」設定以節省更多的儲存空間。確認出現「Compatibility checks succeeded」訊息後,便可以按下〔NEXT〕按鈕。

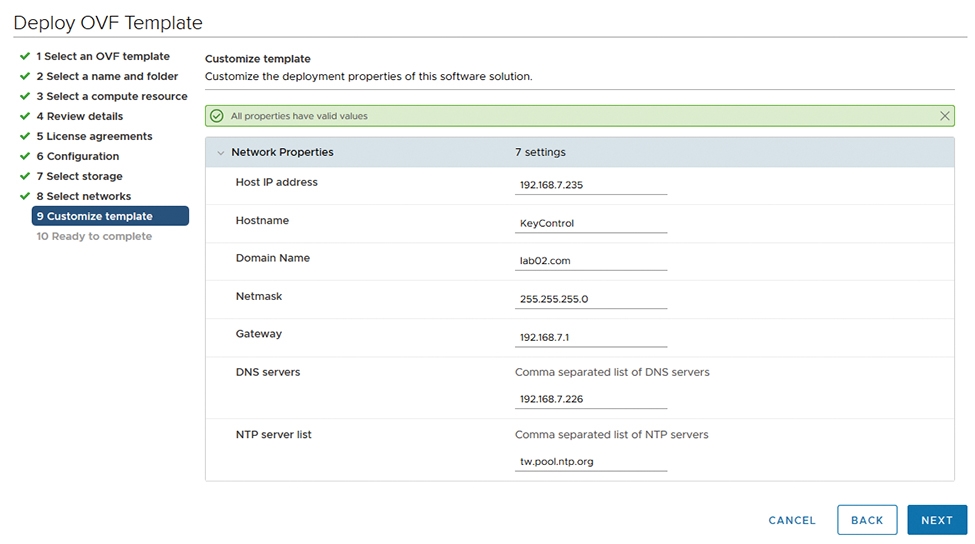

進入「Select networks」頁面後,必須為每個會使用到的來源網路設定相對的目的地網路,再按下〔NEXT〕按鈕。如圖7所示,在「Customize template」頁面中,則由上而下依序完成KeyControl虛擬機器的IP位址、主機名稱、網域名稱、子網域遮罩、閘道位址、DNS伺服器位址,以及NTP伺服器位址的設定,其中NTP伺服器位址的欄位,只要輸入所在國家中任一NTP的完整位址即可,這裡以輸入「tw.pool.ntp.org」為例。

圖7 自訂範本。

圖7 自訂範本。

最後,在「Ready to complete」頁面中,假若確認上述所有的步驟設定都沒有問題,按下〔FINISH〕按鈕開始進行部署,可以在頁面下方的「最近的工作」清單中查看整個部署進度。

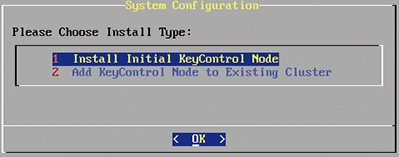

完成HyTrust KeyControl的OVF基本部署後,開啟此虛擬機器的Guest OS操作介面。開啟之後,首先會出現要求設定一組htadmin系統管理員密碼,來管理存取系統控制台選單的使用權限。接著,跳出如圖8所示的訊息頁面,詢問是否要安裝一個新的KeyControl節點,或是將現行的KeyControl節點加入至現行的KeyControl叢集中。在此選取第一個選項,並點選〔OK〕。

圖8 選擇安裝類型。

圖8 選擇安裝類型。

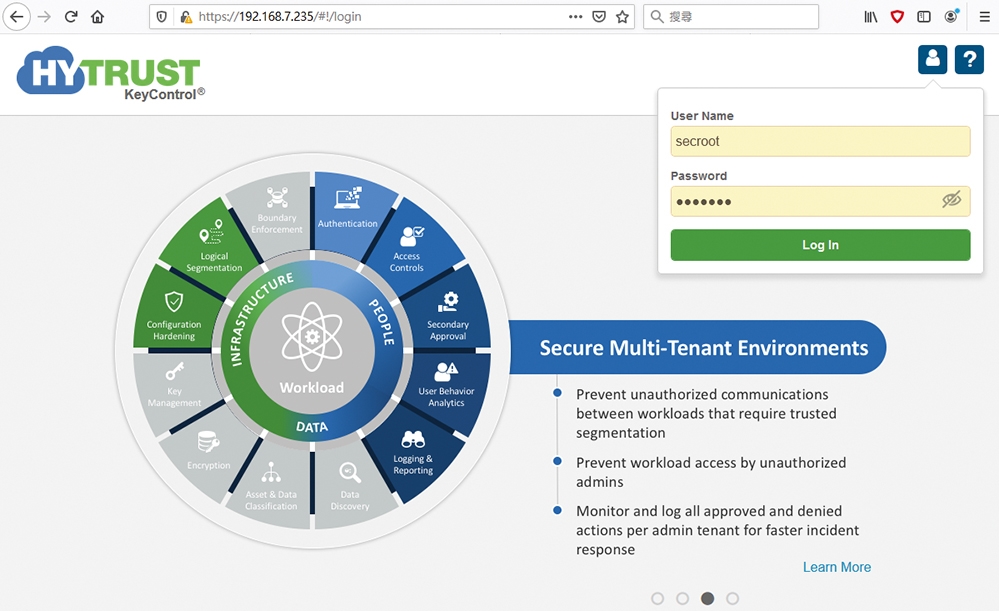

接下來,在「System Setup」頁面中就能夠查看到目前網路的配置資訊。完成安裝KeyControl節點後,便會出現網站配置的連線網址。根據提示資訊,開啟網頁瀏覽器進行連線。圖9所示便是KeyControl的登入頁面,而系統預設的管理員帳號與密碼是secroot/secroot。首次登入,將會要求變更密碼。

圖9 首次登入KeyControl網站。

圖9 首次登入KeyControl網站。

首次登入會出現「Configure E-mail and Mail Server Settings」頁面,在此設定內網中負責傳遞HyTrust KeyControl系統訊息的寄件者Email地址、Mail Server位址、連接埠、帳號以及密碼,然後點選「Send Test Email」進行發信測試。當然,可以選擇不使用此項訊息通知功能,只要勾選「Disable e-mail notifications」選項即可。最後,點選「Update Mail Settings」儲存設定。

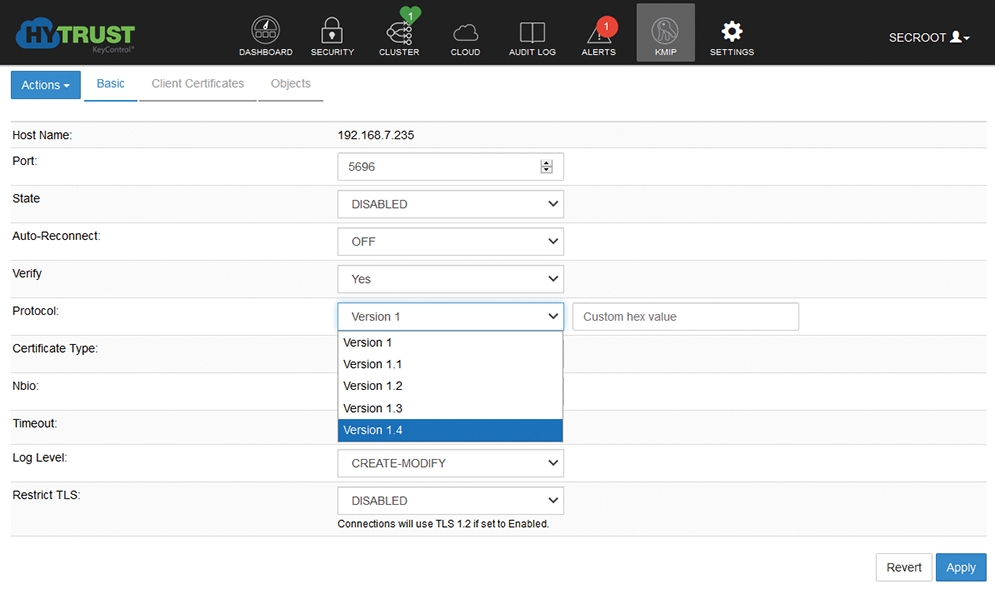

成功登入之後,在「SECURITY」→「Users」頁面中,能夠查看到在預設狀態下只會有一個管理員的帳戶,建議可以透過「Actions」選單來新增其他管理員帳戶當作備用。接著點選至「KMIP」頁面,如圖10所示,先將「State」欄位值設定成【ENABLED】,再將「Protocol」欄位值設定成最新【Version 1.4】,並按下〔Apply〕按鈕來完成設定。當完成此設定後,在「ALERTS」頁面中就會出現「KMIP Server start」訊息。

圖10 金鑰提供者配置。

圖10 金鑰提供者配置。

連接金鑰管理伺服器

完成HyTrust KeyControl的基本安裝與配置後,接下來回到vSphere Client網站,並點選至vCenter Server的節點。在「設定」→「安全性」→「金鑰提供者」頁面中點選「新增標準金鑰提供者」超連結,開啟「新增標準金鑰提供者」頁面。如圖11所示,在此依序完成識別名稱、主機名稱、位址以及連接埠的設定。按下〔新增金鑰提供者〕按鈕後,將出現「使vCenter信任金鑰提供者」訊息頁面,再按下〔信任〕按鈕。

圖11 新增標準金鑰提供者。

圖11 新增標準金鑰提供者。

完成新增金鑰提供者的操作後,便可從下方檢視到目前連接金鑰管理伺服器的進度。在已完成新增KMS伺服器以及讓vCenter信任KMS任務的情況下,如圖12所示按下〔信任KMS〕任務按鈕。

圖12 管理金鑰提供者。

圖12 管理金鑰提供者。

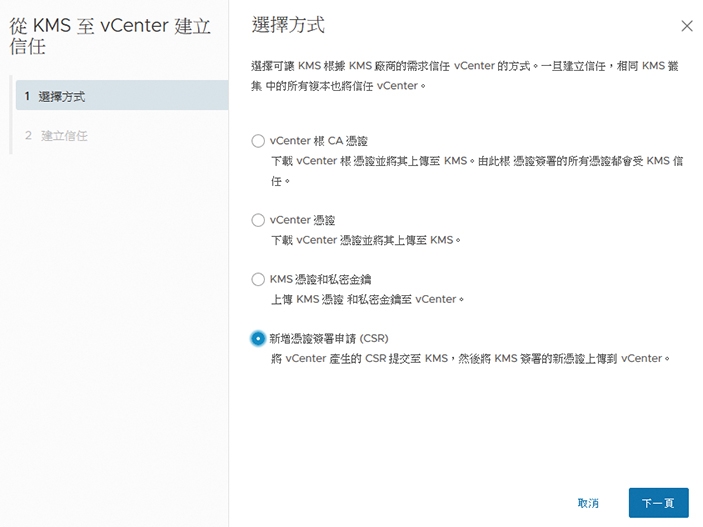

進入「從KMS至vCenter建立信任」頁面後,如圖13所示,先在「選擇方式」設定中點選「新增憑證簽署申請(CSR)」,再按下〔下一頁〕按鈕。

圖13 信任KMS配置。

圖13 信任KMS配置。

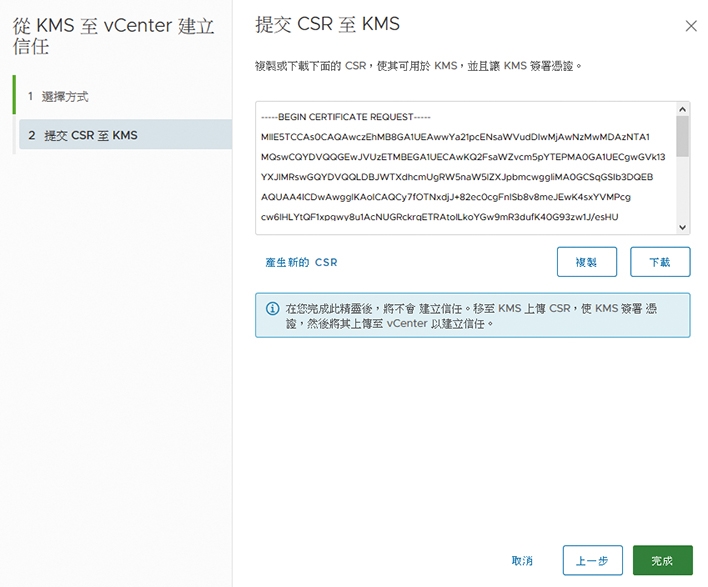

如圖14所示,在「提交CSR至KMS」頁面中便會看到CSR的編碼內容,可選擇複製此內容或下載此檔案(.pem),因為稍後需要將它上傳至KeyControl的網站,以便完成KMS憑證的簽署。按下〔完成〕按鈕,繼續後面的設定。

圖14 提交CSR至KMS。

圖14 提交CSR至KMS。

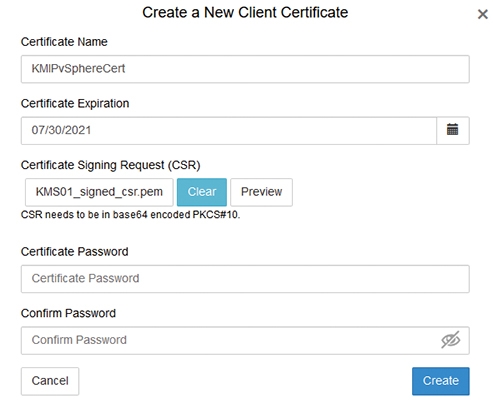

再次回到HyTrust KeyControl網站的「KMIP」頁面,然後點選「Actions」選單中的【Create Certificate】。如圖15所示,在「Create a New Client Certificate」頁面中,上傳前面步驟中從vCenter Server所下載的PEM檔案,並按下〔Create〕按鈕。

圖15 建立新用戶端憑證。

圖15 建立新用戶端憑證。

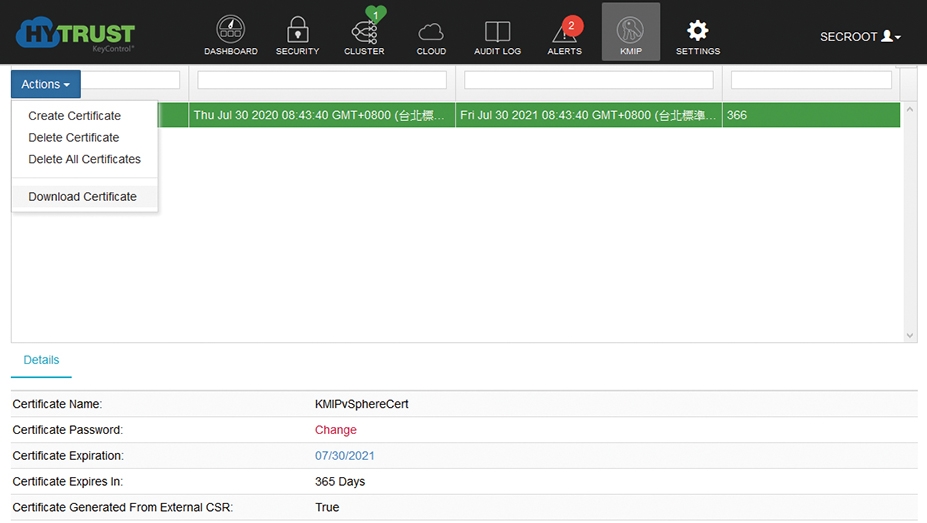

建立好用戶端憑證之後,可以查看此憑證的到期日以及有效天數等資訊。接著選取此憑證,並如圖16所示點選「Actions」選單中的【Download Certificate】選項,完成下載憑證檔案。

圖16 KeyControl憑證操作選單。

圖16 KeyControl憑證操作選單。

最後回到vSphere Client網站,在vCenter Server節點的「設定」→「安全性」→「金鑰提控者」頁面中,點選〔信任VCENTER〕任務按鈕來完成用戶端憑證檔案的上傳。如圖17所示,成功上傳憑證檔案後,便會看到所有關於連線金鑰管理伺服器的任務皆已達成。接下來,就可以開始準備對於虛擬機器配置加密保護。

圖17 完成信任vCenter。

圖17 完成信任vCenter。

虛擬機器儲存區原則

只要完成vCenter Server與金鑰管理伺服器的信任連線後,那麼接下來就可以建立虛擬機器儲存區原則,以便讓後續需要受加密保護的虛擬機器能夠套用此原則。

關於虛擬機器儲存區原則的管理,只要在vSphere Client網站的首頁選單中點選「原則和設定檔」,如圖18所示,便可在「虛擬機器儲存區原則」頁面清單中找到目前預設已經有一個「VM Encryption Policy」可以使用,進一步也可以在它下方的各個子頁面內查看到完整的配置資訊。

圖18 虛擬機器儲存區原則管理。

圖18 虛擬機器儲存區原則管理。

可以透過點選「建立虛擬機器儲存區原則」來自訂一個全新的原則設定,或是「複製」現行的任何一項原則再進行修改,或者乾脆點選「編輯設定」來修改現行預設的原則配置。

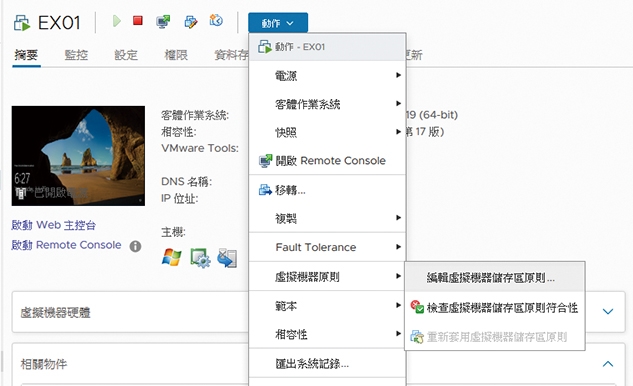

確認已經完成虛擬機器加密原則準備後,如圖19所示,便可針對選定的虛擬機器,開啟「動作」選單,然後依序點選【虛擬機器原則】→【編輯虛擬機器儲存區原則】。

圖19 點選「動作」選單中的【編輯虛擬機器儲存區原則】選項。

圖19 點選「動作」選單中的【編輯虛擬機器儲存區原則】選項。

如圖20所示,在「編輯虛擬機器儲存區原則」頁面中,從「虛擬機器儲存區原則」選單中挑選所要套用的原則即可,而原則的套用並不會讓此虛擬機器現行使用中的VMFS或NFS儲存區減少任何的存放空間。但須注意,假使針對已開啟電源的虛擬機器來配置儲存區的加密原則,在「最近的工作」清單中將會立即出現錯誤而造成失敗。

圖20 選定虛擬機器儲存區原則。

圖20 選定虛擬機器儲存區原則。

一旦虛擬機器成功套用了選定的虛擬機器儲存區原則,在其摘要頁面中,「虛擬機器儲存區原則符合性」狀態便會顯示成「符合標準」,如圖21所示。若發現尚未呈現最新的狀態資訊,則點選「檢查符合性」超連結。除此之外,還可回到「虛擬機器儲存區原則」管理頁面,先選定虛擬機器加密原則,再點選至「虛擬機器符合性」子頁面,查看目前有哪些虛擬機器已經套用此加密原則。

圖21 顯示虛擬機器狀態摘要。

圖21 顯示虛擬機器狀態摘要。

配置新虛擬機器加密原則

前面已示範了透過儲存原則加密現行虛擬機器的操作方法,那如果是針對新增的虛擬機器又該如何套用加密原則呢?其實做法也相當簡單,如圖22所示,只要到「選取儲存區」頁面內,便可以從「虛擬機器儲存區原則」選單中挑選虛擬機器的加密原則。

圖22 選取儲存區。

圖22 選取儲存區。

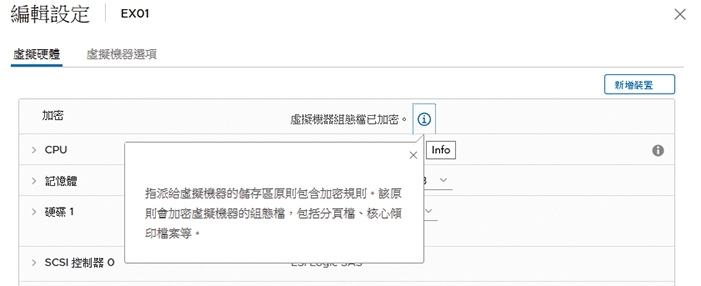

對於已經在新增虛擬機器的同時,所完成的虛擬機器加密原則設定,將可以在後續所開啟的「編輯設定」→「虛擬硬體」頁面中,如圖23所示看到在「加密」欄位中已標示「虛擬機器組態檔已加密」的訊息,並且能夠從提示訊息中得知組態檔案便是包括了分頁檔案、核心傾印檔案等。

圖23 虛擬機器編輯設定。

圖23 虛擬機器編輯設定。

另外,還可以切換到「虛擬機器選項」頁面,如圖24所示展開「加密」選項來查看加密的原則與磁碟設定,必要時便可以修改想要套用的儲存原則設定。

圖24 檢視虛擬機器選項。

圖24 檢視虛擬機器選項。

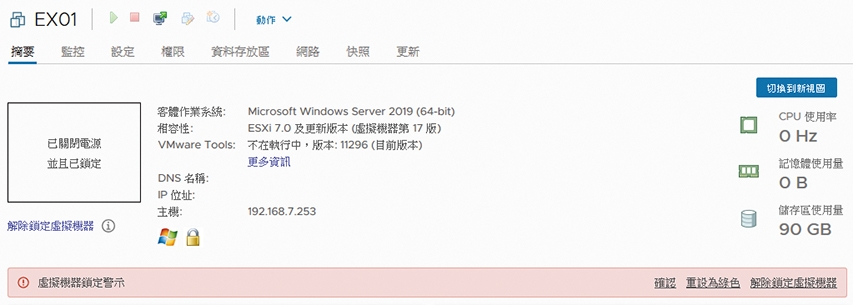

針對已透過儲存原則加密的虛擬機器,在關機狀態下,如圖25所示在「摘要」頁面中便可查看虛擬機器鎖定的警示訊息,其意思是說此虛擬機器無法被複製或移動到其他主機來運行,例如想將它複製到另一個vSphere架構下的主機來開機肯定是行不通的。如果需要這麼做,那得先完成「解除鎖定虛擬機器」的操作才行。

圖25 顯示虛擬機器摘要資訊。

圖25 顯示虛擬機器摘要資訊。

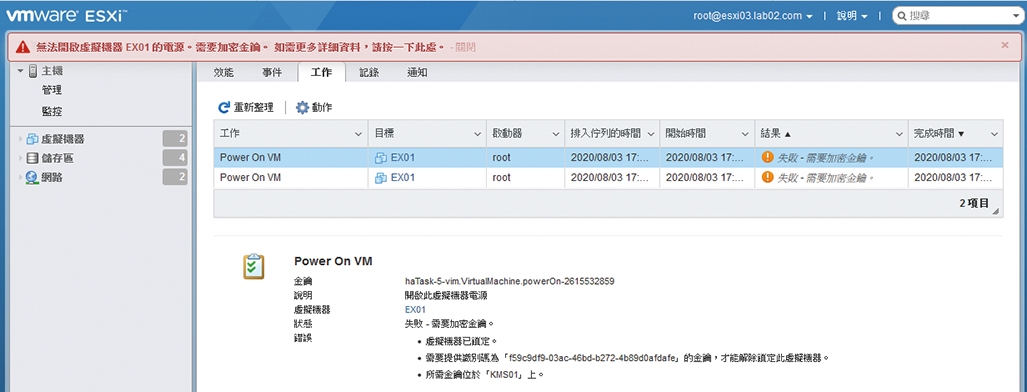

如圖26所示,即便想從ESXi主機的VMware Host Client網站來嘗試啟動已加密的虛擬機器,它便會出現需要加密金鑰才能開啟此虛擬機器的錯誤訊息。

圖26 嘗試啟動虛擬機器。

圖26 嘗試啟動虛擬機器。

無論是對於新虛擬機器,還是現行的虛擬機器,只要已完成虛擬機器儲存區的加密原則套用,就可以檢視它對於此虛擬機器的設定檔案內容會產生什麼樣的變化。

首先開啟此虛擬機器所在的資料存放區,然後選取.vmx檔案,再點選「下載檔案」。最後,以記事本開啟此檔案,便會發現最後兩個欄位分別是encryption.keySafe與encryption.data,其欄位值依序顯示金鑰識別碼和加密金鑰的資料。

關於vTPM加密功能

TPM(Trusted Platform Module)與vTPM(Virtual Trusted Platform Module)之間有何差別呢?其實兩者都是執行相同的功能,只是前者採硬體的信賴平台模組來作為認證或金鑰儲存區,後者則是以軟體式的處理方式來完成相同的任務,也就是使用.nvram檔案做為安全的儲存區,而該檔案便是透過虛擬機器加密功能進行加密。

在金鑰管理方式的差異部分,硬體式的TPM包含了預先載入的簽署金鑰(Endorsement Key,EK),這裡面存放了包括私密和公開金鑰,來作為唯一的身分識別。至於軟體式的vTPM,則是透過VMCA(VMware Certificate Authority)或是第三方憑證授權機構(CA)方案來提供這些金鑰。

想要使用VMware vTPM的虛擬機器加密保護功能,必須滿足vSphere架構的六大先決條件,分別是已部署第三方KMS伺服器並完成連接配置、Guest OS必須是Windows Server 2016(64 bit)或Windows 10(64 bit)以上版本、ESXi主機必須是6.7以上版本、vCenter Server 6.7以上版本、虛擬機器硬體14以上版本、虛擬機器必須選擇採用EFI Firmware來開機。

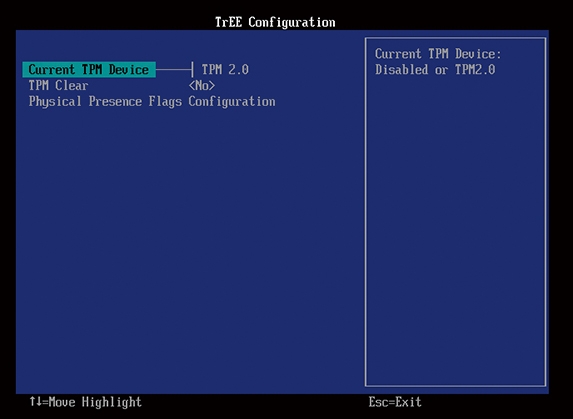

開啟虛擬機器的「編輯設定」,並在「虛擬機器選項」子頁面中勾選「在下次開機期間強制進入EFI設定畫面」選項,然後重新啟動虛擬機器。接著,開啟「Boot Manager」頁面,選取「Enter Setup」來開啟「Boot Maintenance Manager」頁面,再選擇進入「TPM Configuration」來開啟「TrEE Configuration」頁面中,如圖27所示,便可查詢到目前TPM配置的版本,以及決定是否要啟用TPM清除功能。

圖27 確認TPM裝置。

圖27 確認TPM裝置。

啟用vTPM加密功能

關於虛擬機器vTPM功能的啟用,可以選擇在執行新增虛擬機器的設定過程中,到「自訂硬體」頁面內按下〔新增裝置〕按鈕,並挑選「信賴平台模組」選項來完成設定。新增之後,如果該欄位出現「存在」訊息,即表示此虛擬機器能夠使用vTPM功能,同樣的做法也可以在編輯現行虛擬機器的「虛擬硬體」頁面中,如圖28所示,按下〔新增裝置〕按鈕並挑選「信賴平台模組」選項來完成。

圖28 編輯虛擬機器設定。

圖28 編輯虛擬機器設定。

若尚未完成金鑰管理伺服器的部署,將會發現在「加密」→「加密選項」欄位設定中,出現了「需要金鑰管理伺服器」的訊息而無法啟用加密功能設定。

請注意!在VMware Host Client網站中,只能從編輯虛擬機器設定中來移除虛擬TPM裝置而無法進行新增,因此必須從vSphere Client才能夠完成新增操作。

只要是已成功啟用vTPM功能的虛擬機器,在該虛擬機器節點的「設定」→「TPM」→「虛擬機器硬體」頁面中,「Virtual Trusted Platform Module」欄位中將顯示「存在」,並會出現所使用的SHA256與RSA的加密演算法訊息。進一步若點選「管理憑證」超連結,則可以檢視憑證的詳細資訊,並且將該憑證執行匯出(Export)動作。

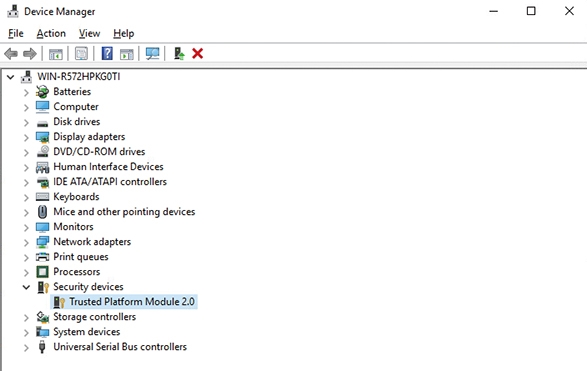

確認虛擬機器已啟用vTPM功能後,開啟虛擬機器電源以進入Guest OS的桌面。只要是相容的Windows,便可以在打開「Device Manager(裝置管理員)」頁面中的「Security devices(安全性裝置)」,如圖29所示查看到多了一個「Trusted Platform Module 2.0(信賴平台模組2.0)」,這與在實體主機所看到的是一樣的結果。

圖29 Windows裝置管理員介面。

圖29 Windows裝置管理員介面。

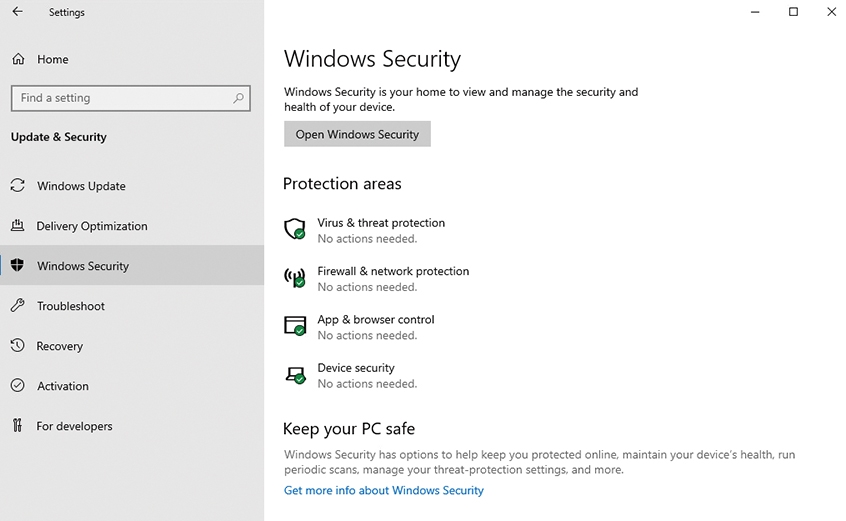

另外,查看TPM資訊的方法在Windows Server 2019或Windows 10中,除了透過傳統的MMC介面來開啟外,也可以選擇從Windows設定介面中來檢視。在此以英文版的Windows Server 2019為例做示範,開啟「Windows Settings」後,點選進入「Update&Security」頁面。接著,如圖30所示點選「Windows Security」頁面中的「Device security」繼續。

圖30 Windows安全管理。

圖30 Windows安全管理。

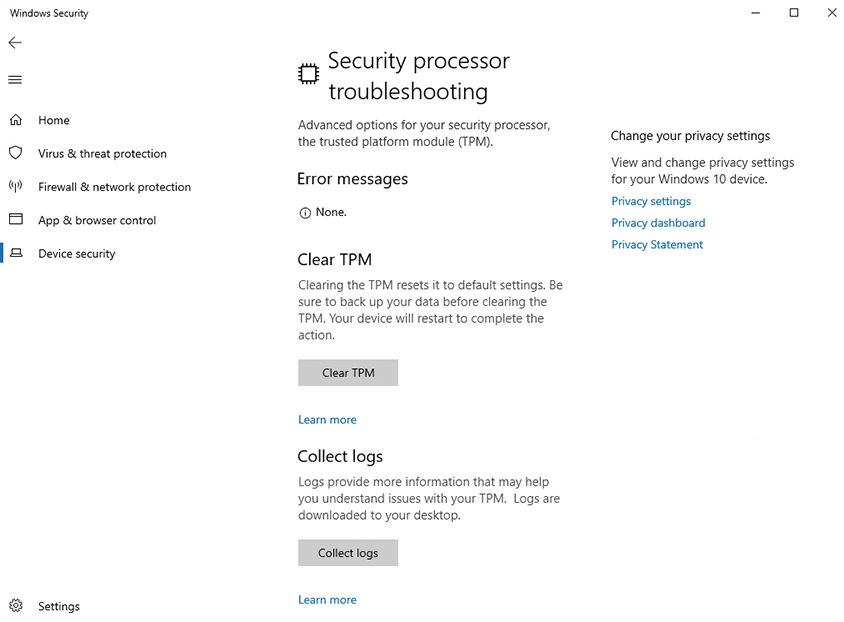

接下來,在「Device security」頁面中,點選「Security processor」選項內的「Security processor details」超連結,這裡將會看到有關TPM的版本資訊與現行狀態。進一步點選「Security processor troubleshooting」超連結,則會開啟如圖31所示的頁面,可以決定是否使用TPM清除(Clear TPM)功能,其目的是將它重設為未擁有狀態。

圖31 TPM裝置安全管理。

圖31 TPM裝置安全管理。

不過,這項操作可能會導致磁碟中的資料遺失,因此務必確認已經預先將所有受保護檔案的備份至其他儲存位置。至於「Collect logs」功能,則可以查看到更多有關於TPM的記錄資訊。

即便微軟有提供在Windows 7和Windows Server 2008 R2的更新,讓這兩款作業系統也支援TPM 2.0,但是vSphere 7.0仍不支援在這兩種Guest OS中使用vTPM。

關於TPM的管理,除了可透過簡易的GUI操作介面外,對於進階的管理員而言也可以透過Windows PowerShell來完成,可參閱表1說明。若想知道某一個命令的用法與範例,只要執行「Get-Help 命令名稱 -Detailed」即可。

安裝BitLocker功能

確認已經成功啟用了vTPM 2.0加密防護功能的虛擬機器,接下來就可以準備加密Guest OS的系統磁碟,以及任何需要受到保護的資料磁碟。而系統對於所產生的加密以及憑證的相關資訊,也將會自動寫入至虛擬機器的.nvram檔案中,並且受到VM Encryption安全加密機制的保護。

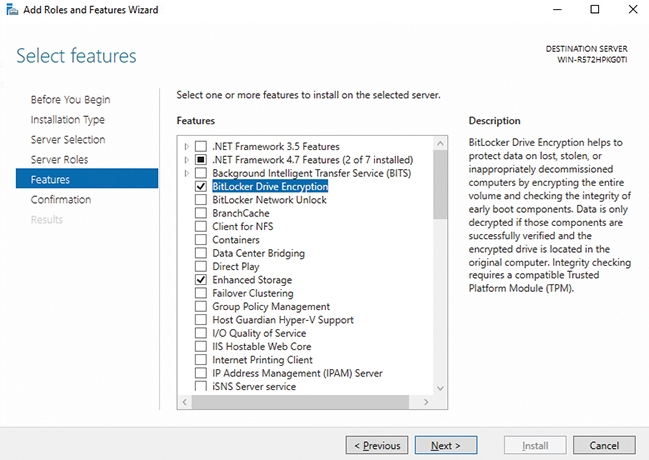

無論是最新的Windows Server 2019或是Windows Server 2016、 Windows 10專業版以及企業版,皆提供支援相容VMware vSphere 7.0 vTPM的BitLocker功能,只是Windows Server 2019與Windows Server 2016預設並未安裝此項功能,而是需要透過「Server Manager(伺服器管理員)」操作介面或PowerShell命令進行安裝。

關於操作介面部分,先在「Manage(管理)」選單中點選「Add Roles and Features(新增角色及功能)」,接著連續按下〔Next(下一步)〕來到「Features(功能)」頁面中,如圖32所示,勾選「BitLocker Drive Encryption(BitLocker磁碟機加密)」並按下〔Next〕按鈕完成安裝以及重新開機即可。

圖32 在Windows Server 2019安裝BitLocker功能。

圖32 在Windows Server 2019安裝BitLocker功能。

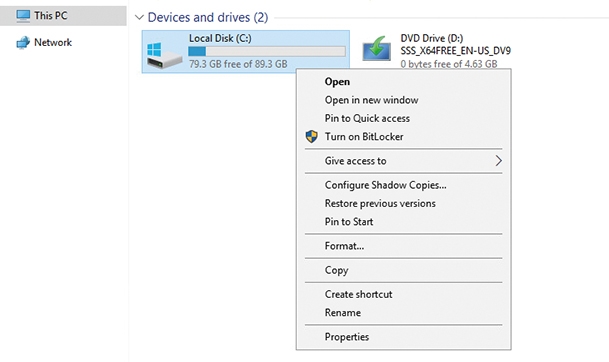

設定BitLocker功能

首先,如圖33所示在準備要加密的磁碟上按下滑鼠右鍵,並點選快速選單中的【Turn on BitLocker】,接著在「How do you want to back up your recovery key ?」頁面中,建議點選「Save to a file」選項來選定所要存放備份修復金鑰檔案的位置,必須注意的是,不可以選擇準備要加密或是已經加密的磁碟路徑,而是選擇外接的USB磁碟機最為理想,並且最好能夠複製此檔案至更多磁碟來妥善保存,因為一旦此電腦發生故障而無法使用時,還是可以透過此修復金鑰檔案的認證,來繼續存取已加密磁碟中的所有資料。設定完畢,按下〔Next〕按鈕繼續。

圖33 使用系統磁碟右鍵選單。

圖33 使用系統磁碟右鍵選單。

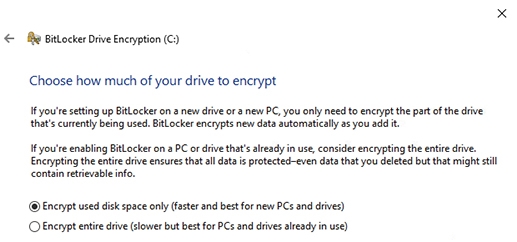

如圖34所示,在「Choose how much of your drive to encrypt」頁面中,如果是針對全新尚未存放檔案的磁碟,則選取「Encrypt used disk space only」,如此系統後續就會自動對於新增的檔案進行加密。相反地,若是針對已經存放許多檔案的磁碟,則建議選取「Encrypt entire drive」,以確保整個磁碟中的檔案都受到加密保護。選擇好了之後,按下〔Next〕按鈕。

圖34 選擇加密方式。

圖34 選擇加密方式。

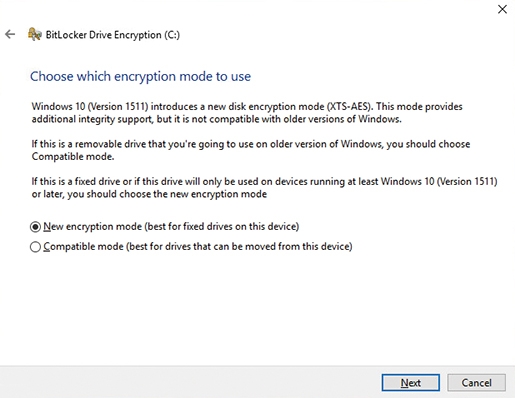

在「Choose which encryption mode to use」頁面中,如圖35所示,如果是針對抽取式的USB行動磁碟進行加密,而且這個磁碟機還會在舊版的Windows 7或Windows 8/8.1作業系統中存取,那麼就必須選取「Compatible mode」。如果加密的是本機的固定磁碟,並且也不會將此磁碟移動至舊版的Windows中進行存取,選取「New encryption mode」將可以獲得更高的安全性保護。選擇完畢,按下〔Next〕按鈕繼續。

圖35 選擇加密模式。

圖35 選擇加密模式。

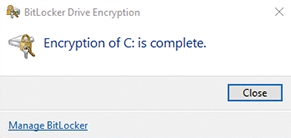

在「準備開始加密此磁碟機」頁面中,確認已勾選「Run BitLocker system check」選項,以確保BitLocker能夠正確讀取修復和加密金鑰。按下〔Start encrypting〕按鈕後,可能會在Windows桌面的右下方,看到「重新啟動電腦後將會開始加密」的提示訊息,在點選此訊息後,立即重新啟動電腦。一旦成功完成加密,便會出現如圖36所示的訊息。

圖36 系統磁碟加密完成。

圖36 系統磁碟加密完成。

對於此虛擬機器而言,其實早在開機啟動時,便已經自動透過本身的vTPM裝置完成了解密,因此才能夠正常地被啟動並存取Guest OS中所有已加密的磁碟檔案。換句話說,如果將此虛擬機器的虛擬硬碟複製到其他主機中來嘗試啟動或存取,肯定會遭遇失敗,其原因是此磁碟已經被BitLocker所加密。

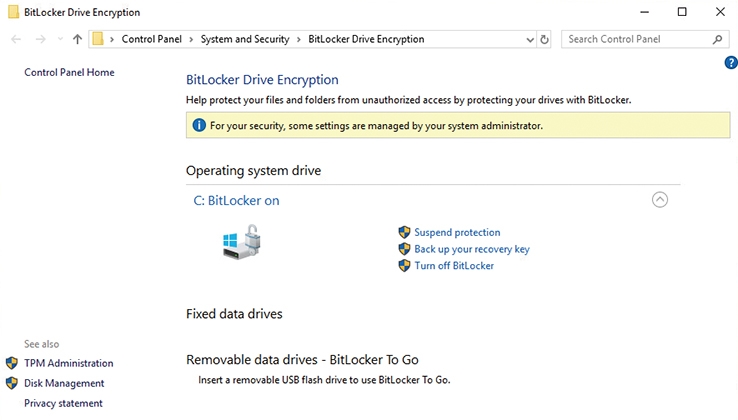

完成了選定磁碟的BitLocker加密後,後續如果要管理BitLocker的所有磁碟,建議透過磁碟的右鍵選單點選【Manage BitLocker】選項,便可開啟「BitLocker Drive Encryption」管理頁面,如圖37所示,在此除了可以繼續選擇加密其他磁碟外,也能夠針對任何已經加密的磁碟執行暫停加密、備份加密金鑰以及關閉BitLocker加密功能等操作。如果需要管理TPM的配置,則點選左下方的「TPM Administration」。

圖37 BitLocker磁碟管理。

圖37 BitLocker磁碟管理。

關於BitLocker的管理,除了可使用簡易的GUI操作介面外,對於進階的管理員來說也可以透過Windows PowerShell來完成,請參閱表2說明。若想知道某一個命令的用法與範例,只要執行「Get-Help 命令名稱 -Detailed」即可。

結語

為了充分利用主機硬體的可用資源來達節省成本之目的,資訊部門對於虛擬機器的部署量只會越來越大,而這種做法雖然也同時達到了分散資料風險的效益,但僅限於預防硬體故障時的存放風險,並不能防範整個虛擬機器遭竊的資訊安全風險,因此建議應該善用本文所介紹的兩個加密方案之一,讓一些存放有商業敏感資料(例如人事薪資、研發文件等等)的虛擬機器,能夠根據不同保護需求的類型來選擇相對適用的解決方案,這樣才能確保這些虛擬磁碟無法在尚未解鎖的情況之下,被非法複製到其他主機中來運行或開啟。總之,趕緊動手試試虛擬機器的加密功能吧!

<本文作者:顧武雄,Microsoft MVP 2004-2016、MCITP與MCTS認證專家、台灣微軟Technet、TechDays、Webcast、MVA特約資深顧問講師、VMware vExpert 2016-217、IBM Unified Communications/Notes/Domino/Connections Certified。>