在一個數位化的辦公室中,最敏感的資訊不是存放在資料庫就是在文件內,而敏感資訊外洩的途徑,常見的除了USB隨身碟和雲端硬碟之外,E-mail肯定是另一個嚴重的資安漏洞。對此,本文將示範如何透過整合Windows Server 2019 AD RMS來做好文件及E-mail內容的加密保護。

在一個企業的IT基礎建設中,即便是外行的行政人員可能都知道安裝防火牆的重要性,因為在他們的電腦中預設都已經啟用了防火牆功能,來防範透過網路連接的各種攻擊與入侵行為。既然如此,那麼對於用以保護整個企業內網安全的邊際防火牆(Edge Firewall)肯定更加重要,因為只要管理上稍有不慎,都可能隨時讓內網的各種系統遭受癱瘓或敏感資訊遭到竊取。

然而,內行的IT人員都知道防火牆是保護企業網路避免遭受攻擊的最佳守門員,可是對於保護敏感資訊遭到竊取的可能性,很抱歉!它頂多只能提供一半的保護能力,換句話說,只是安裝防火牆就想要防範敏感資訊外洩,那是完全不可能的。因為根據國內外許多資訊安全機構的調查,針對組織敏感資訊外洩的途徑,幾乎都是來自內部員工直接於內網之中將資料竊取,而非來自於所謂駭客的入侵與竊取。

以國內來說,過去最常見的案例就是內部員工將竊取而來的員工或會員的個資,賣給詐騙集團來做為非法用途。

也因為諸如此類的案例層出不窮,才讓企業IT部門除了防火牆之外,開始有了部署「防水牆」的危機意識,前者主要防範非法入侵,後者則是防範有所謂內鬼將機密外流的風險。只是防範敏感資訊外流的解決方案很多,全看所要針對的資訊類型以及想要防範的程度來選擇,其中最基本的防範措施,就是針對文件與E-mail的保護機制。

關於防水牆概念的解決方案相當多,但若是針對Office文件以及整合Exchange Server 2019的使用,仍推薦使用由Windows Server 2019所內建的AD RMS(Active Directory Rights Management Service)伺服器角色,主要原因是除了它無縫結合於Office應用程式的操作介面外,對於IT人員而言,無論在部署還是維運管理上也是相對容易許多。

接下來,就從實際安裝與配置一台AD RMS主機開始,來徹底了解一下它如何讓Office用戶端和Exchange管理人員,輕鬆地保護每一個敏感文件和電子郵件的「內容」。

安裝AD RMS伺服器

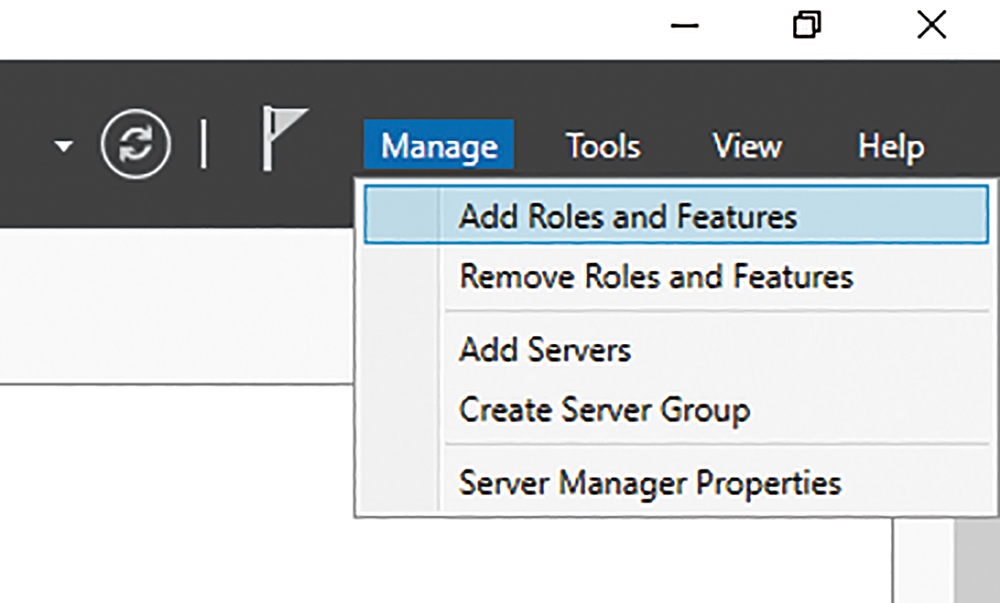

如同前一版的Windows Server 2016,針對Windows Server 2019任何內建的伺服器角色或功能,只要透過伺服器管理員(Server Manager)介面,便可以進行新增或移除。如圖1所示,只要在「Manage」選單中點選【Add Roles and Features】,便可以開始安裝AD RMS伺服器角色。

圖1 到伺服器管理員介面,點選「Manage」選單中的【Add Roles and Features】選項。

圖1 到伺服器管理員介面,點選「Manage」選單中的【Add Roles and Features】選項。

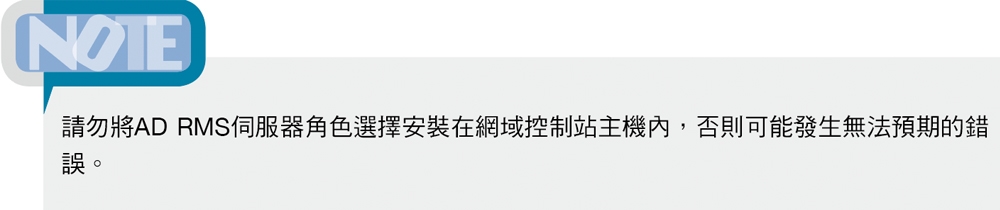

連續按下〔Next〕按鈕,切換至「Select server roles」頁面後,如圖2所示勾選「Active Directory Rights Management Services」選項,然後按下〔Next〕按鈕。

圖2 選取伺服器角色。

圖2 選取伺服器角色。

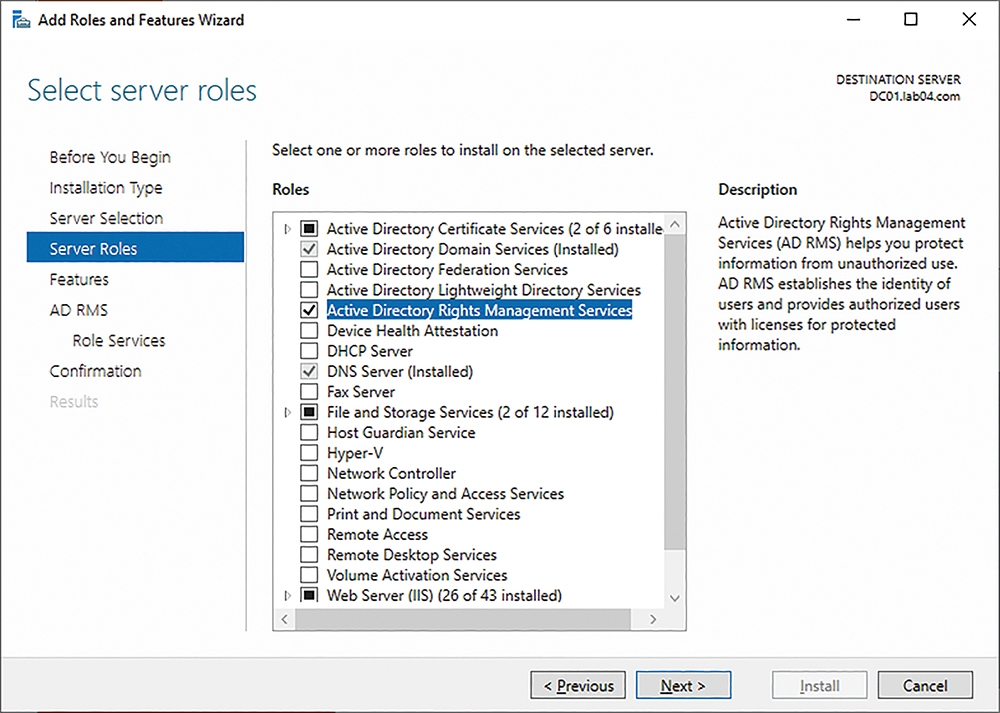

如圖3所示,在「Select role services」頁面中,只要勾選其中的「Active Directory Rights Management Server」即可,至於「Identity Federation Support」服務的安裝,只有在進行跨組織的Active Directory整合時,才會用到識別身分同盟的認證機制。按下〔Next〕按鈕,繼續設定。

圖3 選取角色服務。

圖3 選取角色服務。

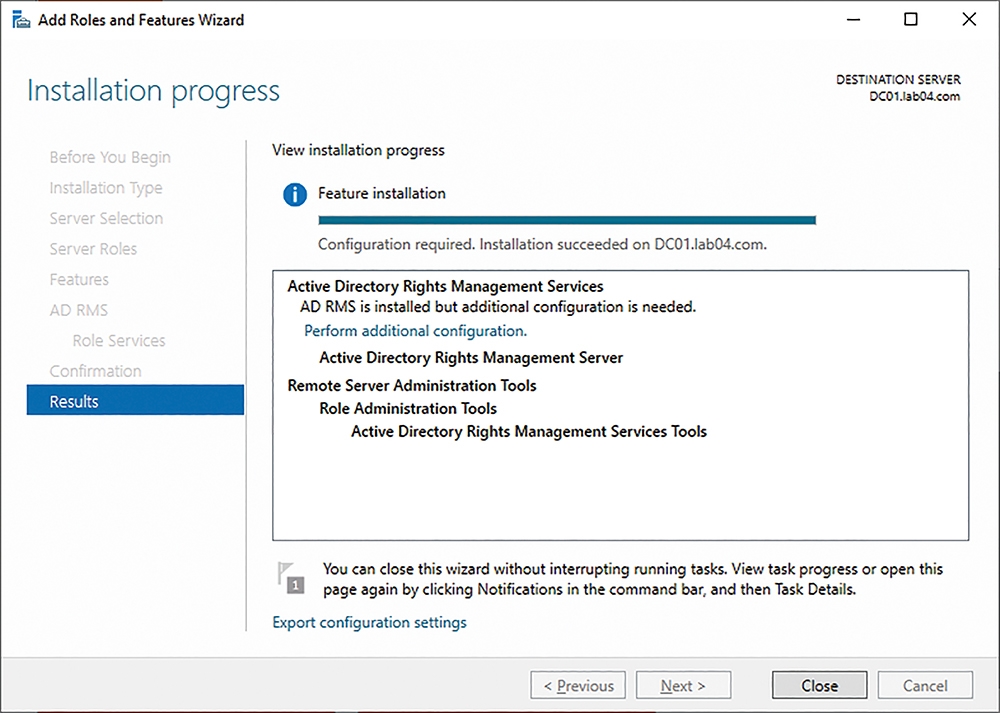

完成安裝之後,會出現如圖4所示的結果頁面,可以點選「Perform additional configuration」超連結,緊接著完成AD RMS必要的配置設定,或者先按下〔Close〕按鈕,等到後續再回到伺服器管理員介面來繼續未完成的配置。

圖4 完成AD RMS角色安裝作業。

圖4 完成AD RMS角色安裝作業。

配置AD RMS

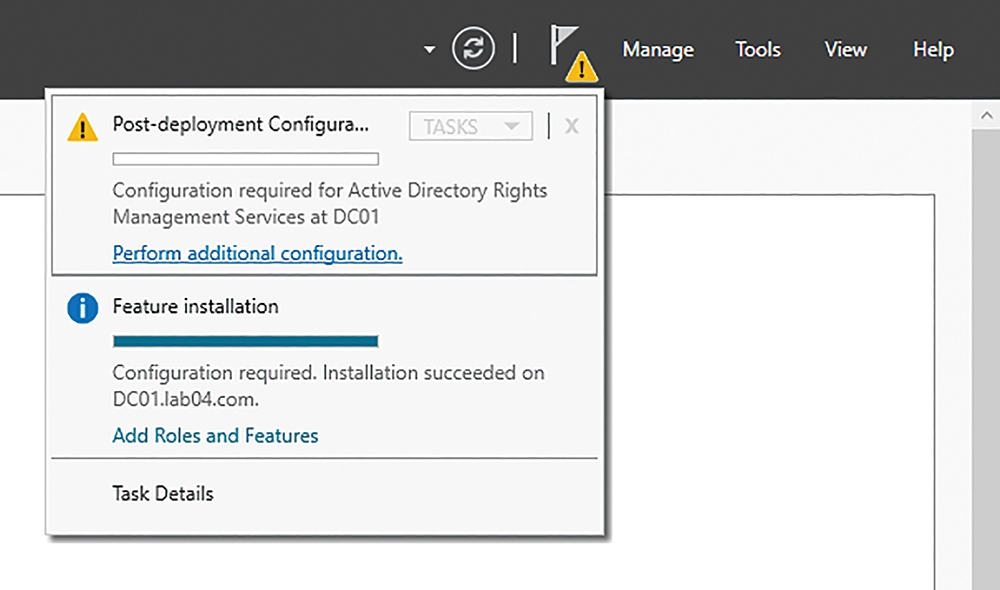

如果AD RMS伺服器角色在完成安裝一段時間之後,才打算進行最後的配置設定,只要在「伺服器管理員」介面中,如圖5所示點選上方旗幟的警示圖示,即可透過點選「Perform additional configuration」超連結來開啟。

圖5 伺服器管理員介面。

圖5 伺服器管理員介面。

首先,在「AD RMS Cluster」頁面中,勾選「Create a new AD RMS root cluster」。至於另一個「Join an existing AD RMS cluster」選項無法勾選的原因,在於目前系統並沒有偵測到在現有Active Directory內有任何的AD RMS根叢集伺服器。設定完成後,再按下〔Next〕按鈕。

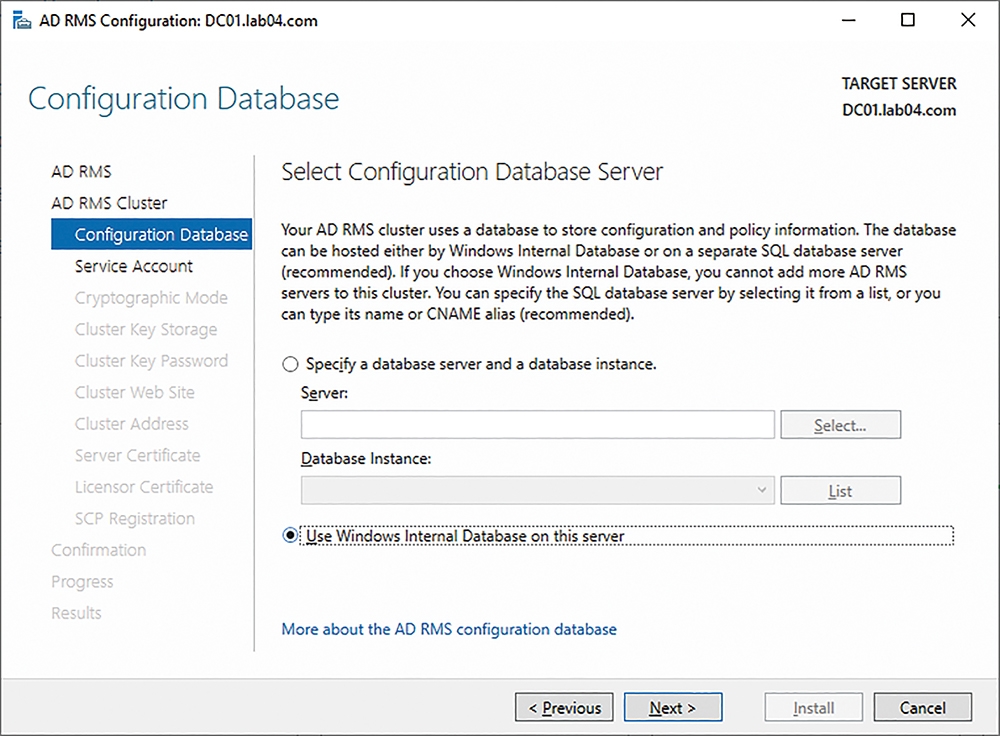

在「Configuration Database」頁面中,則必須設定AD RMS所要連接的後端SQL Server資料庫,如圖6所示,可以選擇使用Windows Server 2019內建的SQL Server(Windows Internal Database),或是設定連接內網中現行的SQL Server與Database Instance。

圖6 設定資料庫。

圖6 設定資料庫。

關於上述的資料庫連接設定,前者適用於單一台的AD RMS伺服器架構,後者則是用於部署多台的AD RMS伺服器叢集架構,亦即可以搭配網路負載平衡器(NLB)來達到網路流量平衡及容錯的目的。

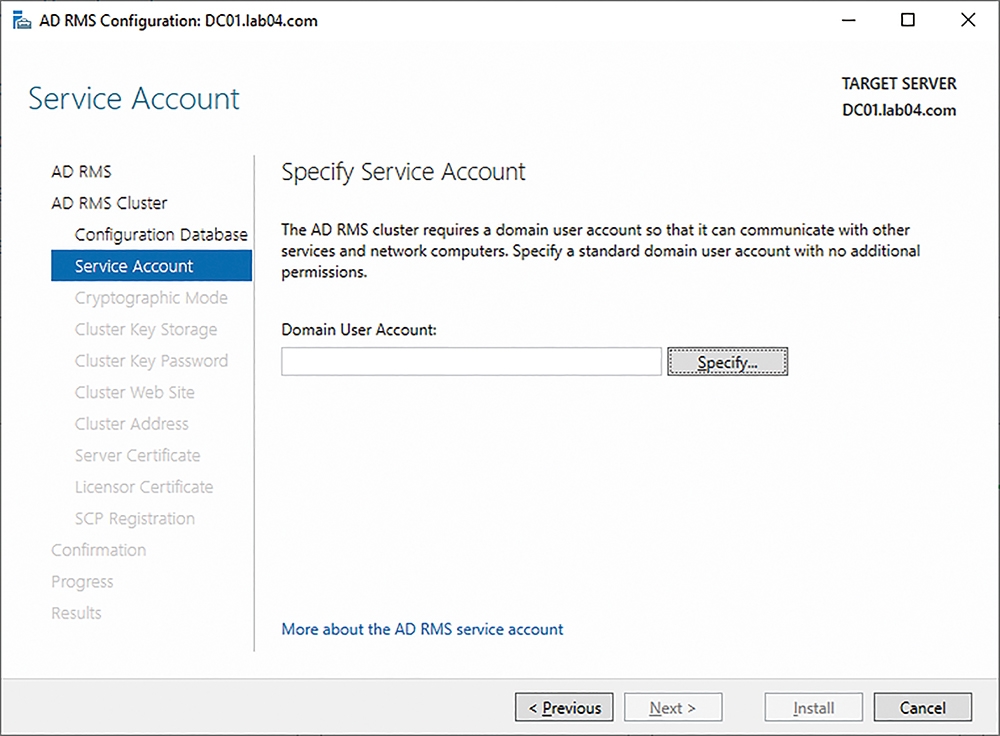

接下來,如圖7所示在「Service Account」頁面中按下〔Specify〕按鈕,設定一個用來做為啟動AD RMS伺服器服務的帳號。點選後,將會出現Windows安全性對話框,輸入一個選定的帳戶名稱與密碼,此帳戶只要是Domino Users群組的成員即可,不必選定Domino Admins的群組成員。完成設定之後,系統會自動把此帳號加入到AD RMS服務群組的成員之中。按下〔Next〕按鈕,繼續後面的設定。

圖7 設定服務帳戶。

圖7 設定服務帳戶。

至於「Cryptographic Mode」頁面中,則是設定以密碼加密保護的強度與演算法,建議採用預設的「Cryptographic Mode 2(RSA 2048-bit keys/SHA-256 hashes)」設定即可,指定好了之後,按下〔Next〕按鈕。

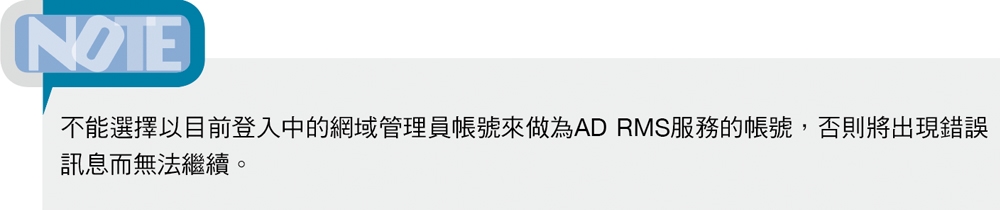

如圖8所示,在「Cluster Key Storage」頁面中,則選取「Use AD RMS centrally managed key storage」設定。若是選取「Use CSP key storage」設定,則須再取得特定的密碼編譯服務提供者才能夠儲存AD RMS叢集金鑰,而且如果後續有新的伺服器加入時,還必須透過手動方式將金鑰完成發佈作業,在管理上肯定相當不方便。設定完畢,按下〔Next〕按鈕。

圖8 儲存叢集金鑰。

圖8 儲存叢集金鑰。

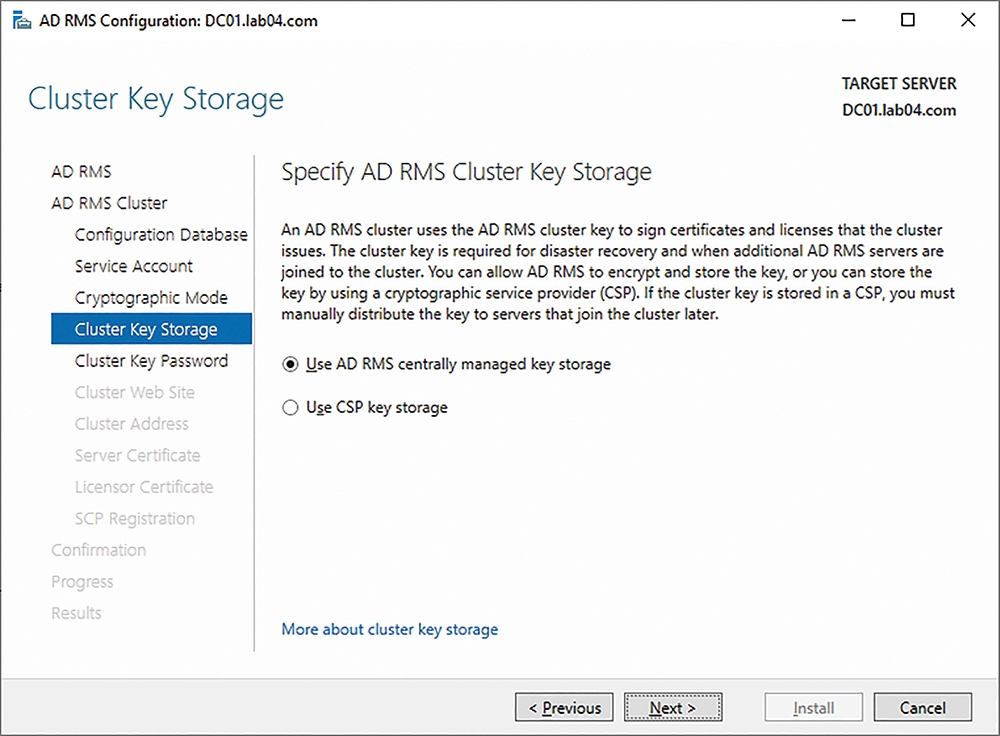

在「Cluster Key Password」頁面中,則輸入密碼來保護叢集金鑰,未來無論是加入新的AD RMS伺服器至叢集中,或是需要從備份中還原此伺服器,都將需要提供此密碼,因此務必牢記此密碼設定。接著,在「Cluster Web Site」頁面中,指定將要安裝AD RMS網站程式的IIS站台,如圖9所示。當同一台主機上已有多個IIS站台時,最好能夠預先建好一個獨立的IIS站台供它使用。必須特別注意的是,請勿將它與SharePoint安裝在同一個站台。

圖9 叢集網站設定。

圖9 叢集網站設定。

按下〔Next〕按鈕,來到「Cluster Address」頁面,在此決定AD RMS的叢集位址是否要採用安全的SSL加密連線,並且輸入完整網域名稱位址(FQDN)。如果想要採用SSL連線方式,必須預先為這個網站申請網站憑證,如此一來,再搭配這部分的設定,才能夠正常地被Office用戶端其他伺服器連線使用。設定好了之後,按下〔Next〕按鈕。

切換到「Server Certificate」頁面後,從主機現有的憑證之中,挑選一個專供AD RMS網站使用的伺服器憑證。如果選擇自我簽署(Self-signed)憑證,則是適用在測試環境內。倘若目前還沒有任何適用的伺服器憑證,則選取「Choose a certificate for SSL encryption later」選項,等到後續再自行從IIS管理員介面中完成憑證申請與設定。按一下〔Next〕按鈕,繼續設定。

然後,在「Licensor Certificate」頁面中指定一個名稱來產生伺服器的識別憑證,在預設狀態下,將以主機名稱命名。關於此憑證,後續最好能夠連同AD RMS的資料庫一同備份,以利於災害重建時使用。

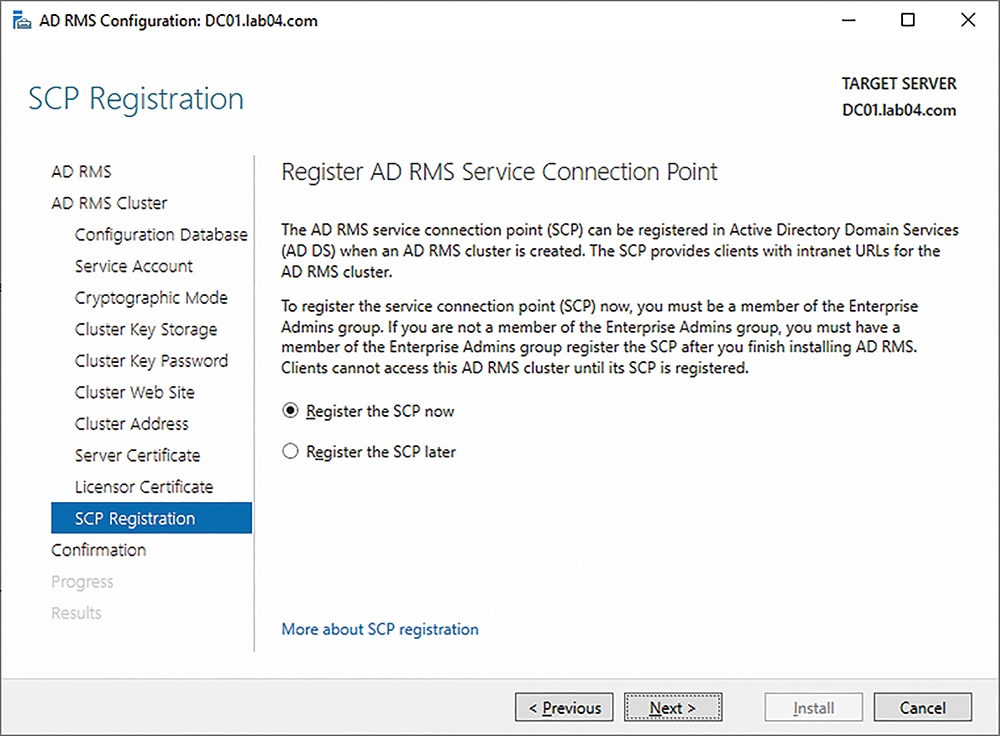

按下〔Next〕按鈕,來到「SCP Registration」頁面中,如圖10所示,這裡必須選擇「Register the SCP now」,如此一來,用戶端電腦需要加密Office文件,或者需要與Exchange Server 2019進行整合時,才能夠在相同的Active Directory網域內自動找到AD RMS服務連接位址。

圖10 進行SCP登錄設定。

圖10 進行SCP登錄設定。

關於這項設定,也可以後續在AD RMS管理主控台中進行。設定完畢,再按下〔Next〕按鈕。來到最後的「Confirmation」頁面後,檢查一下前面步驟中的所有設定,其中最重要的便是「Cluster Address」與「SCP Registration」兩項設定,確認無誤之後按下〔Install〕按鈕即可。

了解AD RMS資料夾權限設定

完成AD RMS伺服器的安裝與基本配置之後,如果就直接到Exchange Server 2019伺服器中完成連接設定,並嘗試透過傳輸規則或是用戶的OWA、Outlook來進行郵件的權限原則設定,此時肯定會發生與加密相關的錯誤問題,例如在E-mail傳遞失敗的退信內容中顯示「Delivery not authorized」錯誤訊息。而管理人員也會在事件檢視器中找到事件ID為8004的錯誤資訊。

針對上述問題主要發生的原因,便是Exchange Server主機本身對於AD RMS服務的存取權限問題所致。因此,若選擇不經由Outlook、OWA或是Exchange傳輸規則來使用AD RMS的加密保護功能,而是透過Word、Excel或是PowerPoint來加密保護編輯中的Office文件,則不會有上述這項問題。

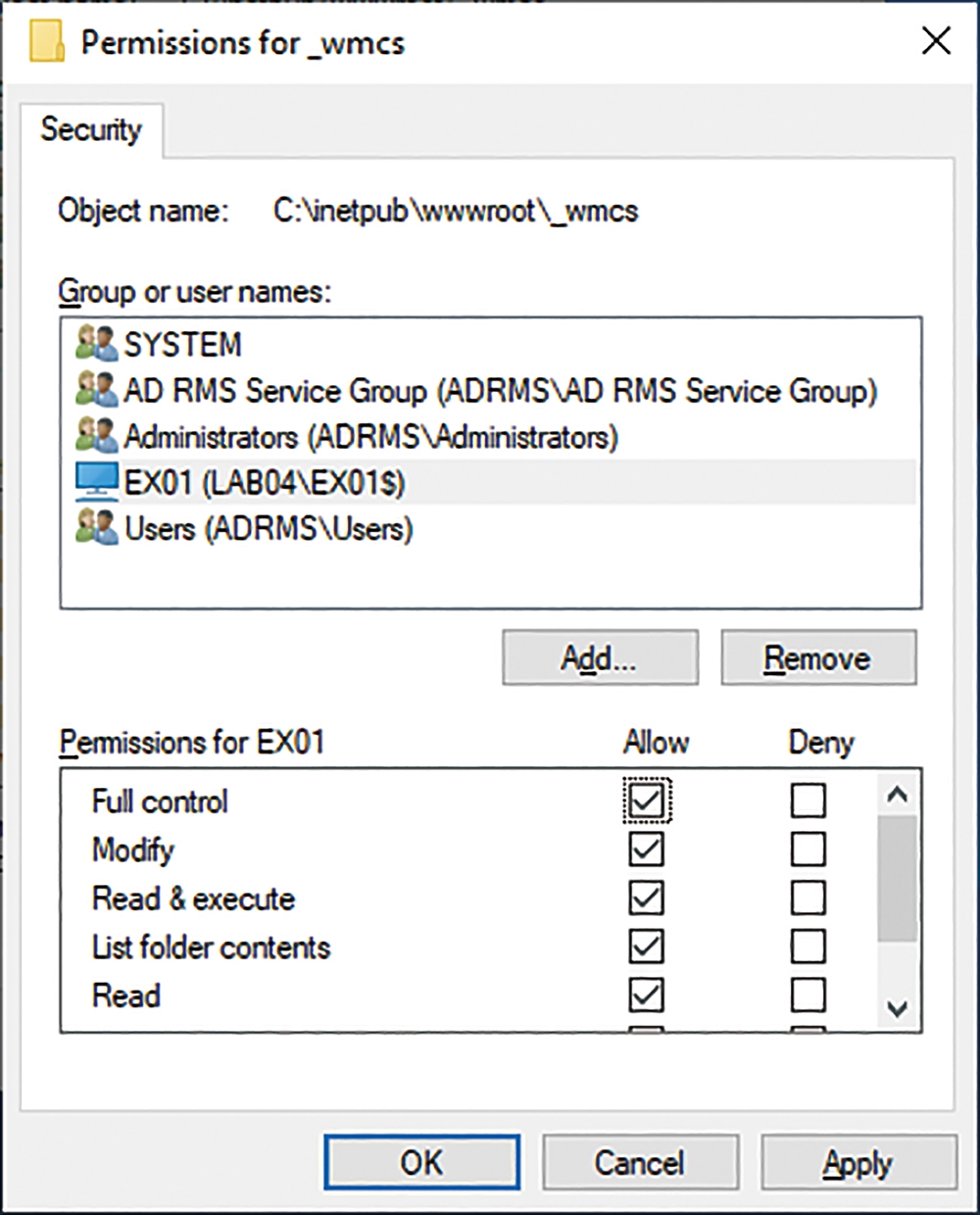

想要解決AD RMS整合Exchange Server的權限配置問題,先在AD RMS的主機內找到「C:\Inetpub\wwwroot\_wmcs」資料夾,然後按下滑鼠右鍵,點選【Properties】並開啟至「Security」。按下〔Edit〕按鈕之後,便會開啟如圖11所示的「Permissions」頁面,在此便可以按下〔Add〕按鈕將Exchange Server主機新增進來,並勾選「Full control」權限,最後按下〔OK〕按鈕。

圖11 設定資料夾權限。

圖11 設定資料夾權限。

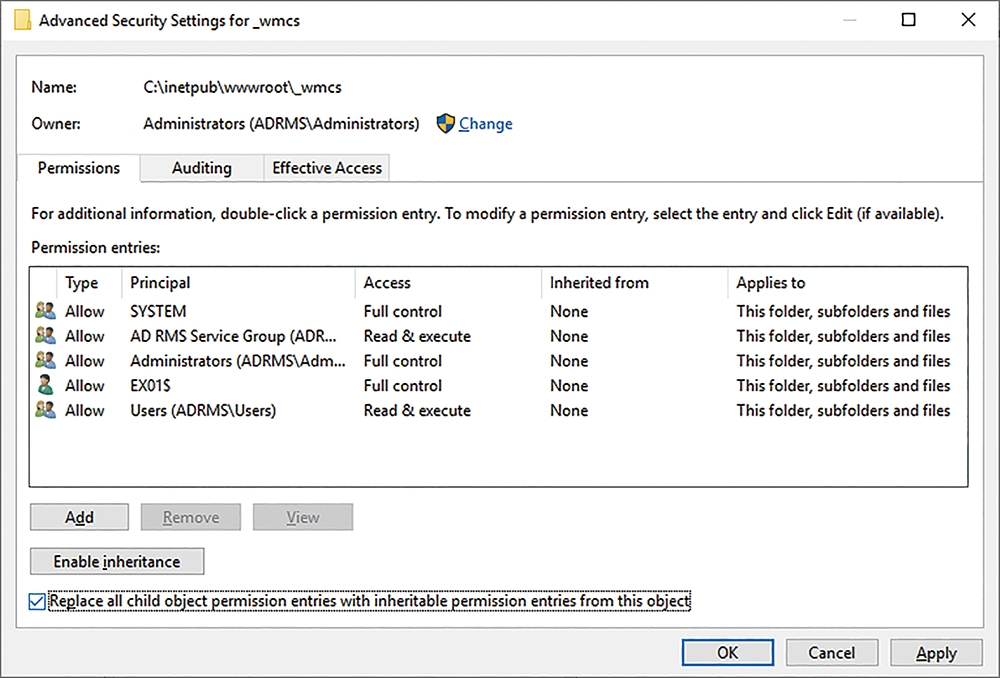

再一次回到此資料夾的「Security」頁面之後,按下〔Advanced〕按鈕來開啟如圖12所示的「Advanced Security Settings for _wmcs」頁面,請將此頁面下方的「Replace all child object permission entries with inheritable permission entries from this object」選項勾選,以便將權限的設定套用至旗下的所有子資料夾,最後按下〔OK〕按鈕。

圖12 進階安全性設定。

圖12 進階安全性設定。

善用超級用戶群組配置

雖然AD RMS提供了文件與郵件內容安全加密的保護機制,但它同時存在一項安全風險,那就是可能發生所有用戶皆無法開啟加密內容的窘境,原因很簡單!只要被授權具備完全控制或編輯權限的帳號已經不存在時,這樣的情境便會真實上演。

為了避免上述問題的情境發生,建議最好預先在AD RMS的管理設定中做好應有的防範措施,那就是選定超級用戶群組,如此一來,凡是該群組的成員都可以解密任何用戶所加密的文件或E-mail內容,並且可以移除受AD RMS保護的設定。值得注意的是,這項配置也適用在日誌規則(Journal Rule)所封存的郵件,讓稽核人員得以開啟所有被封存的加密郵件,只要管理員有預先把Exchange Server主機加入至超級用戶群組即可。

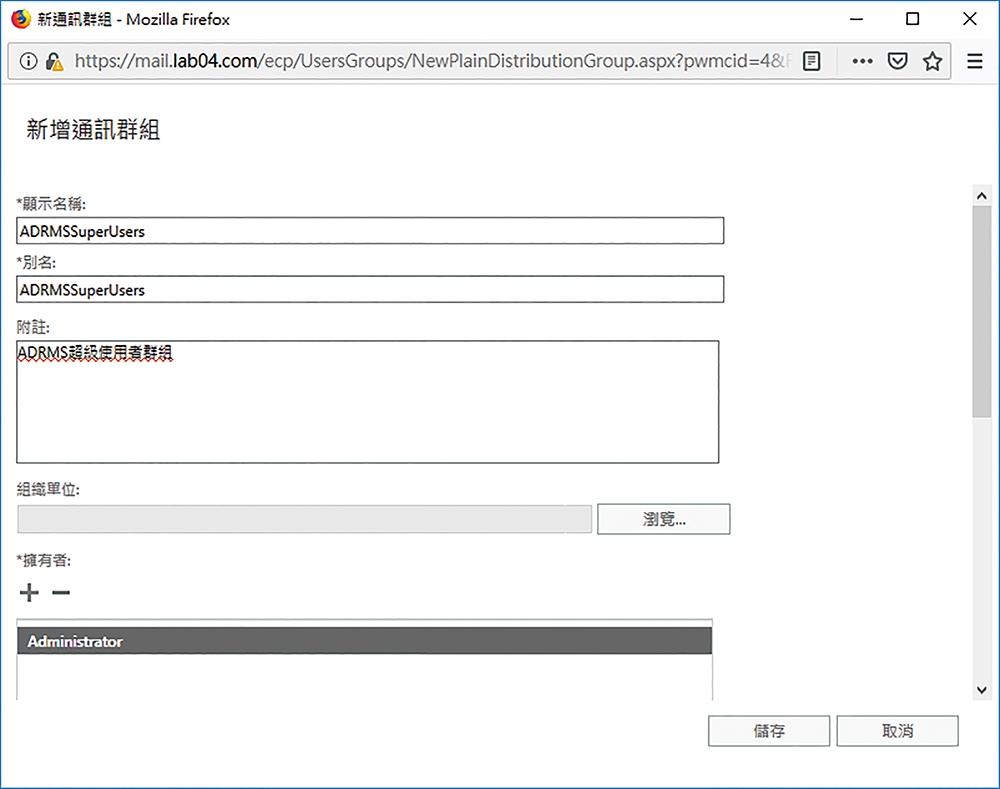

在準備於AD RMS的管理設定中,配置選定的超級用戶群組之前,必須先在Exchange系統管理中心網站中點選至「收件者」→「群組」頁面,然後點選新增小圖示並選擇「通訊群組」,來開啟「新增通訊群組」頁面。如圖13所示,在此便可以為自訂的超級用戶群組,設定好顯示名稱、別名、附註、組織單位、擁有者和成員。然後,按下〔儲存〕按鈕繼續。

圖13 新增通訊群組。

圖13 新增通訊群組。

關於此超級用戶群組的成員新增方法,也可以透過開啟Exchange命令管理介面(EMS),再執行Add-DistributionGroupMember命令搭配-Member參數來進行設定。如果想要查看上述範例的群組成員,只要執行「Get-DistributionGroupMember -Identity ADRMSSuperUsers」命令即可。

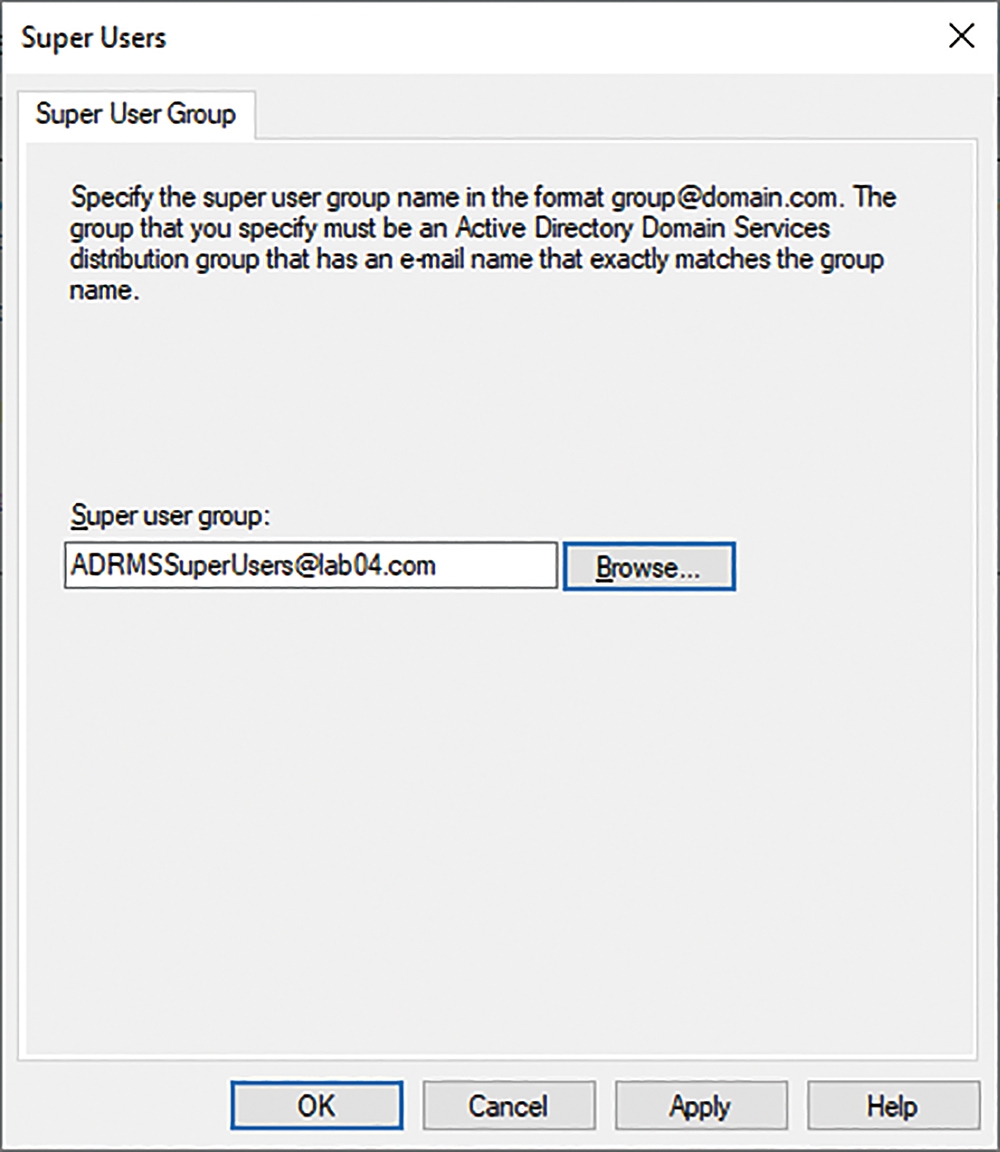

完成超級用戶群組和成員的設定之後,開啟AD RMS服務的管理介面,點選至「Security Policies」→「Super Users」頁面中,再點選「Change super user group」超連結來開啟「Super User Group」頁面,如圖14所示,即可透過〔Browse〕按鈕的點選,來選定將前面步驟中所新增的超級用戶群組。指定好了之後,按下〔OK〕按鈕即可。

圖14 選定AD RMS超級用戶群組。

圖14 選定AD RMS超級用戶群組。

活用AD RMS權限原則範本管理

在企業的資訊安全規範中,針對不同文件與E-mail的機密等級,可以選擇套用不同的AD RMS範本。舉例來說,對於財務部門每個月發送給所有人員的薪資條,對於收件者而言,它便無法將該E-mail轉送給其他人員,且即便是Exchange信箱管理人員或是已被授權能夠存取該信箱的人員,皆無法開啟經由AD RMS加密的E-mail來查看其內容。

由此可見,無論是對於不同的使用對象或情境,只要管理者預先建立好各種所需的AD RMS範本,便可以讓需要的用戶自由地選擇與套用,或是讓Exchange管理員能夠根據不同的傳輸規則設定需求來選擇適用的AD RMS範本。接下來,就一同來學習如何在AD RMS主機上建立範本。

首先,開啟AD RMS管理主控台介面後,點選「Rights Policy Templates」頁面中的「Create Distributed Rights Policy Template」超連結。

接著,在「Add Template Identification Information」頁面內,為這項新範本原則新增不同語言的識別名稱與說明,此設定非常適合運用在擁有跨國多點營運的企業架構。設定完畢,按下〔Next〕按鈕。

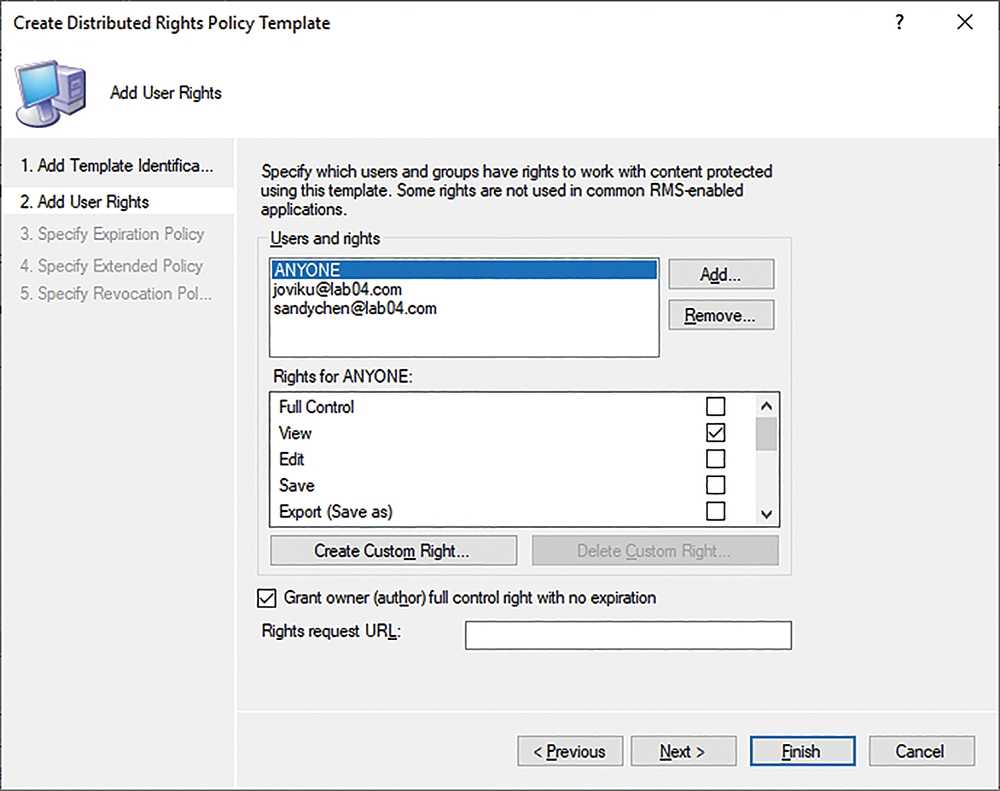

如圖15所示,在「Add User Rights」頁面中,先將所要賦予權限的用戶E-mail地址加入,再分別設定他們各自的權限清單,這包括完全控制、檢視、編輯、儲存、匯出(另存新檔)、列印、轉寄等等。而頁面下方的「Grant owner (author) full control right with no expiration」選項,建議一併勾選,可避免出現所有被授權的人員帳號已不存在的窘境。

圖15 新增用戶權限設定。

圖15 新增用戶權限設定。

另外,如果希望往後接收到經AD RMS加密郵件或文件的收件者,能夠即時以E-mail方式向管理員要求其他AD RMS的權限需求,則可以在「權限要求的URL」中輸入相關連線的網址,不過必須預先製作好相對應的說明網頁。

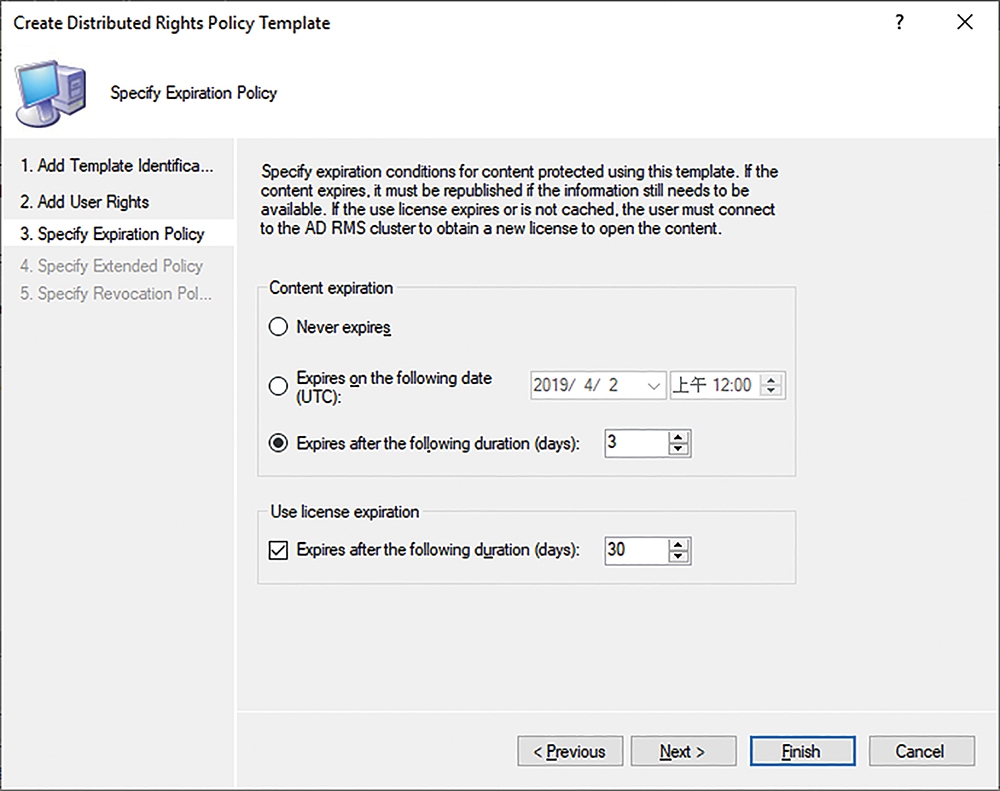

如圖16所示,在「Specify Expiration Policy」頁面中,可以決定套用此範本的郵件訊息或文件的內容過期時間,如此一來,一旦因為指定的天數過期或是超過了指定的日期,除非原發佈者再重新發佈一次,否則用戶將無法再開啟此E-mail或文件。至於在「Use license expiration」的天數設定部分,一旦過期的天數到達時,用戶端必須重新連線到AD RMS的主機來下載新的授權,因此如果此刻剛好發生無法與AD RMS主機的連線狀況時,那麼該封E-mail或文件將會無法開啟。如果不要在此範本中設定期限,則勾選「Never expires」設定。

圖16 指定到期原則。

圖16 指定到期原則。

按下〔Next〕按鈕,來到「Specify Extended Policy」頁面中,可設定這項原則範本保護內容的延伸配置。首先,決定是否要讓用戶能夠透過有安裝AD RMS附加元件(Add-on)的瀏覽器來檢視受保護的內容。接著,可強制用戶每一次開啟加密郵件或文件時,都必須要求下載新的授權憑證才能檢視其加密內容,然後按下〔Next〕按鈕。

最後,在「Specify Revocation Policy」頁面中,分別設定撤銷清單的發佈位置、撤銷清單重新整理的間隔天數、公開金鑰對應簽署撤銷清單的檔案,然後按下〔Finish〕按鈕。

回到「Rights Policy Templates」節點頁面中,便可以看到方才新增的權限原則範本。未來,也可以對它進行修改、刪除、複製、封存以及檢視權限摘要。

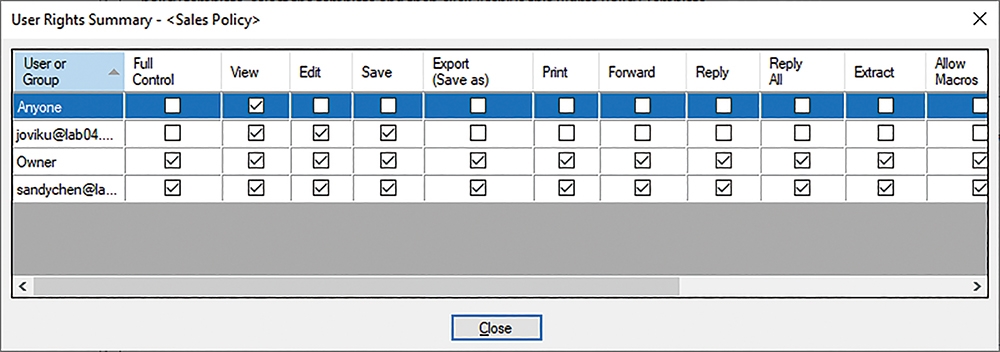

例如可以點選「Copy」來執行複製功能,以便快速產生多個權限原則範本。若是點選「View Rights Summary」則會開啟如圖17所示的「User Rights Summary」頁面,來迅速檢視不同用戶的授權摘要。

圖17 檢視權限原則摘要。

圖17 檢視權限原則摘要。

保護源頭文件

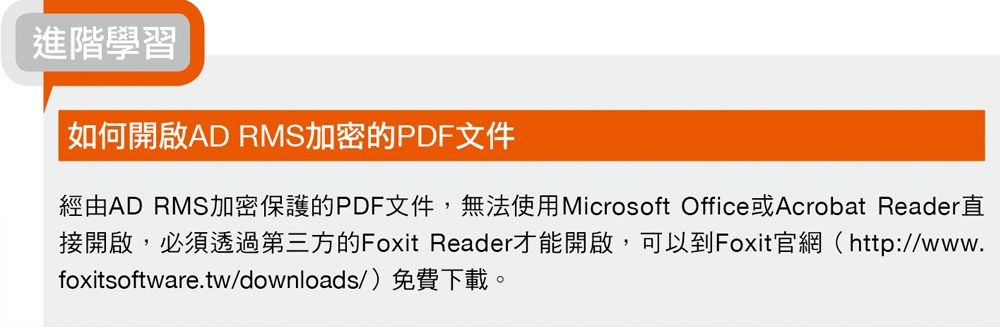

想要避免敏感的資訊外洩,首要任務應該是先保護源頭的機密文件,接著才是對於一些非文件類型的資訊進行保護,其中E-mail便是主要的保護目標。首先,在文件的保護部分,不外乎是針對主流的Word、Excel、PowerPoint以及PDF文件的內容加密。

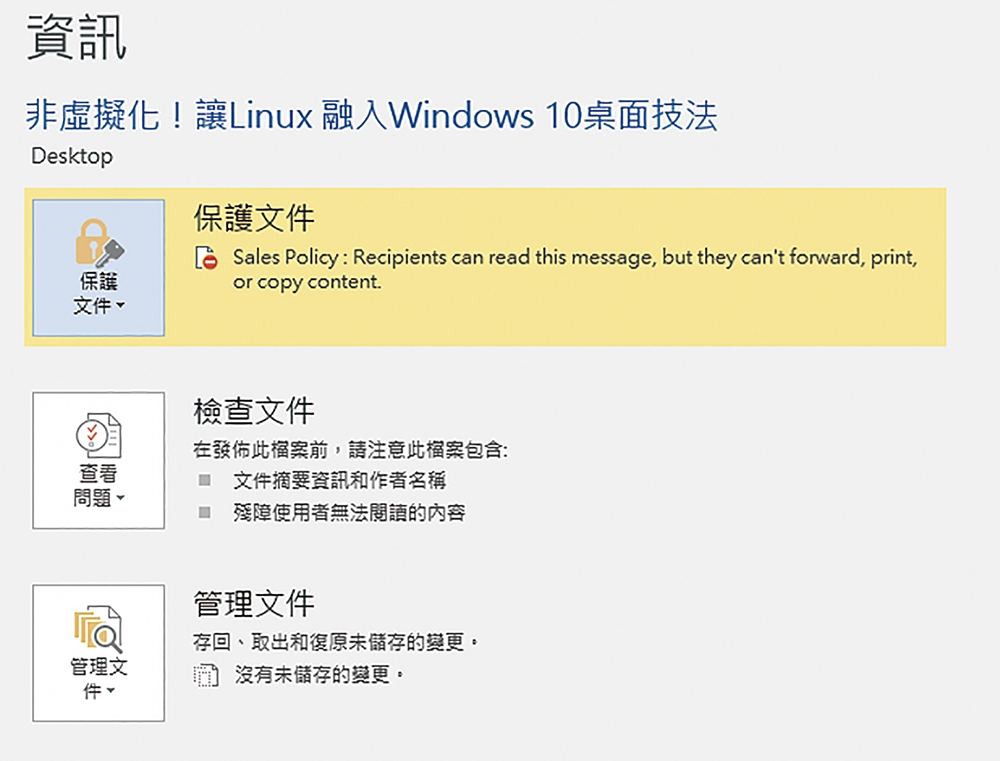

以Office 2019的Word操作為例,用戶可以在「資訊」頁面中針對「保護文件」下拉選單中點選「限制存取」。首次使用時,必須先點選「連線至版權管理伺服器並取得範本」,才會進一步出現所有可用的權限原則範本,如圖18所示便是選取了所自訂的一個名為「Sales Policy」的範本。

圖18 保護Word文件。

圖18 保護Word文件。

雖然用戶們可以根據文件的敏感程度與類型,來自行選擇所要套用的權限原則範本,但對於普遍使用Windows Server共享資料夾來做為集中管理文件的組織而言,勢必得要有一個解決方案,讓不同的共享資料夾能夠根據預先的定義自動以AD RMS加密其中的文件。

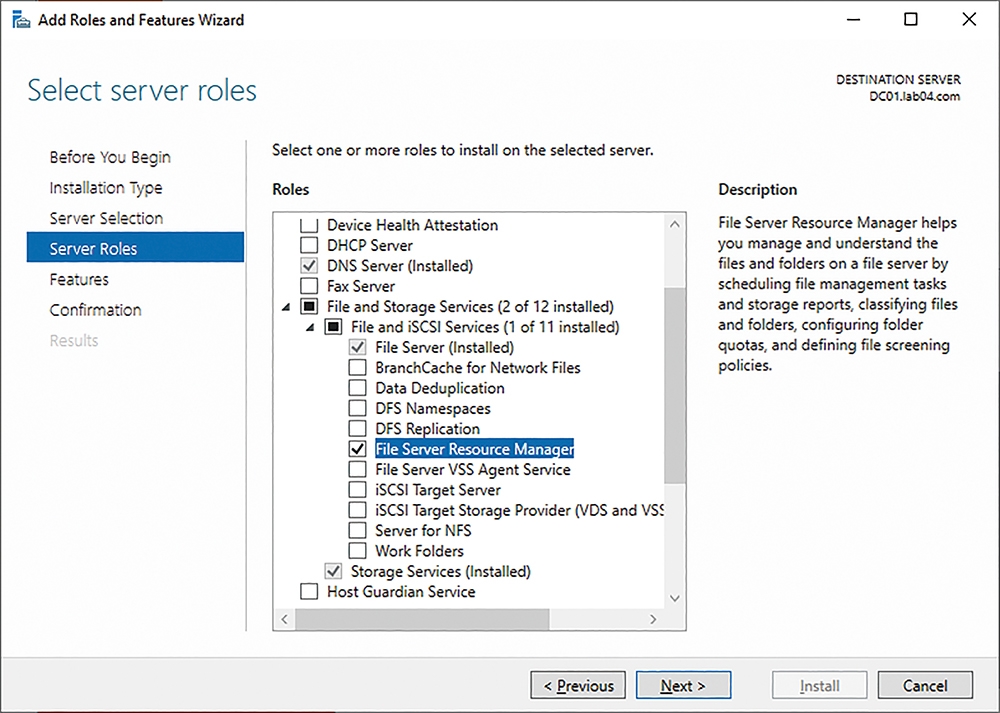

還好這項解決方案早在Windows Server 2012開始便已經提供,不需要另外尋求第三方解決方案,那就是「檔案伺服器資源管理員」功能。想要使用這項功能,必須先在「Server Manager」介面內,如圖19所示將「Server Roles」頁面內的「File Server Resource Manager」功能勾選並完成安裝。

圖19 安裝伺服器角色。

圖19 安裝伺服器角色。

緊接著,從「Tools」下拉選單中點選開啟「File Server Resource Manager」介面,然後在「File Management Tasks」頁面的「Actions」窗格內點選「Create File Management Task」超連結。

隨後,在「General」頁面中輸入新的工作名稱,並且勾選「Enable」設定。而在「Scope」頁面中,先勾選「User Files」,接著透過按下〔Add〕按鈕的方式將後續準備要套用AD RMS自動加密保護功能的本機資料夾一一加入。

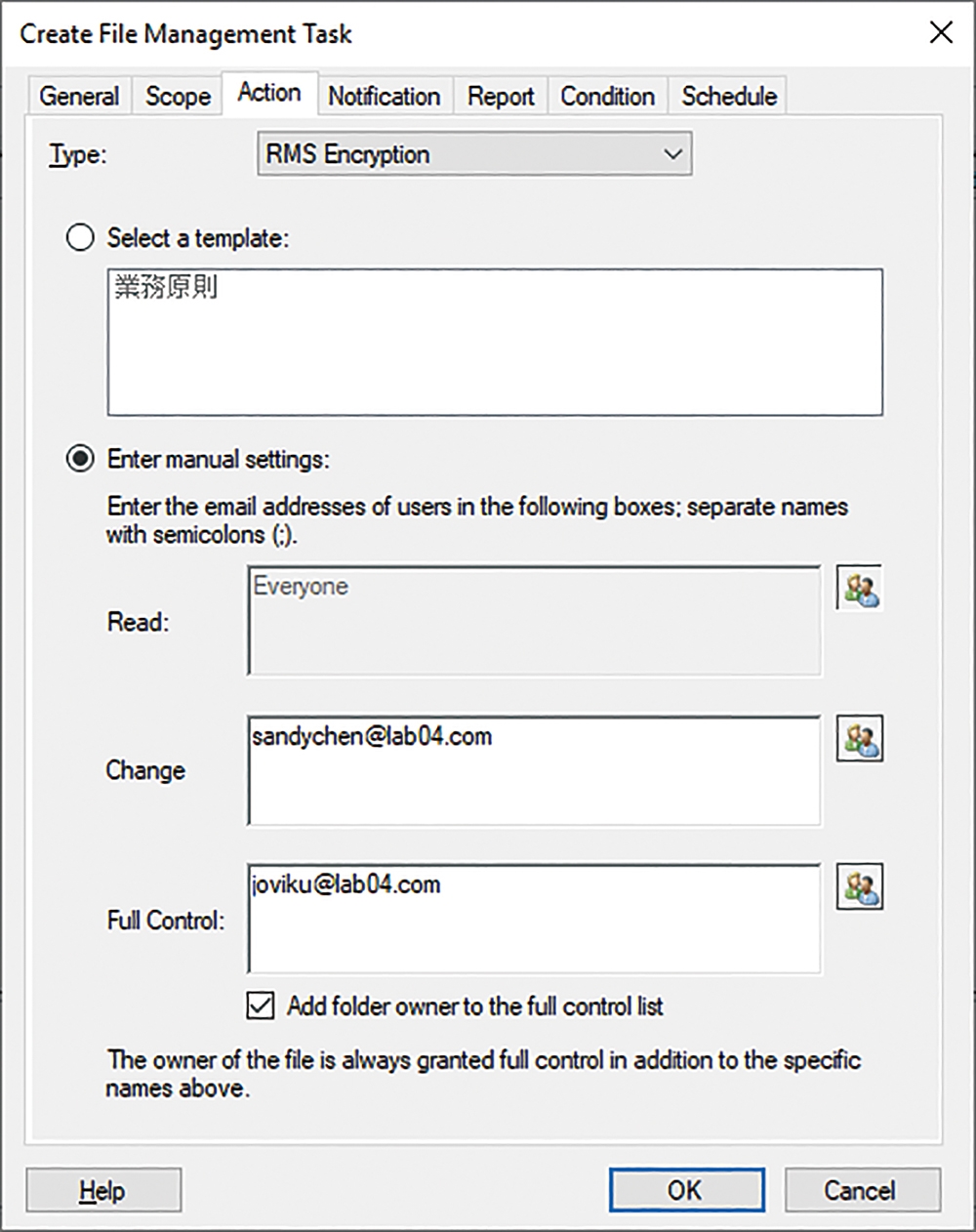

在「Action」頁面中,則如圖20所示選擇在「Select a template」設定中自行選定想要使用的權限原則範本,或是在選取「Enter manual settings」設定後,再來自行手動依序設定讀取、變更以及完全控制的人員E-mail地址。此外必須注意的是,在預設狀態下,文件的擁有者和資料夾的擁有者將自動擁有完全控制的權限,不過後者設定是可以被取消。

圖20 建立檔案管理工作。

圖20 建立檔案管理工作。

接著,在「Notification」頁面中設定以E-mail進行工作執行前的通知,或是選擇寫入至事件記錄中,進一步還可以讓它執行選定的外部命令。在「Report」頁面中,則可以選擇是否要產生相關的記錄檔和報告,其中報告除了可以選定格式之外,還可進一步設定以E-mail自動傳遞給選定的人員。而當收件者有多位人員時,僅須在E-mail位址之間加入分號(;)即可。至於本地報告的儲存位置,預設將自動儲存在「C:\StorageReports\Scheduled」路徑中。

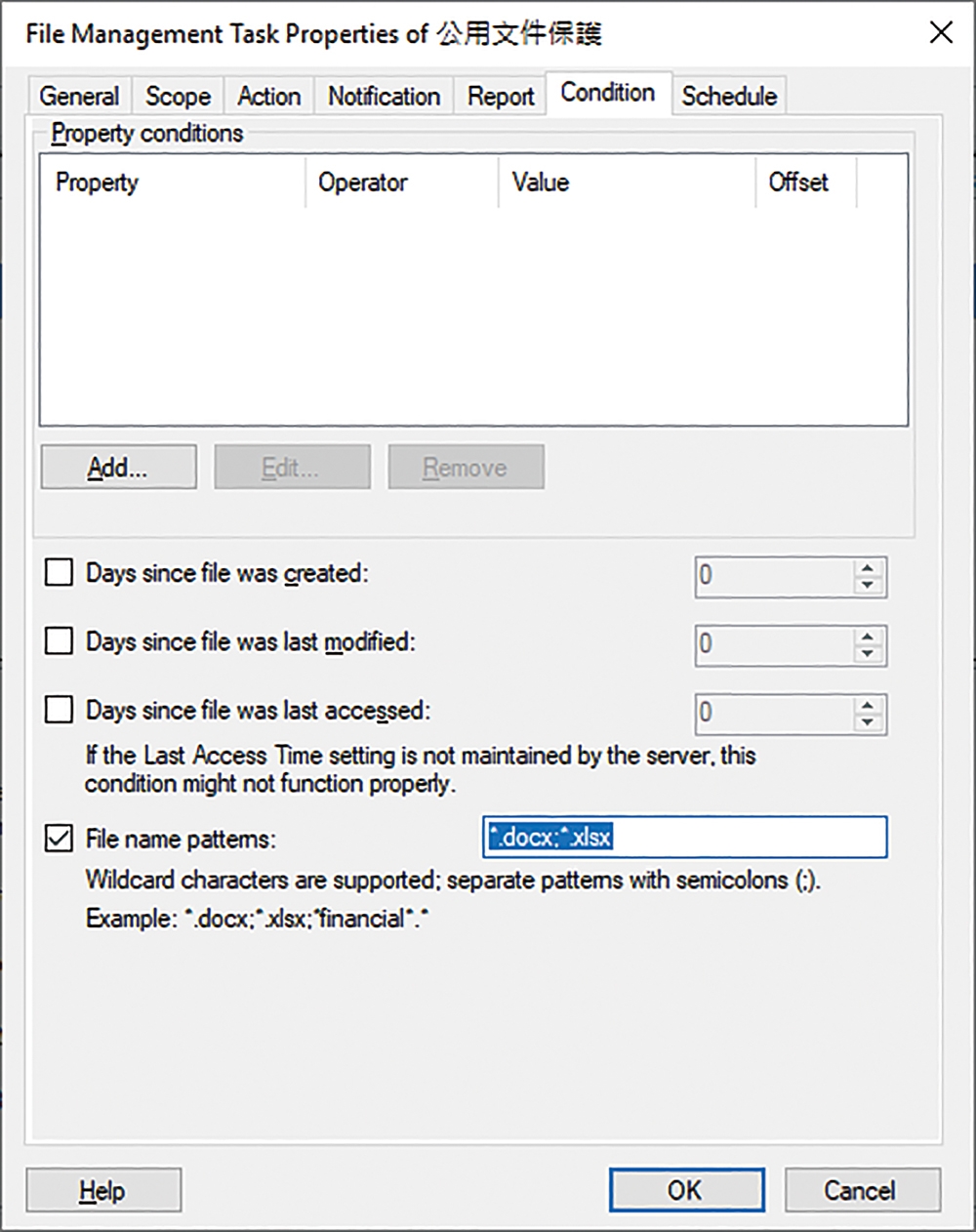

如圖21所示,在「Condition」頁面中,可以設定執行此管理工作的條件。舉例來說,可以在「File name patterns」欄位中以分號(;)相隔輸入多個不同文件類型的副檔名(例如*.docx、*.xlsx)。在進階的運用上,可以結合檔案的屬性來做為條件,例如僅加密標示財務部為屬性的文件。

圖21 設定執行條件。

圖21 設定執行條件。

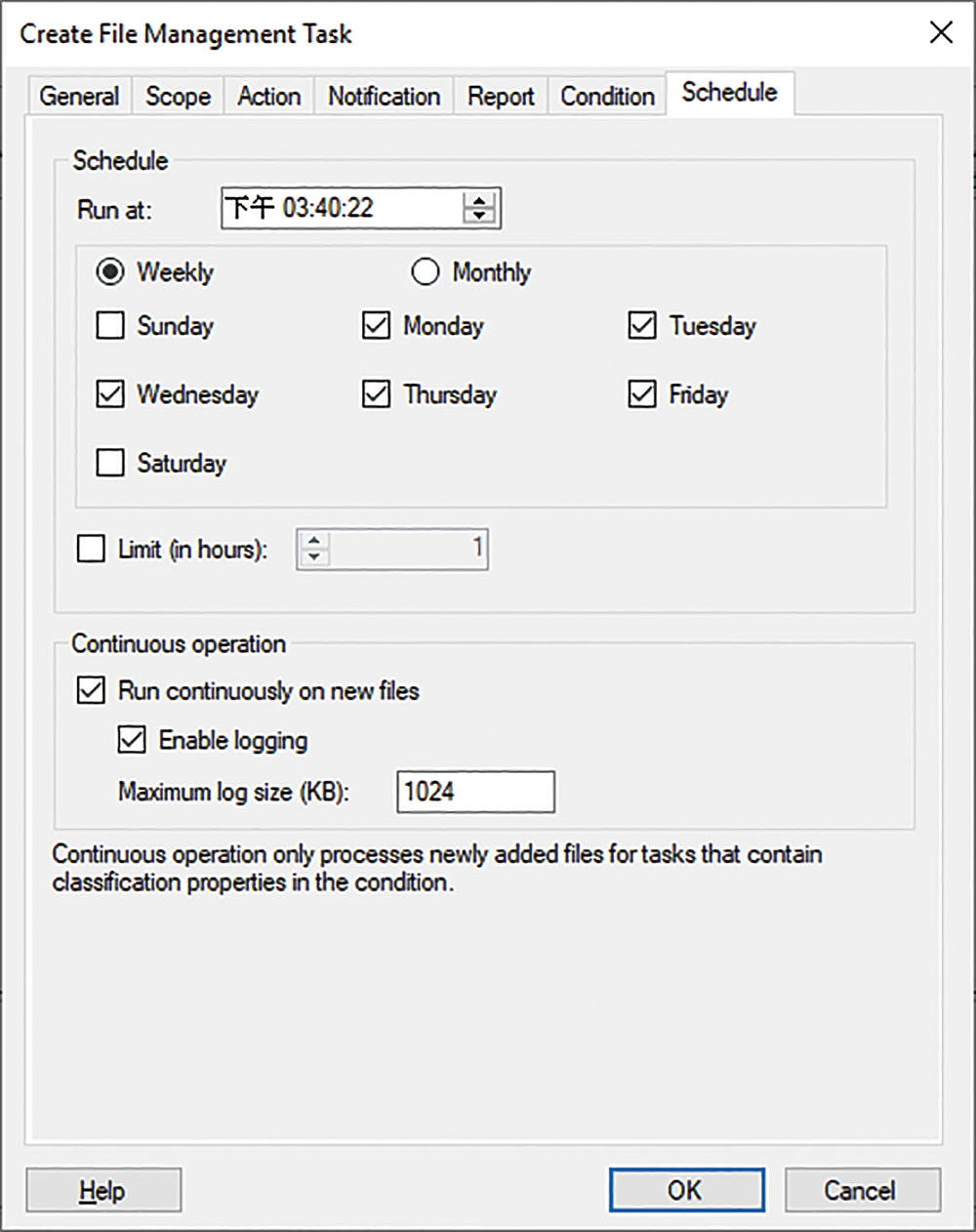

最後,在「Schedule」頁面中,如圖22所示設定此文件管理工作執行的時間點,例如選定每週日的凌晨1:00來執行此工作。如果想要針對每一次新增的文件來立即執行工作,請將「Run continuously on new files」設定勾選。最後,按下〔OK〕按鈕完成設定。

圖22 設定執行排程。

圖22 設定執行排程。

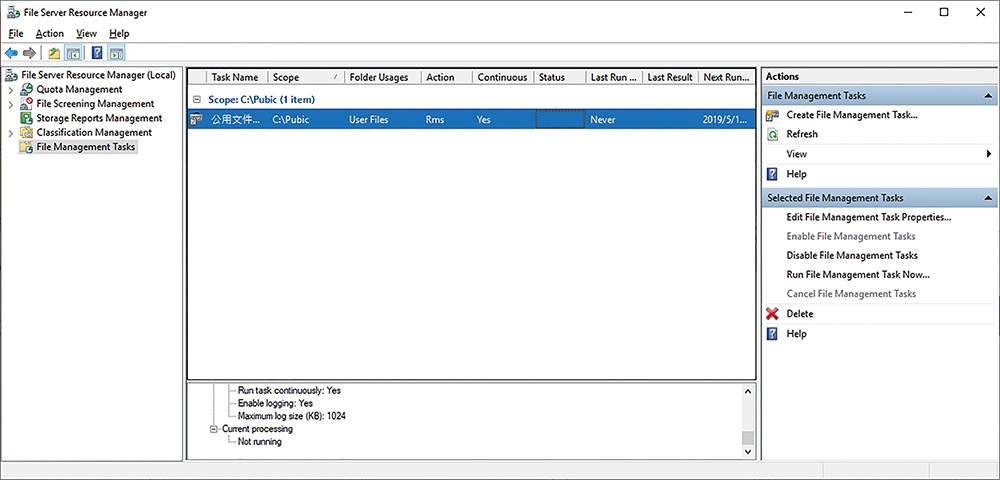

如圖23所示,再次回到「File Management Tasks」頁面中,就會檢視到剛剛所建立的工作項,選取後,可以隨時在「Actions」窗格內針對它進行編輯、啟用(關閉)、執行、取消或是刪除等操作。

圖23 檔案管理工作清單。

圖23 檔案管理工作清單。

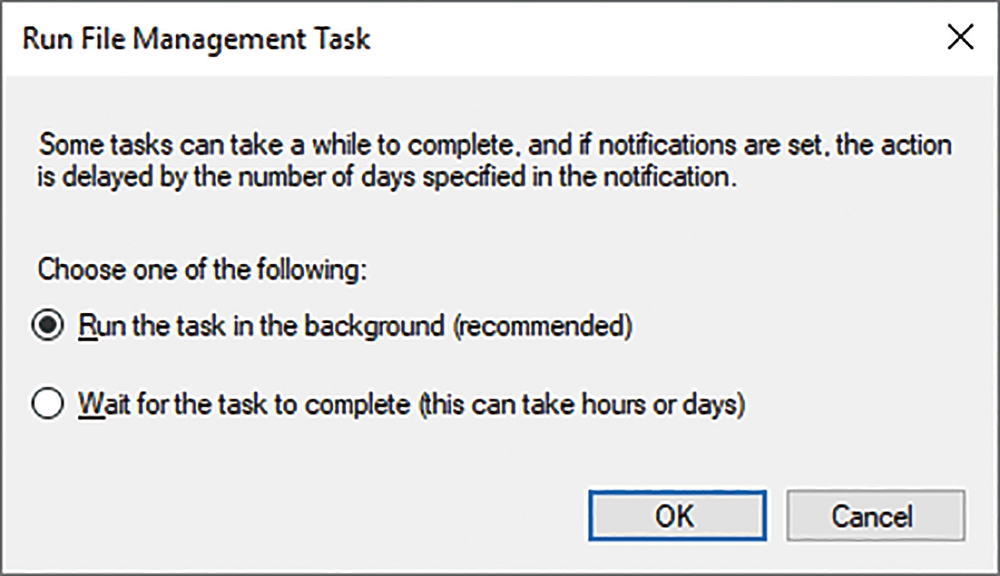

圖24所示便是在點選執行「Run File Management Task Now」後所開啟的頁面,可以在此選擇於背景執行或是觀察並等待完成執行,然後按下〔OK〕按鈕。

圖24 手動執行檔案管理工作。

圖24 手動執行檔案管理工作。

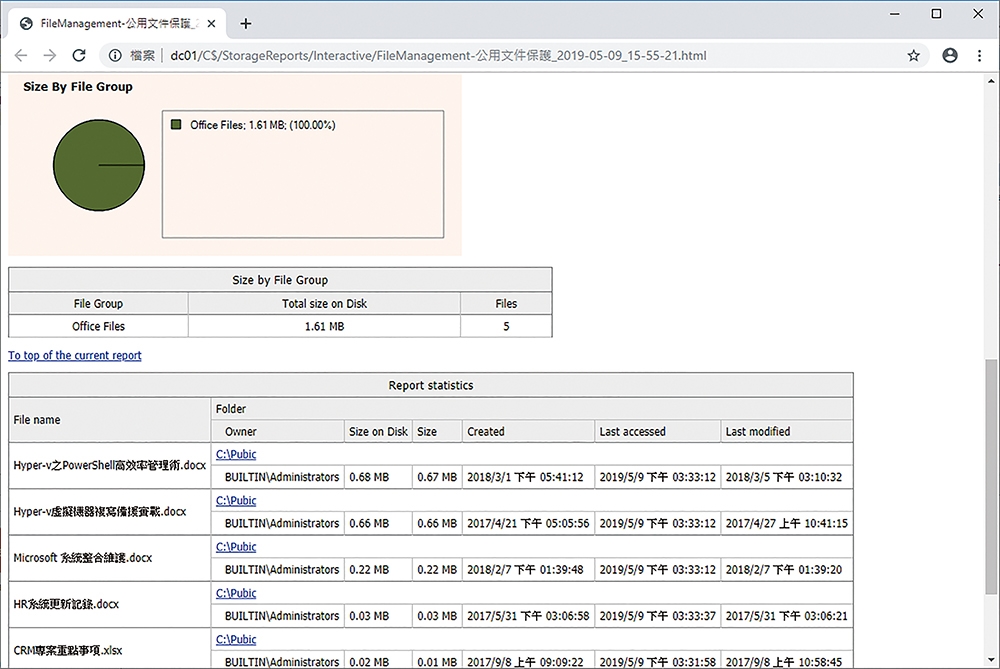

在成功完成檔案管理工作的執行之後,如圖25所示將自動開啟的「File Management Task Report」網頁,其報告內容主要有被處理的相關文件數量、大小、類型以及清單列表,有助於管理人員查看已被加密的文件清單。

圖25 檔案管理工作報告。

圖25 檔案管理工作報告。

無論是用戶經由Office來手動選擇權限原則範本,還是由管理員在伺服器上透過檔案管理工作所完成的自動加密保護,一旦文件受到AD RMS加密處理之後,開啟時都將會出現類似「正在為您的電腦設定『資訊版權管理』...」的訊息,也就是正在嘗試連接AD RMS服務,如圖26所示。

圖26 開啟受保護的文件。

圖26 開啟受保護的文件。

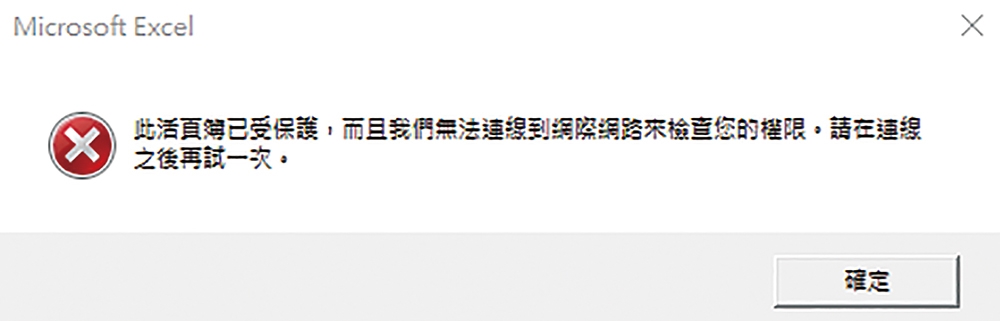

一旦系統發現無法成功連接AD RMS服務來取得相關憑證時,以Excel來說,如圖27所示便會出現的「此活頁簿已受保護」的錯誤訊息而無法開啟舞文件。此外,即便能夠成功連接AD RMS服務,系統會再進一步檢查目前所登入的帳號是否有足夠的權限來開啟此文件,如果發現沒有足夠的權限,則會出現權限方面的錯誤訊息。

圖27 外流文件無法開啟

圖27 外流文件無法開啟

Exchange整合AD RMS設定

前面已經介紹了如何經由用戶端Office以及伺服端的檔案資源管理員工具,來進行AD RMS加密保護文件的任務。接下來所要實戰講解的則是對於E-mail的保護機制,也就是對於用戶準備要寄送的E-mail進行手動或自動的AD RMS加密保護任務。

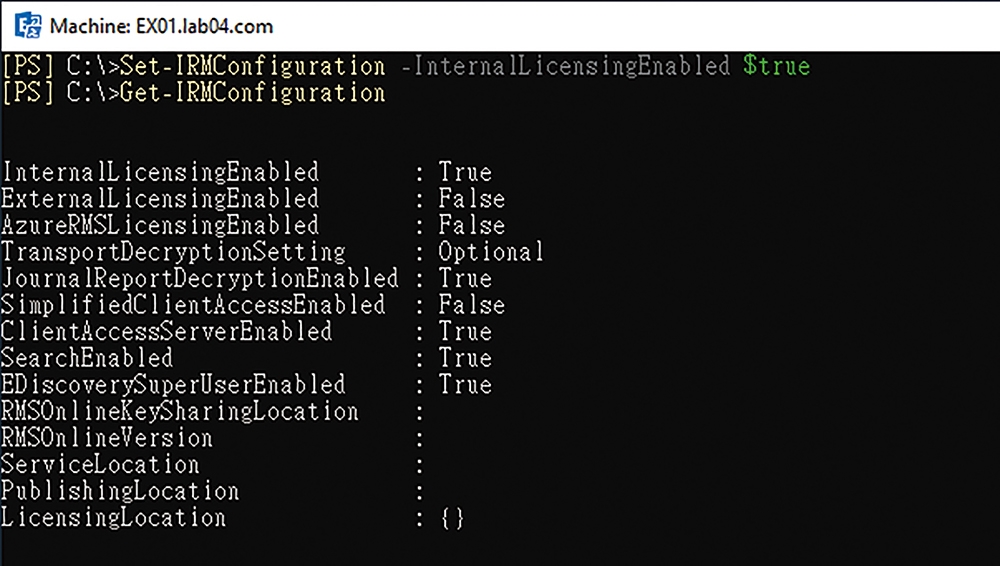

無論是採手動還是自動保護,前提都必須先完成AD RMS與Exchange Server的整合配置。操作方法很簡單,在EMS(Exchange Management Shell)命令介面中,如圖28所示執行「Set-IRMConfiguration -InternalLicensingEnabled $true」命令,便可以完成與AD RMS主機服務的連接設定。若想要查看設定結果是否正確,則執行「Get-IRMConfiguration」命令來得知。

圖28 Exchange Server IRM配置。

圖28 Exchange Server IRM配置。

手動加密電子郵件

關於AD RMS伺服器角色整合Exchange Server 2019的保護功能,主要可以透過兩種操作方式來完成。 首先第一種方式是搭配Exchange Server的傳輸規則,來判定與執行所有要經過AD RMS加密的E-mail。至於第二種做法則是由Outlook或OWA的用戶,自行決定郵件寄送時所套用的AD RMS權限範本。

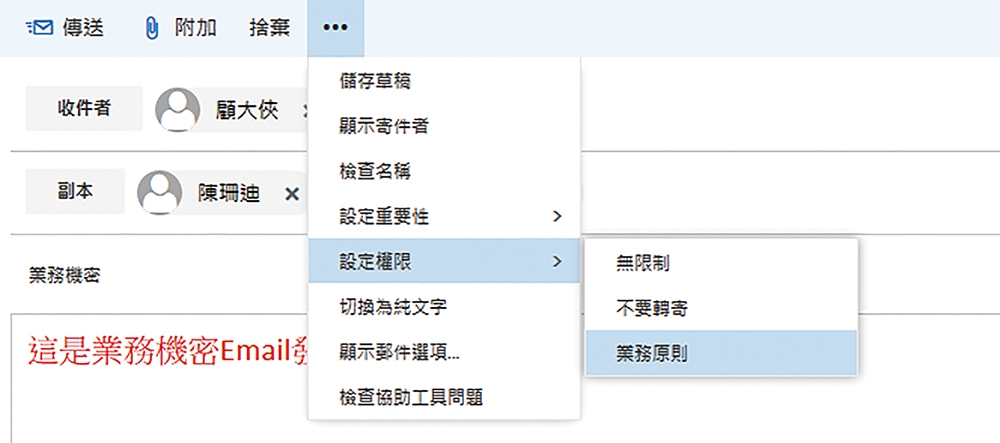

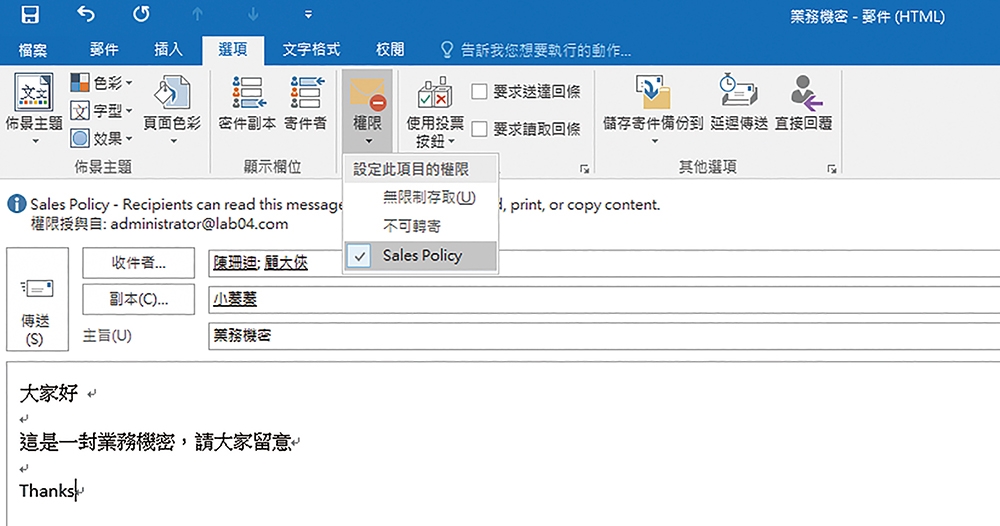

先來看看第二種做法的操作說明。如圖29所示,用戶在OWA的「設定權限」選單中,便可以自行選擇所要套用的權限範本。至於如圖30所示的範例,則是寄件者在Outlook中選擇權限範本。

圖29 OWA選擇權限範本。

圖29 OWA選擇權限範本。

圖30 Outlook選擇權限範本。

圖30 Outlook選擇權限範本。

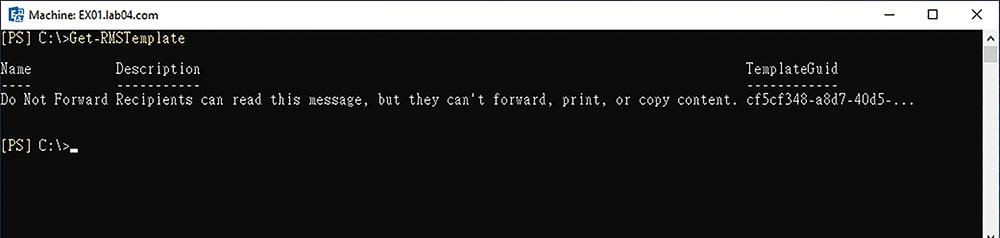

若想要在Exchange Server伺服器操作中得知目前有哪一些AD RMS權限範本可以使用,只要在EMS命令介面中如圖31所示執行「Get-RMSTemplate」命令即可。在預設狀態下,僅會有一個「不要轉寄(Do Not Forward)」權限範本,一旦寄送的E-mail套用了此權限,收件者所收到的E-mail將是一封經由AD RMS所加密的郵件內容,因此無法對這一封郵件進行轉寄、複製、列印或是螢幕的截圖。

圖31 查看權限範本清單。

圖31 查看權限範本清單。

自動加密電子郵件

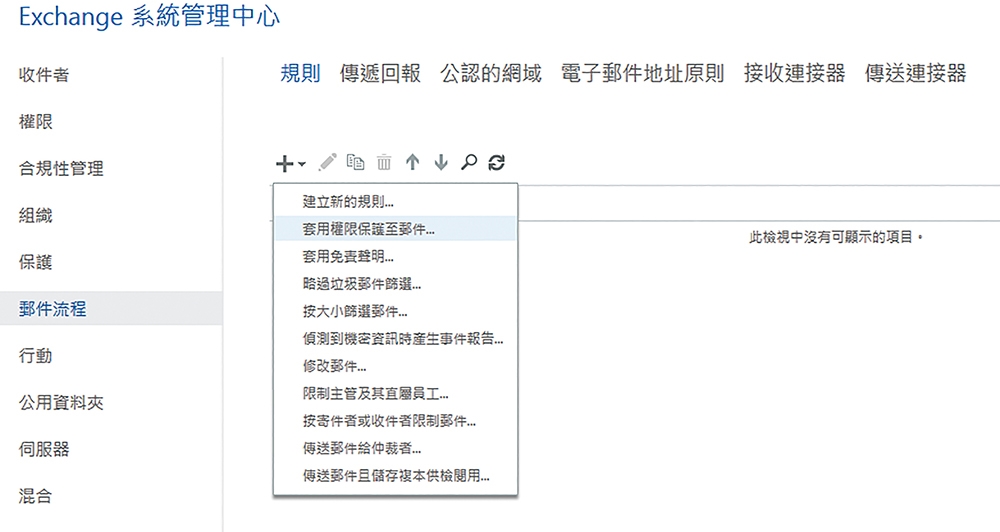

前面所介紹的做法是,讓OWA或Outlook用戶自行根據所要發送的E-mail敏感程度,來選擇所要套用的權限範本。然而,在許多企業的資訊安全政策中,肯定都會有一些強制加密郵件內文與附件的規定,例如針對特定部門之間或人員之間的往來郵件。無論條件為何,此時便可以善用Exchange系統管理中心網站內所提供的傳輸規則,來滿足這一項自動加密郵件的配置需求。

怎麼實作呢?首先開啟「Exchange系統管理中心」網站,如圖32所示在「郵件流程」→「規則」頁面中,點選「+」新增小圖示,就可以看到各種可用的規則範本,其中【套用權限保護至郵件】就是目前需要的,當然也可以選擇【建立新的規則】,然後再來自行完成細項設定。

圖32 傳輸規則選單。

圖32 傳輸規則選單。

在「新增規則」頁面中,筆者建立了一個名為「人資部門郵件保護」的規則,其條件則設定為凡是經由HR群組成員,所發送給組織內人員的E-mail,全部都必須自動套用「不要轉寄」的權限範本來加以保護。如此一來,便可以確保所有與人事薪資有關的敏感資訊通通受到保護。當然,也可以在此進一步設定例外狀況的條件,例如針對特定的主旨或寄件者等條件。最後,記得按下〔儲存〕按鈕。

儘管對於尚未經由AD RMS加密的Office文件,在新增至E-mail的附件之後仍然可以受到完整的內容保護,但對於一些極力想縮減或控制用戶信箱空間的IT部門而言,恐怕不是一個能夠被接受的解決方案。

為此,建議善用前面所介紹過的檔案伺服器共享方式,讓E-mail內容中僅提供UNC的共享超連結,來取代傳統直接夾帶附件檔案的方式來運行。

不過,結合檔案伺服器共享的做法,只適合內網的人員協同合作,若想要擴展到Internet以利於人員在外網時方便使用,可以考慮整合SharePoint Server 2016以上版本的文件庫功能,因為它同樣支援結合AD RMS服務的加密保護機制,對於在文件的管理功能上,更是優於Windows檔案伺服器。

結語

好的IT解決方案不一定要遠求,更不一定需要得花大錢才能辦到,就如同本文所介紹的AD RMS一樣,只要在現行Active Directory中部署一台AD RMS主機,就能夠同時解決Office文件內容以及Exchange Server的E-mail訊息保護需求。

<本文作者:顧武雄, Microsoft MVP 2004-2016、MCITP與MCTS認證專家、台灣微軟Technet、TechDays、Webcast、MVA特約資深顧問講師、VMware vExpert 2016-217、IBM Unified Communications/Notes/Domino/Connections Certified。>