當全球產業渴望借助物聯網(IoT)、人工智慧(AI)等科技建構新世代的數位營運模式之際,惡意駭客也可能悄無聲息地潛伏進入應用場域,伺機橫向移動擴大感染範圍,進而控制關鍵應用系統,抑或是盜取機敏資產,再觸發加密勒索軟體執行,逼迫企業不堪營運遭到中斷而願意支付贖金,讓整起攻擊活動獲得最大化非法利益。

實際上,企業或組織防禦機制只要擁有可辨識最新威脅的能力,或是在釀成重大事故前先行發現攻擊活動,即可大幅降低損害。面對現代化攻擊手法變換多端,愈早掌握即時威脅情資,將有助於在最短時間內偵測發現攻擊活動並先一步阻斷,以免資安事件擴大到難以收拾。

所謂的威脅情資,NEITHNET騰曜網路科技總經理林岳鋒說明,不外乎蒐集駭客攻擊活動使用的戰術、技術與程序(TTP)軌跡,把艱澀難懂的訊號,轉換成應用系統可理解的入侵指標(IOC),餵入演算模型分析判讀使用者行為風險數據,設計以圖形化介面呈現,讓IT或資安長可一目了然。

NEITHNET的情資來源,包含自有建置的蜜罐誘捕系統(HoneyPot)、資安事件回應(Incident Response,IR)服務、NEITHCyber實驗室,以及第三方交換取得。林岳鋒說明,透過HoneyPot被動式擷取來自網際網路的攻擊,例如惡意IP等指標,掌握駭客初步試探性攻擊訊號,可定位為前哨站。其次是NEITHNET資安事件回應團隊,協助客戶處理已爆發的資安事件取得惡意樣本,讓每日專注於獵捕(Threat Hunting)最新攻擊的NEITHCyber實驗室研究員進行拆解,獲取中繼站等更多細節資訊用以豐富自家情資。

「不論是自建蒐集或交換取得的情資,種類勢必相當多元,建議企業以適用性挑選,避免受到非必要的資訊所干擾。」林岳鋒強調。過去部署觀念是情資總數愈多,愈可降低偵測攔阻遺漏的機率。運行後卻發現,隨著情資數量倍數增長,反而增添防禦機制運算效能負擔,使得有限的資源耗費在處理非必要資料。

企業挑選情資的方向,可基於攻擊手法、危害程度、特定產業或政府機關等選項進行篩選,以確保掌握關鍵情資。例如NEITHNET依駭客入侵手法,將情資分為Attack IP、Botnet、Malicious、Ransomware、Phishing等十大類,並持續增加類別中。其次是以時效性評估,近年來攻擊活動採用的惡意程式,通常會大量密集地活動,企業防禦機制得有能力辨識並即時阻擋。針對無法辨識的異常程式,則須持續地追蹤活動行為才可判定。

林岳鋒舉例,防火牆部署於第一線執行阻擋,得持續不斷增進辨識攻擊手法的能力,但有限的設備資源終究無法餵入無限的情資,勢必得按照危險程度選用。NEITHNET情資萃取系統含括從深層網域的真實流量中擷取攻擊資料,並且持續地研判惡意指標的可靠度與活躍度,以提高精準度,讓企業挑選最適合的情資,避免非必要資料佔用有限資源,發揮整體成本效益。

NEITHNET運用蒐集器、爬蟲、蜜罐,蒐集網際網路環境中活躍的惡意活動相關資料,由NEITHCyber實驗室的研究人員運用沙箱(Sandbox)、反組譯等技術,搭配授權取得的第三方情資,以及IR團隊協助客戶處理資安事故過程中解析樣本累積的威脅指標,不斷地訓練機器學習演算模型,輔助研究人員判讀資訊。

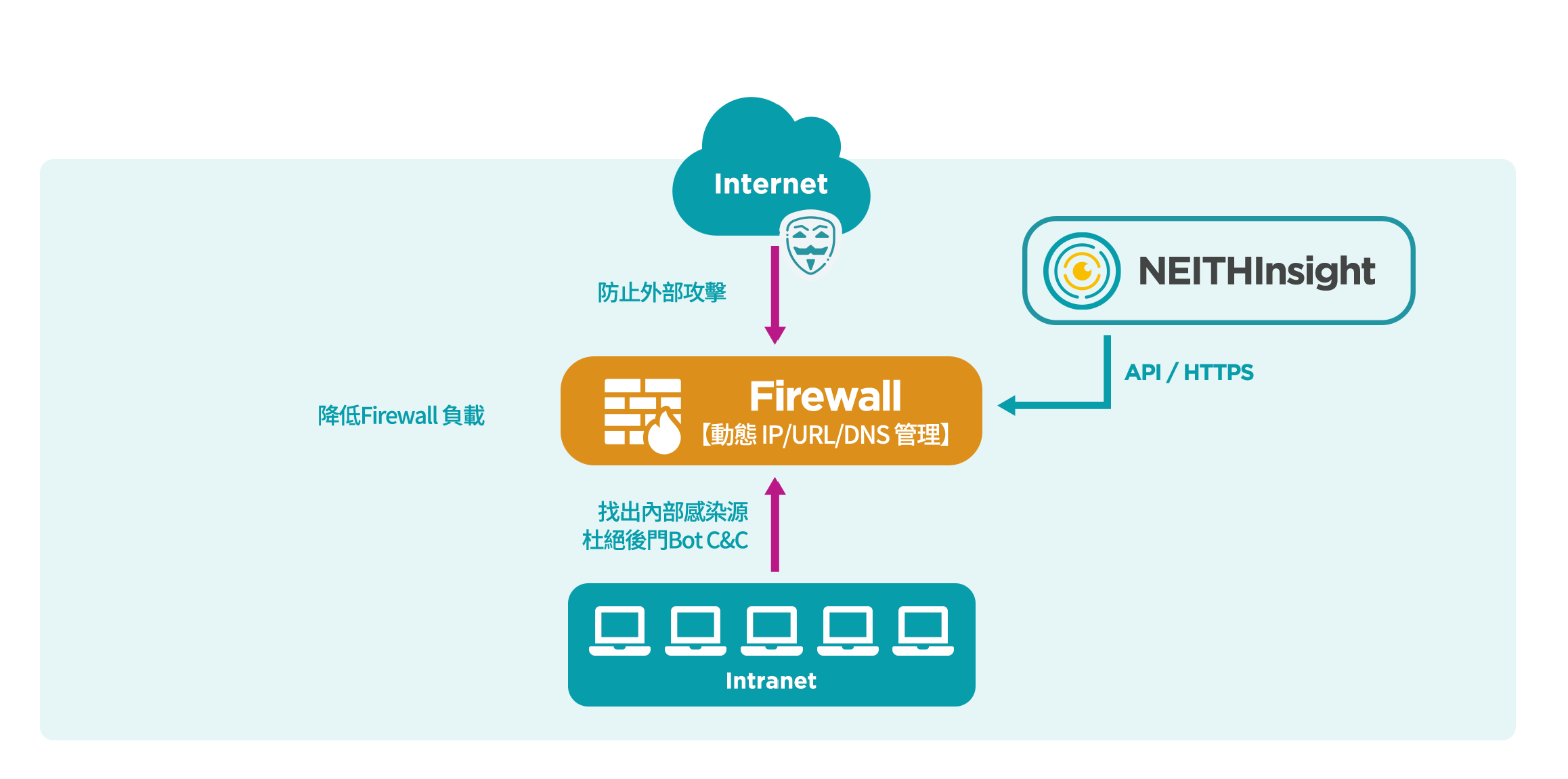

NEITHInsight情資運作方式(一):防火牆/UTM透過定期線上更新情資,搭配URL Filter、IP/DNS Black List與Hash檔案檢測,直接阻絕惡意行為,即早發現潛藏危機。

NEITHInsight情資運作方式(一):防火牆/UTM透過定期線上更新情資,搭配URL Filter、IP/DNS Black List與Hash檔案檢測,直接阻絕惡意行為,即早發現潛藏危機。

遠端網路攻擊型態,不外乎透過掃描應用程式、作業系統、網路設備弱點,或是暴力破解遠端桌面(RDP)、VPN、VNC工具等方式竊取連線帳密,可說是相當成熟的手法,IR團隊在協助客戶處理資安事件發現,這些駭客慣用的手法至今仍是攻擊得逞的首要路徑。林岳鋒觀察,實際上並非維運人員不懂得攻擊威脅的危險性,通常是誤以為防護機制已設定完善,殊不知完整度有所欠缺,也未建置監控日誌系統,讓攻擊者憑證填充(Credential Stuffing)攻擊得以成功。

從近來全球媒體揭露的資安報導可發現,攻擊手法不斷地精進,甚至已發展出利用正常的HTML5和JavaScript功能,發動HTML走私攻擊(HTML Smuggling),以規避資安機制偵測,成功地散佈惡意軟體。林岳鋒進一步指出,日前行政院資安處公布政府單位每日遭受駭客攻擊、掃描次數高達500萬次,實際上,這已可說是現代網路攻擊活動的常態,欲防範於未然,勢必得持續跟進攻擊手法演進的腳步,才有能力即時發現與攔阻。

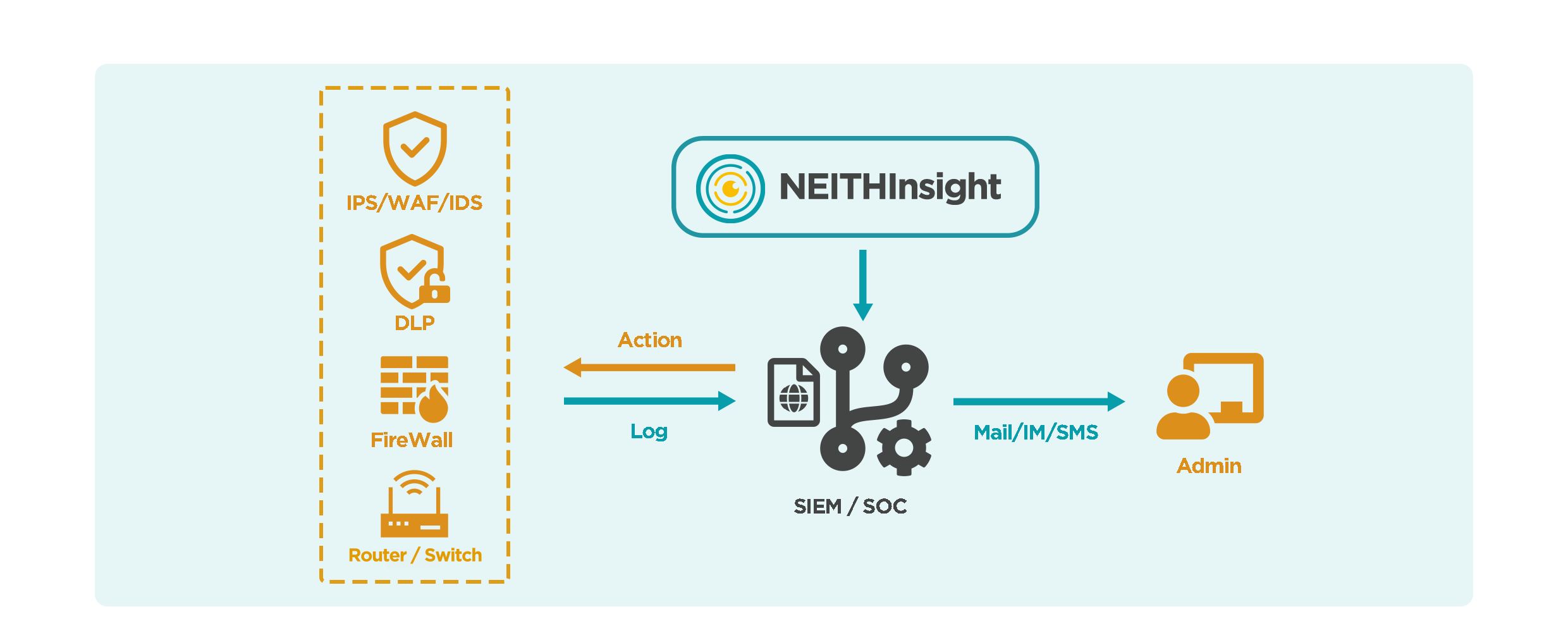

NEITHInsight情資運作方式(二):提供SOC/SIEM透過API的方式,搭配豐富且精準的在地化情資內容,進行即時情資比對資訊,完整辨識所有資安威脅。

NEITHInsight情資運作方式(二):提供SOC/SIEM透過API的方式,搭配豐富且精準的在地化情資內容,進行即時情資比對資訊,完整辨識所有資安威脅。