至今仍持續反覆延燒的COVID-19疫情,預期將讓員工居家辦公(Work From Home)從短期的權宜之計,演變成疫後時代的新常態。在企業IT加速推動營運業務的雲端化、數位化能力,以提高遠距辦公生產力之際,資安風險更須重新評估,零信任(Zero Trust)原則已躍升成為當前網路安全主流。

目前被廣泛採用的VPN連線方式,只要登入內網網域,預設即為可信任的存取所有應用系統與檔案,極可能被攻擊者利用來滲透。為了協助企業落實零信任策略,以控管遠端工作者存取數位資產衍生的資安風險,Cloudflare基於全球超過250個城市部署節點的優勢,設計提供了Cloudflare for Teams,其服務項目中的Access負責驗證與控管應用程式存取行為,Gateway與Browser Isolation服務則用於降低網際網路瀏覽潛在風險,讓終端用戶就近檢查,偵測攔阻威脅的同時還可增進網路傳輸速度。

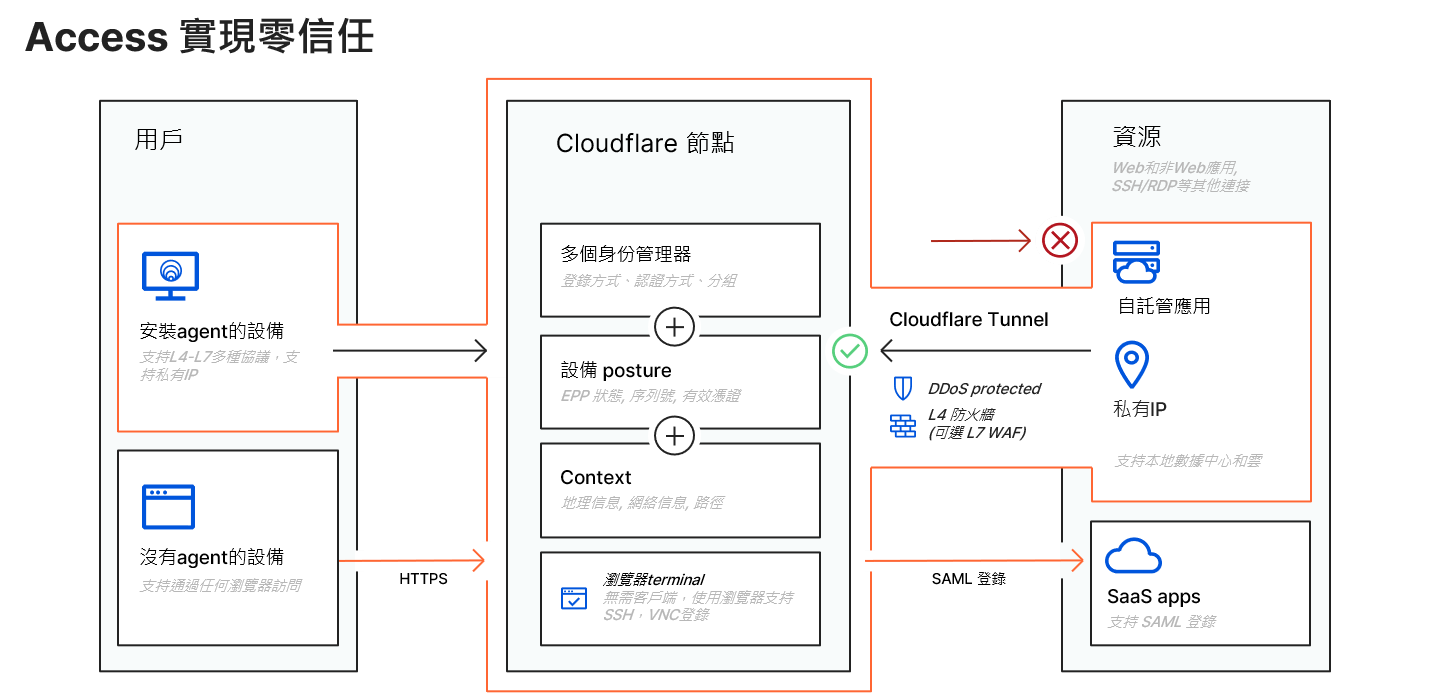

以整體架構來看,Access位於用戶與應用資源中間,只要在用戶端環境安裝代理程式,即可把網路傳輸流量就近遞送到Cloudflare節點,運用Access身份管理機制,或是介接企業既有身分提供者(IdP)支援的SAML、OIDC(OpenID Connect)執行驗證。通過後Access還會檢查設備的環境狀態資訊,根據連線請求發起的地理資訊、網路等條件,限制存取內網應用系統與SaaS服務。

Cloudflare基於全球超過250個城市部署節點的優勢,設計提供Cloudflare for Teams,讓終端用戶就近檢查,偵測攔阻威脅的同時還可增進網路傳輸速度。

Cloudflare基於全球超過250個城市部署節點的優勢,設計提供Cloudflare for Teams,讓終端用戶就近檢查,偵測攔阻威脅的同時還可增進網路傳輸速度。

相較於VPN連線完成登入後預設可完整存取內網資源,Access改以策略引擎實作零信任控管策略,預設僅配置最低存取權限,IT管理者亦可根據登入者身份、設備環境狀態等指標,更細緻地配置存取權限。此外,Access提供資安風險控管不可或缺的即時監控機制,完整記錄人事時地物,可在發生異常活動當下立即進行查看與回應處理。

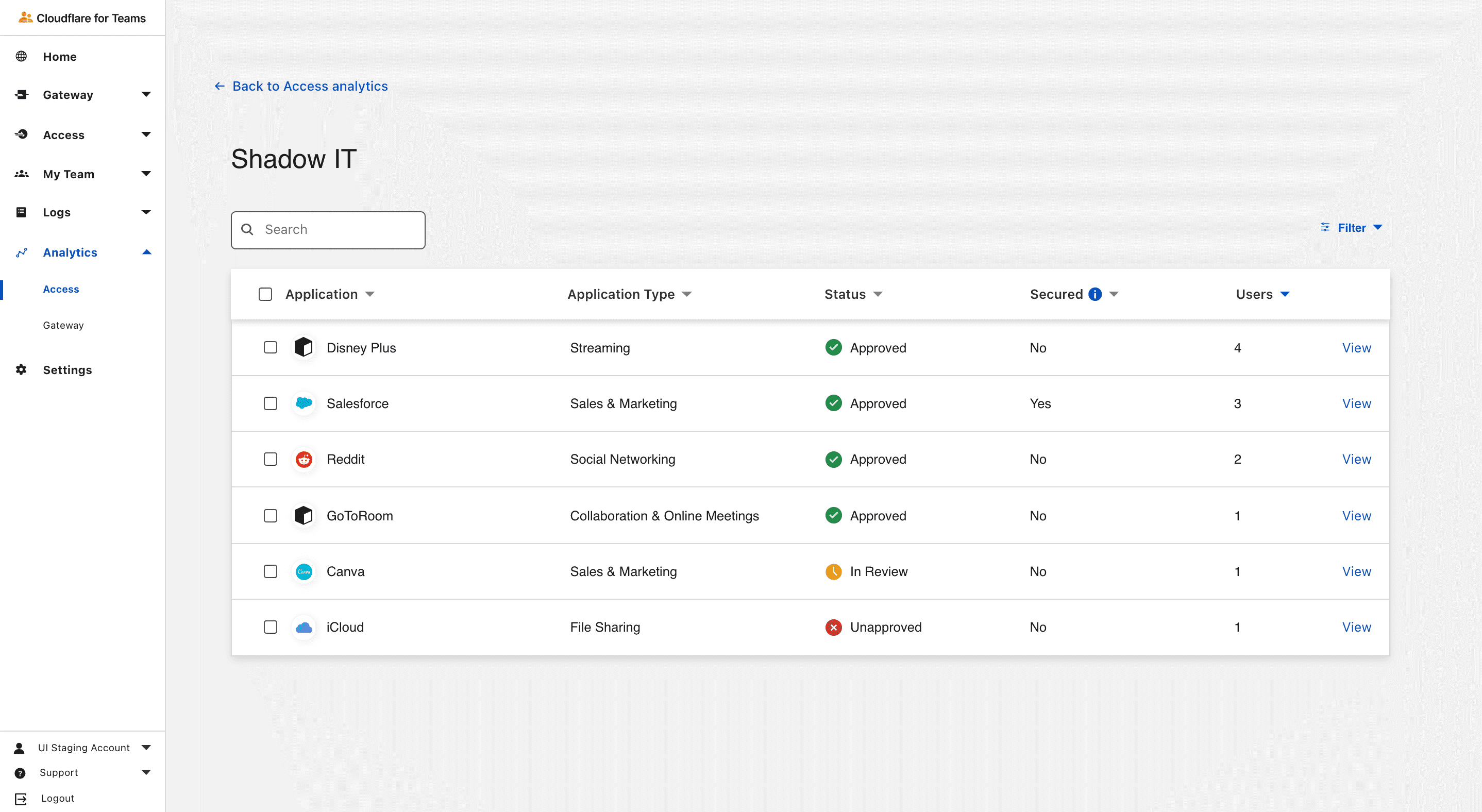

值得一提的是Cloudflare近期推出「影子IT」報表,根據IT管理者的控管需求設計,內建探索應用程式功能,以及審批員工正在使用的App。針對企業不允許,或者是尚未納入Access保護的App,可藉此禁止運行,以免成為資安破口。

Cloudflare for Teams提供的Gateway服務,運用的是網頁安全閘道器(SWG)技術執行防護,確保上網行為遵循資安管理政策,IT管理者可事前配置黑白名單,搭配Gateway內建的威脅智慧偵測,避免用戶連線到高風險網站。不論用戶在辦公室或公司外任何地點皆可透過代理程式中內建的策略引擎,阻斷網路流量中偵查發現的病毒、惡意連結等攻擊活動。

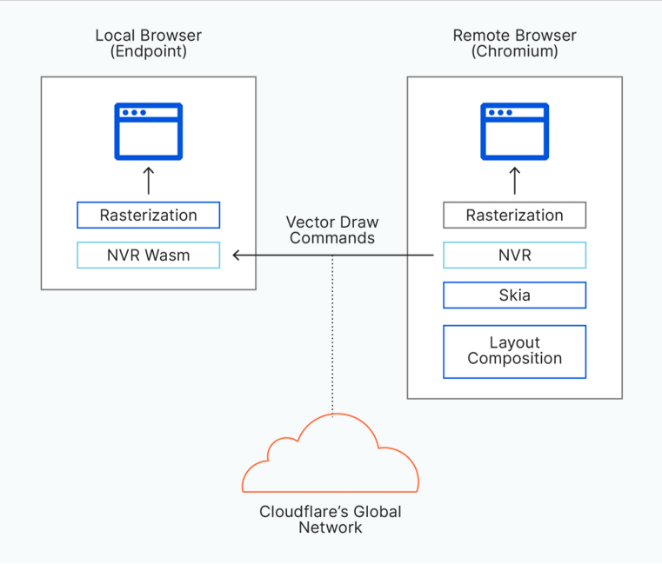

Browser Isolation服務採以新世代技術所建構,擁有網路向量轉譯(Network Vector Rendering,NVR)專利技術,能把用戶端存取瀏覽的網頁先載入到Cloudflare節點,經過網路向量轉譯,再遞送到用戶端完整呈現,不僅可避免用戶被釣魚網頁滲透,同時還可減少網路頻寬用量,兼顧保障用戶瀏覽體驗。