本文將介紹廣告軟體、勒索軟體、爬蟲程式、病毒、蠕蟲、特洛伊木馬、鍵盤記錄器、無檔案惡意軟體、Rootkit等九種常見的惡意軟體類型,讓大家藉此瞭解惡意軟體的特點和危害,從而在面對這些網路犯罪行為時,能夠更加積極主動地加強業務安全。

惡意軟體可能損壞IT系統,或者讓駭客藉此入侵企業的IT環境。身處如今的數位時代,惡意軟體幾乎已經能夠侵犯所有人的資料安全,但對企業的攻擊往往更具毀滅性。本文將介紹九種常見的惡意軟體類型:廣告軟體、勒索軟體、爬蟲程式、病毒、蠕蟲、特洛伊木馬、鍵盤記錄器、無檔案惡意軟體和Rootkit。希望大家能夠藉此進一步瞭解惡意軟體的特點和危害,從而在面對這些網路犯罪行為時,能夠更加積極主動地加強業務安全。

惡意軟體到底是什麼?

惡意軟體(Malware)是一種旨在損壞或破壞IT系統,或讓駭客能夠存取企業IT環境的軟體程式或檔案。攻擊者往往會使用各種技術在受感染電腦系統上安裝和執行惡意軟體,包括在網站中編寫惡意程式碼、插入惡意連結、武器化的電子郵件附件、上傳惡意檔案,或將可執行檔載入到USB裝置上。

惡意軟體造成的破壞和損失到底有多嚴重?據統計:

‧到2025年,網路犯罪每年將使企業損失10.5萬億美元。

‧2022年,全球企業遭受了55億次惡意軟體攻擊。

‧預計到2025年,勒索軟體將使全球企業損失200億美元,到2030年損失將高達800億美元。

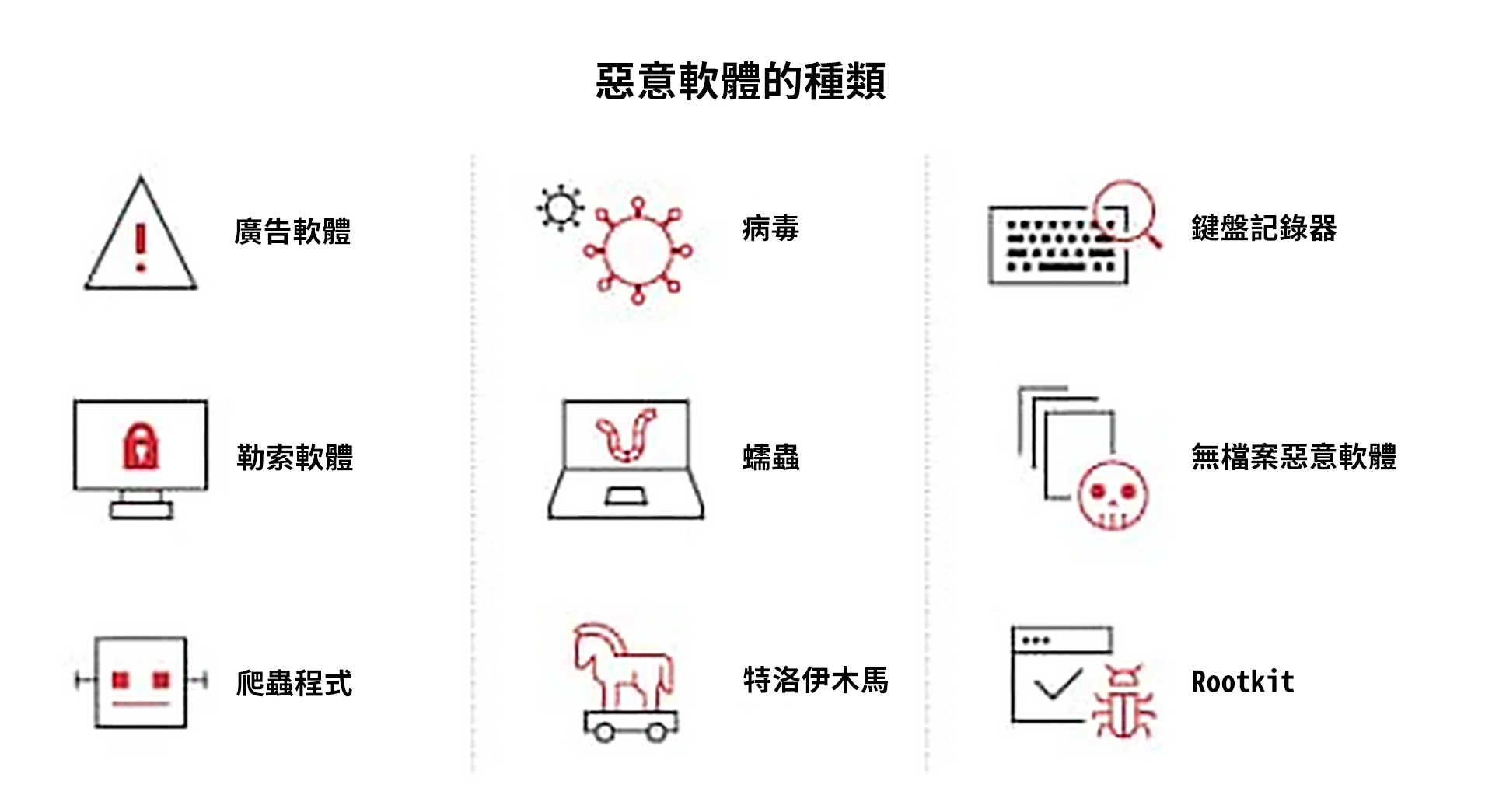

九種常見的惡意軟體類型。

九種常見的惡意軟體類型。

身處如今複雜的數位時代,惡意軟體不僅會威脅到消費者和企業敏感資訊及其他資料的安全,對企業的攻擊往往更具毀滅性。

當攻擊者採用這種有害(通常是隱形的)軟體感染個人設備後,他們將可以存取受害者的個人資料,而受害者自己需要努力清除所有惡意軟體痕跡。但當企業資料、應用程式和網路安全受到威脅時,還面臨業務停滯,並可能違反資料隱私法案和法規。更糟糕的是,企業可能會失去多年辛勞建立的最寶貴財富:消費者和合作夥伴的信任。

九種常見的惡意軟體類型

保護資料免受惡意軟體感染的第一步,是瞭解惡意軟體的不同類型。九種最常見的惡意軟體類型包括廣告軟體、勒索軟體、爬蟲程式、病毒、蠕蟲、特洛伊木馬、鍵盤記錄器、無檔惡意軟體以及Rootkit。

廣告軟體

廣告軟體(Adware)是一種透過收集使用者個人資訊、瀏覽記錄、下載記錄,甚至鍵盤按鍵歷史記錄來向使用者展示廣告的惡意軟體。這些廣告可能以彈出視窗或瀏覽器∕作業系統工具列中附加元件的形式出現。一些廣告軟體會將使用者的瀏覽歷史出售給協力廠商,購買這些資訊的協力廠商會據此針對該用戶訂製廣告,從而讓用戶陷入層出不窮的廣告所造成的惡性循環。

廣告軟體可以透過看似安全的程式下載行為(被動感染),或利用瀏覽器漏洞(主動感染)感染使用者設備。因此每個人(哪怕非常精通網際網路的用戶)都有可能成為廣告軟體的受害者。

間諜軟體(Spyware)也是一種廣告軟體,但不同之處在於,它主要會秘密收集使用者的個人和瀏覽資料,並將其傳輸給攻擊者。除了這種傳統的廣告軟體和間諜軟體,最近還興起了一種名叫「Malvertising」的網路攻擊技術,可以利用看似無害的廣告將惡意程式碼注入企業系統。

勒索軟體

勒索軟體(Ransomware)是一種一旦部署就會存取並加密企業的檔案、文字檔、應用程式和影像等內容的惡意軟體。隨後,攻擊者會向受害者索要贖金(通常以指定的加密貨幣支付),以換取被加密資料的解密金鑰。勒索軟體通常會透過包含惡意軟體下載的釣魚電子郵件或帶有內置下載器的附件感染網路設備。

許多勒索軟體程式都內建了計時器,一旦時間到期,程式將刪除被加密的資料或將其直接傳播到網路上。勒索軟體的受害者通常是大企業、政府機構以及全球基礎設施和醫療保健機構。這些受害者通常會因此而感受到極大壓力,不得已向攻擊者支付贖金,因為被破壞的資料中往往包含大量專有資訊和客戶資訊。

這使得勒索軟體成為一種特別普遍的惡意軟體類型;預計到2031年,全球勒索軟體攻擊的成本將超過2,650億美元。

爬蟲程式

爬蟲程式(Bot)有時也被稱為機器人或蜘蛛,是一種日益普遍的惡意軟體。感染受害者設備後,爬蟲會連接到一個伺服器,該伺服器會將所有受感染設備(包括行動裝置)連接到一個由攻擊者操作的命令中心(也稱為殭屍網路)。這種惡意軟體通常會透過有害網站和電子郵件附件下載到設備上,或者透過恐嚇手段告訴使用者如果不點選連結,電腦將感染病毒。

爬蟲程式可以自我傳播,這意味著它們可以從中央伺服器掃描和攻擊其他易受攻擊的伺服器。由於爬蟲往往會使用常見的檔案和進程名稱,因此就算長時間潛伏也不容易被注意到。與其他類型的惡意軟體一樣,爬蟲程式能夠獲取敏感性資料,如憑證和財務資訊,但也可以轉發垃圾郵件、捕獲和分析資料包、發起分散式阻斷服務(DDoS)攻擊,利用其他病毒和蠕蟲打開的後門執行其他惡意操作,或者打開新的後門。

病毒

病毒(Virus)是附加到文字檔或檔案上的危險軟體或代碼樣本。透過讓攜帶了病毒的檔案偽裝出某些細節,犯罪分子可以藉此誘騙受害者無意中執行病毒代碼。

一旦使用者下載並執行,病毒會透過一種稱為自我傳播的過程攻擊受感染設備,在此過程中病毒還會自我複製。這樣,病毒就可以控制設備應用程式,竊取並將私人和專有資料傳輸回攻擊者,發起DDoS攻擊,向受害者設備上的連絡人分發感染檔案,從而擴大自己的影響範圍。

蠕蟲

與病毒一樣,蠕蟲(Worm)也是一種能自我複製的惡意軟體,會試圖感染網路上的所有設備。雖然病毒需要使用者無意中執行,但蠕蟲可以自動執行和部署。蠕蟲不依賴於軟體主機,可以透過多種方式安裝到設備上,包括透過電子郵件和直接訊息附件、惡意網站或現有軟體漏洞。 蠕蟲可以透過多種方式影響受害者設備,包括修改和刪除檔案、竊取個人資料和專有資料、安裝後門、發起DDoS和勒索軟體攻擊以及生成殭屍網路等等。

特洛伊木馬

特洛伊木馬(Trojan)能在受害者的設備上打開後門並開啟遠端存取功能。這種惡意軟體的名稱源自希臘神話中的特洛伊木馬,在神話中,希臘士兵就藏在他們送給特洛伊人的巨型木馬裡。特洛伊木馬同樣會表現為看似合法的軟體程式,可是一旦安裝就會執行隱藏的惡意程式碼。與其他類型的惡意軟體一樣,使用者可能從任何地方下載特洛伊木馬,例如從看似合法的網站和電子郵件,以及線上遊戲和即時訊息應用程式中。

一旦設備被感染,不知情的使用者繼續使用設備,此時特洛伊木馬就可以將他們的資料傳輸回攻擊者,同時感染使用者網路上的其他已暴露的設備。

鍵盤記錄器

鍵盤記錄器(Keylogger)可以遠端跟蹤、記錄使用者在設備上執行的所有操作,包括輸入的按鍵、打開的網頁、發送的電子郵件等,然後將這些資訊傳輸到外部。雖然一些鍵盤記錄器並非用於惡意或非法目的(例如父母監控孩子的設備使用,或是公司跟蹤員工的工作情況),但攻擊者可以使用鍵盤記錄器獲取受害者使用的任何服務(如電子郵件用戶端或銀行帳戶)憑證。

這方面一種常見的使用者設備感染方法是:專門感染會被許多用戶連接的未加密無線網路,例如酒店、餐廳或其他公共場所的網路。隨後,攻擊者將會以連接了這些網路的設備為目標並記錄自己需要的資料。在執行並記錄了一定數量的使用者資料後,一些鍵盤記錄器甚至會自我刪除,以隱藏自己並避免被使用者和惡意軟體檢測工具發現。

無檔案惡意軟體

許多不同類型的惡意軟體需要透過感染硬碟上的檔案來影響受害者設備。然而,無檔案惡意軟體(Fileless Malware)可以直接感染設備的記憶體而非檔案本身。隨後,無檔案惡意軟體會從設備的可用記憶體中搜索並竊取企業資料,例如使用者憑證、銀行、信用卡資訊。

與其他類型的惡意軟體一樣,無檔案惡意軟體可以透過多種方法到達設備,例如使用者從電子郵件或欺騙性網頁下載的文件。無檔案惡意軟體的關鍵區別在於:被感染的核心檔案其本身是安全的,並且可以繼續按照預期功能使用,但被感染的檔案會包含一個附加的惡意程式碼樣本,該樣本會注入目標設備的記憶體並從記憶體中(而非檔案)直接執行。

這使得惡意軟體檢測工具和專業人員難以確定惡意程式碼的來源。無檔案惡意軟體還可以透過註冊表操作影響Windows設備,這樣攻擊者還可以利用受信任的Windows進程。例如,當使用者點擊惡意連結時,Windows進程會在作業系統的註冊表中寫入並執行代碼。

Rootkit

最後別忘了還有Rootkit。攻擊者能夠藉此存取和控制設備或軟體,哪怕攻擊者本來並沒有適當的存取權限或者並未進行過認證。透過完全控制目標設備,攻擊者將可以破壞任何防毒軟體或安全軟體,並完全自由地讓系統進一步感染其他惡意軟體,如特洛伊木馬和蠕蟲。

與許多其他類型的惡意軟體一樣,攻擊者通常會透過社交工程攻擊(如假冒網站和欺騙性電子郵件)將Rootkit感染到受害者設備上。

保護企業免受惡意軟體侵害

在瞭解了九種常見惡意軟體的主要特點後,大家可以更積極主動地防禦各類層出不窮的網路威脅。

舉例而言,Akamai App & API Protector內置了Akamai先進的惡意軟體保護服務,可快速掃描邊緣位置上傳的檔案,從而自動檢測並隔離可能存在的惡意軟體,防止其接觸受害者。

如果正在遭受網路攻擊,也能透過網路分段,為面臨網路攻擊的企業提供額外防護層,例如Akamai Guardicore Segmentation可以說明企業隔離已注入的惡意軟體,防止更大範圍的感染和傳播。

<本文作者:王明輝現為Akamai大中華區資深技術顧問>