為了擴大勒索病毒感染範圍,讓企業不得不支付勒索贖金,惡意攻擊者會透過釣魚郵件等管道成功滲透端點之後,先行潛伏伺機橫向移動,待掌握Active Directory伺服器與擁有管理群組的帳密,再透過群組原則(GPO)合法派送勒索病毒到各裝置,如今這已成為駭客組織慣用的伎倆。

這也是近年來特權存取管理(PAM)方案備受青睞的因素之一,若改以零信任控管與配置權限,將降低可能被利用的風險,尤其是在COVID-19疫情促使工作者轉向混合辦公型態,更加凸顯零信任控管模式的必要性。

威雲科技協理謝大煌即表示,去年(2020)因應疫情嚴峻緊急實施居家辦公的企業,普遍已開放全體員工皆可透過VPN連線接取進入內部網路執行日常工作。「從我們承接的專案來看,除了過去明令要求控管特權帳號的金融業與政府單位,疫情爆發後各產業也陸續關注風險性較高的帳號安全性,一旦被釣魚等手法成功騙取帳密,恐導致資料外洩或遭受勒索病毒感染,One Identity提供的身分辨識與存取控管(IAM)搭配特權存取管理技術,正可降低遠距工作衍生的風險問題。」

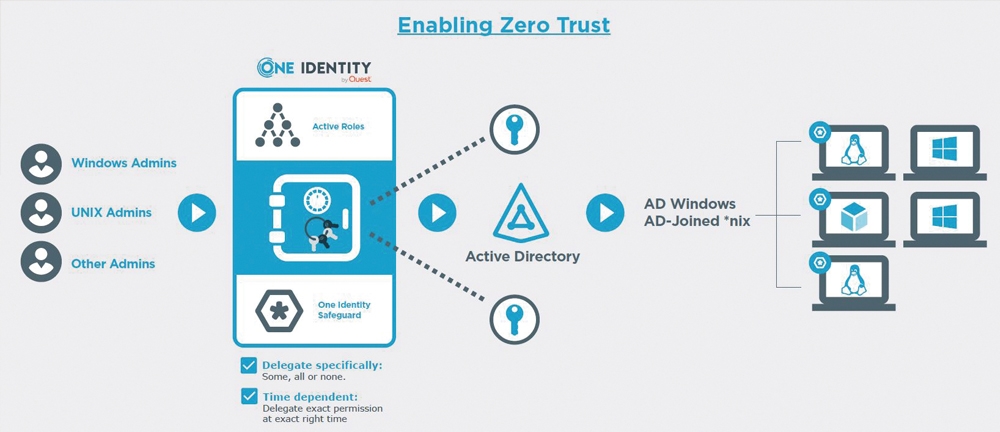

One Identity Active Roles與Safeguard協助Active Directory認證環境建立零信任控管。

One Identity Active Roles與Safeguard協助Active Directory認證環境建立零信任控管。

為地端與雲端帳號控管建立統一政策

若參考美國國家標準暨技術研究院(NIST)最新提出的800-207文件,其說明零信任架構準則,將可引導企業逐步實施來降低權限管理不當導致的資安事故。不過謝大煌指出,在Active Directory伺服器實作時卻會面臨到系統預設繼承固定權限,然而零信任概念是存取需求產生時才配置權限,操作結束後就應予以撤銷,對此One Identity提供的Active Roles便可整合Active Directory與Azure Active Directory雲端服務,以統一管理模式來實踐。

他舉例,假設員工第一天報到,IT管理者必須新增帳號與配置執行工作任務所需的權限,若職務調動還得進行變更,甚至員工離職時,IT管理者須以人工方式逐一設定,並且無法留下足夠異動記錄提供事後稽核。只要人力介入環節過多,難免會有疏失,往往直到爆發資安事件才驚覺工作流程中的弱點。 One Identity解決方案提供的零信任控管,是以身分為核心來執行,結合Active Roles控管Active Directory的能力,讓特權帳號得以整合監控與掌握。IT人員過去開通帳號必須手動操作,Active Roles把過去20年來整合Active Directory的經驗轉化為範本,用以輔助檢查控管政策規範中明定必填的欄位以及設定值標準格式,若IT人員疏漏或誤操作,Active Roles可及時偵測錯誤並且提醒正確的做法。

以人資系統為例,資料庫包含員工的完整個資,藉由Active Roles可串接Active Directory服務,進而設計自動化流程,當員工在新進、調動、離職、留職停薪等狀態異動時,得以為原本須填寫申請表單、人工操作設定的程序增添自動化能力,減少錯誤並提高執行效率。 此外,企業組織可能未必採用Active Directory服務作為統一登入帳密,例如Salesforce、SAP等SaaS服務,多數必須獨立設定配置,One Identity Manager則可介接地端與雲端服務,確保權責畫分(Separation of Duties,SoD)不至於出現衝突而提高潛在風險性。

側錄行為軌跡供日後稽核

從近幾年爆發的重大資安事件可發現,攻擊者會橫向移動以設法滲透到Active Directory伺服器,竊取Administrator群組中的帳密,再以合法手段發送勒索軟體到終端用戶環境,來擴大感染範圍。透過Active Roles協助,可先行撤銷Administrator群組的角色與權限配置,讓員工改以申請方式來執行任務,並且設定失效時間,且所有的操作行為軌跡被詳加記錄以供日後稽核。

針對零信任架構中強調的最小權限配置,則可藉由One Identity SafeGuard特權存取管理協助實作。謝大煌說明,多數企業皆認同特權帳號需要有控管機制,同時也希望進一步延伸,增添連線行為觸發執行側錄功能,保留完整的操作軌跡。尤其是許多企業的業務單位較為強勢,排斥遭受控管與限制,即可運用特權帳號延伸提供的側錄機制,在背景完整的記錄完整軌跡。

One Identity側錄機制較特別的是無須在端點安裝程式,運用政策路由(Policy Route)方式導向到Proxy解析網路封包,如此無須改變用戶操作習慣即可取得存取行為資料,本土已有許多金融、高科技製造等產業藉此部署掌握用戶行為軌跡,進而配置風險控管措施。

威雲科技協理謝大煌指出,疫情爆發後各產業陸續關注風險性較高的帳號安全性,恐發生資料外洩或遭受勒索病毒感染,One Identity提供的身分辨識與存取控管(IAM)搭配特權存取管理技術,正可降低遠距工作衍生的風險問題。

威雲科技協理謝大煌指出,疫情爆發後各產業陸續關注風險性較高的帳號安全性,恐發生資料外洩或遭受勒索病毒感染,One Identity提供的身分辨識與存取控管(IAM)搭配特權存取管理技術,正可降低遠距工作衍生的風險問題。

Unix特權存取套件統合控管權限

把特權存取管理結合了身分辨識與存取控管之後,可更加全面地控管資安風險,擁有特權帳號的員工數量雖然不多,被駭後的破壞力卻是最大,因此更需要嚴謹管理,Active Roles則可強化全體員工帳號存取控管。

值得一提的是,台灣中小企業約有八成以上是基於Active Directory配置使用者帳號與登入權限,至於Linux或Unix系統環境,以往市場上較少有針對此應用場景的控管工具,One Identity特別對此提出Unix特權存取套件,支援範疇可涵蓋Mac OS,基於Active Directory統合認證與授權,簡化安全性與管理並符合法規遵循要求。零信任控管原則中強調最小權限配置,甚至是預設不給予,須經過申請流程才可啟用,對此謝大煌強調,現階段的SafeGuard特權控管機制即可做到,無須額外增添工具。

Unix特權存取套件利用Active Directory介接方式是透過One Identity Authentication Services機制,來取代本地Unix認證與授權要求,讓Unix環境亦可藉由Kerberos認證,並且僅授予管理者工作執行所需的足夠權限,避免過多存取權限產生的風險。