非法者可透過偽裝的App夾藏惡意軟體或木馬,抑或透過社交工程手法欺騙,讓手機使用者受害。如何證明使用者手機遭惡意程式控制以及萃取通訊紀錄,即成為重要議題。本文提出手機鑑識方法讓鑑識人員可更完善地萃取出手機中數位證據。

近年智慧型行動裝置快速成長,在2018年,據國發會《持有手機民眾數位機會調查報告》報告指出,智慧型手機的確已改變手機對於使用者的意義,使用者使用智慧型手機上網的比率更甚於以往傳統型手機,從2011年的35.3%,至2018年則為88.2%,顯見智慧型手機對於民眾之重要性與日俱增。

在傳統型手機時代,手機內屬於個人資料描述的部分,可能只有個人號碼及簡訊資料,但智慧型手機大為發展的此時期中,隨各式各樣的App設計,比起以往,它記錄了更多的個人資訊,可能含括了姓名、出生年月日、特徵、婚姻、家庭、教育、職業、聯絡方式以及社會活動。這些資料已經為自然人之個人資料中大多數的一般資料,也因此更多的非法份子可能利用手機的惡意程式、病毒,或是透過社交工程取得手機內的個人資料,並加以利用、詐騙以及獲取不法所得。

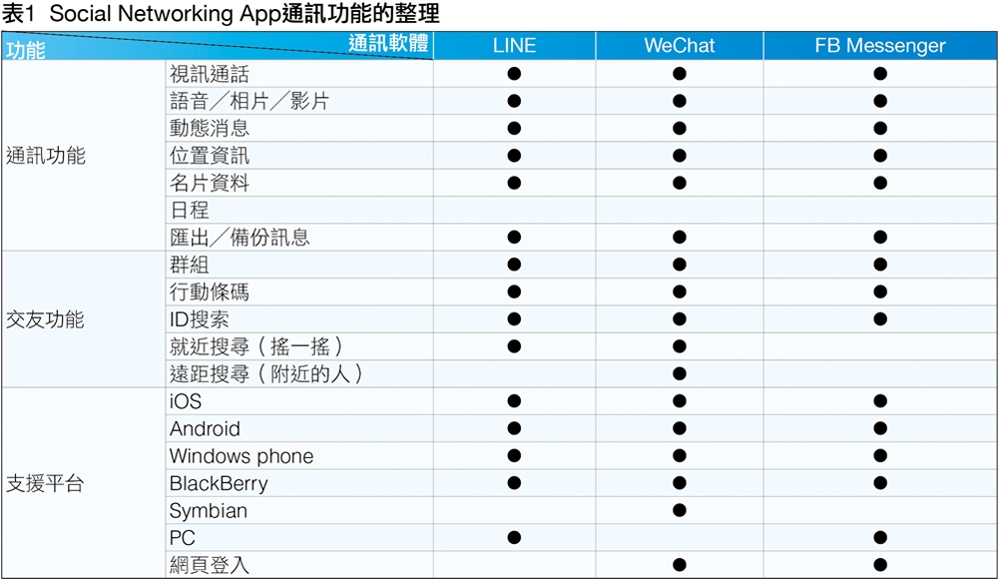

在行動網路的應用服務調查中,發現在社群應用服務上,每百人中有98人次使用,排行首位,其次才是資訊應用、娛樂應用。其中通訊軟體的功能性及便利性不斷地進步,這些軟體提供了免費的語音通話和文字簡訊給其用戶,也使得通訊軟體取代了傳統的SMS簡訊以語音通話,利用網路的基礎發展出更便利的功能,如文字簡訊、動態簡訊和網路電話等等。

便利性的通訊軟體成為了熱門的下載軟體,看好通訊軟體市場的潛力,各式各樣的通訊軟體也如雨後春筍般的成長。以較多人使用的通訊軟體而言,如WhatsApp、LINE、FB Messenger等等,都是在不同國家市占率最高的通訊軟體。無論是哪種通訊軟體,都可能遭到不同手法的攻擊以及詐欺集團的社交工程手法,進而造成個人的損失。

正當大家對智慧型手機依賴程度越來越高之際,面對智慧型手機所產生的非法行為,是鑑識人員必須面對的問題。鑑識人員不能單純只侷限於傳統的電腦鑑識,因為手機鑑識的案件會隨著非法行為由電腦轉移到手機上而越來越多,因此鑑識人員對於手機鑑識必須有基本的瞭解並熟悉證據存於手機何處。

目前市面上的智慧型手機以Android和iOS系統為主,當犯罪人士在智慧型手機進行犯罪通訊時,就會產生通訊跡證。這些存在系統內的數位跡證,不同於電腦的數位資料,它不會顯示資料格式。所以,面對行動裝置內的紀錄,鑑識人員若知道如何判讀資料,可使得證據的取得更為迅速並加快進入調查流程。

基礎背景說明

以下說明智慧型手機惡意程式、手機通訊軟體社交工程等相關的基礎背景知識。

智慧型手機惡意程式

隨著智慧型手機快速發展,開發惡意程式的非法者也將目光從電腦轉移到智慧型手機上,根據FortiGuard Labs的研究,智慧型手機上最早出現的惡意程式,可從十年前Symbian系統中的「Cabir」說起,當時全球最流行的手機廠牌為Nokia,而它搭載的系統就是Symbian。Cabir惡意程式的目的是為了驗證惡意程式可以在手機上執行,並無任何可以損害到使用者的功能,但始料未及的是,它開啟十年來手機惡意程式的發展。

手機惡意程式與電腦惡意程式發展相同,由驗證及展示能力的目的,轉變為現金獲取、惡意攻擊或是資料竊取的目的。手機惡意程式攻擊的目標,也隨著手機的市占率有所改變。早期以Symbian為目標,轉變為針對J2ME,進而到目前市占率最高的Android系統,惡意程式除了攻擊或竊取手機資訊外,也透過手機進行惡意程式的散播,達到操控多台手機形成手機上的殭屍網路,並繼續擴大攻擊範圍。

早期手機中頂多儲存通訊錄、簡訊、對話紀錄、行事曆等資訊,但隨著智慧型手機的功能以及應用程式不斷地進步及發展,手機中還存有信用卡資訊、照片、影片、GPS座標,甚至是多組社群網站或電子信箱的帳號密碼。因此,Android系統上的惡意程式比起早期手機的惡意程式,對使用者會造成更大的損害,非法者可能透過惡意程式取得手機系統權限,進而修改手機內部資訊來達成攻擊目的。

從2011年取得手機最高權限並進行病毒散播的惡意程式,到2013年FakeDefend惡意程式偽裝成防毒軟體,並透過鎖定被害人手機及竊取被害人手機資訊進而勒索被害人。到了2019年,出現SimBad這種軟體開發套件(Software Development Kit,SDK)病毒,隱藏於廣告相關App套件,可用於綁架受害手機,強制執行特定惡意行為。

由Android的惡意程式發展可看出,惡意程式對於使用者的損害越來越高,而且更加難以防範。在這樣的趨勢下,使用者對於智慧型手機使用習慣,必須與電腦相同,甚至要有更高的資訊安全概念以及資訊安全防護。

新興詐騙手法:手機通訊軟體社交工程

因為智慧型手機上通訊軟體的發展,改變了一般人溝通的習慣,不再只以電話為主要聯絡方式。在App商店中,通訊軟體的下載率常是排行有名。文字、影音、位置等,皆可在一個小框架的對話視窗呈現,這便利了彼此間的聯絡,但卻也讓非法者有了可趁之機。目前App商店中有許多不同的通訊軟體,而每種通訊軟體在不同的地區有不同的市占率,表1所示為目前較常見的幾種通訊軟體以及其功能比較。

通訊軟體具備以下所描述的功能,使得使用者依賴通訊軟體進行溝通,進而取代了傳統的語音通話與簡訊:

擺脫只有簡單圖文的通訊,通訊軟體規劃了生動活潑的主題,使用者可依自己的喜好選擇對話桌面。此外,以往與朋友的對話只侷限貼圖或者文字╱語音對談,但其實自身的位置也是與對方談話的契機點,試想偶爾出外旅遊PO上位置訊息,更進一步地又在動態消息上寫下旅遊日誌與好友分享。

再好的社群軟體,也需要有人跟自己聊才有用。如圖1所示,LINE的交友功能設計了可介紹、位置地理訊息搜尋朋友及QR Code掃描等方式,讓使用者彈性選擇,這讓交友變得很簡單方便。

圖1 通訊軟體LINE的交友功能

圖1 通訊軟體LINE的交友功能

自Apple發展出以iOS為主iPhone手機後,有關智慧型的行動裝置相繼推出,例如Android版本、Windows Phone、BlackBerry等。推想,使用者的聊天環境已不再只被限制在電腦上,行動裝置正逐漸地改變一般人通訊的習慣。這樣的趨勢中,Social Networking App設計廠商就會致力地開發不同版本的使用環境,如電腦系統、App系統及線上,來滿足不同使用者的需求。

根據國家通訊傳播委員會於2018年最新的統計數據,台灣地區的智慧型手機普及率為92.5%,我國幾乎無不使用智慧型手機之民眾,占了台灣總人口的一半以上,因此逐漸有人將行動裝置應用在非法行為上,例如毒販與買家間互相聯絡訊息、詐騙者用於進行金錢的騙取。非法行為的類型也跟著拓展到手機上的社交通訊媒體,如LINE、Facebook訊息詐騙、惡意程式申請小額付費,即利用吸引人點選的簡訊,讓被害人點選網址,然後將木馬程式植入手機,進而發生金錢上的損失。這些非法活動發生時,產生的數位跡證即是鑑識人員的目標。該如何還原犯罪活動,就得蒐集犯罪跡證進行犯罪解譯,而這些跡證就藏在這些便利的通訊功能下所產生的紀錄,如傳送好友資料時會產生通訊錄紀錄、聊天時所傳送的圖文訊息。

非法者除了透過通訊軟體進行犯意溝通之外,近期新聞中也常見詐騙集團利用通訊軟體以社交工程方式獲得使用者信任,進而詐騙金錢、個資以及其通訊軟體帳號,並且有可能透過通訊軟體散播惡意程式。以下將介紹幾種利用通訊軟體進行的非法活動。

在安裝應用軟體的過程中,應用軟體並不會主動擷取設備的電話號碼,而是要求使用者手動輸入。驗證輸入電話號碼的方式,大多是藉由傳送一個包含驗證PIN碼的簡訊到指定的電話號碼,使用者將簡訊中的認證碼輸入在軟體的介面上以完成驗證。然而,在伺服器和手機在傳送訊息的過程中,若是有辦法攔截到驗證的簡訊,就可能造成帳號截取,也就是帳號被他人冒用,使得非法者可透過冒用帳號進行社交工程等詐騙手法。

寄件者ID詐騙,是指惡意使用者想要假冒某個ID傳送一個詐騙的訊息,它的主要目的並非是上面提到截取某個ID的帳戶,而是傳送詐騙的訊息。手法與第一種攻擊手法相似,訊息在傳送和接收的過程中,手機和伺服器之間傳訊息時,可能被攔截,並將裡面的內容進行修改,再傳送出去,而造成損害,當然大部分的傳送中都有經過加密,因此在現實中此攻擊通常是無法實現的。

此種攻擊是在通訊軟體安裝的過程中,利用其他人的手機號碼來做認證,藉此讓通訊軟體的伺服器發送驗證的訊息或來電到使用者的手機,達到騷擾使用者的效果,而且惡意使用者的身分不會洩漏。若是不斷重複以上的動作,則會造成垃圾郵件攻擊。

除了上述的手法外,也可能透過手機惡意程式取得使用者手機內通訊軟體或社群網站中的帳號、密碼,甚至是直接控制使用者的手機,進而達成非法者的目的。數位跡證是證明非法者有罪╱無罪的重要依據,偵查人員可以藉由蒐集數位跡證,從中發現蛛絲馬跡來拼湊出事情的原貌。

2011年,Chu、Deng和Park等學者提出了萃取Facebook在隨取記憶體內紀錄的方法,他們從隨取記憶體中蒐集了零碎且無規則分布的Facebook紀錄,紀錄中包含了訊息發布的時間、發布人的ID、訊息內容。

Mutawa、Baggili和Marrington等學者也於2012年提出手機系統上社群軟體的鑑識方法。因此,除具備一定的資安意識外,鑑識人員更須強化本身手機鑑識相關知識與技術,以求得以找出手機中的數位證據,還原真相。

可用鑑識方法說明

接著,介紹行動裝置的鑑識方式,並介紹與鑑識相關的工具。

行動裝置的鑑識方式

電腦由於軟硬體和作業系統皆已標準化及規格化,電腦鑑識發展的時間相對於手機鑑識更為長久,因此電腦鑑識技術更加成熟。智慧型行動裝置的鑑識,因其連接方式規格到近期才逐漸統一,且其作業系統相較電腦更加多元化,作業系統更新速度也非常快速,若只依靠手機鑑識工具,有時可能無法完全取得裝置內的證據。

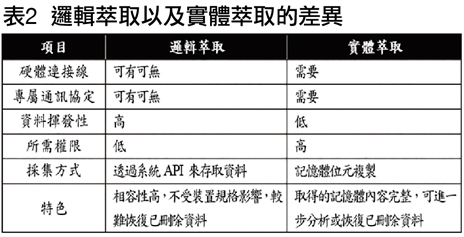

目前針對智慧型行動裝置的鑑識,大約歸類為邏輯萃取、實體萃取、拆開設備等三種。

‧邏輯萃取:鑑識人員可就Android檔案系統的邏輯儲存架構進行Bit-by-Bit跡證萃取,這種方式的好處在於可較直覺性存取資料並查看內容。目前邏輯萃取有兩種方式,其一是直接透過Android備份檔來查看內容,但Android系統不像iOS系統,可由iTunes連接電腦時自動產生備份檔,Android系統仍須依靠使用者自行產生備份檔;另一方式,乃是透過鑑識工具進行邏輯萃取,與行動裝置連接後直接查看資料。但此方法有工具支援度問題,鑑識工具必須不斷更新改進,方能夠應付Android版本的不斷更新。

‧實體萃取:透過此方式,鑑識人員可萃取出較詳細的檔案系統,例如刪除的資料。但若進行實體萃取,就必須執行Root程序,取得系統的最高權限。可是這樣程序中所產生的數位跡證,有存取的疑慮,不復完整性,而影響了數位跡證的證據力。表2列出了實體萃取以及邏輯萃取的差異性。

‧拆開設備:這是具有破壞性的鑑識,從拆開後的行動裝置對快閃記憶體進行映像檔製作再進行分析。這個鑑識方法有很高的風險,因為設備一旦破壞後便無法再復原。

因為鑑識目的的不同,在進行鑑識工作時,就會運用不同的鑑識方法。上述三種針對智慧型行動裝置的鑑識方法,其中萃取的方式又可分為利用鑑識工具、連結服務以及連結代理程式。

‧利用商用鑑識軟體:商用鑑識軟體有XRY和Cellebrite等,這些專為手機鑑識開發的軟體,其功能包含實體萃取、邏輯萃取,並可用於還原應用程式上的數據。商用鑑識軟體的好處為其有一套完整的萃取方法,以及針對各種廠牌各種機種皆能適用,又為鑑識專業軟體,對於存取資料以及檔案遭修改的風險,比起其他方法更低,因此對於檔案的完整性和可信度具有一定的公信力。但因手機系統多元且系統更新速度快速,商用鑑識軟體的更新速度往往趕不上智慧型行動裝置發展或其系統版本更新,若只依賴商用鑑識軟體,勢必得面對新款機種無法採證的窘境。

‧連結服務:將行動裝置連接電腦,透過類似同步的方式進行手機資料萃取的鑑識方法。透過此方法,iOS和Android皆有其對應軟體,iOS皆為使用iTunes進行同步作業,而Android則依照廠商不同而有不同的同步軟體,例如HTC Sync即為針對HTC機種所使用的同步軟體。2010年,Husain與Sridhar兩位學者也透過Apple iTunes的鑑識方法,取得了iTunes的備份檔,之後他們分析iPhone備份檔內的即時通訊訊息,如AIM、Yahoo! Messenger,從iTunes備份檔中搜尋出相關的數位跡證。

‧連結代理程式:此方法將連結代理程式安裝到手機裝置中,建立起裝置和工具軟體間連結和交換資料的管道。例如,Android手機可透過Titanium Backup進行手機內部資料的備份。Titanium Backup是一個非常有名的備份還原軟體,不但能夠備份、管理所有使用者以及系統應用程式,還可以設定排程,批次備份,並能查看所有應用程式的備份,包括系統應用程式,也能夠選擇凍結、還原。此種方法雖然可以備份出手機內部資料,但是因為受限手機內部分App得經過Root方能使用的程序,仍有改變手機內部資料的疑慮,對此數位證據的完整性,相對於商用鑑識軟體而言較為不足。

鑑識相關工具介紹

以下介紹iTools、Micro Systemation XRY、plist Editor、SQLite Manager等等鑑識工具。

使用iOS系統相關設備iPhone、iPad、iPod touch的使用者都知道,Apple產品有一個共通的缺點,就是iTunes在使用上有一定的限制,因此iTools便是非官方第三人所開發出來方便管理iOS系統相關設備的工具,它讓使用者可以使用傳統「拖、拉」的方式來管理檔案,亦可針對備份進行管理。

XRY是由Micro Systemation公司所設計、專門針對行動裝置進行數位鑑識的鑑識軟體工具,可支援超過4,000種不同的傳統手機、智慧型手機、GPS裝置、SIM卡和行動平板電腦進行深入的數位鑑識萃取與分析。XRY產生的鑑識報告可加密,副檔名為「.xry」。在智慧型手機部分的支援度方面,XRY支援Android、iPhone和Windows Mobile。XRY鑑識軟體可以利用傳輸線、藍牙或紅外線與手機連結,藉由其直觀、圖形化的介面,輕易地對手機製作備份映像檔,並利用它所提供的Reader介面讀取,找尋有用的資訊,包括通聯紀錄、簡訊、電話簿、電子郵件等。為國內較多實務機關與學校所選用,而它蒐集之數位跡證,在法庭上也具有較強的證據能力。

plist Editor是一個在Windows系統下之Mac OS屬性列表的文件編輯工具,它讓使用者可以編輯plist文件。plist Editor主要特點包括支援XML格式和二進位格式的plist文件、語法重點標記、支援一般的表達式搜尋及替換、刪除無限制、書籤、可隨時更改外觀並提供容易使用的使用者介面,以及在保存之前檢查plist語法是否正確。想要編輯plist文件,只須透過Windows PLIST編輯器,再打開XML或二進位格式屬性的文件,之後以純文件就能夠編輯,最後以原始格式儲存即可。

SQLite Manager必須透過Firefox、Chrome瀏覽器才能安裝此外掛套件,是一個功能相當齊全的Sqlite管理工具。可以針對資料庫裡面的資料進行瀏覽、搜尋,也可新增、編輯、刪除及複製裡面的紀錄。基本上可支援所有的SQL檔,並且能將裡面的資料進行輸出、輸入成csv、xml、sql等格式。另一個功能則是會記憶最後一次打開的SQL檔,並且回復到上次關閉前的狀態。

實例演練及分析

在科技發展的帶領下,享受了資訊帶來的便利,也就是在資訊分享上能最有效率地傳送及獲取。社群類軟體是近年來發展極為快速且被大家重視的通訊技術,簡單化的操作及便利的通訊功能,讓日常生活上的社群活動變得容易許多。但已有案例出現,犯罪人士利用社交軟體的便利性及其通訊的隱匿性進行犯罪交易,來獲取不法利益。

話說使用Android手機的甲員,透過通訊軟體App來散播販毒消息。如圖2所示,甲員將販毒的暗語「不良俗物通報,非藥你不可」寫入個性簽名中。調查人員掌握線索後,便前往甲員之住處。

圖2 甲員在個性簽名中寫入販毒暗語。

圖2 甲員在個性簽名中寫入販毒暗語。

而當調查人員進屋搜索時,甲員見狀,心生緊張,遂將使用中的智慧型手機摔壞,企圖毀損犯罪跡證。調查人員見於甲員此項舉動隨即喝止。質詢時,甲員卻宣稱摔手機單純是心情不佳,絕無調查人員所說企圖銷毀跡證情事。

在無直接證據下,調查人員先扣押現場被摔壞的手機及一台關機的電腦,並交給鑑識單位作進一步的分析。為保全數位證據的證據力,鑑識過程得須正確且合法,說明如下:

因為電腦與手機皆為關機狀態,並無正在執行的作業程序,因此鑑識人員無須進行凍結存取。再進一步觀察,甲員所使用手機乃是Android系統的HTC,雖被甲員摔於在地,卻只造成螢幕損毀。在此情況下,鑑識人員使用USB連線手機,發現手機內部資料依然可正常存取。因此,鑑識人員立即透過鑑識工具將HTC手機與電腦進行Bit-By-Bit的備份工作,以便之後的分析工作。

在路徑「HTC\內部儲存空間\LINE_Backup」下,鑑識人員發現有幾則訊息壓縮檔。為查看壓縮檔內容,鑑識人員利用同款型號的手機,在同樣的路徑下將位於甲員手機內的訊息檔案複製傳送。另一方面,因甲員亦有習慣使用電腦版本的LINE,經由鑑識工具分析,鑑識人員取得了甲員登入LINE所使用的帳號及密碼。

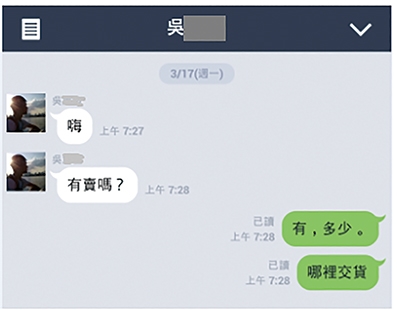

在掌握甲員登入LINE所使用的帳號及密碼後,鑑識人員立即登入手機,將訊息紀錄檔匯入,進而還原了甲員通訊活動。如圖3所示,從訊息中可得知甲員於哪一段時間內跟另一毒犯的對話及其通訊內容,證實了甲員的確透過LINE進行了非法的交易。

圖3 查看甲員的通訊活動。

圖3 查看甲員的通訊活動。

此範例中,雖然甲員企圖以破壞手機來損毀儲存於手機內部的數位跡證。但在鑑識過程中,發現其手機內的紀錄檔案仍可正常存取。而在確定LINE相關紀錄檔存放的路徑後,鑑識人員遂掌握關鍵跡證,可從另一台手機還原甲員的犯罪活動,證實甲員的確利用LINE的通訊功能進行販毒。

結語

科技的進步,使得智慧型手機可以安裝許多有用的應用程式,智慧型手機也取代電腦的地位,使用者使用手機的時間以及手機上的個人資訊比起使用電腦更多,也因此非法者將非法行為移轉至智慧型手機中。如電腦可見的惡意軟體、木馬,以及社交工程的詐騙手法,皆是由電腦轉移至智慧型手機中。本文藉手機的惡意軟體以及詐騙手法,提出手機鑑識方法,以搭配因個案做調整的邏輯萃取、實體萃取、拆開設備、利用鑑識工具、連結服務、連結代理程式等方式找出關鍵證據,重建原始狀態釐清真相,來達到鑑識分析的目的。

<本文作者:台灣E化資安分析管理協會(ESAM, http://esam.nctu.me/esam/) 中央警察大學資訊密碼暨建構實驗室(ICCL),1998年12月成立,目前由王旭正教授領軍,並致力於資訊安全、情資安全與鑑識科學,資料隱藏與資料快速搜尋之研究,以為人們於網際網路(Internet)世界探索的安全保障。(https://sites.google.com/site/iccltogether/)>