傳統辦公室的工作模式因為疫情而被徹底顛覆,在企業忙於調整既有標準工作程序以適應新常態之際,國際駭客組織卻是更加活躍,藉由全球關注的時事議題,大肆透過商務電子郵件詐騙(Business Email Compromise,BEC)或電子郵件帳號入侵(Email Account Compromise,EAC)獲取利益。日前台灣某銀行的海外分行遭到詐騙約美金45萬美元,即是典型的案例。

釣魚郵件攀升緊跟時事議題

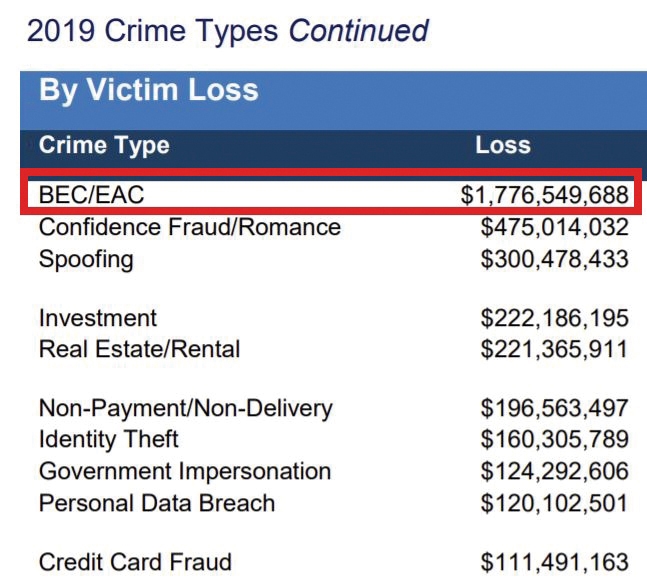

根據美國聯邦調查局(FBI)所屬的網路犯罪投訴中心(IC3)年初發布的《2019年網路犯罪報告》指出,統計2019年期間,總計收到23,775筆投訴商務電子郵件詐騙或電子郵件帳號入侵事件,總共導致超過17億美元的損失,約占2019年網路犯罪損失總額的半數。

實際上,自從IC3在2013年開始追蹤詐騙事件以來,商務郵件騙局造成的總體損失每年都在增長。隨著詐騙者變得更駕輕就熟,手法也在不斷地演進,特別在COVID-19疫情期間更是活躍。長期觀察全球與台灣垃圾郵件發展趨勢的網擎資訊(Openfind),日前發布2020第一季資安威脅報告指出,垃圾郵件散布手法多數是運用社交工程(Social Engineering)發動,利用人們天生的好奇心,以國際熱門時事或社會新聞吸引收件者閱讀,例如謊稱疫苗上市或世界衛生組織(WHO)發布最新消息等釣魚議題,吸引收件者點閱連線到惡意網頁,進而竊取郵件帳密。

美國聯邦調查局(FBI)所屬的網路犯罪投訴中心(IC3)年初發布的《2019年網路犯罪報告》指出,統計2019年期間,商務電子郵件詐騙或電子郵件帳號入侵事件,導致超過17億美元的損失,約為2019年網路犯罪損失總額的半數。(資料來源:https://pdf.ic3.gov/2019_IC3Report.pdf)

美國聯邦調查局(FBI)所屬的網路犯罪投訴中心(IC3)年初發布的《2019年網路犯罪報告》指出,統計2019年期間,商務電子郵件詐騙或電子郵件帳號入侵事件,導致超過17億美元的損失,約為2019年網路犯罪損失總額的半數。(資料來源:https://pdf.ic3.gov/2019_IC3Report.pdf)

該報告亦指出,過去一年來網路釣魚攻擊正快速增加,而且手法不斷演進,惡意連結網址已不僅只列在郵件內文中,更進一步也隱藏在附加檔案,藉此迴避垃圾郵件過濾機制。典型的手法是郵件夾帶.htm檔案,網頁設計樣式就如同OneDrive或Microsoft登入畫面,並透過Script語法將使用者帳號帶入,一旦使用者輸入密碼則自動執行POST指令,將密碼回傳給攻擊者。

網擎資訊資安服務總監張世鋒觀察,詐騙者為了提高成功機率,會針對鎖定的目標進行研究,學習組織文化、溝通用語等細節,設計出讓收件者根本無從辨識的惡意郵件,其中撰寫與收件人切身相關的內文,例如匯款資訊變更、會計部補充保費核對、網站帳號密碼確認啟用等,收件者往往會卸下心防而開啟夾帶滲透程式的附加檔,或是依照內文指示執行匯款。

若收件者警覺心較高、更加細心,或許有機會發現詐騙郵件其實有超過八成以上來自偽冒的寄件者與網站。張世鋒引述2020第一季資安威脅報告說明,前三名的手法是詐騙網址連結(48%)、惡意附檔威脅(12%)、不合法寄件者來源網域名稱(36%)。進一步解析內文了解意圖,發現以財務與商務往來相關訊息為主,描述的文字還會刻意營造須緊急處理的氛圍,縮短收件者理性思考時間,進而採取行動。

遠距辦公期間伺機發動詐騙

郵件安全防護並不是新議題,多年來BEC事件卻變本加厲,主要因素仍是企業唯有受騙上當後才會正視。台灣微軟數位安全中心分析師陳品佑觀察,詐騙者之所以成功,通常是運用社交工程手法,把郵件設計成可取得使用者信任的樣式,誘使採取動作。根據微軟內部統計,今年的趨勢是每天發現將近百萬封釣魚郵件,其中以COVID-19疫情相關為主旨的約有六萬多,顯然詐騙者知道大眾在疫情蔓延時期最感興趣的資訊勢必是疫苗研發資訊,以及各地區感染狀況。全球各地為了防疫實施居家辦公,問題是,資安防護措施皆部署在公司內部,為了方便居家辦公可能採用私人郵件信箱處理公務,在防護不足之下更容易被滲透得逞。

中華數位產品策略處產品經理高銘鍾指出,在疫情尚未出現之前,企業對於遠距辦公根本毫無準備,面對來勢洶洶的COVID-19全球大流行,被迫緊急實施居家辦公防疫,之後才逐步調整控管政策來適應新常態,例如年初的疫情較緊張時期,曾發生全球網路壅塞的現象,對此歐盟要求串流影音平台減少提供高畫質影片來因應。

開始實施居家辦公之後,企業開放所有員工以VPN連線存取內部資源,並且密集召開視訊會議討論工作內容,於此同時VPN與視訊會議的漏洞也接連被揭露利用,由此現象可發現,愈多人採用的軟體,愈會吸引攻擊者投入研究漏洞,以零時差發動滲透輕易地達到目的。

增添異常郵件行為與內文提醒注意

實際協助許多企業處理BEC事件的趨勢科技技術總監戴燊指出,台灣最常被詐騙成功的多數是中小企業,譬如說工廠設置在東南亞地區,員工人數不多、訂單金額較大,這類型公司對於資安警覺心較薄弱,往往其日常工作用的作業系統已經被植入後門程式,詐騙者長期遠端監看進出的電子郵件,抓準時機從中騙取貨款與商品。

「內政部警政署曾於2018年統計,BEC詐騙損失金額高達新台幣2億元,實際上還有更多業主未報案,在匯款後遲遲未收到商品才發現被騙,如此情況下擔心報案處理導致消息曝光後會影響客戶的信任度,才轉向找趨勢科技進行處理。」戴燊說。

趨勢科技事件調查團隊到場時,首先會從歷史郵件中找到蛛絲馬跡,可發現詐騙者相當清楚行業屬性、溝通語言,並且在事前已經掌握到訂單付款的時間,抓準時機才發送詐騙匯款的郵件。經過資安事件調查後也曾發現員工的郵件帳號規則被詐騙者修改,把客戶的郵件位址列入黑名單,最後變成由詐騙者與客戶直接溝通。這類狀況是員工郵件帳密早已被竊取,不需要費心入侵端點系統即可介入詐騙。

欲降低爆發BEC事件釀成損失,除了員工須提高警覺心,亦可借助郵件安全防護機制,運用SPF(寄件者政策框架)、DKIM(域名金鑰辨識郵件)、DMARC(網域型郵件驗證、報告與一致性)等標準驗證,並藉由技術供應商以大數據訓練的機器學習演算分析郵件行為與內文,即時提醒收件者異常之處,方可有效降低被詐騙得逞的風險。