之前筆者已介紹過SSL VPN的建置,但是Cisco的SSL VPN(Web VPN)只能用於Windows XP與Internet Explore共同使用的環境,因此本期文章將緊接著介紹PPTP及L2TP VPN。

使用PPTP及LT2P的好處是,這兩種連線模式在Windows Base的作業系統中均內建支援,至於其他的作業系統,例如Linux或Mac OS X也都能支援,甚至連手機都提供支援,因此是最普及也最好運用的VPN。

行前準備

首先,必須有一台路由器。與SSL VPN不同的是,PPTP和L2TP只需要12.3(11)T4之後的IOS就可以支援,因此毋須特別選用支援Security的IOS。但若是需要使用IPSec進行認證及傳輸過程中的加密,就必須使用支援Security的IOS。

接下來的內容將會介紹單純的PPTP及L2TP的建立過程,在建立過程中並不需要支援IPSec。此外,L2TP亦可結合IPSec,若讀者有此需求,建議還是備妥Security Function的IOS。

在本文中,同樣使用Cisco 871來作為VPN gateway,其IOS檔名及版本為c870-advipservicesk9-mz.124-15.T6.bin。

測試架構

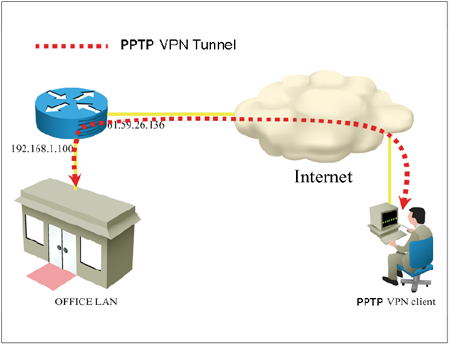

測試架構如圖1所示。簡言之,這裡的目的是透過Internet存取OFFICE LAN,因此使用電腦軟體與Cisco路由器建立PPTP VPN Tunnel。

|

| ▲圖1 測試架構圖。 |

在成功建立Tunnel後,就可以透過Internet存取辦公室資源,並且資料在存取過程中會受到身分認證的保護。

配置PPTP VPN

簡單地解釋一下PPTP。PPTP是屬於OSI七層架構中第二層的協定,它是PPP(Point to Point)的延伸,可用來封裝LAN的協定,包括IP、IPX、NetBeui等協定。它使用IP network來傳輸資料,並在傳輸過程中可使用MPPE(Microsoft Point to Point Encryption)進行資料加密。

PPTP的使用者驗證方式採用PPP的驗證方式,可用的協定包含PAP、SPAP、CHAP、MS-CHAP V1、V2及EAP等。PPTP可使用MPPE進行資料的加密,但只有採用MS-CHAP V1、V2或EAP-TLS的驗證方式,才能透過MPPE進行資料加密。

首先進行帳號密碼的相關設定,PPTP相較於SSL VPN來說,需設定的部分較少。在此僅提供相關設定供讀者參考。至於路由器的基本設定,請依自己的環境進行相關調整。

在此,啟用新的存取控制指令與功能。

接著,設定在使用PPP登入時所須使用的本機帳號密碼。PPTP將PPP框架封裝在IP資料包中以便透過網路傳輸,因此必須設定PPP帳號。

再設定一組帳號密碼,供登入PPTP VPN時使用。在這裡要特別注意的是,PPTP和L2TP採用帳號所對應的密碼都只能用明文,不可以用Secret進行加密,因此記得要做以下的設定,讓自己的密碼不要被人一眼看穿。

接著,進行IP網段的相關設定:

此處設定一個IP範圍,讓PPTP VPN連線後可取得此IP網段中的IP,筆者設定的是和LAN IP同網段的IP區段。

後續進行PPTP VPN的相關設定。VPDN是Virtual Private Dialup Network的縮寫,先將它啟用。

接著,完成vpdn-group相關設定: